- •Вопрос 1 Непрерывность действительных функций одного и многих действительных переменных. Свойства непрерывных функций.

- •Вопрос 2 Числовой ряд. Сходящиеся ряды и их простейшие свойства. Функциональные ряды. Равномерно сходящиеся ряды. Степенные ряды. Область и радиус сходимости степенного ряда.

- •Вопрос 4 Матрицы над кольцом и операции над ними. Определители матриц и их свойства. Ранг матрицы над полем. Обратная матрица и способы ее вычисления.

- •Вопрос 5 Векторные пространства над полем. Линейно зависимые и независимые системы векторов. Подпространства векторного пространства, операции над ними. Свойства конечномерных векторных пространств.

- •Вопрос 6 Кольцо многочленов над кольцом с единицей. Делимость многочленов с остатком. Значение многочлена, его корень.

- •Вопрос 8 Евклидово (унитарное) пространство и его свойства. Ортогонализация системы векторов. Существование ортонормированного базиса. Ортогональное дополнение подпространства.

- •Вопрос 9 Кольца вычетов. Малая теорема Ферма. Сравнения первой степени. Китайская теорема об остатках.

- •Вопрос 10 Вероятностное пространство. Аксиомы теории вероятностей. Классическое определение вероятности.

- •Вопрос 11 Случайные величины, функции распределения, их свойства. Абсолютно непрерывные и дискретные распределения. Типовые распределения: биномиальное, пуассоновское, нормальное.

- •Вопрос 12 Условные вероятности. Независимость событий. Формула полной вероятности. Формулы Байеса. Независимые случайные величины.

- •Вопрос 13 Математическое ожидание случайной величины и его свойства. Примеры. Дисперсия случайной величины и ее свойства. Вычисление математических ожиданий и дисперсий типовых распределений.

- •Вопрос 15 Центральная предельная теорема для независимых одинаково распределенных случайных величин.

- •Вопрос 16 Основные понятия математической статистики и т.Д..

- •Вопрос 18 Критерии согласия. Критерий согласия Пирсона (критерий 2).

- •Вопрос 19 Алгоритмы сортировки. Сортировки сравнениями: пузырьковая сортировка и сортировка вставками. Оценки трудоемкости.

- •Вопрос 21 Цифровая сортировка как пример сортировки подсчетом. Бинарный и интерполяционный поиск. Оценки трудоемкости.

- •Вопрос 22 Алгоритмы поиска в деревьях. Деревья двоичного поиска. Алгоритм вставки и удаления элемента в дерево двоичного поиска. Оценки трудоемкости.

- •Вопрос 24 Теорема Шеннона для канала без шума и ее практическое значение.

- •Вопрос 25. Теорема Шеннона для канала с шумом и ее практическое значение.

- •Вопрос 26 Классификация помехоустойчивых кодов и принципы их построения.

- •Вопрос 27 Угрозы безопасности информации. Классификация и модель угроз безопасности. Угрозы конфиденциальности, целостности, доступности, раскрытия параметров ас.

- •Вопрос 28 Понятие политики безопасности. Формирование и структура политики иб. Дискреционная политика безопасности. Мандатная политика безопасности.

- •Вопрос 29 Основные положения руководящих документов фстэк в области зи.

- •Вопрос 30 Определение и классификация нарушителя. Модель нарушителя. Модель нарушителя в соответствии с рд фстэк.

- •Вопрос 32 Стандарт по обеспечению информационной безопасности гост р исо/мэк 17799. Практические правила управления иб. Отправная точка для внедрения иб.

- •Вопрос 33 Стандарт по обеспечению информационной безопасности гост р исо/мэк 27001. Система менеджмента информационной безопасности.

- •Вопрос 34 Формальные модели безопасности. Модель Белла-Лападула как основа построения систем мандатного разграничения доступа. Основные положения модели.

- •Вопрос 35 Методы и средства ограничения и управления доступом. Пас управления доступом. Типовая структура и типовые функции пас управления доступом.

- •Вопрос 36 Методы и средства привязки программного обеспечения к аппаратному окружению и физическим носителям.

- •Вопрос 37. Защита программ от исследования. Методы и средства защиты.

- •Вопрос 38. Защита от разрушающих программных воздействий (рпв). Методы и средства защиты от разрушающих программных воздействий. Изолированная программная среда.

- •Вопрос 39 Информативные сигналы и их источники. Побочные электромагнитные излучения и наводки. Структура, классификация и основные характеристики технических каналов утечки информации.

- •Вопрос 40 Скрытие речевой информации в каналах связи. Энергетическое скрытие акустических информативных сигналов.

- •Вопрос 42 Криптосистемы с открытым ключом. Понятие сертификата. Криптосистема rsa. Выбор параметров.

- •Вопрос 43 Криптографические хэш-функции. Стандарт гост р 34.11.

- •8.3 Этап

- •Вопрос 44 Цифровая подпись. Схемы цифровой подписи. Стандарт гост р 34.10.

- •45 Блочные шифры. Режимы блочных шифров. Гост 28147.

- •46 Протоколы открытого ключевого обмена. Диффи-Хеллман

- •Вопрос 47. Классификация ключей по типам алгоритмов, их функциям, уровням и криптопериоду.

- •Вопрос 48 Основные механизмы безопасности операционных систем (ос): средства и методы аутентификации в ос, модели разграничения доступа, организация и использование средств протоколирования.

- •Вопрос 49. Администрирование ос: основные задачи и принципы сопровождения системного по, управления безопасности ос.

- •Вопрос 50 Классификация сетевых атак. Классификация средств сетевой защиты

- •Вопрос 51. Основные принципы обеспечения безопасности в Internet.

- •Вопрос 53 Защита информации ограниченного доступа: коммерческой тайны.

- •Вопрос 54 Защита государственной тайны.

- •Вопрос 55 Защита информации ограниченного доступа: персональных данных.

- •Вопрос 56 Лицензирование деятельности в области защиты информации.

- •Вопрос 57. Сертификация средств защиты информации.

- •Вопрос 58. Аттестация объектов информатизации.

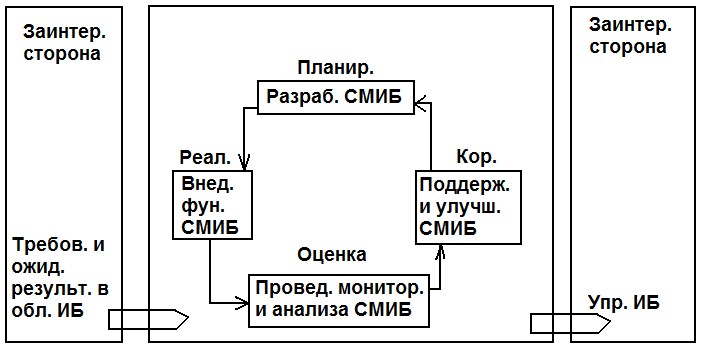

Вопрос 33 Стандарт по обеспечению информационной безопасности гост р исо/мэк 27001. Система менеджмента информационной безопасности.

Стандарт ISO/IEC 27001 был подготовлен с целью создания некоторой модели для установления, реализации, эксплуатации, мониторинга, пересмотра, поддержки и совершенствования системы менеджмента информационной безопасности (СМИБ). Этот международный стандарт может использоваться для оценки соответствия заинтересованными внутренними или внешними сторонами.

Целью является выбор соответствующих мер управления безопасностью, предназначенных для защиты информационных активов и гарантирующих доверие заинтересованных сторон. Должны быть определены ресурсы, которые предназначены для обеспечения функционирования. Описаны требования, которые должны быть выполнены.

Чтобы функционировать эффективно, организация должна идентифицировать и управлять многими видами деятельности. Любая деятельность, использующая ресурсы и управляющая преобразованием входных данных в выходные данные, может рассматриваться как некоторый процесс. Часто выходные данные одного процесса непосредственно формируют входные данные для следующего процесса.

Применение в организации системы определенных и взаимодействующих процессов и управление этими процессами называется «процессно-ориентированным подходом».

В основе лежит модель (цикл Деминга) РDСА:

«Планирование – Реализация – Проверка

‑ Совершенствование»:

основе лежит модель (цикл Деминга) РDСА:

«Планирование – Реализация – Проверка

‑ Совершенствование»:

Планирование – разработать политику, цели, процессы и процедуры СМИБ, относящиеся к менеджменту риска и совершенствованию информационной безопасности, для достижения результатов, соответствующих общим политикам и целям организации. Относится: 1) определение корпоративных целей и стратегии ИБ; 2) формирование КПИБ; 3) оценка рисков ИБ; 4) выбор ЗМ; 5) принятие рисков ИБ; 6) формирование ПИБАС; 7) формирование плана реализации ЗМ АС.

Реализация – внедрить и применить политику, меры (средства) контроля, процессы и процедуры СМИБ. Относится 1) реализация защитных мер; 2) техническое обслуживание (ТО) защитных мер; 3) правление изменениями АС; 4) реализация программы осведомления об ИБ; 5) реализация программы обучения ИБ; 6) обработка инцидентов ИБ; 7) принятие решения о соответствии ИБАС политике ИБАС.

Проверка – оценить и, в том числе, где возможно, измерить эффективность процессов относительно требований политики, целей безопасности и практического опыта СМИБ, и информировать высшее руководство о результатах для последующего контрольного анализа. Относится 1)Мониторинг ИБАС 2) Оценка соответствия 3) Анализ ИБАС, со стороны руководства

Совершенствование – провести корректирующие и превентивные действия, основывающиеся на результатах внутреннего аудита и контрольного анализа, осуществляемого высшим руководством, с целью достижения непрерывного совершенствования СМИБ. Относится 1) реализация улучшений ИБАС (реализация корректирующих и предупреждающих действий) 2) информирование об изменениях и их согласование с заинтересованными лицами 3) оценка достижения поставленных целей ИБАС

Организация должна разработать, внедрить, эксплуатировать, вести мониторинг, анализировать, поддерживать и непрерывно совершенствовать документально оформленную СМИБ с учетом особенностей ведения бизнеса и всех рисков организации.