- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 1 – Классификация и виды основных угроз.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 2 – Основные методы реализации угроз иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 3 – Причины, виды и каналы утечки информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 4– Парольные системы для защиты от нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 5 – Организационно-режимные меры защиты носителей информации в ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 6 – Общие подходы к построению парольных систем.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 7 – Особенности сертификации и стандартизации криптографических средств.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 8 – Защита от угрозы нарушения конфиденциальности на уровне содержания информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 9 – Атаки на протоколы.

- •1.1. Прослушивание сети

- •1.2. Сканирование сети

- •1.3. Генерация пакетов

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 10 – Организационно-технологические меры защиты целостности информации на машинных носителях

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 11 – Защита от угрозы нарушения целостности информации на уровне содержания.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 12 – Защита от сбоев программно-аппаратной среды.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 13 – Предотвращение неисправностей в по ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 14 – Защита семантического анализа и актуальности информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 15 – Цифровая подпись. Деревья цифровых подписей.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 16 – Построение систем защиты от угрозы раскрытия параметров ис.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 17 – Понятие и основные типы политики безопасности. Формальные модели безопасности.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 18 – Криптографические методы защиты.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 19 – Основные положения модели «Матрицы доступов».

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 20 – Основные положения модели Take-Grant. Расширенная модель Take-Grant.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 21 – Правила преобразования графа доступов «Де-юре» и «Де-факто».

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 22 – Межсетевое экранирование. Преимущества использования и архитектура.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 23 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 24 – Статическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 25 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 26 – Антивирусная защита.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 27 – Аутентификация.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 28 – Роль и анализ стандартов иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 29 – Концепция защиты свт и ас он нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 30– Классы защищенности ас.

- •Основные этапы классификации ас:

- •Необходимые исходные данные для классификации конкретной ас:

Раздел – Информационная безопасность и защита информации.

Вопрос 25 – Динамическая трансляция ip-адресов.

Трансляция ip NAT, определенная в RFC 3022, позволяет узлу, который не имеет действительного, зарегистрированного глобального уникального IP адреса, осуществлять связь с другими узлами через сети передачи данных. Эти узлы могут использовать частные адреса. Трансляция NAT позволяет продолжать использование этих адресов, не готовых для интернета, и осуществлять связь с узлами в интернете.

Эта цель достигается настройкой NAT, и дальнейшим использования действительных зарегистрированных IP-адресов для представления данного частного адреса всем остальным узлам интернета. Функция NAT заменяет частные IP-адреса открытыми зарегистрированными IP-адресами в каждом пакете протокола IP, как показано на рисунке

В некоторых сетях требуется, чтобы большинство их IP-узлов, если не все, имели доступ к Интернету. Если такая сеть использует частные IP-адреса, то маршрутизатору NAT необходим очень большой набор зарегистрированных IP-адресов. При использовании статической трансляции ip NAT для каждого частного IP-узла, которому требуется доступ к интернету, необходимо иметь открытый зарегистрированный IP-адрес, что полностью подрывает намерение уменьшить количество нужных организации открытых адресов протокола IPv4. Динамическая трансляция NAT в определенной степени смягчает эту проблему, поскольку редко требуется одновременный выход в интернет всем узлам объединенной сети. Однако если большей части узлов сети необходим доступ к Интернету в течении всего обычного рабочего дня, то трансляции NAT по-прежнему нужно большое количество зарегистрированных IP-адресов, что вновь не позволяет уменьшить расход адресов протокола IPv4.

Функция PAT, также называемая трансляцией адресов портов, решает эту проблему. PAT позволяет трансляции NAT выполнить масштабирование для поддержки многих клиентов всего лишь несколькими открытыми IP-адресами. Для того чтобы понять функционирование перезагрузки, следует вспомнить, как узлы используют порты протоколов TCP и UDP (транспортный уровень). Ниже будет приведен пример, который помогает понять и сделать более ясной логику PAT.

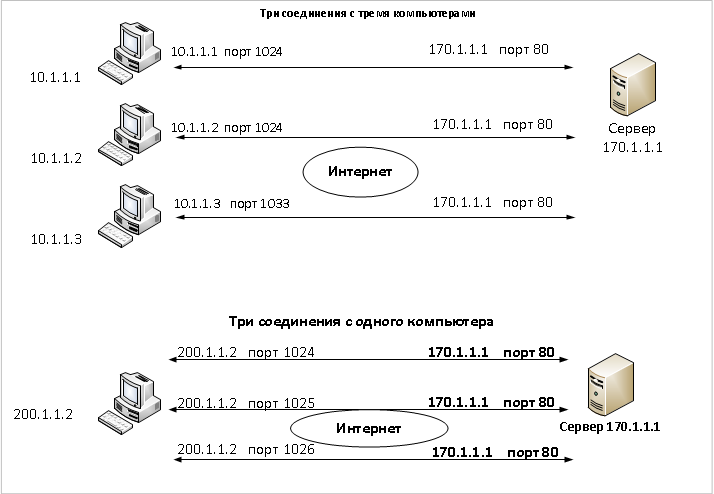

В верхней части рисунка показана сеть с тремя различными узлами, подключенными к веб-серверу с использованием протокола TCP. В нижней части рисунка показана та же самая сеть позднее, с тремя соединениями протокола TCP от одного и того же клиента. Все шесть соединений связывают IP адрес сервера (170.1.1.1) с портом (в данной ситуации общеизвестный порт 80 для веб-служб). В каждом случае сервер различает отдельные соединения, поскольку комбинация «IP-адрес — номер порта» уникальны.

Трансляция NAT Учитывает тот факт, что серверу не важно, имеется ли одно соединение с тремя различными узлами или три соединения с одним IP-адресом узла. Поэтому для поддержки многих внутренних локальных IP-адресов с помощью всего лишь нескольких внутренних глобальных открытых зарегистрированных IP-адресов, PAT транслирует как адрес, так и, возможно, номера портов. На рисунке ниже проиллюстрирована логика этого процесса.

При создании динамического преобразования PAT cisco выбирает не только внутренний глобальный IP адрес, но и уникальный номер порта, который будет использоваться с этим адресом. Маршрутизатор поддерживает запись в таблице NAT для каждой уникальной комбинации внутреннего локального адреса и порта; при этом поддерживается трансляция во внутренний глобальный адрес и уникальный номер порта, связанный с внутренним глобальным адресом. И поскольку поле номера порта состоит из 16 бит, PAT позволяет использовать более 65тыс. номеров портов, что предоставляет возможность выполнять масштабирование без необходимости иметь много зарегистрированных IP-адресов (во многих случаях требуется лишь один внешний глобальный IP адрес).

Из рассмотренных типов трансляции, PAT, безусловно, является наиболее популярным. Как статическая ip NAT, так и динамическая NAT требуют взаимно однозначного преобразования внутреннего локального адреса во внутренний глобальный. Трансляция PAT значительно уменьшает количество необходимых зарегистрированных IP-адресов по сравнению с двумя другими NAT-альтернативами.