- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 1 – Классификация и виды основных угроз.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 2 – Основные методы реализации угроз иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 3 – Причины, виды и каналы утечки информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 4– Парольные системы для защиты от нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 5 – Организационно-режимные меры защиты носителей информации в ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 6 – Общие подходы к построению парольных систем.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 7 – Особенности сертификации и стандартизации криптографических средств.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 8 – Защита от угрозы нарушения конфиденциальности на уровне содержания информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 9 – Атаки на протоколы.

- •1.1. Прослушивание сети

- •1.2. Сканирование сети

- •1.3. Генерация пакетов

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 10 – Организационно-технологические меры защиты целостности информации на машинных носителях

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 11 – Защита от угрозы нарушения целостности информации на уровне содержания.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 12 – Защита от сбоев программно-аппаратной среды.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 13 – Предотвращение неисправностей в по ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 14 – Защита семантического анализа и актуальности информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 15 – Цифровая подпись. Деревья цифровых подписей.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 16 – Построение систем защиты от угрозы раскрытия параметров ис.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 17 – Понятие и основные типы политики безопасности. Формальные модели безопасности.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 18 – Криптографические методы защиты.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 19 – Основные положения модели «Матрицы доступов».

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 20 – Основные положения модели Take-Grant. Расширенная модель Take-Grant.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 21 – Правила преобразования графа доступов «Де-юре» и «Де-факто».

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 22 – Межсетевое экранирование. Преимущества использования и архитектура.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 23 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 24 – Статическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 25 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 26 – Антивирусная защита.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 27 – Аутентификация.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 28 – Роль и анализ стандартов иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 29 – Концепция защиты свт и ас он нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 30– Классы защищенности ас.

- •Основные этапы классификации ас:

- •Необходимые исходные данные для классификации конкретной ас:

Раздел – Информационная безопасность и защита информации.

Вопрос 24 – Статическая трансляция ip-адресов.

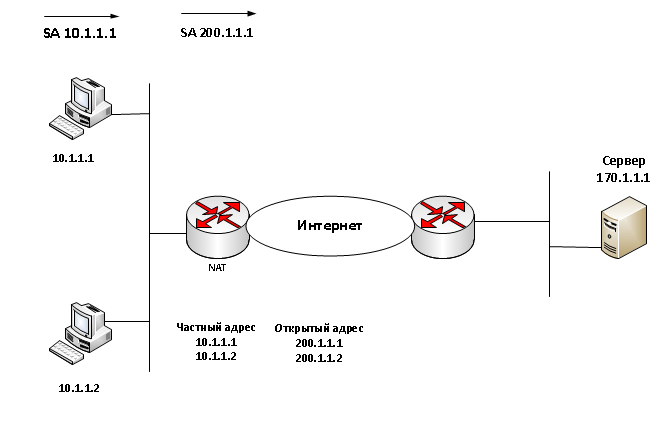

Трансляция ip NAT, определенная в RFC 3022, позволяет узлу, который не имеет действительного, зарегистрированного глобального уникального IP адреса, осуществлять связь с другими узлами через сети передачи данных. Эти узлы могут использовать частные адреса. Трансляция NAT позволяет продолжать использование этих адресов, не готовых для интернета, и осуществлять связь с узлами в интернете.

Эта цель достигается настройкой NAT, и дальнейшим использования действительных зарегистрированных IP-адресов для представления данного частного адреса всем остальным узлам интернета. Функция NAT заменяет частные IP-адреса открытыми зарегистрированными IP-адресами в каждом пакете протокола IP, как показано на рисунке

С татическая

трансляция NAT работает точно так же, как

было показано в примере выше, однако

IP-адреса преобразуются друг в друга

статически. Для того чтобы читателю

стали понятными результаты статической

трансляции NAT, и для объяснения некоторых

ключевых терминов, ниже приведен более

подробный пример.

татическая

трансляция NAT работает точно так же, как

было показано в примере выше, однако

IP-адреса преобразуются друг в друга

статически. Для того чтобы читателю

стали понятными результаты статической

трансляции NAT, и для объяснения некоторых

ключевых терминов, ниже приведен более

подробный пример.

Сначала рассмотрим основные принципы. ISP-провайдер компании назначает ей зарегистрированный номер сети 200.1.1.0. Соответственно, маршрутизатор NAT должен сделать так, чтобы этот частный адрес выглядел таким образом, как если бы он находился в сети 200.1.1.0. Для этого маршрутизатор NAT изменяет IP адрес отправителя в пакетах, которые на рисунке пересылаются слева направо.

В данном примере маршрутизатор NAT изменяет адрес отправителя 10.1.1.1 (на рис. обозначен как «SA») на адрес 200.1.1.1 . При использовании статической трансляции NAT маршрутизатор NAT просто осуществляет взаимно однозначное преобразование между частным адресом и зарегистрированным адресом, от имени которого он выступает. На маршрутизаторе NAT сконфигурировано статическое преобразование частного адреса 10.1.1.1 в открытый зарегистрированный адрес 200.1.1.1 .

Поддержка двух IP-узлов в частной сети требует второго взаимно однозначного преобразования с использованием второго IP-адреса в диапазоне открытых адресов. Например, для поддержки адреса 10.1.1.2 маршрутизатор просто преобразует адрес 10.1.1.2 в адрес 200.1.1.2 . Поскольку предприятие имеет одну зарегистрированную сеть класса С, используя трансляцию NAT, оно может поддерживать до 254 частных IP-адресов (при этом зарезервированы два обычных адреса — номер сети и ее широковещательный адрес).

Терминология, используемая для трансляции сетевых адресов, особенно касающаяся ее конфигурирования, может оказаться несколько непривычной. Обратите внимание на то, что в таблице NAT частные IP-адреса приводятся как «частные», открытые зарегистрированные адреса сети 200.1.1.0 — как «открытые». К примеру компания Cisco использует термин «внутренний локальный адрес» для частных IP-адресов (как это сделано в данном примере) и термин «внутренний глобальный адрес» для открытых IP-адресов.

В терминологии Cisco сеть предприятия, которая использует частные адреса и, следовательно, требует использование трансляции сетевых адресов, является «внутренней» частью сети. Интернет-интерфейс трансляции NAT является «внешней» частью сети. Узел, которому необходима трансляция ip NAT (в данном примере 10.1.1.1), имеет IP адрес, который он использует внутри сети, и ему требуется IP адрес, который будет представлять его вне этой сети.