- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 1 – Классификация и виды основных угроз.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 2 – Основные методы реализации угроз иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 3 – Причины, виды и каналы утечки информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 4– Парольные системы для защиты от нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 5 – Организационно-режимные меры защиты носителей информации в ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 6 – Общие подходы к построению парольных систем.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 7 – Особенности сертификации и стандартизации криптографических средств.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 8 – Защита от угрозы нарушения конфиденциальности на уровне содержания информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 9 – Атаки на протоколы.

- •1.1. Прослушивание сети

- •1.2. Сканирование сети

- •1.3. Генерация пакетов

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 10 – Организационно-технологические меры защиты целостности информации на машинных носителях

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 11 – Защита от угрозы нарушения целостности информации на уровне содержания.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 12 – Защита от сбоев программно-аппаратной среды.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 13 – Предотвращение неисправностей в по ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 14 – Защита семантического анализа и актуальности информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 15 – Цифровая подпись. Деревья цифровых подписей.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 16 – Построение систем защиты от угрозы раскрытия параметров ис.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 17 – Понятие и основные типы политики безопасности. Формальные модели безопасности.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 18 – Криптографические методы защиты.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 19 – Основные положения модели «Матрицы доступов».

- •Раздел – Информационная безопасность и защита информации.

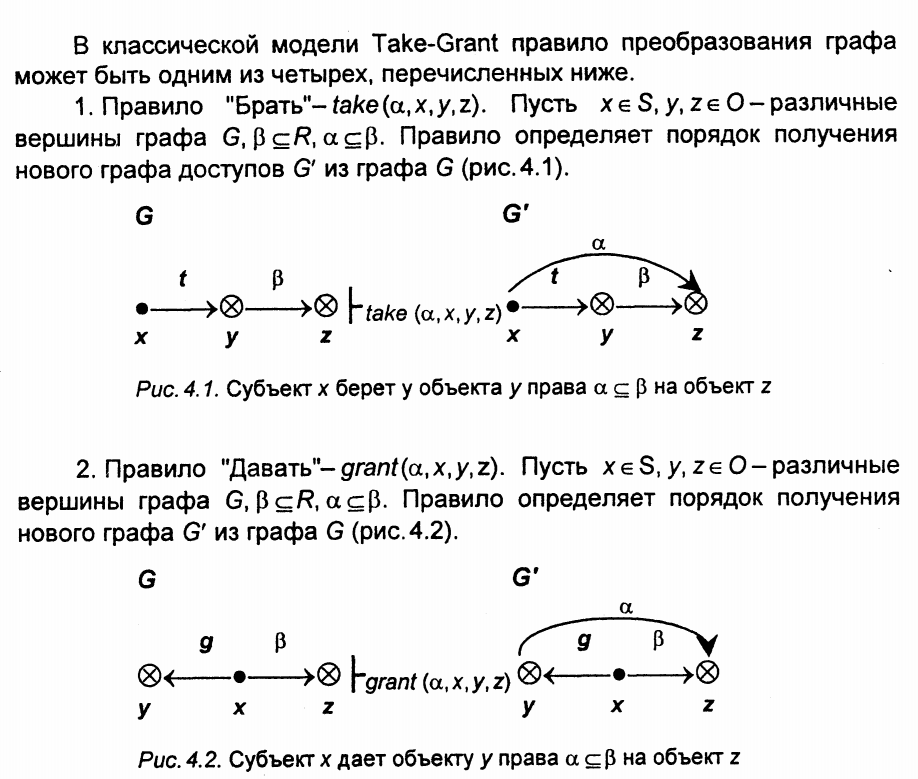

- •Вопрос 20 – Основные положения модели Take-Grant. Расширенная модель Take-Grant.

- •Раздел – Информационная безопасность и защита информации.

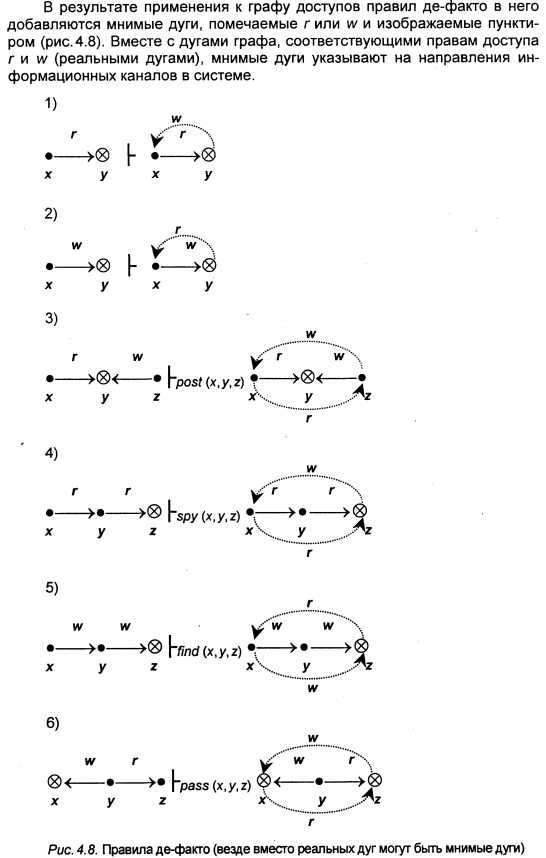

- •Вопрос 21 – Правила преобразования графа доступов «Де-юре» и «Де-факто».

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 22 – Межсетевое экранирование. Преимущества использования и архитектура.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 23 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 24 – Статическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 25 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 26 – Антивирусная защита.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 27 – Аутентификация.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 28 – Роль и анализ стандартов иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 29 – Концепция защиты свт и ас он нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 30– Классы защищенности ас.

- •Основные этапы классификации ас:

- •Необходимые исходные данные для классификации конкретной ас:

Раздел – Информационная безопасность и защита информации.

Вопрос 21 – Правила преобразования графа доступов «Де-юре» и «Де-факто».

Раздел – Информационная безопасность и защита информации.

Вопрос 22 – Межсетевое экранирование. Преимущества использования и архитектура.

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС.

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

на уровне каких сетевых протоколов происходит контроль потока данных;

отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере, передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации на основании политик и настроек.

Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами.

Типичные возможности:

фильтрация доступа к заведомо незащищенным службам;

препятствование получению закрытой информации из защищенной подсети, а также внедрению в защищенную подсеть ложных данных с помощью уязвимых служб;

контроль доступа к узлам сети;

может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети;

регламентирование порядка доступа к сети;

уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран;

Вследствие защитных ограничений могут быть заблокированы некоторые необходимые пользователю службы, такие как Telnet, FTP, SMB, NFS, и так далее. Поэтому настройка файрвола требует участия специалиста по сетевой безопасности. В противном случае вред от неправильного конфигурирования может превысить пользу.

Также следует отметить, что использование файрвола увеличивает время отклика и снижает пропускную способность, поскольку фильтрация происходит не мгновенно.

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией, которые обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика.

Межсетевые экраны прикладного уровня, или прокси-экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов.

В межсетевом экране прикладного уровня каждому разрешаемому протоколу должен соответствовать свой собственный модуль доступа. Лучшими модулями доступа считаются те, которые построены специально для разрешаемого протокола. Например, модуль доступа FTP предназначен для протокола FTP и может определять, соответствует ли проходящий трафик этому протоколу и разрешен ли этот трафик правилами политики безопасности.

При использовании данного межсетевого экрана все соединения проходят через него.

Межсетевой экран принимает соединение, анализирует содержимое пакета и используемый протокол и определяет, соответствует ли данный трафик правилам политики безопасности. При соответствии межсетевой экран инициирует новое соединение между своим внешним интерфейсом и системой-сервером.

Модуль доступа в межсетевом экране принимает входящее подключение и обрабатывает команды перед отправкой трафика получателю, и таким образом защищает системы от атак, выполняемых посредством приложений.

Межсетевые экраны прикладного уровня содержат модули доступа для наиболее часто используемых протоколов, таких как HTTP, SMTP, FTP и telnet. Некоторые модули доступа могут отсутствовать, что запрещает конкретному протоколу использоваться для соединения через межсетевой экран.

Межсетевые экраны с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix) либо на аппаратных платформах межсетевых экранов.

Правила политики усиливаются посредством использования фильтров пакетов, которые изучают пакеты и определяют, является ли трафик разрешенным, согласно правилам политики и состоянию протокола (проверка с учетом состояния). Это означает, что когда протокол находится в определенном состоянии, разрешена передача только определенных пакетов.

При использовании межсетевого экрана с пакетной фильтрацией соединения не прерываются на межсетевом экране, а направляются непосредственно к конечной системе.

При поступлении пакетов межсетевой экран выясняет, разрешен ли данный пакет и состояние соединения правилами политики. Если это так, пакет передается по своему маршруту. В противном случае пакет отклоняется или аннулируется.

В основном, межсетевые экраны с фильтрацией пакетов имеют возможность поддержки большего объема трафика, т. к. в них отсутствует нагрузка, создаваемая дополнительными процедурами настройки и вычисления, имеющими место в программных модулях доступа.