- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 1 – Классификация и виды основных угроз.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 2 – Основные методы реализации угроз иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 3 – Причины, виды и каналы утечки информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 4– Парольные системы для защиты от нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 5 – Организационно-режимные меры защиты носителей информации в ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 6 – Общие подходы к построению парольных систем.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 7 – Особенности сертификации и стандартизации криптографических средств.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 8 – Защита от угрозы нарушения конфиденциальности на уровне содержания информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 9 – Атаки на протоколы.

- •1.1. Прослушивание сети

- •1.2. Сканирование сети

- •1.3. Генерация пакетов

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 10 – Организационно-технологические меры защиты целостности информации на машинных носителях

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 11 – Защита от угрозы нарушения целостности информации на уровне содержания.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 12 – Защита от сбоев программно-аппаратной среды.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 13 – Предотвращение неисправностей в по ас.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 14 – Защита семантического анализа и актуальности информации.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 15 – Цифровая подпись. Деревья цифровых подписей.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 16 – Построение систем защиты от угрозы раскрытия параметров ис.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 17 – Понятие и основные типы политики безопасности. Формальные модели безопасности.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 18 – Криптографические методы защиты.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 19 – Основные положения модели «Матрицы доступов».

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 20 – Основные положения модели Take-Grant. Расширенная модель Take-Grant.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 21 – Правила преобразования графа доступов «Де-юре» и «Де-факто».

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 22 – Межсетевое экранирование. Преимущества использования и архитектура.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 23 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 24 – Статическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 25 – Динамическая трансляция ip-адресов.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 26 – Антивирусная защита.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 27 – Аутентификация.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 28 – Роль и анализ стандартов иб.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 29 – Концепция защиты свт и ас он нсд.

- •Раздел – Информационная безопасность и защита информации.

- •Вопрос 30– Классы защищенности ас.

- •Основные этапы классификации ас:

- •Необходимые исходные данные для классификации конкретной ас:

Раздел – Информационная безопасность и защита информации.

Вопрос 19 – Основные положения модели «Матрицы доступов».

Раздел – Информационная безопасность и защита информации.

Вопрос 20 – Основные положения модели Take-Grant. Расширенная модель Take-Grant.

Модель Take-Grant - это формальная модель, используемая в области компьютерной безопасности, для анализа систем дискреционного разграничения доступа; подтверждает либо опровергает степени защищенности данной автоматизированной системы, которая должна удовлетворять регламентированным требованиям. Модель представляет всю систему как направленный граф, где узлы - либо объекты, либо субъекты. Дуги между ними маркированы, и их значения указывают права, которые имеет объект или субъект (узел). В модели доминируют два правила: "давать" и "брать". Они играют в ней особую роль, переписывая правила, описывающие допустимые пути изменения графа. В общей сложности существует 4 правила преобразования:

правило "брать";

правило "давать";

правило "создать";

правило "удалить";

Используя эти правила, можно воспроизвести состояния, в которых будет находиться система в зависимости от распределения и изменения прав доступа. Следовательно, можно проанализировать возможные угрозы для данной системы.

Модель распространения прав доступа Take-Grant, предложенная в 1976 г., используется для анализа систем дискреционного разграничения доступа, в первую очередь для анализа путей распространения прав доступа в таких системах. В качестве основных элементов модели используются граф доступов и правила его преобразования. Цель модели - дать ответ на вопрос о возможности получения прав доступа субъектом системы на объект в состоянии, описываемом графом доступов. В настоящее время модель Take-Grant получила продолжение как расширенная модель Take-Grant , в которой рассматриваются пути возникновения информационных потоков в системах с дискреционным разграничением доступа.

Обычная модель

О - множество объектов (файлы, сегменты памяти и т.д.) S - множество субъектов (пользователи, процессы системы) R = {r1, r2, r3, r4, ..., rn } U {t,g} - множество прав доступа t [take] - право брать "права доступа" g [grant] - право давать "права доступа" G = (S, O, E) - конечный, помеченный, ориентированный граф без петель. × - объекты, элементы множества О • - субъекты, элементы множества S E ∈ O x O x R - дуги графа. Состояние системы описывается ее графом. Преобразование G в граф G' = правило и обозначается:

[G\ - op G']

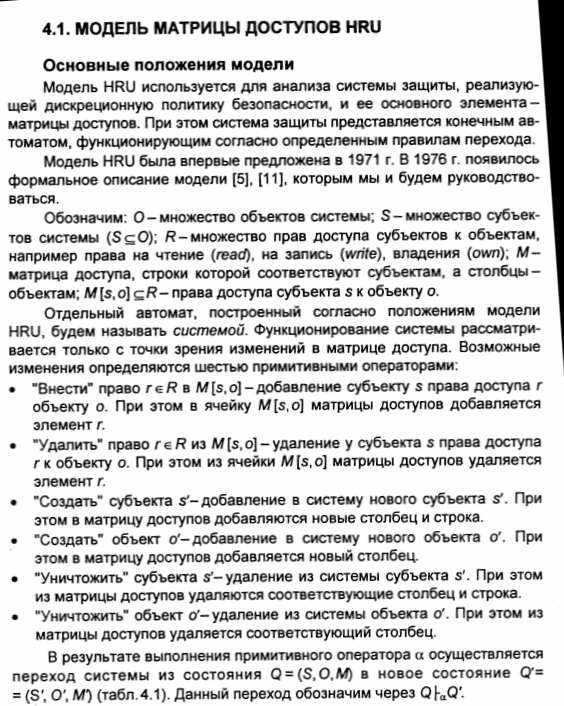

Правило "Брать"

Брать

= take(r, x, y, s), r ∈ R,

Пусть s ∈ S, x,y ∈ O -

вершины графа G

Тогда граф G:

Т.е.

субъект S берет

у объекта X права

r на объект Y.

Т.е.

субъект S берет

у объекта X права

r на объект Y.

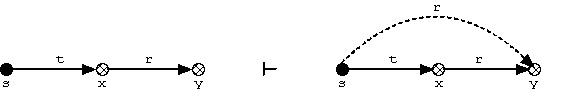

Правило "Давать"

Давать

= grant(r, x, y, s), r ∈ R,

Пусть s ∈ S, x,y ∈ O -

вершины графа G

Тогда граф

G:

Т.е.

субъект S дает

объекту X права

r на объект Y.

Т.е.

субъект S дает

объекту X права

r на объект Y.

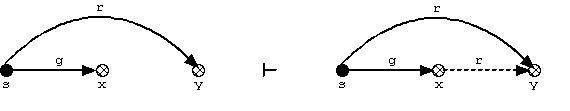

Правило "Создать"

Создать

= create(r, x, s), r ∈ R,

Пусть s ∈ S, x,y ∈ O -

вершины графа G

Тогда граф G:

Т.е.

субъект S берет

r-доступный объект Y.

Т.е.

субъект S берет

r-доступный объект Y.

Правило "Удалить"

Удалить

= remove(r, x, s), r ∈ R,

Пусть s ∈ S, x,y ∈ O -

вершины графа G

Тогда граф G:

В расширенной модели Take-Grant рассматриваются пути и стоимости возникновения информационных потоков в системах с дискреционным разграничением доступа.

В классической модели Take-Grant по существу рассматриваются два права доступа: t и g, а также четыре правила (правила де-юре) преобразования графа доступов: take, grant, create, remove. В расширенной модели дополнительно рассматриваются два права доступа: на чтение r {read) и на запись w (write), а также шесть правил (правила де-факто) преобразования графа доступов: post, spy, find, pass и два правила без названия.

Правила де-факто служат для поиска путей возникновения возможных информационных потоков в системе. Эти правила являются следствием уже имеющихся у объектов системы прав доступа и могут стать причиной возникновения информационного потока от одного объекта к другому без их непосредственного взаимодействия.

В результате применения к графу доступов правил де-факто в него добавляются мнимые дуги, помечаемые г или w и изображаемые пунктиром. Вместе с дугами графа, соответствующими правам доступа г и w (реальными дугами), мнимые дуги указывают на направления информационных каналов в системе.