(Слайд 1) Лекція

Тема 7 Методи і засоби захисту від віддалених атак через мережу Internet

Заняття 5. Конфеденційність електронної переписки.

Навчальні питання:

1. Протокол безпеки pgp

2. Служба безпеки s/mime

Спочатку обговоримо електронну пошту (e-MAIL) як систему.

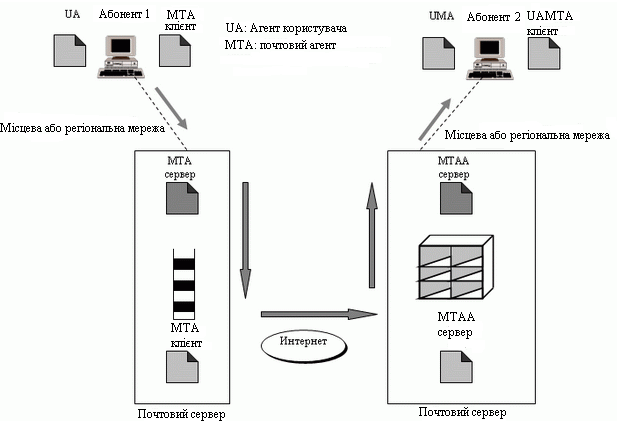

(Слайд 2) Рис. 1 показує самий загальний сценарій при однобічному поштовому обміні. Припустимо, що Абонет 1 працює в організації, яку обслуговує поштовий сервер. Кожний службовець пов'язаний з поштовим сервером через місцеву мережу зв'язку (LAN). Або, альтернативно, Абонент 1 міг бути зв'язаним з поштовим сервером провайдера (ISP - Information Server Provider) через регіональну мережу зв'язку (телефонна лінія або кабельна лінія). Абонент 2 перебуває також в одній з вищезгаданих ситуацій.

Рис. 1. Архітектура E-MAIL

Адміністратор поштового сервера на стороні Абонента 1 створює систему організації черги, що передає повідомлення електронної пошти в Інтернет одне за іншим. Адміністратор поштового сервера на стороні Абонента 2 створює поштову скриньку для кожного користувача, підключеного до сервера. Поштова скринька тримає отримані повідомлення, поки вони не будуть прийняті одержувачем.

Коли у Абонента 1 виникне необхідність передати повідомлення Абоненту 2, він викликає агента користувача програми (UA), щоб підготувати повідомлення. Щоб передати повідомлення серверу пошти він буде використовувати іншу програму - поштовий агент (MTA), який знаходиться на його боці. Зверніть увагу, що MTA - програма "клієнт-сервер" установлений на комп'ютері Абонента 1 і на сервері пошти.

Повідомлення, яке отримане на сервері пошти на стороні Абонента 1, поставлено в чергу з усіма іншими повідомленнями; черга створюється для кожного напрямку. У випадку Абонента 1 її повідомлення надходить на сервер пошти Абонента 2. Клієнт-сервер MTA відповідає за поштову передачу між цими двома серверами. Коли повідомлення досягає сервера пошти пункту призначення, воно попадає в поштову скриньку Абонента 2 у вигляді спеціального файлу, що зберігає повідомлення, поки воно не буде витягнуте Абонентом 2.

Коли Абонент 2 вирішить переглянути свої повідомлення (файл), включаючи повідомлення, передане Абонентом 1, він викличе іншу програму, яку ми називаємо агентом доступу до повідомлення (MAA - Message Access Agent). MАА також розроблена як програма "клієнт-сервер", що встановлена і на комп'ютері Абонента 2, і на сервері пошти.

(Слайд 3) Архітектура поштової системи має кілька важливих положень:

передана електронна пошта від Абонента 1 до Абонента 2 накопичується у пам'яті. Абонент 1 може передати електронну пошту сьогодні; Абонент 2, будучи зайнятим, може перевірити свою електронну пошту через деякий час. Ввесь цей час електронна пошта зберігається в поштовій скриньці Абонента 2, до тих пір поки він не перегляне її.;

головний зв'язок між Абонентом 1 і Абонентом 2 проходить дві прикладні програми: MTA-клієнта в комп'ютері Абонента 1 і клієнта ААС у комп'ютері Абонента 2.

MTA -програма клієнта - програма прийому; клієнт поміщає повідомлення, коли Абонент 1 захоче його передати. Програма клієнта MАА –программа передавання; клієнт переміщає повідомлення, коли Абонент 2 готовий витягти свою електронну пошту.

Абонент 1 і Абонент 2 не можуть безпосередньо в цей момент зв'язати MTA-клієнта, що використовується на стороні передавача, і MTA -сервер, що використовується на стороні приймача. Тому потрібно, щоб MTA -сервер функціонував увесь час, тому що Абонент 2 не знає, коли повідомлення прибуде. Це практично неможливо, тому що Абонент 2, імовірно, виключає свій комп'ютер, коли не має потреби в ньому.

Поштова безпека

Передача електронної пошти - одноразова дія. В електронній пошті немає ніякого сеансу. Абонент 1 і Абонент 2 не можуть створювати сеанси зв’язку. Абонент 1 передає повідомлення Абоненту 2, а Абонент 2 може не відразу, а через деякий час переглянуте повідомлення і, звичайно, може не відразу надіслати відповідь. Ми розглянемо безпеку односпрямованого повідомлення, тому що Абонент 1 передає повідомлення Абоненту 2 повністю незалежно від того, що Абонент 2 передає Абоненту 1.

Криптографічні алгоритми

Якщо електронна пошта - одноразова активна дія, як можуть передавач і приймач домовитися про криптографічний алгоритм, який вони будуть використати для поштової безпеки? Якщо немає сеансу і процедури встановлення зв'язку, щоб домовитися про алгоритми щодо шифрування або дешифрування і хешування, як приймач може знати, який алгоритм обраний передавачем для кожного повідомлення?

Є одне рішення для основного протоколу - вибирати один алгоритм із заданого переліку для кожної криптографічної операції і змусити Абонента 1 використовувати тільки ці алгоритми. Це рішення дуже звужує можливості і обмежує дії обох сторін.

Краще рішення для основного протоколу - визначити низку алгоритмів для кожної операції, які користувач може застосувати в його системі. Абонент 1 включає назву (або ідентифікатори) алгоритмів, які він використав в електронній пошті. Наприклад, Абонент 1 може вибрати трикратний DES для шифрування/дешифрування або MD5 для хешування. Коли Абонент 1 передає повідомлення Абоненту 2, він включає відповідні ідентифікатори для трикратного DES і MD5 у своє повідомлення. Абонент 2 одержує повідомлення і спочатку витягає ідентифікатори. І тоді він знає, який алгоритм використати для дешифрування і який - для хешування.

Зважаючи на сказане: для безпеки пошти передавач повідомлення має включити в нього назву або ідентифікатори алгоритмів, які використовуються у повідомленні.

Така сама проблема, що і для криптографічних алгоритмів, існує і для ключів. Якщо немає переговорів, як ці дві сторони можуть установити принципи таємності між собою? Абонент 1 і Абонент 2 могли використати асиметрично-ключові алгоритми для встановлення дійсності і шифрування, що не вимагає встановлення симетричного ключа. Однак, як ми говорили, використання асиметрично-ключових алгоритмів дуже неефективно для шифрування/дешифрування довгого повідомлення.

Більшість поштових протоколів безпеки сьогодні вимагають, щоб шифрування/дешифрування було зроблено з використанням алгоритму із симетричними ключами і одноразовим ключем засекречування, переданого з повідомленням. Абонент 1 може створити ключ засекречування й переслати його з повідомленням, що передається Абоненту 2. Щоб захистити ключ засекречування від перехоплення зловмисником, ключ засекречування зашифрований загальнодоступним ключем Абонента 2. Інакше кажучи, сам ключ засекречування зашифрований.

Для безпеки пошти шифрування/дешифрування виконується симетричний ключовий алгоритм, але ключ засекречування для розшифровки повідомлення зашифрований загальнодоступним ключем приймача і передається з повідомленням.

Перш ніж ми обговоримо будь-який поштовий протокол безпеки, потрібно розглянути іще одну проблему: деякі очевидні алгоритми загальнодоступного ключа, які повинні використовуватися для поштової безпеки. Наприклад, ми повинні зашифрувати ключ засекречування або підписати повідомлення. Для того щоб зашифрувати ключ засекречування, Абоненту 1 необхідний відкритий ключ Абонента 2; для підпису і верифікації повідомлення Абоненту 2 необхідний відкритий ключ Абонента 1. Тому для того, щоб послати маленьке завірене і конфіденційне повідомлення, необхідні два відкритих ключі. Як Абонент 1 може бути впевнений у відкритому ключі Абонента 2, і як Абонент 2 може бути впевнений у відкритому ключі Абонента 1? Кожний поштовий протокол безпеки має різні методи сертифікації ключів.