- •1. Архитектура эвм и систем. Операционные системы.

- •Структура вычислительной системы

- •Эволюция вычислительных систем.

- •Основные понятия ос

- •Архитектурные особенности ос

- •Классификация ос

- •Понятие процесса.

- •Состояния процесса.

- •Операции над процессами и связанные с ними понятия.

- •Уровни планирования процессов.

- •Критерии планирования и требования к алгоритмам.

- •Алгоритмы планирования.

- •Категории средств обмена информацией.

- •Понятие об информации и формах ее представления

- •Понятие архитектуры эвм

- •Системы счисления

- •Процессоры с классической архитектурой

- •Принцип совмещения операций

- •Рабочий цикл процессора

- •Конвейерные процессоры

- •Процессор пересылок

- •Архитектуры процессоров и форматы данных

- •Подходы к организации вычислительного процесса и потоковые машины

- •Архитектура памяти

- •Архитектурные решения ввода-вывода данных

- •Параллельная обработка

- •2. Проектирование информационных систем. Разработка

- •Понятие информационной системы (ис). Классификация ис. Определение ис

- •Классификация ис

- •Классификация по масштабу

- •Классификация по архитектуре

- •Классификация по характеру использования информации

- •Классификация по системе представления данных

- •Классификация по поддерживаемым стандартам управления и технологиям коммуникации

- •Классификация по степени автоматизации

- •Обеспечивающие подсистемы ис. Обеспечивающие подсистемы эис

- •Понятие жизненного цикла (жц) ис. Модели жц. Процессы жц

- •Основные процессы:

- •Вспомогательные процессы:

- •Организационные процессы:

- •Состав стадий и этапов канонического проектирования ис Каноническое проектирование ис

- •Методика проведения обследования предметной области Проведение предпроектного обследования предприятий

- •Результаты предпроектного обследования

- •6. Техническое задание (тз) на создание автоматизированной системы: структура тз и основное содержание разделов

- •7. Типовое проектирование ис Типовое проектирование ис

- •8. Структурная модель предметной области. Основные аспекты моделирования Структурная модель предметной области

- •Объектная структура

- •Функциональная структура

- •Структура управления

- •Организационная структура

- •Техническая структура

- •9. Функциональная методика idef Функциональная методика idef0

- •10. Функциональная методика потоков данных Функциональная методика потоков данных

- •11. Объектно-ориентированная и синтетическая методики моделирования предметной области Объектно-ориентированная методика

- •Синтетическая методика

- •12. Унифицированный язык моделирования Unified Modeling Language (uml). Виды диаграмм Унифицированный язык визуального моделирования Unified Modeling Language (uml)

- •13. Элементы графической нотации диаграммы вариантов использования Диаграмма вариантов использования как концептуальное представление бизнес-системы в процессе ее разработки.

- •Отношения на диаграмме вариантов использования

- •Дополнительные обозначения языка uml для бизнес-моделирования

- •14. Элементы графической нотации диаграммы классов

- •Имя класса

- •Атрибуты класса

- •Операции класса

- •Расширение языка uml для построения моделей программного обеспечения и бизнес-систем

- •Интерфейс

- •15. Элементы графической нотации диаграммы деятельности Диаграмма деятельности и особенности ее построения

- •Состояния деятельности и действия

- •Переходы на диаграмме деятельности

- •Дорожки

- •Объекты на диаграмме деятельности

- •16. Назначение и этапы целеориентированного процесса проектирования

- •17. Пять уровней разработки опыта взаимодействия

- •18. Понятие информационной архитектуры сайта и методы её разработки

- •19. Преимущества персонажей как средства проектирования

- •20. Основные этапы разработки персонажей

- •21. Типы персонажей и их особенности

- •22. Сценарный подход к проектированию

- •23. Разновидности сценариев

- •24. Карты сайтов и диаграммы потоков задач

- •25. Назначение и содержание аннотированного макета сайта

- •3. Информационные сети

- •Что такое маршрутизация? Дать определение и основные принципы работы.

- •Дайте определение понятиям «удаленный доступ» и «удаленный офис». Назовите два основных отличия.

- •Что такое физическая среда передачи данных?

- •Какие линии связи Вы знаете? Дать краткое описание и характеристики.

- •Назовите основные виды сетевого оборудования и его назначение.

- •Что такое топология сети? Назовите виды и различия.

- •Какие основные требования предъявляются к сетям? Обоснуйте необходимость каждого требования.

- •Дайте определение понятий: терминал, рабочая станция, клиент, сервер. Назовите различия.

- •Безопасность компьютерных сетей. Назовите основные принципы и способы организации.

- •4. Администрирование в информационных системах

- •Определите 4 уровня сетевой модели tcp/ip. Какова структура ip-адреса? Зачем нужен адрес подсети и адрес узла?

- •Как происходит процесс разрешения имен в ip-адреса? Какие основные записи dns вы знаете? Опишите назначение dns-зон прямого и обратного просмотра.

- •Опишите алгоритм взаимодействия узлов, размещенных в одной подсети и в разных подсетях. Что такое таблица маршрутизации?

- •Что такое dhcp и каков процесс присвоения ip-адреса хосту? Какие основные параметры присваиваются хосту через dhcp?

- •Что такое механизм сетевого предобразования адресов (nat)? Как он работает?

- •Опишите основные типы raid-массивов (0,1,5,10). Их основные отличия.

- •Зачем нужны домены? Опишите их преимущества по сравнению с рабочей группой. Какая информация хранится в каталоге Active Directory?

- •Для чего используются групповые политики Active Directory? Какие 2 основных раздела в групповой политике и в какой момент они применяются на пк пользователя?

- •Опишите процесс авторизации клиента через протокол Kerberos v5/

- •Как происходит доступ к ресурсам при использовании Kerberos v5?

- •Что такое мониторинг производительности? Какие основные системные счетчики используются для диагностики проблем, связанных с производительностью?

- •Опишите основные шаги по поиску проблем с производительностью сетевых приложений.

- •5. Информационная безопасность

- •Какие 3 свойства информации обеспечивает информационная безопасность? Что такое угрозы информации? Основные 4 типа угроз. На какие свойства информации влияет каждый из них и почему?

- •Что такое шифр, ключ, шифрование данных? Опишите отличия симметричных и несимметричных криптографических алгоритмов

- •Опишите действия злоумышленника при типовой удаленной атаке, атаках на поток данных (атака повтором, «злоумышленник-посредник», атака на основе сетевой маршрутизации)

- •6. Компьютерная геометрия и графика. Информационные системы в строительстве

- •Системы цветов в компьютерной графике.

- •Аддитивные цветовые модели.

- •Субтрактивные цветовые модели.

- •Виды двухмерной графики.

- •Векторная графика.

- •Растровая графика.

- •Сапр и деловая графика.

- •Специальные информационные системы в строительстве (сапр и асу)

- •Комплекс технических средств сапр для работы с информацией

- •Информационное обеспечение сапр, базы данных

- •Системный подход в науке и его применение в строительстве

- •Системный анализ строительных объектов, его этапы

- •Методы принятия решений в проектировании

- •Понятие модели и моделирования

- •Европейские нормы проектирования строительных конструкций.

- •Современный рынок программного обеспечения сапр

- •Параметрическое моделирование – основа построения современных ис автоматизированного проектирования.

- •Стадии проектирования строительного объекта.

- •Примерный состав эскизного проекта

- •Концептуальный проект возведения строительного объекта

- •Виды обеспечения систем автоматизированного проектирования (состав сапр)

- •Основные концепции и технология организации процесса проектирования (на примере АrchiCad)

- •Классификация технических средств документирования сапр.

- •Основные производители средств технической документации сапр

5. Информационная безопасность

Какие 3 свойства информации обеспечивает информационная безопасность? Что такое угрозы информации? Основные 4 типа угроз. На какие свойства информации влияет каждый из них и почему?

Свойства информации:

Информационная безопасность — это процесс обеспечения конфиденциальности, целостности и доступности информации.

Конфиденциальность: свойство информационных ресурсов, в том числе информации, связанное с тем, что они не станут доступными и не будут раскрыты для неуполномоченных лиц.

Целостность: неизменность информации в процессе её передачи или хранения.

Доступность: свойство информационных ресурсов, в том числе информации, определяющее возможность их получения и использования по требованию уполномоченных лиц.

Угроза информации – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и (или) целостности информации.

Типы угроз

И

нформация

нформация

К

онфидеденциальность

Доступность Целостность

онфидеденциальность

Доступность Целостность

Ознакомление Модификация Уничтожение Блокировка

Представляет

собой доступ лиц, для которых информация

не предназначалась

Изменение состава

и содержания информации.

Не

подразумевает полное уничтожение

информации

Направлено на

целостность, на уничтожение информации.

При потере не восстанавливается.

Блокирует доступ

к информации

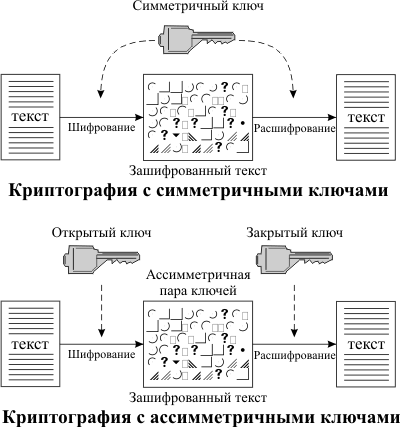

Что такое шифр, ключ, шифрование данных? Опишите отличия симметричных и несимметричных криптографических алгоритмов

Шифр – семейство обратимых преобразований открытых сообщений в множество шифрованных сообщений и обратно, каждое из которых определяется некоторым параметром(ключ).

Ключ- секретный параметр шифра, отвечающий за выбор конкретного варианта преобразований.

Шифрование данных - это медоты защиты любой информации от несанкционированного доступа, просмотра, а также её использования, основанные на преобразовании данных в зашифрованный формат. Расшифровать, восстановить данную информацию или сообщение, обычно можно только при помощи ключа, который прменялся при его зашифровании.

Симметричные криптосистемы (также симметричное шифрование, симметричные шифры) — способ шифрования, в котором для (за)шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями. Криптографическая система с открытым ключом (или Асимметричное шифрование, Асимметричный шифр) — система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифрования сообщения используется секретный ключ.

Что такое виртуальная частная сеть? Нарисуйте типовую схему VPN, опишите основные функции безопасности, которые она обеспечивает.. Какие этапы и в какой последовательности проходит сообщение при передаче по VPN?

Технология виртуальных частных сетей (VPN - Virtual Private Network) является одним из эффективных механизмов обеспечения информационной безопасности при передаче данных в распределенных вычислительных сетях.

Виртуальные частные сети являются комбинацией нескольких самостоятельных сервисов (механизмов) безопасности:

шифрования (с использование инфраструктуры криптосистем) на выделенных шлюзах (шлюз обеспечивает обмен данными между вычислительными сетями, функционирующими по разным протоколам);

экранирования (с использованием межсетевых экранов);

туннелирования.

Предположим, имеются две локальных сети (LAN-1 и LAN-2, рис. 5.1), принадлежащие одной организации (например, головной офис и филиал). Обе эти локальные сети объединены при помощи иной сети, в большинстве случа- ев для этого используется Интернет. С точки зрения пользователей соедине- ния могут устанавливаться между любыми узлами этих локальных сетей. На самом же деле реальные соединения устанавливаются через посредников, не- ких «черных ящиков», устанавливаемых на входе в каждую из них. Задача этих «черных ящиков» так обработать идущий между ними сетевой трафик, чтобы злоумышленник или просто внешний наблюдатель не мог совершить с передаваемой информацией какого-либо действия, приводящего к ущербу. А именно, не должен нарушить конфиденциальность, целостность и подлинность информации. Иными словами, передаваемая информация, включая адреса ее получателя и отправителя, должна быть зашифрована и криптографи чески подписана. Кроме того, задача «черных ящиков» — защищать сами локальные сети от несанкционированного доступа к ним из глобальной сети. Таким образом, внешний наблюдатель должен увидеть в сети лишь зашифрованный обмен информацией между двумя «черными ящиками» и ничего бо- лее.

Сущность технологии VPN заключается в следующем (рис. 4.6.1):

На все компьютеры, имеющие выход в Интернет (вместо Интернета может быть и любая другая сеть общего пользования), устанавливается VPN-агенты, которые обрабатывают IP-пакеты, передаваемые по вычислительным сетям.

Перед отправкой IP-пакета VPN-агент выполняет следующие операции:

анализируется IP-адрес получателя пакета, в зависимости от этого адреса выбирается алгоритм защиты данного пакета (VPN-агенты могут, поддерживать одновременно несколько алгоритмов шифрования и контроля целостности). Пакет может и вовсе быть отброшен, если в настройках VPN-агента такой получатель не значится;

вычисляется и добавляется в пакет его имитоприставка, обеспечивающая контроль целостности передаваемых данных;

пакет шифруется (целиком, включая заголовок IP-пакета, содержащий служебную информацию);

формируется новый заголовок пакета, где вместо адреса получателя указывается адрес его VPN-агента (эта процедура называется инкапсуляцией пакета).

В результате этого обмен данными между двумя локальными сетями снаружи представляется как обмен между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для внешней атаки информация, например, внутренние IP-адреса сети, в этом случае недоступна.

Рисунок 4.6.1.

При получении IP-пакета выполняются обратные действия:

из заголовка пакета извлекается информация о VPN-агенте отправителя пакета, если такой отправитель не входит в число разрешенных, то пакет отбрасывается (то же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком);

согласно настройкам выбираются криптографические алгоритмы и ключи, после чего пакет расшифровывается и проверяется его целостность (пакеты с нарушенной целостностью также отбрасываются);

после всех обратных преобразований пакет в его исходном виде отправляется настоящему адресату по локальной сети.

Все перечисленные операции выполняются автоматически, работа VPN-агентов является незаметной для пользователей. Сложной является только настройка VPN-агентов, которая может быть выполнена только очень опытным пользователем. VPN-агент может находиться непосредственно на защищаемом компьютере (что особенно полезно для мобильных пользователей). В этом случае он защищает обмен данными только одного компьютера, на котором он установлен.