- •1. Архитектура эвм и систем. Операционные системы.

- •Структура вычислительной системы

- •Эволюция вычислительных систем.

- •Основные понятия ос

- •Архитектурные особенности ос

- •Классификация ос

- •Понятие процесса.

- •Состояния процесса.

- •Операции над процессами и связанные с ними понятия.

- •Уровни планирования процессов.

- •Критерии планирования и требования к алгоритмам.

- •Алгоритмы планирования.

- •Категории средств обмена информацией.

- •Понятие об информации и формах ее представления

- •Понятие архитектуры эвм

- •Системы счисления

- •Процессоры с классической архитектурой

- •Принцип совмещения операций

- •Рабочий цикл процессора

- •Конвейерные процессоры

- •Процессор пересылок

- •Архитектуры процессоров и форматы данных

- •Подходы к организации вычислительного процесса и потоковые машины

- •Архитектура памяти

- •Архитектурные решения ввода-вывода данных

- •Параллельная обработка

- •2. Проектирование информационных систем. Разработка

- •Понятие информационной системы (ис). Классификация ис. Определение ис

- •Классификация ис

- •Классификация по масштабу

- •Классификация по архитектуре

- •Классификация по характеру использования информации

- •Классификация по системе представления данных

- •Классификация по поддерживаемым стандартам управления и технологиям коммуникации

- •Классификация по степени автоматизации

- •Обеспечивающие подсистемы ис. Обеспечивающие подсистемы эис

- •Понятие жизненного цикла (жц) ис. Модели жц. Процессы жц

- •Основные процессы:

- •Вспомогательные процессы:

- •Организационные процессы:

- •Состав стадий и этапов канонического проектирования ис Каноническое проектирование ис

- •Методика проведения обследования предметной области Проведение предпроектного обследования предприятий

- •Результаты предпроектного обследования

- •6. Техническое задание (тз) на создание автоматизированной системы: структура тз и основное содержание разделов

- •7. Типовое проектирование ис Типовое проектирование ис

- •8. Структурная модель предметной области. Основные аспекты моделирования Структурная модель предметной области

- •Объектная структура

- •Функциональная структура

- •Структура управления

- •Организационная структура

- •Техническая структура

- •9. Функциональная методика idef Функциональная методика idef0

- •10. Функциональная методика потоков данных Функциональная методика потоков данных

- •11. Объектно-ориентированная и синтетическая методики моделирования предметной области Объектно-ориентированная методика

- •Синтетическая методика

- •12. Унифицированный язык моделирования Unified Modeling Language (uml). Виды диаграмм Унифицированный язык визуального моделирования Unified Modeling Language (uml)

- •13. Элементы графической нотации диаграммы вариантов использования Диаграмма вариантов использования как концептуальное представление бизнес-системы в процессе ее разработки.

- •Отношения на диаграмме вариантов использования

- •Дополнительные обозначения языка uml для бизнес-моделирования

- •14. Элементы графической нотации диаграммы классов

- •Имя класса

- •Атрибуты класса

- •Операции класса

- •Расширение языка uml для построения моделей программного обеспечения и бизнес-систем

- •Интерфейс

- •15. Элементы графической нотации диаграммы деятельности Диаграмма деятельности и особенности ее построения

- •Состояния деятельности и действия

- •Переходы на диаграмме деятельности

- •Дорожки

- •Объекты на диаграмме деятельности

- •16. Назначение и этапы целеориентированного процесса проектирования

- •17. Пять уровней разработки опыта взаимодействия

- •18. Понятие информационной архитектуры сайта и методы её разработки

- •19. Преимущества персонажей как средства проектирования

- •20. Основные этапы разработки персонажей

- •21. Типы персонажей и их особенности

- •22. Сценарный подход к проектированию

- •23. Разновидности сценариев

- •24. Карты сайтов и диаграммы потоков задач

- •25. Назначение и содержание аннотированного макета сайта

- •3. Информационные сети

- •Что такое маршрутизация? Дать определение и основные принципы работы.

- •Дайте определение понятиям «удаленный доступ» и «удаленный офис». Назовите два основных отличия.

- •Что такое физическая среда передачи данных?

- •Какие линии связи Вы знаете? Дать краткое описание и характеристики.

- •Назовите основные виды сетевого оборудования и его назначение.

- •Что такое топология сети? Назовите виды и различия.

- •Какие основные требования предъявляются к сетям? Обоснуйте необходимость каждого требования.

- •Дайте определение понятий: терминал, рабочая станция, клиент, сервер. Назовите различия.

- •Безопасность компьютерных сетей. Назовите основные принципы и способы организации.

- •4. Администрирование в информационных системах

- •Определите 4 уровня сетевой модели tcp/ip. Какова структура ip-адреса? Зачем нужен адрес подсети и адрес узла?

- •Как происходит процесс разрешения имен в ip-адреса? Какие основные записи dns вы знаете? Опишите назначение dns-зон прямого и обратного просмотра.

- •Опишите алгоритм взаимодействия узлов, размещенных в одной подсети и в разных подсетях. Что такое таблица маршрутизации?

- •Что такое dhcp и каков процесс присвоения ip-адреса хосту? Какие основные параметры присваиваются хосту через dhcp?

- •Что такое механизм сетевого предобразования адресов (nat)? Как он работает?

- •Опишите основные типы raid-массивов (0,1,5,10). Их основные отличия.

- •Зачем нужны домены? Опишите их преимущества по сравнению с рабочей группой. Какая информация хранится в каталоге Active Directory?

- •Для чего используются групповые политики Active Directory? Какие 2 основных раздела в групповой политике и в какой момент они применяются на пк пользователя?

- •Опишите процесс авторизации клиента через протокол Kerberos v5/

- •Как происходит доступ к ресурсам при использовании Kerberos v5?

- •Что такое мониторинг производительности? Какие основные системные счетчики используются для диагностики проблем, связанных с производительностью?

- •Опишите основные шаги по поиску проблем с производительностью сетевых приложений.

- •5. Информационная безопасность

- •Какие 3 свойства информации обеспечивает информационная безопасность? Что такое угрозы информации? Основные 4 типа угроз. На какие свойства информации влияет каждый из них и почему?

- •Что такое шифр, ключ, шифрование данных? Опишите отличия симметричных и несимметричных криптографических алгоритмов

- •Опишите действия злоумышленника при типовой удаленной атаке, атаках на поток данных (атака повтором, «злоумышленник-посредник», атака на основе сетевой маршрутизации)

- •6. Компьютерная геометрия и графика. Информационные системы в строительстве

- •Системы цветов в компьютерной графике.

- •Аддитивные цветовые модели.

- •Субтрактивные цветовые модели.

- •Виды двухмерной графики.

- •Векторная графика.

- •Растровая графика.

- •Сапр и деловая графика.

- •Специальные информационные системы в строительстве (сапр и асу)

- •Комплекс технических средств сапр для работы с информацией

- •Информационное обеспечение сапр, базы данных

- •Системный подход в науке и его применение в строительстве

- •Системный анализ строительных объектов, его этапы

- •Методы принятия решений в проектировании

- •Понятие модели и моделирования

- •Европейские нормы проектирования строительных конструкций.

- •Современный рынок программного обеспечения сапр

- •Параметрическое моделирование – основа построения современных ис автоматизированного проектирования.

- •Стадии проектирования строительного объекта.

- •Примерный состав эскизного проекта

- •Концептуальный проект возведения строительного объекта

- •Виды обеспечения систем автоматизированного проектирования (состав сапр)

- •Основные концепции и технология организации процесса проектирования (на примере АrchiCad)

- •Классификация технических средств документирования сапр.

- •Основные производители средств технической документации сапр

Для чего используются групповые политики Active Directory? Какие 2 основных раздела в групповой политике и в какой момент они применяются на пк пользователя?

Групповые политики – это объекты в AD содержащий набор параметров определяющих поведение компьютера и пользователя на этом компьютере.

Например (программа которая выполняется при входе пользователя в систему, рисунок рабочего стола)

Групповая политика служит для задания единых настроек для всех пользователей или компьютеров в пределах организационного подразделения.

Групповая политика содержит два основных раздела

Конфигурация компьютера

Конфигурация пользователя

Конфигурация компьютера – момент загрузки ОС

Конфигурация пользователя – при входе пользователя в систему.

Применение конфигурации компьютера осуществляется с правами учетной записи компьютера в данном домене а на самом этом компьютере с правами локальной системы.

Конфигурация пользователя применяется от имени пользователя.

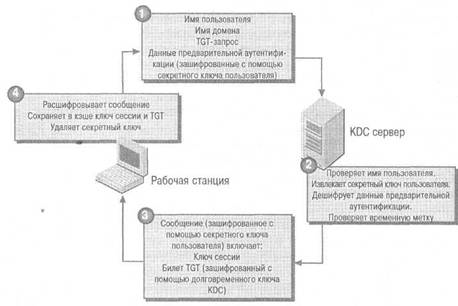

Опишите процесс авторизации клиента через протокол Kerberos v5/

Данные авторизации

Протокол Kerberos служит для аутентификации, но не для проверки полномочий (авторизации) пользователей. Его задача – только удостовериться, что абонент безопасности на самом деле является тем, за кого себя выдает. Kerberos не проверяет ни того, доступ к каким объектам разрешен этому абоненту, ни того, как тот может воспользоваться предоставленным доступом. Эти аспекты работы находятся в ведении механизмов контроля доступа, имеющимися в системе. Но протокол Kerberos помогает им в этом, отводя одно из полей билета под данные, которые необходимы для проверки полномочий пользователя. Правда, он не описывает формат этих данных и ничего не говорит о том, как эти данные будут использованы сервером.

Способ TGT(этапы получения tgt)

Клиент отправляет tgt запрос данный зашифрованный секретный ключ

KDC извлекает секретный ключ пользователя и синхронизирует данные

KDC выдает билет, сервер выдает зашифрованный билет и KDC ключ

Сервер передает клиенту ассинхр ключ и сам рег посетителя

Полученный билет сеанса зашифрованный ключом сеанса, включает так же временную метку, сервер извлекает ключ сеанса, дешифрует TGT и формирует билет для сетевой службы

Билет сеанса включает, ключ сеанса для клиента который шифруется клиентом

Получив от пользователя запрос на билет TGT, служба KDC того домена, где находится учетная запись пользователя, обращается к Active Directory. Один из атрибутов учетной записи пользователя содержит его собственный идентификатор SID, а другой – идентификаторы всех групп безопасности домена, в которые этот пользователь входит. Все обнаруженные идентификаторы передаются в KDC, где включаются в поле билета TGT, отведенное под данные авторизации. В сети с несколькими доменами служба KDC, кроме того, обращается в глобальный каталог Global Catalog за информацией об универсальных группах, в которые входит сам пользователь либо группы безопасности домена, членом которых он состоит. Если такие универсальные группы найдены, их идентификаторы SID включаются в то же поле билета TGT.

Когда пользователь запрашивает сеансовый билет на доступ к серверу, служба KDC домена, где находится этот сервер, копирует содержимое поля билета TGT, отведенное под данные авторизации, в такое же поле сеансового билета. Если сервер и учетная запись пользователя находятся в разных доменах, служба KDC обращается в каталог Active Directory и ищет группы безопасности локального домена, куда входит сам пользователь или одна из его групп безопасности. Идентификаторы SID найденных групп включаются в поле сеансового билета, отведенное под данные авторизации.

-----------------------------------------------

Полученный результат сохраняется в кэш-памяти удостоверений, откуда он может быть извлечен при необходимости обновления билета TGT или аутентификации по протоколу NTLM, если потребуется подключиться к серверу, не поддерживающему протокол Kerberos.

Чтобы проверить регистрационные данные Алисы и начать сеанс ее работы на компьютере, подсистеме LSA необходимо получить:

билет TGT, который нужно представить в службу выдачи билетов;

сеансовый билет, открывающий доступ к серверу Боб.

Подсистема LSA получает эти билеты через Kerberos SSP, который обменивается сообщениями непосредственно со службой KDC домена «Запад».

Рис. 8. Интерактивная регистрация в домене

Обмен сообщениями осуществляется в следующем порядке:

1. Подсистема LSA направляет в службу KDC домена «Запад» сообщение KRB_AS_REQ.

В сообщении указываются:

пользовательское имя Алисы – Alice;

имя домена с учетной записью Алисы – West.

данные предварительной аутентификации, зашифрованные посредством секретного ключа, который был создан на основе пароля Алисы.

2. Если данные предварительной аутентификации клиента верны, служба KDC отвечает сообщением KRB_AS_REP.

В сообщение включаются:

сеансовый ключ для связи Алисы со службой KDC, зашифрованный с помощью секретного ключа, который был создан на основе пароля Алисы.

билет TGT для службы KDC домена «Запад», зашифрованный с помощью секретного ключа службы KDC.

В билете TGT указываются:

сеансовый ключ для связи Алисы со службой KDC;

данные авторизации Алисы.

Данные авторизации включают в себя:

идентификатор SID учетной записи Алисы;

идентификаторы SID групп безопасности домена «Запад», членом которых состоит Алиса;

идентификаторы SID универсальных групп, в которые входит либо сама Алиса, либо одна из ее групп домена.

3. Подсистема LSA направляет в службу KDC домена «Запад» сообщение KRB_TGS_REQ.

В сообщение включаются:

имя компьютера, к которому нужно подключиться, – Bob;

имя домена этого компьютера – West;

билет TGT Алисы;

аутентификатор, зашифрованный с сеансовым ключом, который используется для связи Алисы с данной службой KDC.

4. Служба KDC отвечает сообщением KRB_TGS_REP.

В сообщении указываются:

сеансовый ключ Алисы и Боба, зашифрованный посредством сеансового ключа, который Алиса использует для связи со службой KDC;

сеансовый билет Алисы для компьютера Боб, зашифрованный с сеансовым ключом, который используется для связи Боба со службой KDC.

Сеансовый билет содержит:

сеансовый ключ, общий для Боба и Алисы;

данные авторизации, скопированные из билета TGT Алисы.

Получив сеансовый билет Алисы, подсистема LSA расшифровывает его с помощью секретного ключа этого компьютера и извлекает данные авторизации Алисы. Затем она обращается в локальную базу данных диспетчера учетных записей безопасности SAM (Security Account Manager). Здесь она проверяет, не является ли Алиса членом какой-либо группы безопасности, локальной для данного компьютера, и не имеет ли она специальных привилегий на этой машине. Если проверка дает положительный результат, подсистема LSA добавляет обнаруженные идентификаторы SID в список данных авторизации, извлеченный из билета. Пополненный таким образом список используется для генерации маркера доступа, описатель которого возвращается в Winlogon вместе с идентификатором сеанса регистрации Алисы и подтверждением подлинности введенных ею данных.

В ответ Winlogon создает для Алисы оконную станцию (windows station) и несколько объектов настольной системы, прикрепляет ее маркер доступа и запускает процесс, который позволит Алисе взаимодействовать с компьютером Боб. Маркер доступа Алисы впоследствии будет включаться во все прикладные процессы, запускаемые в ходе текущего сеанса.