- •Вопрос 1 Вероятностные полиномиальные алгоритмы. Вмт

- •Вопрос 2,3 Односторонние функции

- •Вопрос 4 Определение односторонней функции с ловушкой.

- •Односторонние перестановки с ловушкой

- •Вопрос 5

- •Вопрос 6 Криптосистемы с открытым ключом

- •Вопрос 7 Факторизация

- •Вопрос 8 Дискретный логарифм

- •Вычисление дискретного логарифма

- •Алгоритм согласования

- •Лемма. Чтобы вычислить степень mn , где m – элемент некоторого кольца, а n – натуральное число, достаточно выполнить не более умножений.

- •Вопрос 9 Дискретный корень

- •Вопрос 10 Квадратный корень по составному модулю (функция Рабина)

- •Вопрос 11 Квадратичные вычеты

- •Вопрос 12

- •Вопрос 13 Криптосистема rsa

- •Параметры системы

- •Вопрос 14 Аутентификация

- •Вопрос 15 Цифровая подпись Эль Гамаля

- •Вопрос 16 Распределение открытых ключей

- •Вопрос 17 Построение криптографически стойких хэш-функций

- •Вопрос 18

- •1. Р V | (I,V,s(I,V)) | V проверяет подпись.

- •Вопрос 19. Квантовая криптография. Распределение ключей по оптическому квантовому каналу связи.

- •Вопрос 20. Проблема регистрации одиночных фотонов. Определение Пуасоновскокго потока случайных событий.

- •Вопрос 23

- •Вопрос 24. Вероятность ошибки в канале а-в при непрозрачном прослушивании когда нарушитель е реализует процедуру приема абоненте в.

- •Вопрос 30. Функции памяти и память автомата, их свойства, связь с установочными последовательностями.

- •Вопрос 31 Критерий бесконечности памяти. Верхняя оценка конечной памяти.

- •Вопрос 32. Связь между памятью и степенью различимости, числом классов эквивалентных состояний, длинной единственности.

- •Вопрос 33. Критерий нераспространения искажений автоматом, следствие для инъективного автомата.

- •Вопрос 34. Автоматы самовосстановления. Теорема о сведении автомата самовосстановления к проходной линии задержки, её единственность. Автоматы внутреннего самовосстановления.

- •Вопрос 35. Теоретико-автоматная модель и основные понятия шифрованной связи.

- •Вопрос 36. Теоретико-автоматная характеризация шифросистем колонной замены.

- •Вопрос 37. Характеризация эквивалентности ключей шифросистем колонной замены.

- •Вопрос 38. Характеризация близости ключей шифросистем колонной замены.

- •Вопрос 39. Теоретико-автоматная характеризация шифросистем самовосстановления.

- •Вопрос 40. Характеризация эквивалентности ключей шифросистем самовостановления.

- •Вопрос 41. Характеризация близости ключей шифросистем самовосстановления.

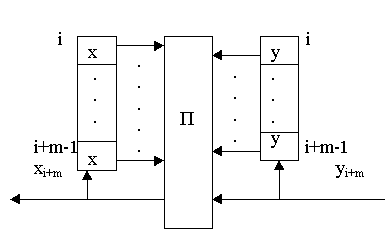

Вопрос 35. Теоретико-автоматная модель и основные понятия шифрованной связи.

Процесс передачи информации в системе шифрованной связи состоит из 3-х последовательных этапов: 1) зашифрование; 2)передача шифрованной информации по КС; 3) расшифрование. Эти процессы могут быть либо разделены во времени, либо происходить одновременно.Условная схема шифрованной связи:

, где

![]() X*.

Если нет помех, то такую схему для

дискретной информации можно записать

как последовательное соединение

автоматов: A

<-\ A. Тогда ТА-модель

выглядит следующим образом:A=(X,

KS,

Y, h, f), A=(Y,

KS,

X, h,

f)

- автоматы, которые удовлетворяют

следующим условиям: а)

А- инъективен; б)

h((k,s),x)=(k,s)

k,

s, x, т.е. в процессе работы автомата

левая координата состояния, не меняется

от такта к такту;в)

А-

стандартный левый обратный к А; г)

h((k,s),x)=(k,s)

k,

s, x, т.е. аналогично б). Из ранее

доказанной теоремы (Следующие свойства

равносильны: а)

А имеет левый обратный; б) А-инъективный;

в) sS,

fs:

XY-

инъективна; если в свойствах

а), б), в)- левый заменить на правый, а

инъективный на сюръективный, то полученные

свойства будут равносильны) =>,

что дляА с а) и

б) =>

A

с в) и г), причем, приX=Y

=> A-

определен однозначно и А=А-1;

X*.

Если нет помех, то такую схему для

дискретной информации можно записать

как последовательное соединение

автоматов: A

<-\ A. Тогда ТА-модель

выглядит следующим образом:A=(X,

KS,

Y, h, f), A=(Y,

KS,

X, h,

f)

- автоматы, которые удовлетворяют

следующим условиям: а)

А- инъективен; б)

h((k,s),x)=(k,s)

k,

s, x, т.е. в процессе работы автомата

левая координата состояния, не меняется

от такта к такту;в)

А-

стандартный левый обратный к А; г)

h((k,s),x)=(k,s)

k,

s, x, т.е. аналогично б). Из ранее

доказанной теоремы (Следующие свойства

равносильны: а)

А имеет левый обратный; б) А-инъективный;

в) sS,

fs:

XY-

инъективна; если в свойствах

а), б), в)- левый заменить на правый, а

инъективный на сюръективный, то полученные

свойства будут равносильны) =>,

что дляА с а) и

б) =>

A

с в) и г), причем, приX=Y

=> A-

определен однозначно и А=А-1;

Определение: При условиях а), б),

в), г) пара автоматов: (A,

A)- автоматная шифр. система (ШС).

Опишем ранее известные параметры на

языке ШС:X- открытый шифр;

Y- шифр. алфавит; (KS)-

множ-во ключей; K- множ-во долговременных

ключей; S- множ-во разовых ключей; A-

шифратор передачи; A-

шифратор приема; f(k,s):

XY-

частичные функции-суммарный шифрпри ключе (k,s), т.е.f(k,s![]() )(xi)=yi.

Процесс шифрования открытого

сообщения

)(xi)=yi.

Процесс шифрования открытого

сообщения![]() X*

происходит следующим образом: для

шифраторов А и Ав

качестве начальных состояний

устанавливается один и то же ключ:

(k,s) при этом шифраторы синхронизируются.

Далее открытое сообщение

X*

происходит следующим образом: для

шифраторов А и Ав

качестве начальных состояний

устанавливается один и то же ключ:

(k,s) при этом шифраторы синхронизируются.

Далее открытое сообщение![]() подается на вход шифратора передачи –

А и перерабатывается в криптограмму

подается на вход шифратора передачи –

А и перерабатывается в криптограмму![]() -

вых. последовательность А при начальном

состоянии (k,s).

-

вых. последовательность А при начальном

состоянии (k,s).![]() через КС подается на вход шифратора

приема - Аи

расшифровывается в открытое

сообщение:

через КС подается на вход шифратора

приема - Аи

расшифровывается в открытое

сообщение: ![]() =A(k,s)(

=A(k,s)(![]() )=A(k,s)(A(k,s)(

)=A(k,s)(A(k,s)(![]() )).

При этом необходимо сделать некоторые

замечания:1) реальная

шифроаппаратура может работать в разных

режимах: -шифрования (основной

режим); - синхронизация; далее будем

рассматривать только режим шифрования.2)

)).

При этом необходимо сделать некоторые

замечания:1) реальная

шифроаппаратура может работать в разных

режимах: -шифрования (основной

режим); - синхронизация; далее будем

рассматривать только режим шифрования.2) ![]() -открытое

сообщение (открытая информация+служебная

информация).В реальной

ситуации далеко не все последовательности

из X*- могут быть

открытыми сообщениями, т.е.

-открытое

сообщение (открытая информация+служебная

информация).В реальной

ситуации далеко не все последовательности

из X*- могут быть

открытыми сообщениями, т.е.![]() 0X*,

но это очень усложняет рассуждения =>

предпологаем, что

0X*,

но это очень усложняет рассуждения =>

предпологаем, что ![]() X*.

3)Обобщая введенную модель,

можно отказаться от условий в) и г) и

считать А-

произвольным левым обратным к А (не

обязательно стандартный), однако,

в наиболее интересных случаях:

X=Y => левый обратный к А- стандартный обратный

к А + ключи на приеме и

передаче совпадают => не

обобщаем.4)Во введенной модели

предполагается, что некоторая часть

ключа (k,s)- может

быть несекретной, т.е. вообще передаваться

в КС. 5) При использовании в шифраторах

приема узлов с большой вероятностью

самовосстановления (А-самовосстановления)

соответствующие этим блокам части

разовых ключей на приеме и передаче

могут быть различены в какие-то моменты

времени, т.к. через небольшое кол-во

тактов они станут одинаковы с большой

вероятностью. (т.е. эту часть можно не

синхронизировать).

X*.

3)Обобщая введенную модель,

можно отказаться от условий в) и г) и

считать А-

произвольным левым обратным к А (не

обязательно стандартный), однако,

в наиболее интересных случаях:

X=Y => левый обратный к А- стандартный обратный

к А + ключи на приеме и

передаче совпадают => не

обобщаем.4)Во введенной модели

предполагается, что некоторая часть

ключа (k,s)- может

быть несекретной, т.е. вообще передаваться

в КС. 5) При использовании в шифраторах

приема узлов с большой вероятностью

самовосстановления (А-самовосстановления)

соответствующие этим блокам части

разовых ключей на приеме и передаче

могут быть различены в какие-то моменты

времени, т.к. через небольшое кол-во

тактов они станут одинаковы с большой

вероятностью. (т.е. эту часть можно не

синхронизировать).

Долговременный ключ от текста к тексту

не меняется => kK

Ak-внутренний подавтомат А с множ-вом

состояний: {k}S;

Ak-

внутренний подавтомат Ас множ-вом состояний: {k}S

- это корректно в силу б) и г), тогда

А=![]() ;

А=

;

А=![]() ,

причем: Ak-

стандартный левый обратный к Аk,

тогда Ak-

шифратор передачи при долговременном

ключе k, Ak-

шифратор приема при долговременном

ключе k =>, а Аk-

стандартный правый обратный к Аk,

тогда шифраторы приема/передачи

представляются в виде:

,

причем: Ak-

стандартный левый обратный к Аk,

тогда Ak-

шифратор передачи при долговременном

ключе k, Ak-

шифратор приема при долговременном

ключе k =>, а Аk-

стандартный правый обратный к Аk,

тогда шифраторы приема/передачи

представляются в виде:

(1)(1)

– реализуютhk

автомата Аk;

(2) и (2)- автоматы

БП, реализующиеfk,

fk.

На процесс шифрования можно смотреть

как на процесс выработки суммарных

шифров: вi-ом

такте вырабатываетсяf(k,s![]() )(xi)=yi.

В соответствии с теоремой1: все

суммарные шифры - инъективные отображения,

а приX=Y-биекции иf(k,s)=f-1(k,s).

Рассмотрим один из подходов к

реализацииf и

f:

Пусть Г-

некоторое множ-во, Г<,

и пусть:

KSГ-

отображение из множ-ва ключей в Г, пустьG: ГXY,

причемG-инъективная поxфункция. =>

G:

ГYX:

G(,G(,x))=x,

,x

{обратная слева кG по

второй переменной} => Блоки

(2) и (2)

строятся следующим образом:

)(xi)=yi.

В соответствии с теоремой1: все

суммарные шифры - инъективные отображения,

а приX=Y-биекции иf(k,s)=f-1(k,s).

Рассмотрим один из подходов к

реализацииf и

f:

Пусть Г-

некоторое множ-во, Г<,

и пусть:

KSГ-

отображение из множ-ва ключей в Г, пустьG: ГXY,

причемG-инъективная поxфункция. =>

G:

ГYX:

G(,G(,x))=x,

,x

{обратная слева кG по

второй переменной} => Блоки

(2) и (2)

строятся следующим образом:

Блоки GиG'- шифрующие блоки. При X=Y={0,1}

=> f=f-

всегда совпадают иfk(s,x)=k(s)x.

Пусть X=Y; X>2.

Метод построения шифрующих блоков

(метод образующих) состоит из следующих

этапов:а)

выбираем L=(Z, X, g)- автомат без выхода,

подстановочный;б)фиксируем:

lN-

достаточно большое;в)выбираем:

k:KSГ,

где Г=Zl;-

эти вектора- управляющие комбинации,

аl-длина управляющей

комбинации;г)fk(s,x)=g![]() (s)(x)=gz

(s)(x)=gz![]() …

gz

…

gz![]() (x);-

финальное состояние автоматаLпри начальном состоянииxи входной последовательности (z1,…,zl),

тогдаk(x)=(z1,…,zl),

fk(s,x)=

gz

(x);-

финальное состояние автоматаLпри начальном состоянииxи входной последовательности (z1,…,zl),

тогдаk(x)=(z1,…,zl),

fk(s,x)=

gz![]() …

gz

…

gz![]() (x)-

финальное состояние реверса автомата

L при начальном состоянииxи подаче на вход управляющей комбинации

в обратной последовательности:

(x)-

финальное состояние реверса автомата

L при начальном состоянииxи подаче на вход управляющей комбинации

в обратной последовательности:

Наибольшее распределение получил случай, когда: X=Y={0,1}; Z={0,1}; Z=R().

Определение: Шифросистема (А, А) -называется ШСгаммирования, если ее суммарные шифры обладают следующим свойством: (k,s), (k,s)KS: (f(k,s) f(k,s)) => f(k,s)(x) )f(k,s)(x) xX, => для таких шифросистем, зная один только переход, например,f(k,s)(x)=y, т.е.xy, тогда f(k,s)- определяется однозначно и { f(k,s)(k,s)KS}Y; всегоf(k,s)- число размещений из YпоX: (Y!) / (Y-X)!.

Определение: шиифросистема инволютивная (обратимая) -если шифраторы приема и передачи совпадают.

Утверждение(критерий инвалютивности ШС):Шифросистема (А, А)- инволютивна X=Y, (k,s)KS, xX: а) f-1(k,s)=f(k,s) (т.е. все суммарные шифры- инволюции, т.е.f2=e, т.е. порядок подстановки2 (т.е. из циклов длины 1 или 2)); б) h((k,s),f((k,s),x))=h((k,s),x). Доказательство:"<=" : Из а), б), и условия => А=А-1, т.к.X=Y, а из свойств а) и б) – по построению стандартного обратного => A-1=A;"=>" : Если А=А, тоX=Y => A=A-1- стандартный обратный к А, а по построению стандартного обратного из свойства инволютивности шифросистемы => а) и б).

Для (k,s), (k,s)KS: рассмотрим следующие утверждения: 1* - (k,s)~ (k,s) в А;2* - (k,s)~ (k,s) в А3* - А(k,s)A(k,s)=EX* (EX*- тождественное преобразование множ-ваX*). Очевидны следующие импликации: 1* => 3* (из определения левого (правого) обратного),2* => 3*. При X=Y- все 3 свойства равносильны (т.к. А=А-1).

Определение: Ключи (k,s), (k,s)- эквивалентные на передаче, если выполнено свойство 1*; эквивалентные на приеме, если выполнено 2*;и, если выполнено 3*, то (k,s)- ключ расшифрованиядля (k,s). Число(А)-число неэквивалентных ключей на передаче; Число(А)-число неэквивалентных ключей на приеме, при этом, еслиX=Y, то‘на приеме’ и ’на пердаче’ можно опустить.

Определение:Долговременные ключиk, k шифросистемы (А, А)-эквивалентные на передаче (приеме), еслиAk~Ak (Ak~Ak). Если в двух предшествующих определниях заменить‘~’ на‘’, то приходим к более общему понятию - эквивалентность ключей с задержкой, которое представляет особый интерес для шифраторов с блоками- автоматами самовосстановления.

Определение: Ключи (k,s), (k,s)- изоэквивалентные (эквивалентные на приеме с точностью до простой замены), если биекции g1: XX, g2: YY: g1*A(k,s)g2*=A(k,s), гдеg*(y1,…,yl)=(g(y1),…,g(yl)).

Под Близкими ключами

понимают ключи, которым при

расшифрованиисоответствуют близкие в

том или ином понимании открытые сообщения.

Ключ(k,s)

называется-близкийк(k,s) на длине l,если

нормированное расстояние Хеминга:

![]() (

(![]() ,

A(k,s)A(k,s)(

,

A(k,s)A(k,s)(![]() )),

)),

![]() Xl,

(т.е. с p=1), и 01.

В частности, приX=Y

понятие-близости

на длинеl совпадает

с понятиемl-эквмвалентности.

Пусть Pl-

некоторое вероятностное распределение

на множ-веSXl.

введем следующую величину: dk,k:

SXl[0,1],

гдеdk,k(s,

Xl,

(т.е. с p=1), и 01.

В частности, приX=Y

понятие-близости

на длинеl совпадает

с понятиемl-эквмвалентности.

Пусть Pl-

некоторое вероятностное распределение

на множ-веSXl.

введем следующую величину: dk,k:

SXl[0,1],

гдеdk,k(s,

![]() )=

)=![]() (

(![]() ,

A(k,s)A(k,s)(

,

A(k,s)A(k,s)(![]() ))-

близость между открытым сообщением

и расшифрованным с помощьюk1.

Дляk,kK,

и ,[0,1]

рассмотрим неравенства: 4*

Pl(dk,k)1-;

5* El(dk,k)

Определение: Ключk-

-близкий

на длине lк ключуkс уровнем, если

выполнено неравенство 4*; и-близкий

на длинеl в среднем, если

выполнено неравенство 5*.Заметим,

что все рассмотренные бинарные отношения

на множ-ве KSилиK-бинарные отношения

эквивалентности, кроме отношений-близость.

))-

близость между открытым сообщением

и расшифрованным с помощьюk1.

Дляk,kK,

и ,[0,1]

рассмотрим неравенства: 4*

Pl(dk,k)1-;

5* El(dk,k)

Определение: Ключk-

-близкий

на длине lк ключуkс уровнем, если

выполнено неравенство 4*; и-близкий

на длинеl в среднем, если

выполнено неравенство 5*.Заметим,

что все рассмотренные бинарные отношения

на множ-ве KSилиK-бинарные отношения

эквивалентности, кроме отношений-близость.

Рассмотрим следующие неравенства: 6* (А)m(A)l(A) и 7* (А)m(A)l(A). ЕслиX=Y => A=A-1, (А)= (А), m(A)= m(A), l(A)= l(A).

Определение: длина различимости(A)-этоmin l: 2-х

неэквивалентных ключей:

(k',s') не ~(k,s)

в А существует хотя бы одно открытое

сообщение длинныl,

![]() Xl,

что А(k,s)(

Xl,

что А(k,s)(![]() )A(k,s)(

)A(k,s)(![]() ).

Другими словами, приl<(A)-есть хотя бы пара неэквивалентных ключей

в А, которые все открытые сообщения

длиныl шифруют одинаково.

Приl<(A)-

по паре: (открытое

сообщение; шифрованное

сообщение)- невозможно найти

p=1ключей.] A=

).

Другими словами, приl<(A)-есть хотя бы пара неэквивалентных ключей

в А, которые все открытые сообщения

длиныl шифруют одинаково.

Приl<(A)-

по паре: (открытое

сообщение; шифрованное

сообщение)- невозможно найти

p=1ключей.] A=![]() ;Ak-

состоянияS

=> (A)2S-1.

;Ak-

состоянияS

=> (A)2S-1.

Определение: длина единственностиl(A)- это min l![]() 0,

такое, что все входные последовательности-

диагностические, т.е.(k',s') не~ (k,s) в

А и

0,

такое, что все входные последовательности-

диагностические, т.е.(k',s') не~ (k,s) в

А и ![]() Xl

выполняется неравенство

A(k,s)(

Xl

выполняется неравенство

A(k,s)(![]() )A(k,s)(

)A(k,s)(![]() ).

Другими словами при длинеl

).

Другими словами при длинеl![]() l(A)

по любому

l(A)

по любому

![]() Xl

и соответствующих

Xl

и соответствующих

![]() =A(k,s)(

=A(k,s)(

![]() )

ключ(k,s) определен

однозначно с точностью до эквивалентности.

С другой стороны:

Приl<l(A) хотя

бы одна пара (открытое сообщение;шифрованное сообщение), по которой вы

не найдете ключа с точностью до

эквивалентности. Для шифросистем:

колонной замены или гаммирования

– неравенства 6* и 7* обращаются в равенство

=> l(A)<

иl(A)=(A)

соответственно.

)

ключ(k,s) определен

однозначно с точностью до эквивалентности.

С другой стороны:

Приl<l(A) хотя

бы одна пара (открытое сообщение;шифрованное сообщение), по которой вы

не найдете ключа с точностью до

эквивалентности. Для шифросистем:

колонной замены или гаммирования

– неравенства 6* и 7* обращаются в равенство

=> l(A)<

иl(A)=(A)

соответственно.

Пусть m=m(A)<

(память), т.е.

:

XmYm+1X

и для (k,s)![]() KxS,

и для

KxS,

и для![]() (y1,…,yl)Yl,

lm+1,

выполняется неравенство

xm+1,…,xl=

M()(x

(y1,…,yl)Yl,

lm+1,

выполняется неравенство

xm+1,…,xl=

M()(x![]() ,…,x

,…,x![]() ,y

,y![]() ,…,y

,…,y![]() )

(ym+1,…,yl),

гдеx1,…,xl=А(k,s)(y1,…,yl).

Начиная сm+1 такта

шифратор приема можно заменить на

автомат М(П):

)

(ym+1,…,yl),

гдеx1,…,xl=А(k,s)(y1,…,yl).

Начиная сm+1 такта

шифратор приема можно заменить на

автомат М(П):

Если мы можем реализовать такую процедуру,

то говорят, что мы производим бесключевое

чтение вперед. Если

A-подстановочный, то памятьm(A')

= m(revA'),

![]() -

функция памяти revA;

Имеем кусок открытого сообщения

(xi,...,xi+m-1):

-

функция памяти revA;

Имеем кусок открытого сообщения

(xi,...,xi+m-1):

Безключевое чтение назад. Для невозможности реализации этого метода необходимо, чтобы память была достаточно большой:m

log|x|(|K|x|S|).

log|x|(|K|x|S|).