- •Основні напрями забезпечення цілісності та конфіденційності інформації.

- •Політика інформаційної безпеки підприємства. Рівні представлення та моделі політики іб.

- •Класична криптографія. Загальні відомості. Вимоги до криптографічних систем захисту інформації. Криптографічна атака.

- •Стійкість алгоритмів шифрування. Правило Керкхоффа. Різновиди атак на алгоритми шифрування.

- •Загальна класифікація алгоритмів шифрування. Типи перетворень. Симетричні криптосистеми: переваги та недоліки. Шифрування з використанням операції xor.

- •Алгоритми des та aes. Особливості та криптостійкість.

- •Захист та криптоаналіз

- •Характеристика асиметричних криптосистем. Загальна схема шифрування-розшифрування. Недоліки та переваги.

- •Алгоритм rsa. Структура та атаки.

- •Криптосистема Рабіна.

- •Алгоритм Ель-Гамаля.

- •Алгоритм Діфі-Хелмана.

- •Криптографічні протоколи. Означення, функції та класифікація. Вимоги до безпеки.

- •Автентифікація за допомогою протокола Kerberos.

- •Безпека з’єднань. Протокол iPsec.

- •Безпека з’єднань. Протокол ssl. Протокол Secure Socket Layer (ssl)

- •Главный цикл sha

- •Коди автентифікації повідомлень (mac)

- •Електронний підпис документів. Властивості та верифікація.

- •Коди автентифікації повідомлень з використанням хеш-функцій (нmac).

- •Коди автентифікації повідомлень з використанням симетричних алгоритмів. Daa.

- •Види вірусів. Методи їх розповсюдження.

- •Методи поширення

- •Класифікація вірусів. Життєвий цикл вірусу.

- •Сигнатури вірусів. Методи виявлення вірусів.

- •Моделі захисту від шкідливої дії вірусів. Відмінності та спільні риси у механізмах роботи антивірусних систем.

- •Розрізняють такі типи антивірусних програм:

- •Безпечна робота веб-сайтів. Xss.

- •Захист Web-сторінок від sql-ін‘єкцій.

Безпека з’єднань. Протокол iPsec.

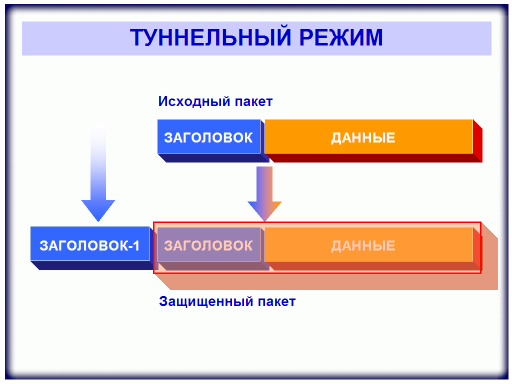

В транспортному режимі дані транспортуються безпосередньо між вузлами, але захист розповсюджується лише на 4 і вище рівнів. У тунельному режимі основна роль відводиться шлюзам безпеки. Перед тим як досягнути каналів глобальної мережі, кожен пакет попадає в шлюз, що поміщає цей пакет цілком в оболонку іпсет, при цьому зашифровуючи його зміст разом з вихідним іп-заголовком. Щоб забезпечити можливість маршрутизації отриманого пакету, шлюз надає йому новий іп-заголовок та відправляє в мережу. Шлюз, що знаходиться на протилежному кінці з’єднання, дешифрує пакет та передає його на кінцевий пристрій у початковому вигляді - це процедура тунелювання.

Тунелювання дозволяє розповсюдити дію засобів захисту на мережевий рівень моделі та приховати істинні іп-адреси джерела інформації та самого отримувача з метою зменшення ризику атак, що основані на детальному аналізі трафіку.

Іпсет – це набір алгоритмів та протоколів. Використовує протоколи HMAС, MD5, tripledesk, AES(rendal), ISAKMP (протокол генерування ключів).

Недоліки іпсет 1. У випадку застосування протоколу в транспортному режимі не виключається можливість атак з сторони 2. Трафікіпсетмаршрутизований, то різноманітні практичні реалізації іпсет можуть бути атаковані шляхом підміни початкового маршруту, але це у транспортному режимі

Протоколы IPsec работают в двух режимах: транспортном (взаимодействие хостов) и туннельном (взаимодействие с подсетями)

Транспортный режим: ниже вычислительные и коммуникационные накладные

недостатки: невозможность скрыть топологию сети; ESP в транспортном режиме не защищает заголовок IP-пакета

Туннельный режим

взаимодействие сеть-сеть, хост-сеть, возможно также – хост-хост

скрывает топологию сети, поскольку снаружи выставляется другой заголовок потребляет несколько больше ресурсов

Аутентификация источника и данных каждого IP пакета (является эффективным методом борьбы с атаками типа перехвата, модификации трафика и подмены IP адресов)

Целостность данных IP пакетов, данные пакетов передаются в незашифрованном виде

Защита от повторной передачи пакетов

Основные преимущества IPsec

Прозрачность для любых приложений

Полный контроль входящего/исходящего трафика

IPsec драйвер размещен в нижней части драйвера, реализующего IP протокол

Защита от большинства сетевых атак, включая DoS

Высокая производительность: используются симметричные криптографические алгоритмы

Большое количество сценариев защиты: сочетание AH и ESP протоколов; туннельный и транспортный режимы

Безпека з’єднань. Протокол ssl. Протокол Secure Socket Layer (ssl)

разработан компанией Netscape Communications для защиты данных, передаваемых между Web-сервером и Web-браузером

работает на уровне представлений

создает защищенный канал между конечными узлами

может использоваться для защиты данных любых приложений

Взаимная аутентификация выполняется путем обмена сертификатами (стандарт Х.509)

Секретность обеспечивается шифрацией с использованием симметричных сессионных ключей

Целостность путем добавления дайджеста

Алгоритм SSL

Фрагментує дані , розбиваючи їх на блоки відповідного розміру, при необхідності стискає їх, обчислює код автентичності мак, шифрує дані, додає заголовок та передає отримані пакети сегменту ТСП. Розмір блоків не більше ніж 2 в 14 степені байт. При обчисленні коду автентичності мак використовується загальний секретний ключ. Шифрування фрагментів за допомогою симетричної схеми.

Допускається застосування алгоритмів шифрування. DES, RC2, IDEA, Fortezza (в схемах шифрування мікропроцесорних карт , тобто смарткарт).

Кінцевим етапом роботи протоколу є створення заголовку, що містить 4 поля.

Хеш-функції. Означення та використання в криптографії. Вимоги до хеш-функцій та атаки.

Довільне повідомлення конденсується у повідомлення фіксованого розміру

h = H(M)

Зазвичай хеш функція знаходиться у відкритому доступі

Хешування застосовується для захисту повідомлення від змін

Вимоги до криптографічної хеш функції:

За допомогою обчислення неможливо знайти прообраз конкретного хешу (одностороння властивість)

За допомогою обчислення неможливо знайти дані з одним і тим самим хешем (стійкість до колізій)

Вимога |

Пояснення |

Довільний розмір вхідних даних |

H може бути використана для блоку даних будь-якого розміру |

Фіксований розмір результату |

H відображає результат фіксованого розміру |

Ефективність |

H(х) легко обчислити для будь-якого даного х, використовуючи апаратне і програмне забезпечення |

Стійкість прообразу (одностороння властивість) |

Для будь-якого даного хеш значення h неможливо знайти у щоб Н(у) = h, за допомогою обчислення |

Стійкість до колізій 1-го роду |

Для кожного хеш значення h, не можливо знайти у ! х з Н(у) = Н(х) за допомогою обчислення |

Стйкість до колізій другого роду |

Неможливе обчислення для знаходження будь-якої пари (х,у) такої як Н(х) = Н(у) |

Псевдовипадковість |

Н проходить стандартні тести для псевдовипадковості |

Атаки на хеш-функції

На основі прообразу

знайти y або H(y), що дорівнює даному хеш-значенню.

На основі колізій. Знайти два повідомлення x та y з однаковим хешем, таким що H(x) = H(y)

Значення 2m/2 визначає стійкість хеш-коду проти атаки грубою силою:

128-бітів недостатньо, 160-бітів більш надійно

Хеш-таблиці. Статичне хешування. Поняття «колізії» та «переповнення». Лінійне зондування.

Хеш таблиця, або хеш карта,це структура даних що пов’язує ключі(імена) із значеннями(атрибутами).

Довідкова таблиця

Словник

Кеш

Розширений масив

Статичне хешування

Пари ключ-значення зберігаються в таблицях з фіксованим розміром, які називаються хеш таблиці.

Хеш таблиця складається з секцій.

Кожна секція має багато комірок.

В кожній комірці зберігається один запис.

Хеш функція f(x) перетворює ідентифікатор (key) в адресу в хеш-таблиці

Ситуація, коли для різних ключів отримується одне й те саме хеш-значення, називається колізією. Такі події непоодинокі — наприклад, при додаванні в хеш-таблицю розміром 365 комірок, усього лише 23-х елементів, ймовірність колізії вже перевищує 50 відсотків (якщо кожний елемент може з однаковою ймовірністю потрапити в будь-яку комірку) . Через це механізм розв'язання колізій — важлива складова будь-якої хеш-таблиці.

Обробка переповнення

Деякий систематичний пошук незаповнених секцій в хеш таблиці:

Лінійне зондування (Лінійна відкрита адресація).

Квадратичне зондування.

Випадкове зондування.

Ліквідація переповнення шляхом дозволу кожній секції тримати список всіх пар, для яких вона є секцією призначення.

Масив лінійних списків.

Ланцюг.

Лінійне зондування (лінійна відкрита адресація)

Відкрита адресація гарантує, що всі елементи зберігаються безпосередньо в хеш-таблиці, таким чином вона намагається розв’язати всі колізії шляхом використання різних методів.

Лінійне зондування розв’язує колізії шляхом розміщення даних в наступну вільну комірку в таблиці.

Лінійне зондування. Приклад

дільник = b (число секцій) = 17.

Домашня секція= key % 17.

Вставити пари з ключами 6, 12, 34, 29, 28, 11, 23, 7, 0, 33, 30, 45

Недоліки лінійного зондування

Ідентифікатори мають тенденцію групуватися разом

Прилеглі кластери, як правило, схильні до колізії

Збільшується час пошуку

Хеш-функції та автентифікація повідомлень. SHA.

SHA (Secure Hash Algorithm) алгоритм безопасного хэширования

SHA обрабатывает исходный текст блоками по 512 бит.

Выходом алгоритма хэширования является значение хэш-функции 160 бит.