- •Введение

- •1 Анализ основных типов мэ и способов их применения

- •1.1 Типы межсетевых экранов

- •1.1.1 Фильтры пакетов

- •1.1.2 Фильтры пакетов с контекстной проверкой

- •1.1.3 Сервер уровня соединения

- •1.1.4 Серверы прикладного уровня

- •1.2 Способы применения межсетевых экранов

- •1.Стандартные схемы защиты отдельной локальной сети.

- •1.2.1 Стандартные схемы защиты отдельной локальной сети

- •1.2.2 Применение в составе средств коллективной защиты

- •1.3 Персональные межсетевые экраны

- •1.4 Обобщенная концепция применения межсетевых экранов

- •1.5 Обзор персональных межсетевых экранов, доступных на рынке

- •2 Классификация уязвимостей сетевых экранов, создающих предпосылки их компрометации

- •2.1 Уязвимости сетевых протоколов

- •2.1.1 Снифферы пакетов

- •2.1.2 Уязвимость маршрутизации от источника

- •2.1.4 Атаки типа “отказ в обслуживании”

- •2.1.5 Атаки syn flood

- •2.1.6 Атака Smurf

- •2.1.7 Атака Tribe Flood Network

- •2.1.8 Атака WinFreeze.

- •2.1.9 Атака Loki.

- •2.1.10 Arp атаки

- •2.1.11 Фрагментация

- •2.2 Уязвимости операционных систем

- •2.2.1 Получение прав другого пользователя

- •2.2.2 Нелегальное подключение к системе

- •2.2.3 Человеческий фактор

- •2.2.4 Совместимость с другими операционными системами

- •2.2.5 Парольные атаки

- •2.2.6 Вирусы и приложения типа "троянский конь"

- •2.3 Уязвимости программной реализации сетевых экранов

- •2.3.1 Атаки через туннели в межсетевом экране

- •2.3.2 Атаки вследствие неправильной конфигурации межсетевого экрана

- •2.3.3 Атаки осуществляемые в обход межсетевого экрана

- •2.3.4 Атаки осуществляемые из доверенных узлов и сетей

- •2.3.5 Атаки путем подмены адреса источника

- •2.3.6 Атаки на сам межсетевой экран

- •2.3.7 Атаки на подсистему аутентификации межсетевого экрана

- •2.4 Выводы

- •3 Исследование архитектуры и функционирования мэ на примере предложенного по

- •3.1 Исследование механизмов взаимодействия средств сетевой безопасности с операционной системой

- •3.1.1 Подходы к организации фильтрования трафика в ос Windows

- •3.3 Выводы

- •4 Разработка алгоритмов для проверки уязвимостей средств сетевой безопасности

- •4.1 Обобщённый алгоритм воздействия на средства сетевой безопасности

- •4.3.2.1 Инвентаризация Windows nt/2000/xp

- •4.3.2.3 Инвентаризация unix

- •4.3.3 Проникновение в сеть и захват контроля над хостом

- •4.3.3.1 Взлом хоста с ос Windows

- •4.3.3.2 Взлом хоста с ос Unix

- •4.4 Разработка алгоритмов воздействия на средства сетевой защиты изнутри защищенной сети

- •4.4.1 «Инъекции» кода

- •4.4.2 Использование виртуальной машины

- •4.4.3 Использование уязвимостей ActiveX

- •4.5 Разработка алгоритмов, основанных на уязвимостях механизма взаимодействия средств сетевой безопасности с операционной системой

- •4.6 Разработка алгоритмов установления соединения с компьютером, защищенным межсетевым экраном, персональным сетевым экраном и несколькими сетевыми экранами

- •4.6.1 Http-тунелирование

- •4.6.2 Icmp-тунелирование

- •4.6.4 Pcap-тунелирование

- •4.7 Выводы

2.4 Выводы

Все рассмотренные уязвимости можно свести в таблицу и оценить по степени опасности уязвимости и сложности реализации атаки, эксплуатирующей данную уязвимость [7].

Наименование |

Опасность |

Простота |

Общая оценка |

Снифферы пакетов |

9 |

3 |

6 |

Уязвимость маршрутизации от источника |

7 |

2 |

4 |

IP-спуфинг |

6 |

2 |

4 |

Атаки типа “отказ в обслуживании” |

8 |

5 |

6 |

Атаки SYN flood |

10 |

9 |

9 |

Атака Smurf |

7 |

7 |

7 |

Атака Tribe Flood Network |

8 |

9 |

8 |

Атака WinFreeze |

6 |

4 |

5 |

Атака Loki |

10 |

9 |

9 |

ARP атаки |

7 |

7 |

7 |

Фрагментация |

8 |

9 |

8 |

Получение прав другого пользователя |

10 |

8 |

9 |

Нелегальное подключение к системе |

10 |

9 |

9 |

Человеческий фактор |

10 |

5 |

7 |

Совместимость с другими операционными системами |

8 |

9 |

8 |

Парольные атаки |

7 |

9 |

8 |

Вирусы и приложения типа "троянский конь" |

9 |

7 |

8 |

Атаки через туннели в межсетевом экране |

9 |

8 |

8 |

Атаки вследствие неправильной конфигурации межсетевого экрана |

9 |

6 |

7 |

Атаки осуществляемые в обход межсетевого экрана |

9 |

7 |

8 |

Атаки путем подмены адреса источника |

6 |

5 |

5 |

Атаки на сам межсетевой экран |

7 |

6 |

7 |

Атаки на подсистему аутентификации межсетевого экрана |

10 |

8 |

9 |

Опасность: степень опасности атаки, 1-10.

Простота реализации: насколько просто реализовать такую атаку (чем проще, тем выше оценка) 1-10.

Общая оценка: интегральная оценка по первым двум значениям.

3 Исследование архитектуры и функционирования мэ на примере предложенного по

3.1 Исследование механизмов взаимодействия средств сетевой безопасности с операционной системой

3.1.1 Подходы к организации фильтрования трафика в ос Windows

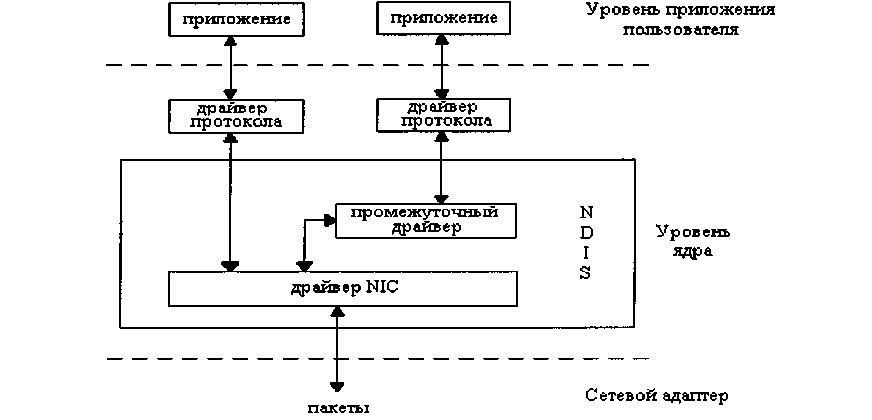

Далее будет рассмотрены методы взаимодействия МЭ с сетевой подсистемой Windows, архитектура которой представлена на рисунке 3.1.

Рис. 3.1 – Сетевая архитектура Windows семейства NT

В сетевой подсистеме NT/2000/XP можно выделить следующие основные части [4].

NDIS. В 1989 Microsoft и 3Com совместно разработали спецификацию интерфейса сетевого драйвера (NDIS), позволяющую драйверам сетевых протоколов использовать службы сетевого интерфейса, скрывая детали своей реализации. Драйвер сетевого интерфейса, разработанный в соответствии со спецификацией, обычно называется минипорт NDIS. Одной из целей Microsoft было предоставление возможности производителям однократно разрабатывать минипорт NDIS, переносимый на все версии Windows. Детали, относящиеся к описанию, могут быть найдены в документации DDK (раздел «Сетевые драйверы»). В двух словах, NDIS описывает правила (типы и интерфейсы), которым необходимо следовать в процессе разработки драйверов, и предоставляет библиотеку функций, которые можно вызывать вместо экспортируемых служб ядра.

Драйверы сетевых протоколов. Детальное описание этого класса драйверов не приводится настоящем отчёте, для лучшего понимания можно обратиться к документации DDK (раздел «Сетевые драйверы»). В двух словах, драйвер сетевого протокола (например, TCP/IP) на своём более низком уровне использует библиотеку функций NDIS для доступа к сети и может обеспечить интерфейс транспортного уровня (TDI) на своём верхнем уровне. Экспортируемый интерфейс TDI может использоваться различными клиентами TDI, например как в реализации afd.sys (NT/2000/XP). Использование TDI имеет много общего с интерфейсом сокетов, например следующая последовательность запросов устанавливает соединение с удалёнными системами (специфично для NT):

Клиент выделяет и инициализирует IRP-вызов TDI “address open”. По запросу TDI возвращает объект файлового типа, представляющий сетевой адрес. Этот шаг эквивалентен вызову “bind” из интерфейса сокетов Windows.

Клиент выделяет и инициализирует IRP-вызов TDI “connection open”, для чего TDI возвращает объект файлового типа, представляющий соединение. Этот шаг эквивалентен вызову функции “socket” из интерфейса сокетов Windows.

Клиент ассоциирует объект-соединение с объектом-адресом посредством IRP-вызова TDI “associate address”.

Клиент TDI, которому необходимо принимать соединения, вызывает IRP “listen” TDI, указывая число соединений для этого объекта, и затем вызывает IRP “accept” для каждого удалённого клиентского соединения. Этот шаг эквивалентен функциям “listen” и “accept” сокетов Windows. Клиент TDI, которому необходимо устанавливать соединение с удалённой системой, выделяет IRP “connect” TDI, указывая объект-соединение. Этот IRP-вызов завершается, когда соединение установлено (или возникает ошибка). Этот шаг эквивалентен функции “connect” из сокетов Windows.

DLL-библиотеки пользовательского уровня, составляющие интерфейс сокетов Windows, такие как ws2_32.dll, msafd.dll, wshtcpip.dll и т.д.

Рассмотрим возможные методы фильтрации сетевого трафика. Трафик можно фильтровать из пользовательского режима без необходимости создавать какие-либо драйверы. Без сомнения, эти методы имеют множество ограничений, в частности троянское приложение может обойти интерфейс сокетов Windows и использовать TDI напрямую, но они могут использоваться для таких целей как качество обслуживания (QoS).

Фильтрация трафика из пользовательского режима.

Winsock Layered Service Provider (LSP). Этот подход хорошо документирован в MSDN и проиллюстрирован удачным примером (SPI.CPP). В качестве преимущества метода следует указать возможность определения процесса, который вызывает сокеты Windows. Это можно использовать для таких задач как QoS, шифрование потоков данных т т.д. Теме не менее, необходимо помнить, что TCP/IP может быть вызван непосредственно через TDI, поэтому этот метод нельзя использовать для решения таких задач, как защита от троянского кода или вирусов. Кроме того, этот подход не может использоваться на маршрутизаторах, так как пакеты маршрутизируются на уровне TCP/IP (или даже на уровне MAC).

Интерфейс фильтрации пакетов Windows 2000. Windows 2000 предоставляет API-интерфейс, используя который пользовательские приложения могут устанавливать набор «дескрипторов фильтров», который используется TCP/IP для фильтрации пакетов (PASS/DROP). Однако, правила для фильтрации достаточно ограничены (pass/drop основывается на информации об IP-адресе и порте), и этот подход может использоваться только начиная с Windows 2000 и старше.

Замена Winsock DLL. Этот подход использовать. не рекомендуется.

Глобальный перехват всех опасных функций (начиная с сокетов Windows, DeviceControl и т.д.). Этот подход достаточно сложный для реализации и требует осторожности, так как возможно ухудшение общей стабильности и безопасности системы.

Фильтрация трафика на уровне ядра:

Фильтр сокетов режима ядра. Она основана на перехвате всех вызовов от msafd.dll (пользовательский режим максимально низкого уровня Windows Sockets DLL). Этот метод интересен, но его возможности не превосходят возможности LSP. Необходимо также отметить, что интерфейс AFD расширяется от версии к версии семейства Windows NT, что ограничивает совместимость.

Драйвер фильтра TDI. Для фильтрации TCP/IP в Windows NT/2000 необходимо перехватывать (используя IoAttachDevice или модифицируя таблицу диспетчеризации) все вызовы, направленные к устройствам, созданным драйвером tcpip.sys (\Device\RawIp, \Device\Udp, \Device\Tcp, \Device\Ip, \Device\MULTICAST). Рассмотренный подход может быть использован только для создания персональных брандмауэров, и с его помощью невозможно защитить стек TCP/IP от вторжений.

Промежуточный драйвер (IM) NDIS. Установка этих драйверов для конечного пользователя существенно затруднена. Поддержка драйверов IM усовершенствована в Windows 2000/XP, но при установке необходимо, чтобы они были подписаны Microsoft. В обратном случае, установка завершится сообщением об ошибке. Детально эта технология рассмотрена в NDIS IM FAQ документации DDK.

Windows 2000 Filter-Hook Driver. Метод достаточно подробно описан в документации DDK и применим только в Windows 2000 и выше

NDIS Hooking Filter Driver. Рассмотрим подробнее эту технологию и частично её реализацию в операционных системах семейства Windows. Вкратце методика сводиться к перехвату некоторого подмножества функций NDIS библиотеки, которые в дальнейшем позволяют отследить регистрацию всех протоколов установленных в операционной системе и открытие ими сетевых интерфейсов. Среди преимуществ данного подхода стоит упомянуть легкость установки и прозрачную поддержку Dial-Up интерфейсов, которые в случае IM-драйвера требуют дополнительных настроек.

Рис. 3.2 - Общий вид структуры NDIS с двумя стеками захвата пакетов, привязанных к одному сетевому адаптеру.

Перехват функций драйвер-фильтра в Windows NT/2000.

Рассмотрим процесс создания простейшего драйвера. Для драйверов данного типа важен порядок загрузки, главное требование к драйверу — загрузиться после NDIS, но до TCPIP (и соответственно других протоколов, которые необходимо фильтровать). Поскольку Windows 2000 и NT немного по-разному строят порядок загрузки сетевой подсистемы, сложно привести какие-либо конкретные рекомендации. Можно воспользоваться утилитой LoadOrder (www.osr.com), которая отображает порядок загрузки драйверов в удобном виде.

Для реализация NDIS в Windows NT/2000 достаточно перехватить следующие 4 функции:

- NdisRegisterProtocol

- NdisDeregisterProtocol

- NdisOpenAdapter

- NdisCloseAdapter

Для перехвата оставшихся четырёх функций необходимо ознакомиться с PE-форматом. Суть технологии сводиться к тому, что необходимо найти заголовок загруженного в память образа ndis.sys и изменить таблицу экспортов, подменив адреса четырех вышеперечисленных функций на свои. Все необходимые структуры для работы с PE-образом находятся в файле winnt.h, который в частности входит в DDK. В Windows NT 4.0 эта технология будет работать, однако, запустив этот драйвер под управлением Windows 2000, произойдёт сбой. Проблема в том, что Windows 2000 защищает образ ядра от возможного искажения. Решить эту проблему можно двумя способами:

1. Отключить защиту ядра через системный реестр. Для этого необходимо создать в разделе реестра HKLMSYSTEMCurrentControlSetControlSessionManagerMemory Management значение типа REG_DWORD с именем EnforceWriteProtection.

2. Сбросить бит защиты от записи (Write Protection) в регистре CR0, перед тем как модифицировать таблицу экспортов. Это можно осуществить, например, следующим образом:

mov ebx, cr0; to receive current state Cr0push ebx; to save it(him)

and ebx, ~0x10000; to reset WP bats

mov cr0, ebx; to switch off write protection

; Here we modify the table of export....

pop ebx;

mov cr0, ebx; to restore the previous processor state

Код для модификации таблицы экспортов здесь не приводится, так как это не единственный способ перехватить функции NDIS. Даниель Лансиани [5] в своем варианте драйвера пошел другим путем: он модифицировал начало функций, вставив в них переходы на свой код. В своем обработчике он восстанавливал тело перехваченной функции, делал необходимые операции по обработке вызова, вызывал восстановленную функцию, а после возврата из нее снова правил начало. Поскольку вызовы к набору из четырех перечисленных функций не так часты, то этот способ не уступает правке таблицы экспортов.

Новый обработчик NdisRegisterProtocol должен выставить свой обработчик входящего трафика (в действительности придется подменить не только ReceiveHandler, но и в частности TransferDataCompleteHandler). В NT/2000/XP TCP/IP фактически состоит из двух драйверов TCPIP.SYS (“TCPIP”) и WANARP.SYS (“TCPIP_WANARP” в 2000/XP, “RASARP” в NT 4.0) и именно этот второй протокол открывает эмуляцию DEVICENDISWANIP (верхний интерфейс intermediate драйвера NDISWAN, так же эмулирующего Ethernet).

Дальнейшая работа во многом аналогична написанию драйвера сетевого протокола, для чего необходимо ознакомиться с соответствующим разделом NT DDK (Network Drivers). Единственный сложный момент связан с новым обработчиком NdisOpenAdapter. Один из возвращаемых параметров этой функции (NdisBindingHandle) в действительности является указателем на структуру NDIS_OPEN_BLOCK. Эта структура определена в файле ndis.h, но недокументированна. Она важна в том плане, что дает доступ к исходящему от протокола трафику (поля SendHandler и SendPacketsHandler, а так же к TransferDataHandler). Очевидно, теперь необходимо передать протоколу модифицированный вариант NDIS_OPEN_BLOCK, сохранив оригинал. Следующий фрагмент исходного кода взят из нового обработчика NdisOpenAdapter.

// after calling original NdisOpenAdapter

NdisAcquireSpinLock ( &g_OpenAdapterLock );

if (( *Status == NDIS_STATUS_SUCCESS )||

( *Status == NDIS_STATUS_PENDING)

)

{

// Save old binding handle and adapter selected medium

pAdapter -> m_NdisBindingHandle = *NdisBindingHandle;

pAdapter -> m_Medium = MediumArray[*SelectedMediumIndex];

// we does not support adapters except ethernet and \DEVICE\NDISWANIP

if ( !( ( pAdapter -> m_Medium == NdisMediumDix ) ||

( pAdapter -> m_Medium == NdisMedium802_3 )||

( pAdapter -> m_Medium == NdisMediumWan ) ) )

{

// Release already allocated resources

AF_FreeAdapterEntry ( pAdapter );

NdisReleaseSpinLock ( &g_OpenAdapterLock );

return;

}

// Copy Real Open Block to our location

NdisMoveMemory (

&pAdapter -> m_OpenBlock,

*NdisBindingHandle,

sizeof(NDIS_OPEN_BLOCK)

);

// Substitute NDIS_OPEN_BOCK

*NdisBindingHandle = &pAdapter->m_OpenBlock;

// Major work for initializing adapter finished

// Check if complete handler did the remain in case of pending

if ((*Status == NDIS_STATUS_PENDING)&&

(pAdapter->m_dwAdapterState == ADAPTER_STATE_COMPLETE_FAILED)

)

{

// Error while opening adapter occured,

// OpenAdapterComplete left us to free resource

// Release already allocated resources

AF_FreeAdapterEntry ( pAdapter );

NdisReleaseSpinLock ( &g_OpenAdapterLock );

return;

}

// Pointer to our OPEN_BLOCK (for convnience)

pOpenBlock = (PNDIS_OPEN_BLOCK)*NdisBindingHandle;

pAdapter->m_MacBindingHandle = pOpenBlock->MacBindingHandle;

// Substitute Some Real handlers by our version

pAdapter->m_SendHandler = pOpenBlock->SendHandler;

pOpenBlock->SendHandler = OBF_SendHandler;

pAdapter->m_SendPacketsHandler = pOpenBlock->SendPacketsHandler;

pOpenBlock->SendPacketsHandler = OBF_SendPacketsHandler;

pAdapter->m_RequestHandler = pOpenBlock->RequestHandler;

pOpenBlock->RequestHandler = OBF_RequestHandler;

pAdapter->m_TransferDataHandler = pOpenBlock->TransferDataHandler;

3.2.1 Outpost Personal Firewall PRO

Исследование архитектуры

Архитектура механизмов обеспечения безопасности сетевого экрана Outpost Personal Firewall PRO имеет вид представленный на рисунке и имеет два типа защиты на разных уровнях в ядре ОС:

Рис. 3.3 - Архитектура механизмов обеспечения безопасности сетевого экрана Outpost Personal Firewall PRO

1. Перехват на уровне TDI. Перехват обращений к устройствам: \Device\Ip, \Device\RawIp, \Device\Tcp и \Device\Udp посредством создания и присоединения своего устройства с целью принимать и фильтровать поступающие вызовы к этим устройствам от приложений.

2. Перехват на уровне NDIS.

-Перехват функций создания/удаления NDIS-протоколов: NdisRegisterProtocol, NdisDeregisterProtocol

-Перехват функций открытия/закрытия адаптера: NdisOpenAdapter, NdisCloseAdapter

Перехват на уровне TDI

TDI является одним из самым высокоуровневых интерфейсов сетевой подсистемы режима ядра. Только на уровне TDI возможно получение объекта процесса, так как на всех нижележащих уровнях не существует способа получения объекта процесса, инициирующего сетевую активность, ввиду организации пула входящих и исходящих пакетов.

В межсетевом экране Outpost Personal Firewall PRO два способа фильтрации трафика на уровне TDI: установка фильтр-драйвера и IRP-хукинг объекта \Driver\TCPIP.

Установка фильтр драйвера на уровне TDI

ЭЦ получает указатели на устройства \Device\Tcp, \Device\Udp, \Device\Ip, \Device\RawIp и генерирует IRP для использования интерфейсов TDI. Таким образом, для оформления пакетов используется системный TCP/IP стек.

Так как на уровне TDI регистрируются обычные с точки зрения менеджера объектов устройства, Outpost Personal Firewall PRO использует механизм фильтрации запросов ввода-вывода для них.

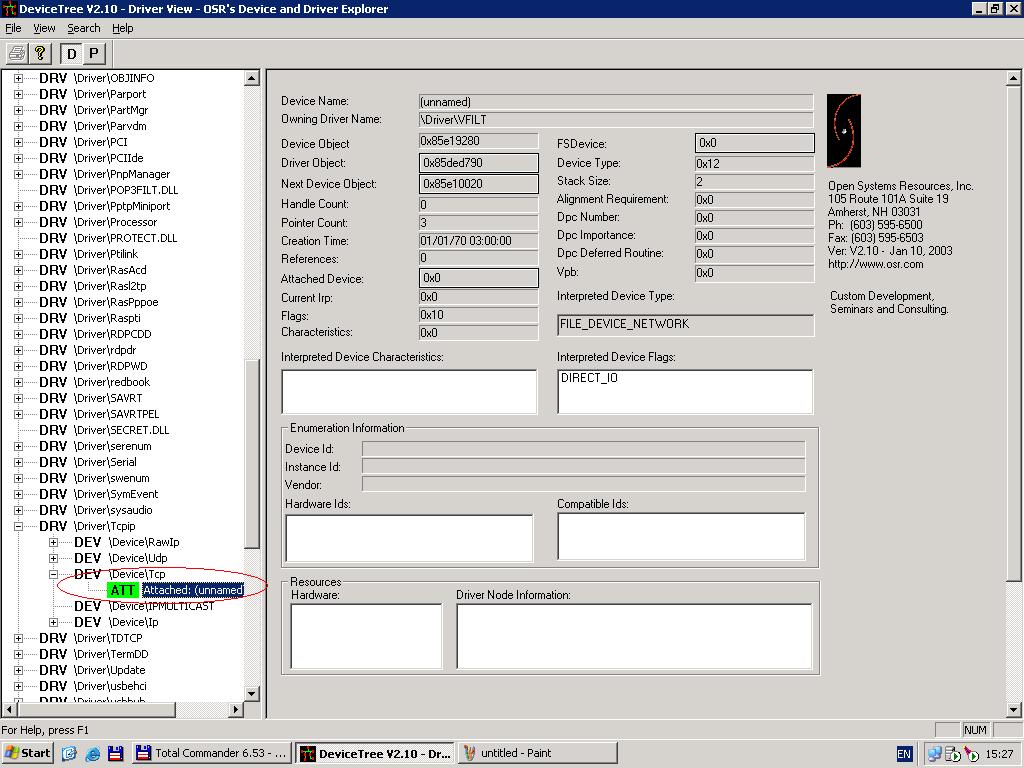

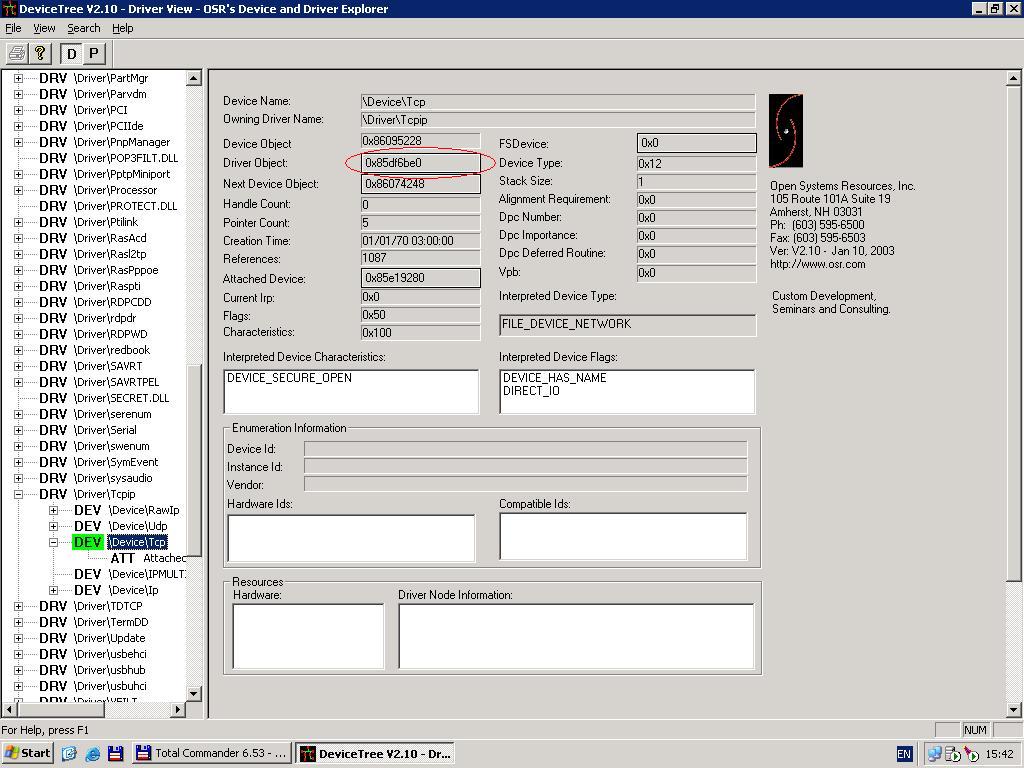

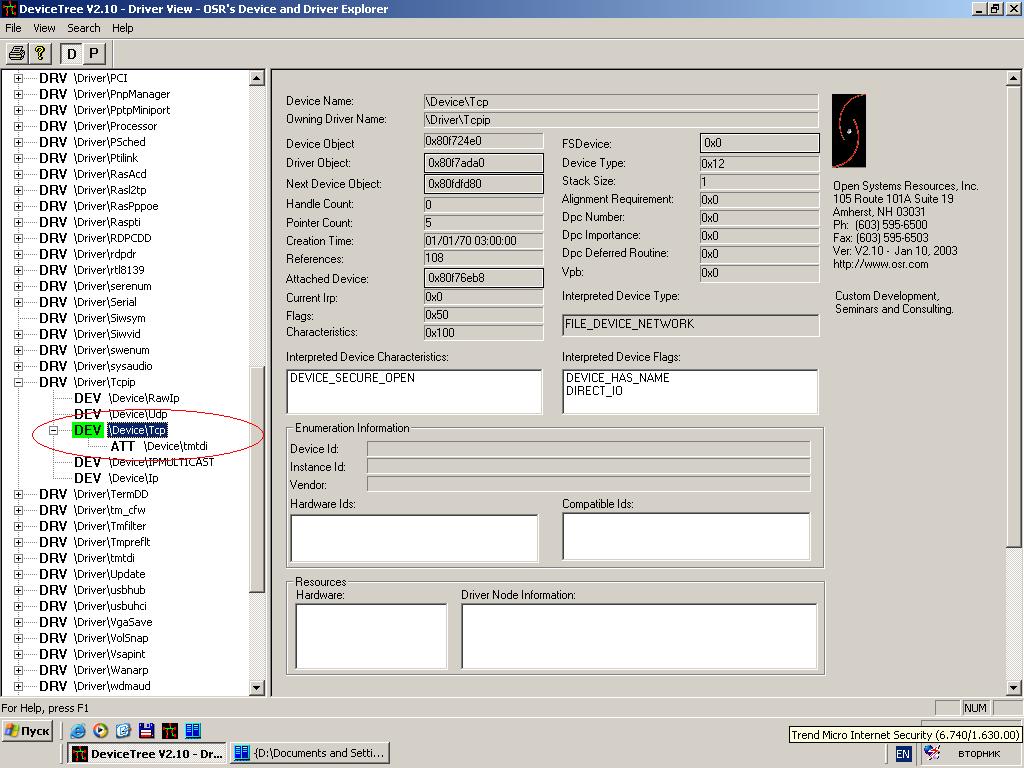

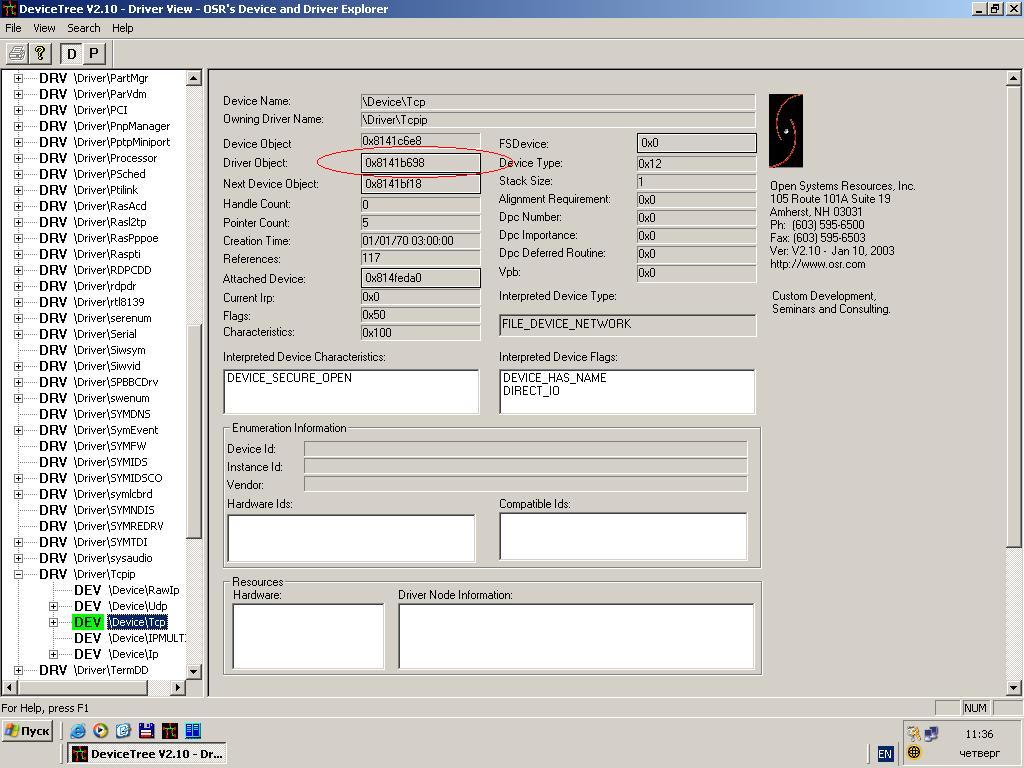

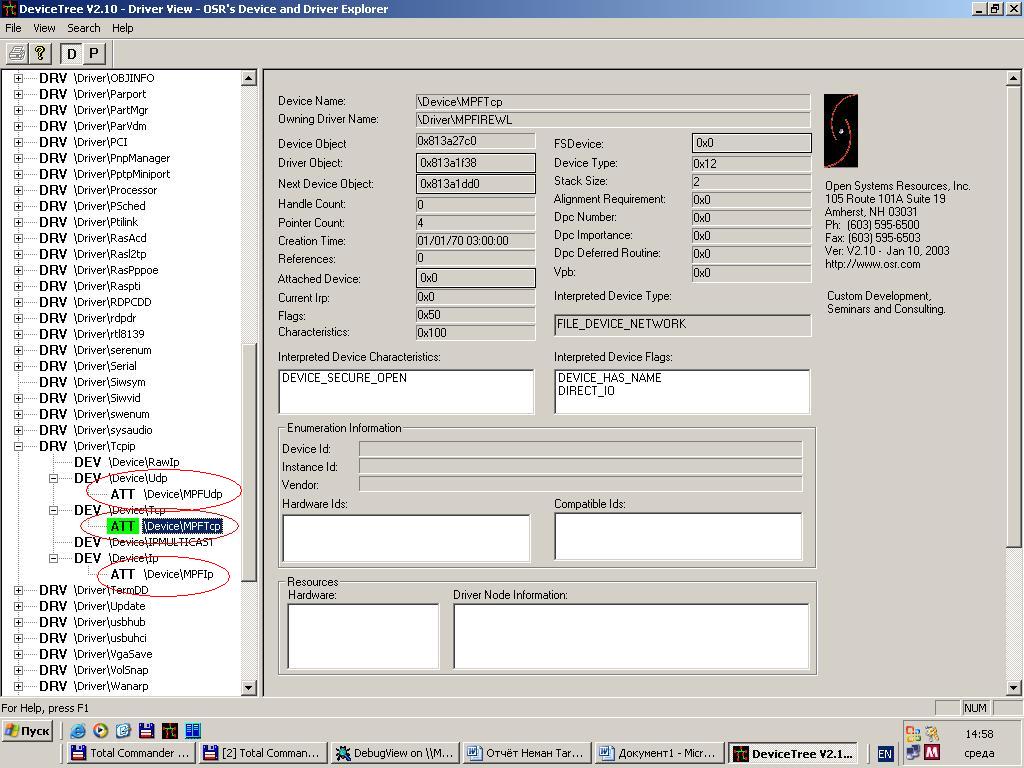

С помощью этого механизма в стек фильтров устройств TDI Outpost Personal Firewall PRO встраивает свой фильтр, который имеет возможность получать, изменять и блокировать информацию, полученную как с более низких (NDIS), так и с более высоких уровней (AFD, пользовательский уровень). Только уровень TDI позволяет разделять входящий и исходящий трафик между процессами в системе, что позволяет фильтровать его в зависимости от процесса, инициировавшего сетевое событие. Проверка на установление межсетевым экраном Outpost Personal Firewall PRO фильтр драйвера производилась с помощью программы “Devicetree”. Установка драйвер фильтра происходит в драйвере протокола TCP на уровне TDI как видно на рисунке 3.4.

Р ис.

3.4 - Установка драйвер фильтра в драйвере

протокола TCP

ис.

3.4 - Установка драйвер фильтра в драйвере

протокола TCP

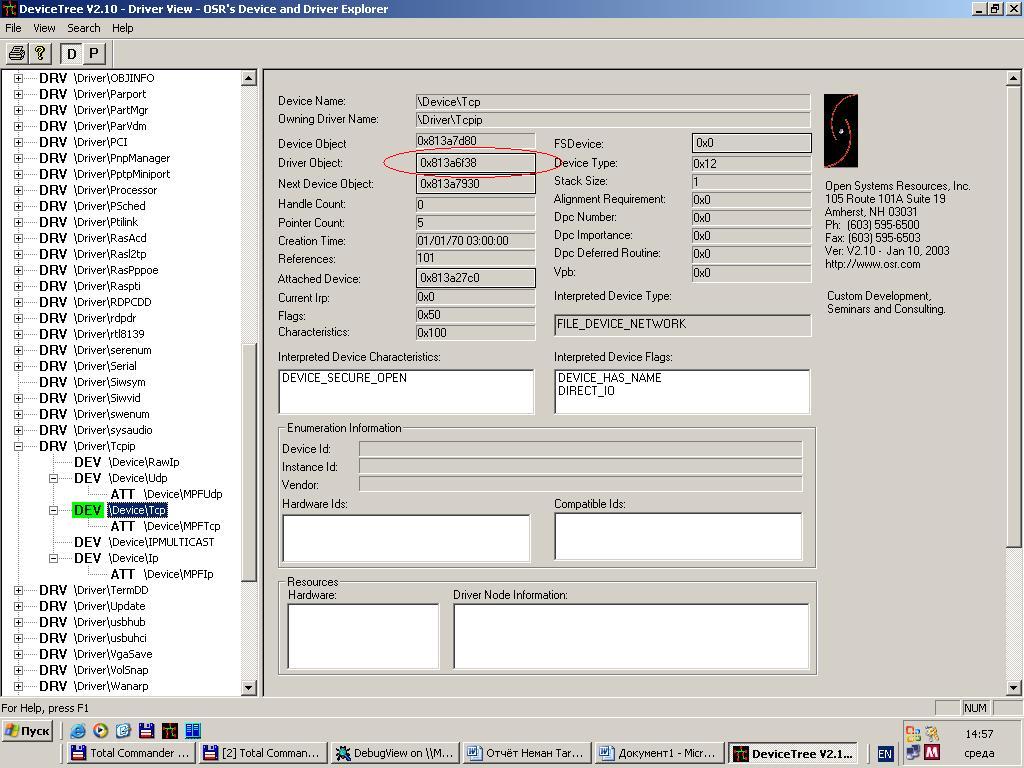

Установка IRP-хуков

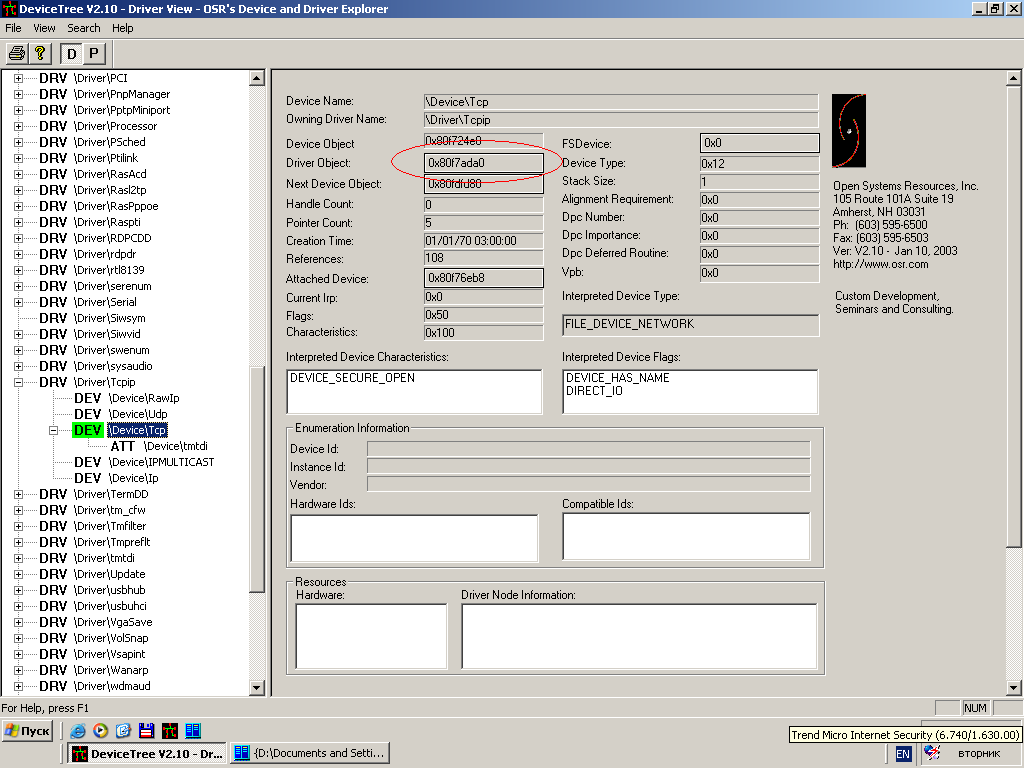

Метод перехвата трафика уровня TDI с установкой IRP-хуков является изменение массива обработчиков DRIVER_OBJECT.MajorFunction объекта \Driver\TCPIP и остальных объектов стека. Он является более низкоуровневым, чем метод присоединения в стеку устройства, так как итоговый IoCallDriver, выполненный предпоследним устройством элементом стека, передаст управление по адресу, указанному в массиве MajorFunction \Driver\TCPIP; иными словами, эмулируется ситуация внедрения элемента стека сразу после его головы. Проверка на IRP-хуки проводилась с помощью отладчика SoftICE, и программы “Devicetree” из которой узнается адрес драйвера TCP как показано на рисунке 3.5.

Р ис.

3.5 - Адрес драйвера TCP

ис.

3.5 - Адрес драйвера TCP

В отладчике SoftICE через этот адрес находится подмножество адресов, из этого подмножества все одинаковые адреса принадлежат к драйверу TCP, адреса отличающиеся принадлежат драйверу межсетевого экрана, что показывает что межсетевой экран Outpost Personal Firewall PRO использует для контроля уровня TDI метод IRP-хукинга и свой драйвер устройство.

Методы фильтрации протокольного уровня NDIS

Эти методы в Outpost Personal Firewall PRO сводятся к перехвату некоторого подмножества функций NDIS, которое в дальнейшем позволяет отследить регистрацию всех протоколов, установленных в операционной системе, и открытие ими сетевых интерфейсов. Среди преимуществ данных методов: легкость инсталляции и прозрачность поддержки RAS интерфейсов, которые в случае intermediate-NDIS драйвера требуют дополнительных ухищрений.

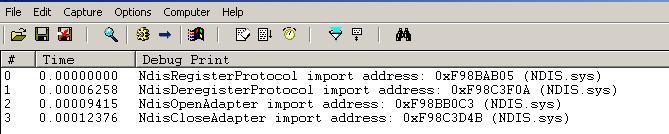

Для организации корректного перехвата регистрации протоколов в системе Outpost Personal Firewall PRO использует функции:

- NdisRegisterProtocol();

- NdisDeregisterProtocol();

- NdisOpenAdapter();

NdisOpenAdapter();

- NdisCloseAdapter().

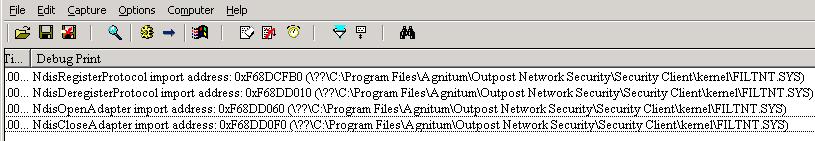

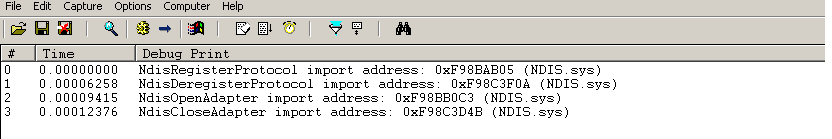

Рис. 3.6 - Проверка правки таблицы экспорта модуля NDIS.SYS

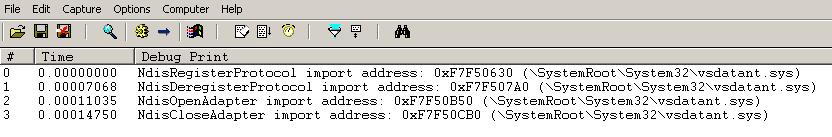

Проверка методов фильтрации на уровне NDIS проводится с помощью специально разработанной программы “DBGview” которая проверяет правку таблицы импорта модуля NDIS.SYS. Контроль за данными функциями в Outpost Personal Firewall PRO осуществляется за счет правки таблицы экспорта модуля NDIS.SYS и установки своих обработчиков, при вызове которых осуществляется фильтрация.

Алгоритм функционирования, сетевого экрана Outpost Personal Firewall PRO

При процессе инсталляции сетевого экрана Outpost Personal Firewall PRO на компьютер пользователя происходит инсталляция компонентов сетевого экрана на заданный раздел и в заданный каталог, (по умолчанию системный раздел \Program Files\Agnitum\Outpost\), а так же создаются ярлыки запуска программы и компонентов в \Documents and Settings\All Users\Главное меню\Программы\Agnitum\Outpost Firewall\. Также во время инсталляции идет импортирование ключей и заголовков реестра.

Полный листинг установки сетевого экрана и импорта ключей реестра можно посмотреть в log файлах в приложении 2 с помощью программ filemon для просмотра путей установки и regmon для просмотра импорта ключей и заголовков реестра. Эти программы необходимо запустить и открыть через них предоставленные в приложении 2 log файлы.

Схема работы сетевого экрана Outpost Personal Firewall PRO представлена на рисунке 3.7.

Рис. 3.7 - Алгоритм функционирования, механизмов обеспечения безопасности сетевого экрана Outpost Personal Firewall PRO

Данные, поступая из незащищенной сети, направляются в интегрирующий модуль, который предназначен для интеграции активных элементов межсетевого экрана в единую коммуникационную систему. Объединение осуществляется с помощью драйверов устройств, интегрированных в стек протокола операционной системы.

Пакетный фильтр осуществляет интеграцию на уровне доступа к сети; а шлюз прикладного уровня прокси – интеграцию портов (транспортный уровень). В аналитическом модуле коммуникационные данные анализируются на предмет возможностей активных элементов межсетевого экрана, то есть аналитический модуль анализирует данные из заголовка пакета для элемента фильтрования пакетов и информацию прикладного протокола для шлюза прикладного уровня. Результаты передаются на модуль принятия решения.

Модуль принятия решения оценивает результаты анализа и сравнивает их с определениями, связанными в политике безопасности, заложенными в набор правил. Проверка выполняется с помощью списков доступа на предмет того, разрешено ли полученным коммуникационным данным преодолевать межсетевой экран. Если – да, то интегрирующий модуль пропускает данные. В противном случае коммуникационные данные не пропускаются, и события классифицируются как такое, которое затрагивает сферу безопасности, и обрабатывается соответствующим образом.

В модуле обработки событий касающихся безопасности, в зависимости от набора правил и конфигурационных настроек, связанных с безопасностью события и соответствующие данные записываются в регистрационный журнал, и функция предупреждения передает сообщение диспетчеру безопасности.

Модуль аутентификации отвечает за идентификацию и аутентификацию экземпляров (процессов в компьютерных системах пользователей и т.д.) и/или данные, проходящие через активные элементы межсетевого экрана.

Контроль компонентов

Межсетевой экран Outpost Personal Firewall следит за работой не только приложений в целом, но и их компонентов. Если приложение было изменено, и идет подготовка к соединению, Outpost Firewall спросит пользователя, можно ли разрешить работу измененного компонента. Задача функции Контроль компонентов в том, чтобы установить, насколько эти компоненты подлинны и безвредны.

Межсетевой экран Outpost Personal Firewall имеет три уровня контроля компонентов:

- Обычный — отслеживание всех новых компонентов доверенных приложений, не находящихся в папке приложения. Рекомендуется в большинстве случаев как оптимальный баланс между производительностью и безопасностью.

- Максимальный — отслеживание всех компонентов доверенных приложений. Рекомендуется использовать только в тех случаях, когда существует подозрение о наличии злонамеренных программ на компьютере, так как реализация этого режима требует больших системных ресурсов.

- Отключен — отключение Контроля компонентов. Используется только в случае резкого снижения производительности, сбоев и нестабильной работ.

В каждой системе есть компоненты, которые используются несколькими приложениями. Например, системные библиотеки Windows или общеязыковая среда выполнения (common language runtime). Такие компоненты обычно являются доверенными, потому что известно, что они не представляют опасности. Более того, они часто используются множеством приложений и отслеживание всех общих компонентов отнимает много системных ресурсов и снижает производительность. Для оптимизации контроля компонентов Outpost Firewall поддерживает список Общих компонентов, в который можно добавить доверенные компоненты, используемые множеством приложений. По умолчанию, все компоненты, расположенные в папке инсталляции Windows и ее подпапках, добавлены в этот список.

3.2.2 Outpost Office Firewall

Межсетевой экран Outpost Office Firewall по архитектуре и алгоритму функционированию является идентичным межсетевому экрану Outpost Personal Firewall за исключением метода инсталляции и способа мониторинга за состоянием Outpost Office Firewall.

3.2.3 Zone Alarm Pro

Исследование архитектуры

Архитектура механизмов обеспечения безопасности сетевого экрана Zone Alarm Pro имеет вид как и архитектура сетевого экрана Outpost Personal Firewall PRO (см. рисунок 3.1) и имеет два типа защиты на разных уровнях в ядре ОС:

1. Перехват на уровне TDI. Перехват обращений к устройствам: \Device\Ip, \Device\RawIp, \Device\Tcp и \Device\Udp посредством IRP-хукинга объекта \Driver\TCPIP.

2. Перехват на уровне NDIS.

-Перехват функций создания/удаления NDIS-протоколов: NdisRegisterProtocol, NdisDeregisterProtocol

-Перехват функций открытия/закрытия адаптера: NdisOpenAdapter, NdisCloseAdapter

Установка IRP-хуков

Метод перехвата трафика уровня TDI с установкой IRP-хуков является изменение массива обработчиков DRIVER_OBJECT.MajorFunction объекта \Driver\TCPIP и остальных объектов стека. Он является более низкоуровневым, чем метод присоединения в стеку устройства, так как итоговый IoCallDriver, выполненный предпоследним устройством элементом стека, передаст управление по адресу, указанному в массиве MajorFunction \Driver\TCPIP; иными словами, эмулируется ситуация внедрения элемента стека сразу после его головы. Проверка на IRP-хуки проводилась с помощью отладчика SoftICE, и программы “Devicetree” из которой узнается адрес драйвера TCP выделенный на рисунке 3.8.

Р ис.

3.8 - Адрес

драйвера TCP

ис.

3.8 - Адрес

драйвера TCP

В отладчике SoftICE через этот адрес находится подмножество адресов, из этого подмножества все одинаковые адреса принадлежат к драйверу TCP, адреса отличающиеся принадлежат драйверу межсетевого экрана vsdatant, что указывает на использование межсетевым экраном Zone Alarm PRO для контроля уровня TDI метод IRP-хукинга.

Методы фильтрации протокольного уровня NDIS

Эти методы в Zone Alarm PRO сводятся к перехвату некоторого подмножества функций NDIS, которое в дальнейшем позволяет отследить регистрацию всех протоколов, установленных в операционной системе, и открытие ими сетевых интерфейсов. Среди преимуществ данных методов: легкость инсталляции и прозрачность поддержки RAS интерфейсов, которые в случае intermediate-NDIS драйвера требуют дополнительных ухищрений.

Для организации корректного перехвата регистрации протоколов в системе Outpost Personal Firewall PRO использует функции:

- NdisRegisterProtocol();

- NdisDeregisterProtocol();

- NdisOpenAdapter();

- NdisCloseAdapter().

Проверка методов фильрации на уровне NDIS проводится с помощью специально разработанной программы “DBGview” которая проверяет правку таблицы импорта модуля NDIS.SYS

Р ис.

3.9 - Проверка правки таблицы экспорта

модуля NDIS.SYS

ис.

3.9 - Проверка правки таблицы экспорта

модуля NDIS.SYS

Из рисунка 3.9 видно что контроль за данными функциями в ZONE ALARM PRO осуществляется за счет правки таблицы экспорта модуля NDIS.SYS и установки своих обработчиков, направляющих поток в модуль vsdatant.sys где происходит фильтрация.

Алгоритм функционирования, сетевого экрана Zone Alarm PRO

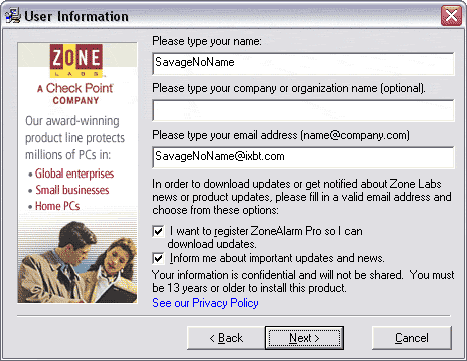

После запуска файла установки межсетевого экрана ZoneAlarm Pro необходимо ввести имя и почтовый адрес, на который могут приходить уведомления об обновлениях продукта и новости. Межсетевой экран ZoneAlarm Pro необходимо зарегистрировать на сайте ZoneLabs.

Р ис.

3.10 – Регистрация персонального

межсетевого экрана ZoneAlarm Pro

ис.

3.10 – Регистрация персонального

межсетевого экрана ZoneAlarm Pro

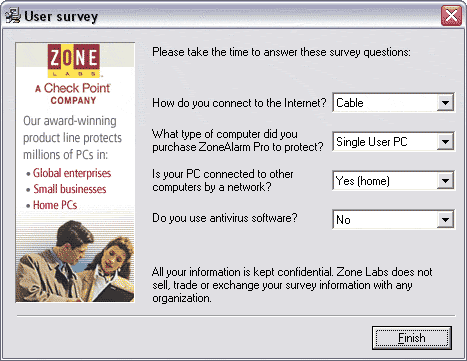

Затем принимаются условия лицензионного соглашения. После этого файлы межсетевого экран ZoneAlarm Pro будут скопированы и на последнем этапе установки необходимо ответить на несколько вопросов мастера.

Рис. 3.11 – В опросы

мастера настройки персонального

межсетевого экрана ZoneAlarm

Pro

опросы

мастера настройки персонального

межсетевого экрана ZoneAlarm

Pro

В процессе инсталляции сетевого экрана Zone Alarm PRO PRO на компьютер пользователя происходит инсталляция компонентов сетевого экрана на заданный раздел и в заданный каталог, (по умолчанию системный раздел \Program Files\Zone Labs\), а так же создаются ярлыки запуска программы и компонентов в \Documents and Settings\All Users\Главное меню\Программы\Zone Labs\ZoneAlarm. В каталоге системы Windows создается каталог для установки библиотек сетевого экрана \WINDOWS\system32\ZoneLabs\. Также во время инсталляции идет импортирование ключей и заголовков реестра.

Полный листинг установки сетевого экрана и импорта ключей реестра можно посмотреть в log файлах в приложении 2 с помощью программ filemon для просмотра путей установки и regmon для просмотра импорта ключей и заголовков реестра. Эти программы необходимо запустить и открыть через них предоставленные в приложении 2 log файлы.

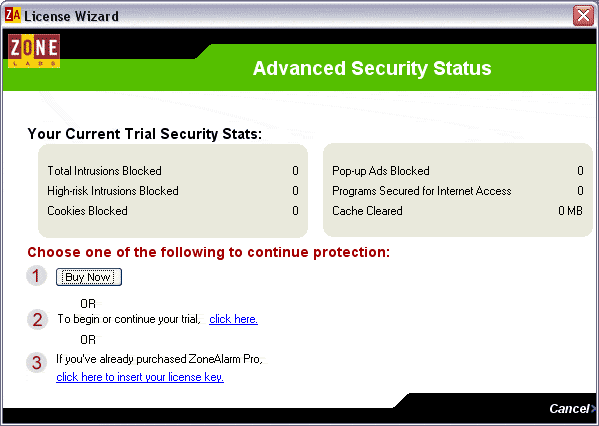

По окончании установки можно запустить межсетевой экран ZoneAlarm Pro . На экран будет выведено окно менеджера лицензий, пример которого показан ниже.

Р ис.

3.12 – Менеджер лицензий персонального

межсетевого экрана ZoneAlarm

Pro

ис.

3.12 – Менеджер лицензий персонального

межсетевого экрана ZoneAlarm

Pro

Нажав кнопку Buy Now можно перейти в он-лайн магазин Zone Labs для покупки продукта. Щелкнув по ссылке To begin or continue your trial, click here можно начать использовать ZoneAlarm Pro в демонстрационном режиме. Если продукт был приобретен ранее, то при помощи последнего пункта меню можно ввести регистрационный ключ.

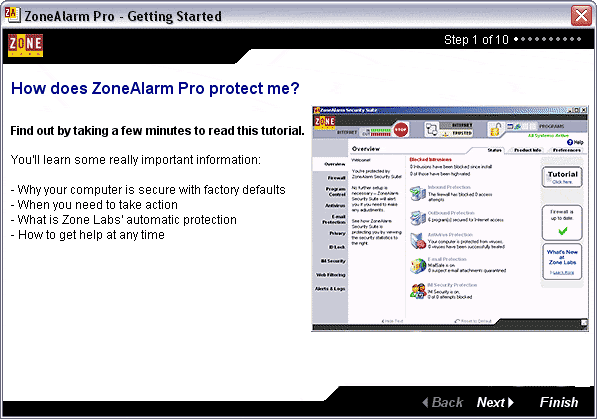

После этого будет открыто окно, в котором рассказывается об основных настройках и принципах работы ZoneAlarm Pro . Пример этого окна показан на рисунке ниже.

Р ис.

3.13 –Менеджер описания персонального

межсетевого экрана ZoneAlarm Pro

ис.

3.13 –Менеджер описания персонального

межсетевого экрана ZoneAlarm Pro

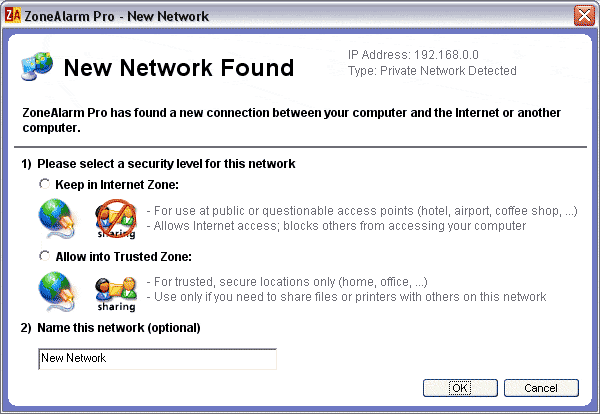

Настройка ZoneAlarm Pro после первого запуска выполняется мастером, первое окно которого показано на рисунке ниже.

Рис. 3.14 – Первое окно мастера

настройки персонального межсетевого

экрана ZoneAlarm Pro

В этом окне предлагается определить, в какой сети в данный момент находится компьютер, и какой уровень защиты должен применяться при нахождении компьютера в этой сети. После того, как выбор сделан, откроется главное окно программы.

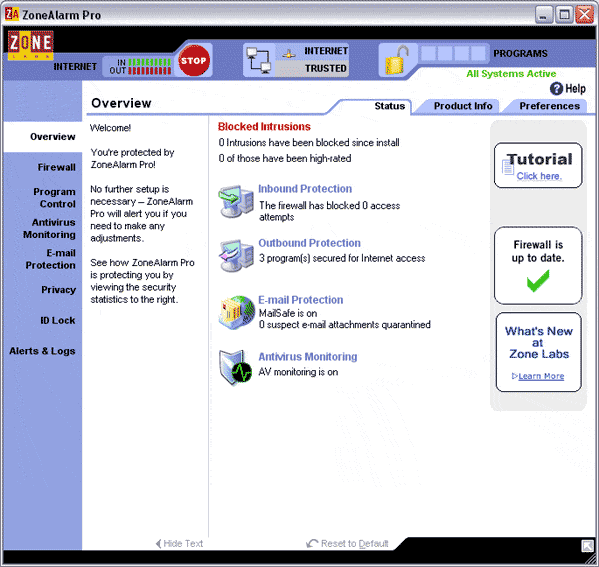

Главное окно ZoneAlarm Pro показано на рисунке ниже.

Рис. 3.15 – Главное окно

персонального межсетевого экрана

ZoneAlarm Pro

На этой вкладке собрана статистика работы межсетевого экрана, информация и нем и общие настройки. В общих настройках можно сменить цвет интерфейса, защитить настройки межсетевого экрана паролем, выбрать тип его запуска, сохранить резервную копию настроек и так далее.

В верхней части окна показаны значки активных приложений и при помощи щелчка мыши по желтому замку можно оперативно заблокировать их доступ в сеть. Левее показана зона, в которой в данный момент работает компьютер. При помощи красной конки Stop можно заблокировать весь трафик.

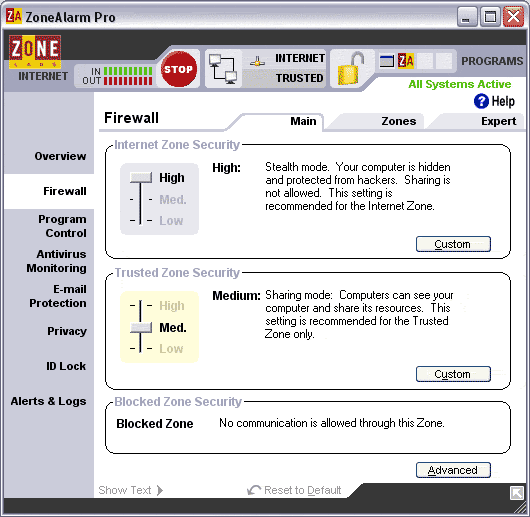

Пример вкладки настроек межсетевого экрана показан на рисунке ниже.

Рис. 3.16 – Вкладка настроек

персонального межсетевого экрана

ZoneAlarm Pro

При помощи ползунков можно изменить уровень защиты для каждой из зон. От максимального, когда запрещены любые входящие соединения и компьютер скрыт в сети, до минимального, когда межсетевой экран отключен.

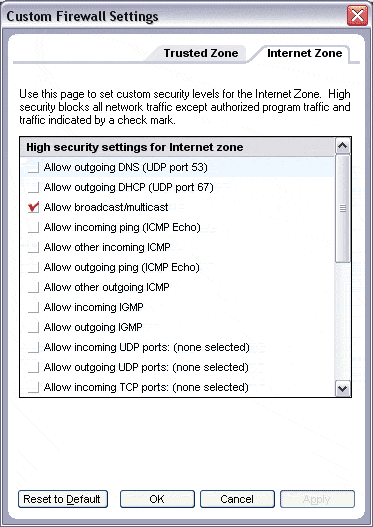

При помощи кнопки Custom можно тонко настроить каждый из уровней защиты.

Рис. 3.17 – Настройка уровней

защиты персонального межсетевого экрана

ZoneAlarm Pro

К нопка

Advanced

открывает окно, показанное ниже.

нопка

Advanced

открывает окно, показанное ниже.

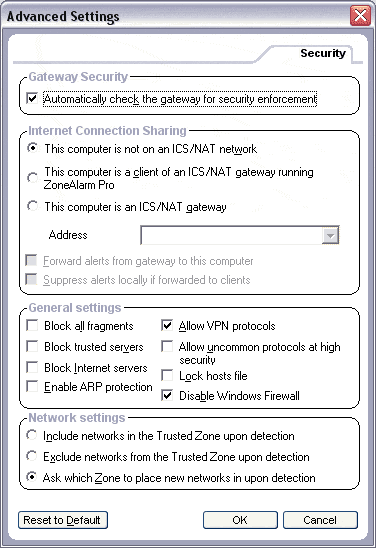

Рис. 3.18 – Настройки использования протоколов персонального межсетевого экрана ZoneAlarm Pro

В некоторых случаях существует, обязанность использовать для выхода в интернет межсетевой экран ZoneAlarm Pro . В этом случае, отметив пункт Automatically check the gateway for security enforcement, включается авторизация ZoneAlarm Pro на шлюзе. Если у клиента не установлен ZoneAlarm Pro , то в доступе к интернету через корпоративный шлюз ему будет отказано.

Группа настроек Internet Connection Sharing предназначена для настройки межсетевого экрана ZoneAlarm Pro при использовании ICS (Internet Connection Sharing, общий доступ к подключению). This is a client of an ICS/NAT указывает межсетевому экрану ZoneAlarm Pro на то, что он работает на компьютере, который является клиентом ICS, а This computer is an ICS/NAT gateway – на то, что компьютер под защитой межсетевого экрана ZoneAlarm Pro сам является шлюзом. Использование межсетевого экрана ZoneAlarm Pro на клиентах и на шлюзе позволяет перенаправлять события, происходящие на шлюзе, на компьютер клиента.

Группа настроек General Settings позволяет настроить расширенные параметры защиты, а переключатель Network Setting предназначен для выбора типа реакции межсетевого экрана на работу в новой сети (занести новую подсеть в доверенную зону или в зону интернета или вывести мастер для ручного определения зоны новой подсети).

На вкладке Zones (зоны) добавляются в список адреса, диапазоны адресов или подсети и указываются, в какой зоне находятся эти компьютеры: в доверенной (Trusted) или в запрещенной (Blocked). Исходя из этих определений, соединения с этими компьютерами либо устанавливаются, либо нет.

На вкладке Expert вручную создаются правила фильтрации пакетов. Настройки правил очень гибкие. Существует возможность указать отправителей, получателей, протоколы, порты, ранг (правила с меньшим рангом обрабатываются раньше),включить или выключить правило, выбрать тип (блокирующее или разрешающее), указывается временной диапазон, в котором правило будет работать, выбрать тип оповещения о срабатывании правила (вывод сообщения на экран и/или запись в лог или ничего). Для получателей, отправителей, протоколов и времени работы правила можно создать группу, которую потом можно будет использовать в других правилах. Таким образом, настроек вполне достаточно для создания правила фильтрации пакетов любой сложности, причем, одним правилом можно настроить работу приложения, которое использует для работы в сети несколько протоколов (TCP, UDP), несколько портов и может устанавливать соединения с несколькими серверами в некоторые определенные промежутки времени. Такая гибкость настроек, в сумме с возможностью сохранить вместе с правилом его описание, позволит сократить количество правил для описания работы большого количества приложений и облегчить работу с правилами.

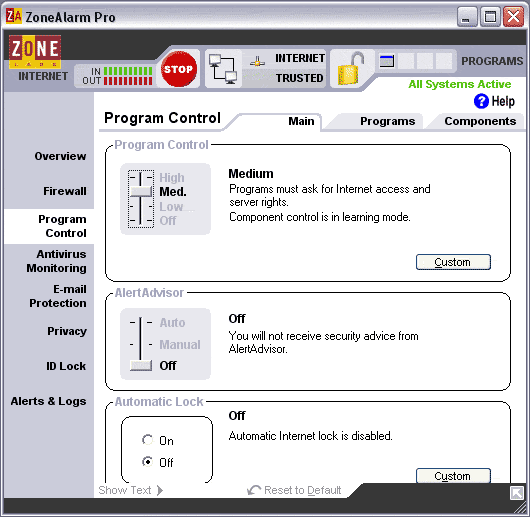

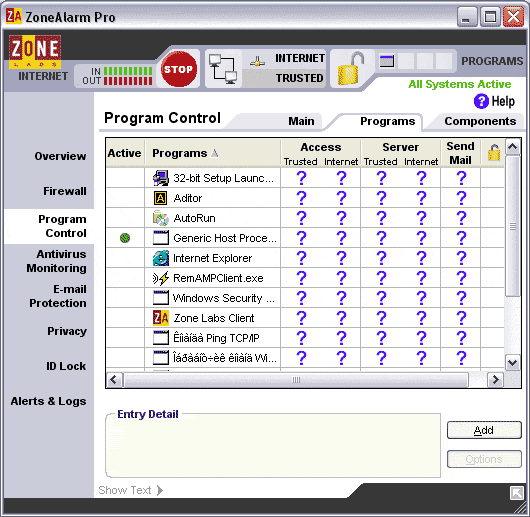

Просмотреть и настроить контроль над доступом приложений и их компонентов в сеть можно на вкладке Program Control, пример которой показан на рисунке ниже.

Рис. 3.19 – Настройка контроля

доступа над приложениями персонального

межсетевого экрана ZoneAlarm Pro

При помощи ползунка Program Control можно менять уровень контроля над доступом программ в сеть, а также уровень контроля над компонентами программ. На максимальном уровне, при попытке приложения выйти в сеть, будет выдаваться запрос о разрешении доступа и будет включен контроль компонентов. Этот уровень рекомендуется включать лишь после длительной работы в режиме Medium, когда уже созданы правила для большинства часто используемых приложений.

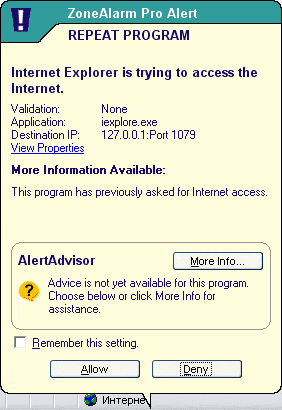

Рис. 3.20 – Запрос о разрешении

доступа программ в сеть

Настройка AlertAdvisor предназначена для отправки запросов на сервер Zone Labs для получения дополнительной информации о программе, которая пытается выйти в интернет. Если есть затруднения при выборе действия, которое должен выполнить межсетевой экран с запросом программы на доступ в интернет (Allow, Deny), то можно передвинуть ползунов в положение Manual. Теперь при нажатии кнопки More Info в запросе межсетевого экрана, будет открыта страница на сервере Zone Labs, на которой будут даны рекомендации о том, что ответить на запрос межсетевого экрана. Условием работы этой опции является разрешающее правило на доступ браузера в сеть. Если ползунок AlertAdvisor переместить в положение Automatic, то межсетевой экран запросит с сервера Zone Labs информацию о приложении и если программа будет найдена в базе данных, то межсетевой экран автоматически разрешит или запретит её доступ в сеть.

Настройка Automatic Lock позволяет заблокировать работу приложений в интернете при длительной неактивности пользователя. Дополнительные настройки этой опции можно просмотреть или изменить, нажав кнопку Custom.

Пример вкладки Programs (программы) показан на рисунке ниже.

Рис. 3.21 –  Вкладка

Programs

персонального межсетевого экрана

ZoneAlarm

Pro

Вкладка

Programs

персонального межсетевого экрана

ZoneAlarm

Pro

Для каждого приложения, перечисленного в этом списке, есть возможность определить уровень доступа в сеть. Причем, уровень доступа задается раздельно при работе в доверенных сетях или в интернете. Для каждого приложения можно разрешить, запретить или задать вывод запроса при попытке выйти в сеть, открыть порт на прослушивание или отправить почту. Последний столбец с изображением замка предоставляет программе доступ в сеть даже когда для всех приложений доступ в сеть закрыт при помощи большого замка в верхней части каждого окна межсетевого экрана.

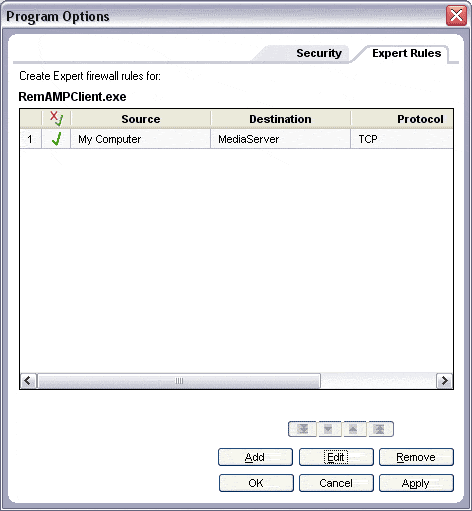

Выделив приложение в списке и нажав кнопку Options, можно изменить уровень доступа приложения в сеть. На вкладке Expert Rules можно настроить доступ приложения в сеть определенным образом.

Р ис.

3.22 – Создание правил для приложений в

персональном межсетевом экране ZoneAlarm

Pro

ис.

3.22 – Создание правил для приложений в

персональном межсетевом экране ZoneAlarm

Pro

Правила для приложений создаются по аналогии с фильтром пакетов. Настройки очень гибкие и позволяют в одном правиле указать сколь угодно сложную конфигурацию доступа приложения в сеть.

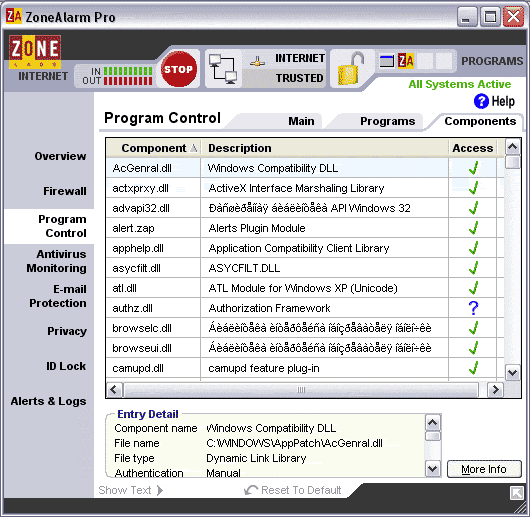

Вкладка Components показана на рисунке ниже.

Р ис.

3.23 – Вкладка Components

персонального

межсетевого экрана ZoneAlarm

Pro

ис.

3.23 – Вкладка Components

персонального

межсетевого экрана ZoneAlarm

Pro

На этой вкладке перечислены компоненты приложений, за которыми межсетевой экран наблюдает. По мере работы с межсетевым экраном этот список будет увеличиваться. Нажав кнопку More Info можно обратиться к базе компонентов на сервере Zone Labs и если описание компонента в базе будет обнаружено, то ознакомиться с его описанием, исходя из которого, решить, предоставлять компоненту доступ в сеть или нет.

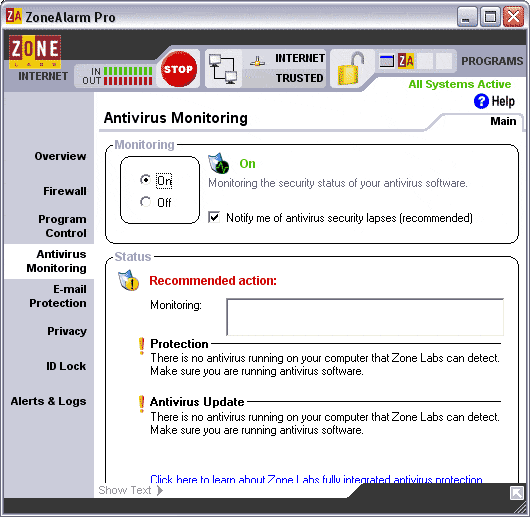

Р ис.

3.24 – Вкладка мониторинга Антивируса в

персональном межсетевом экране ZoneAlarm

Pro

ис.

3.24 – Вкладка мониторинга Антивируса в

персональном межсетевом экране ZoneAlarm

Pro

Межсетевой экран ZoneAlarm Pro может следить за состоянием антивируса. Эта функция дублирует аналогичную Центра обеспечения безопасности Windows.

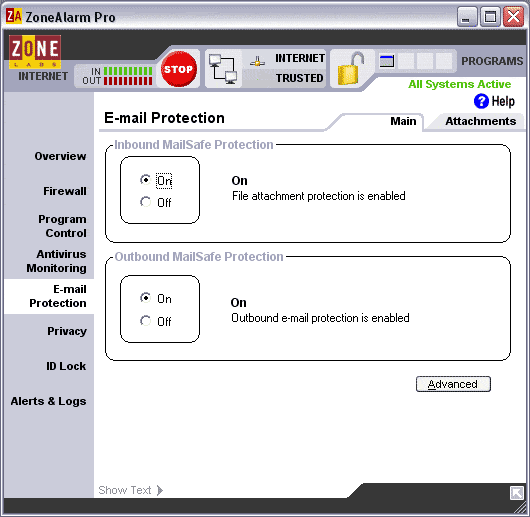

Вкладка настроек защиты почты показана на рисунке ниже.

Р ис.

3.25 – Вкладка настроек защиты почты

персонального межсетевого экрана

ZoneAlarm

Pro

ис.

3.25 – Вкладка настроек защиты почты

персонального межсетевого экрана

ZoneAlarm

Pro

На этой вкладке настроек межсетевого экрана настраивается защита входящей и исходящей почты.

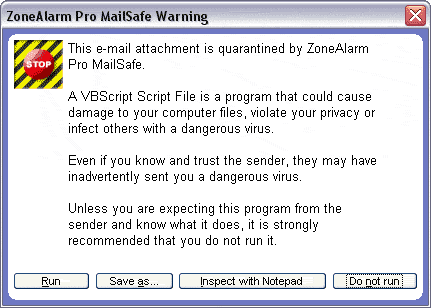

При помощи переключателя Inbound MailSafe Protection можно включить поиск и блокирование во входящей почте вложений с определенными расширениями, которые перечислены на вкладке Attachments. При получении письма с небезопасным вложением, межсетевой экран ZoneAlarm Pro изменит расширение вложения на .zlv и при попытке открыть это вложение выведет на экран предупреждение.

Р ис.

3.27 – Предупреждение о небезопасном

вложении в электронном письме

ис.

3.27 – Предупреждение о небезопасном

вложении в электронном письме

Используя кнопки в этом окне можно запустить вложение, сохранить его на диске, просмотреть содержимое в Блокноте или отказаться от открытия вложения.

При помощи переключателя Outbound MailSafe Protection можно включить защиту исходящей почты. Если эта защита включена, то межсетевой экран ZoneAlarm Pro будет контролировать попытки приложений отправить почту и выводить на экран соответствующие запросы. Любому приложению в настройках контроля приложений можно разрешить отправку почты без запросов.

При помощи кнопки Advanced можно включить отслеживание попыток приложений отправить за короткий промежуток времени большое количество писем или попыток отправить одно письмо большому количеству получателей. Здесь же можно включить проверку исходящих писем на наличие в них адреса отправителя, которое отсутствует в списке разрешенных адресов. Все эти настройки позволяют обнаруживать и пресекать работу вирусов, которые после заражения компьютера используют его для рассылки своих копий по почте.

Р ис.

3.28 – Настройки анонимности в персональном

межсетевом экране ZoneAlarm

Pro

ис.

3.28 – Настройки анонимности в персональном

межсетевом экране ZoneAlarm

Pro

При помощи ползунка Cookie Control можно изменять уровень блокирования куков, от максимального, когда блокируются все куки, до минимального, когда все куки принимаются. Ползунок AdBlocking регулирует уровень подавления рекламы на посещаемых страницах, а переключатель Mobile Code Control включает или отключает исполнение скриптов и другого активного содержимого на посещаемых страницах. Каждый из этих модулей может быть дополнительно настроен при помощи кнопки Custom. Блокирование рекламы настроить тонко невозможно, так как отсутствует список блокируемых строк или размеров изображений.

На вкладке Site List находится постоянно пополняемый список сайтов, которые были посещены c хотя бы одним включенным модулем обеспечения анонимности. Для каждого из сайтов можно задать индивидуальные настройки блокирования содержимого.

На вкладке Cache Cleaner можно очистить кэш браузера (IE, Netscape) и настроить его автоматическую очистку. При помощи Clean Tracking Cookies можно воспользоваться он-лайн сканером сайта Zone Labs для поиска на компьютере куков и их последующего удаления. При помощи кнопки Custom можно выбрать объекты, которые будут очищаться. Это может быть список последних открывавшихся файлов, корзина, папка для временных файлов, история поиска, меню Run, Media player-а, фрагменты файлов, сохраненных Scandisk-ом при проверке диска, вся история заполнения полей, строк адреса браузера и так далее.

М ежсетевой

экран ZoneAlarm Pro предоставляет в распоряжение

пользователя инструмент, с помощью

которого пользователь может обеспечить

безопасность личной информации,

хранящийся на компьютере, и защитить

её от утечки.

ежсетевой

экран ZoneAlarm Pro предоставляет в распоряжение

пользователя инструмент, с помощью

которого пользователь может обеспечить

безопасность личной информации,

хранящийся на компьютере, и защитить

её от утечки.

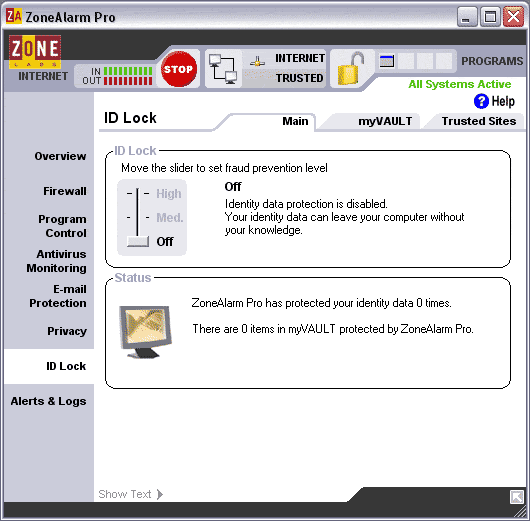

Рис. 3.29 - Менеджер зашиты личной информации в персональном межсетевом экране ZoneAlrm Pro

На вкладке myVAULT нужно добавить в список последовательности символов, которые будет защищать межсетевой экран ZoneAlarm Pro . Введенная защищаемая последовательность хранится в зашифрованном по стандарту SHA-1 виде. На вкладке Trusted Sites можно добавить в список сайты и задать действие, которое будет выполнять межсетевой экран при попытке отправить на них защищенные последовательности (блокировать, разрешить, спросить).

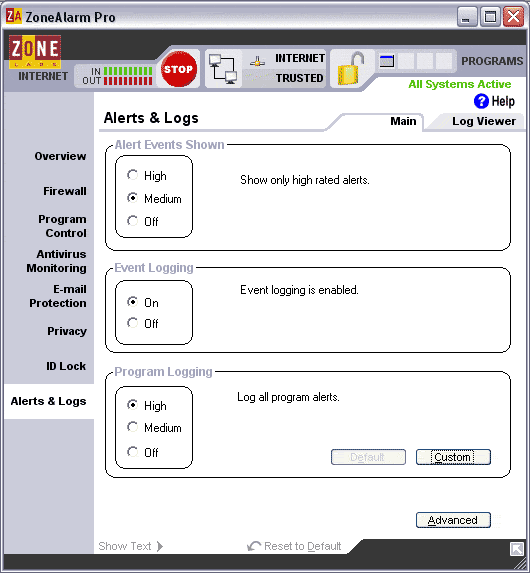

На этой вкладке настраивается система оповещений и отчетов межсетевого экрана.

Р ис.

3.30 – Окно настройки системы оповещения

и отчетов персонального межсетевого

экрана ZoneAlarm

Pro

ис.

3.30 – Окно настройки системы оповещения

и отчетов персонального межсетевого

экрана ZoneAlarm

Pro

При помощи переключателей в этом окне можно включить или выключить ведение отчетов о событиях, произошедших во время работы межсетевого экрана и настроить уровень детализации информации, записываемой в отчеты. Здесь же настраивается уровень важности событий, о которых межсетевой экран будет оповещать всплывающими сообщениями.

При помощи кнопки Advanced можно выбрать определенные события, о которых межсетевой экран будет уведомлять всплывающими сообщениями, настроить вид значка в трее, настроить создание архивных копий отчетов работы программы, настроить их формат и частоту архивирования.

События, происходившие во время работы межсетевой экран, можно просмотреть на вкладке Log Viewer.

Алгоритм функционирования межсетевого экрана Zone Alarm PRO схож с алгоритмом функционирования межсетевого экрана Outpost Personal Firewall PRO (см. выше) за исключением того, что интегрирующий и усиливающий модуль не используют встраиваемые драйвера устройства, а используют для перехвата метод IRP-хукинга.

Контроль компонентов

Межсетевой экран Zone Alarm PRO следит как за работой приложений в целом, так и за их компонентами. Если приложение было изменено, и идет подготовка к соединению, Zone Alarm PRO спросит пользователя, можно ли разрешить работу измененного компонента. Задача функции Контроль компонентов в том, чтобы установить, насколько эти компоненты подлинны и безвредны.

Межсетевой экран Zone Alarm PRO постоянно следит за изменением компонентов и разрешает или запрещает им доступ в сеть. По умолчанию, все компоненты, расположенные в папке инсталляции Windows и ее подпапках, добавлены в этот список.

Мониторинг за состоянием антивируса

Zone Alarm может следить за состоянием антивируса. Эта функция дублирует аналогичную функцию “Центра обеспечения безопасности Windows”.

3.2.3 Tiny Firewall 2005 Professional

Исследование архитектуры

Архитектура механизмов обеспечения безопасности сетевого экрана Tiny Firewall 2005 Professional имеет вид как и архитектура сетевого экрана Outpost Personal Firewall PRO (см. рисунок 3.1) и имеет тип защиты на уровне TDI в ядре ОС:

1. Перехват на уровне TDI. Перехват обращений к устройствам: \Device\Ip, \Device\RawIp, \Device\Tcp и \Device\Udp посредством IRP-хукинга объекта \Driver\TCPIP.

Установка IRP-хуков

Метод перехвата трафика уровня TDI с установкой IRP-хуков является изменение массива обработчиков DRIVER_OBJECT.MajorFunction объекта \Driver\TCPIP и остальных объектов стека. Он является более низкоуровневым, чем метод присоединения в стеку устройства, так как итоговый IoCallDriver, выполненный предпоследним устройством элементом стека, передаст управление по адресу, указанному в массиве MajorFunction \Driver\TCPIP; иными словами, эмулируется ситуация внедрения элемента стека сразу после его головы. Проверка на IRP-хуки проводилась с помощью отладчика SoftICE, и программы “Devicetree” из которой узнается адрес драйвера TCP выделенный на рисунке 3.31.

Р ис.

3.31. - Адрес драйвера TCP

ис.

3.31. - Адрес драйвера TCP

В отладчике SoftICE через этот адрес находится подмножество адресов, из этого подмножества все одинаковые адреса принадлежат к драйверу TCP, адреса отличающиеся принадлежат драйверу межсетевого экрана kmxfw, что показывает, что межсетевой экран Tiny Firewall 2005 Professional использует для контроля уровня TDI метод IRP-хукинга.

Методы фильтрации протокольного уровня NDIS

Проверка методов фильтрации на уровне NDIS проводится с помощью специально разработанной программы “DBGview” которая проверяет правку таблицы импорта модуля NDIS.SYS.

Р ис.

3.32 - Проверка правки таблицы экспорта

модуля NDIS.SYS

ис.

3.32 - Проверка правки таблицы экспорта

модуля NDIS.SYS

Из рисунка 3.32 видно что межсетевой экран Tiny Firewall 2005 Professional не контролирует таблицу импорта модуля NDIS.SYS, а значит и не контролирует уровень NDIS.

Алгоритм функционирования, сетевого экрана Tiny Firewall 2005 Professional

Полный листинг установки сетевого экрана и импорта ключей реестра можно посмотреть в log файлах в приложении 2 с помощью программ filemon для просмотра путей установки и regmon для просмотра импорта ключей и заголовков реестра. Эти программы необходимо запустить и открыть через них предоставленные в приложении 2 log файлы.

Алгоритм функционирования межсетевого экрана Tiny Firewall 2005 Professional схож с алгоритмом функционирования межсетевого экрана Outpost Personal Firewall PRO (см. рисунок) за исключением того, что интегрирующий и усиливающий модуль не использует встраиваемые драйвера устройства, а используют для перехвата метод IRP-хукинга и не контролируется уровень NDIS.

Контроль компонентов

При процессе инсталляции сетевого экрана Tiny Firewall 2005 Professional PRO на компьютер пользователя происходит инсталляция компонентов сетевого экрана на заданный раздел и в заданный каталог, (по умолчанию системный раздел \Program Files\Tiny\), а так же создаются ярлыки запуска программы и компонентов в \Documents and Settings\All Users\Главное меню\Программы\Tiny \. В каталоге системы Windows создается каталог для установки библиотек сетевого экрана \WINDOWS\system32\.Также во время инсталляции идет импортирование ключей и заголовков реестра.

Межсетевой экран Tiny Firewall 2005 Professional следит как за работой приложений в целом, так и за их компонентами. Если приложение было изменено, и идет подготовка к соединению, Tiny Firewall 2005 Professional спросит пользователя, можно ли разрешить работу измененного компонента. Задача функции Контроль компонентов в том, чтобы установить, насколько эти компоненты подлинны и безвредны.

Межсетевой экран Tiny Firewall 2005 Professional постоянно следит за изменением компонентов и разрешает или запрешает им доступ в сеть.

3.2.5 Tiny Firewall 2005

Межсетевой экран Tiny Firewall 2005 отличается от Tiny Firewall 2005 Professional только отсутствием дополнительного модуля анализа атак, по способам взаимодействия с операционной системой отличий от межсетевого экрана Tiny Firewall 2005 Professional нет.

3.2.6 Trend Micro

Исследование архитектуры

Архитектура механизмов обеспечения безопасности сетевого экрана Trend Micro имеет вид как и архитектура сетевого экрана Outpost Personal Firewall PRO (см. выше) и имеет несколько типов защиты на разных уровнях в ядре ОС:

1. Перехват на уровне TDI. Перехват обращений к устройству: \Device\Tcp посредством создания и присоединения своего устройства с целью принимать и фильтровать поступающие вызовы к этим устройствам от приложений.

2. Перехват на уровне NDIS.

-Перехват функций создания/удаления NDIS-протоколов: NdisRegisterProtocol, NdisDeregisterProtocol

Установка фильтр драйвера на уровне TDI

ЭЦ получает указатели на устройство \Device\Tcp, и генерирует IRP для использования интерфейсов TDI. Таким образом, для оформления пакетов используется системный TCP/IP стек.

Trend Micro использует механизм фильтрации запросов ввода-вывода.

С помощью этого механизма в стек фильтров устройств TDI Trend Micro встраивает свой фильтр, который имеет возможность получать, изменять и блокировать информацию, полученную как с более низких (NDIS), так и с более высоких уровней (AFD, пользовательский уровень). Проверка на установление межсетевым экраном Trend Micro фильтр драйвера производилась с помощью программы “Devicetree”. Установка драйвер фильтра происходит в драйвере протокола TCP на уровне TDI как видно на рисунке 3.33. Драйвер устройство TCP содержит вложенное драйвер устройство tmtdi, которого не существует в системе до установки персонального межсетевого экрана Trend Micro, что говорит о том что используется фильтр драйвер IRP.

Р ис.

3.33 - Установка драйвер фильтра на уровне

TDI

ис.

3.33 - Установка драйвер фильтра на уровне

TDI

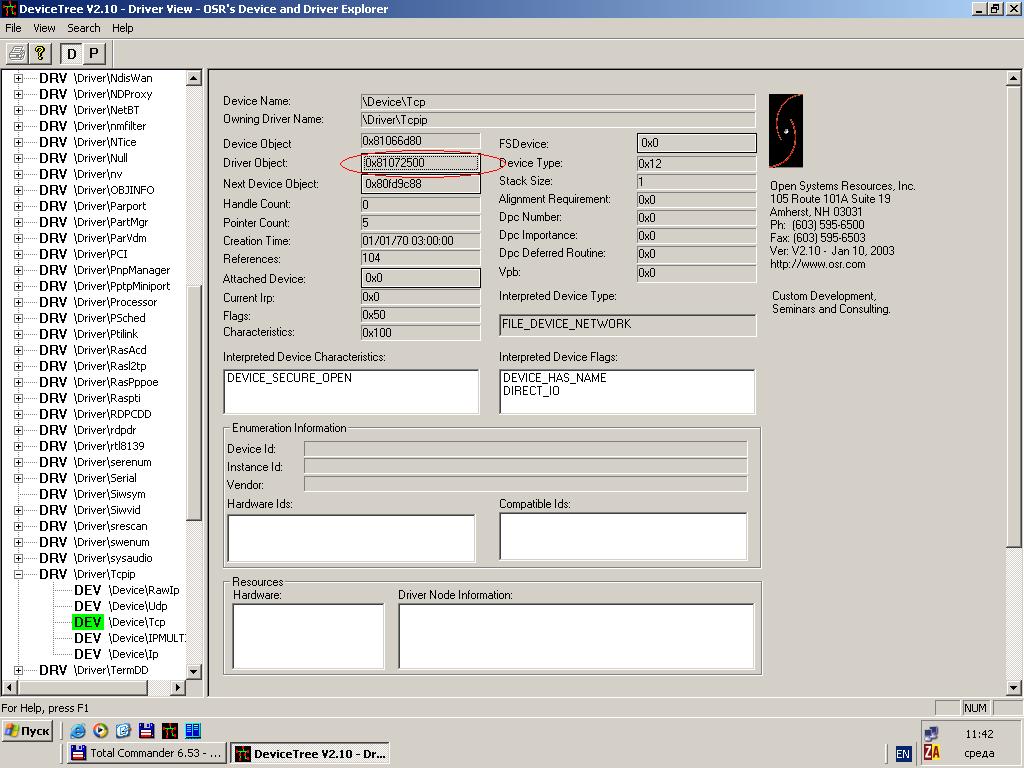

П роверка

на IRP-хуки

проводилась с помощью отладчика SoftICE,

и программы “Devicetree”

из которой узнается адрес драйвера TCP

выделенный на рисунке 3.34.

роверка

на IRP-хуки

проводилась с помощью отладчика SoftICE,

и программы “Devicetree”

из которой узнается адрес драйвера TCP

выделенный на рисунке 3.34.

Рис. 3.34 - Адрес драйвера TCP

В отладчике SoftICE через этот адрес находится подмножество адресов, из этого подмножества все одинаковые адреса принадлежат к драйверу TCP, адреса отличающиеся принадлежат драйверу межсетевого экрана. В межсетевом экране Trend Micro все подмножества адресов принадлежат драйверу TCP, что означает, что данный межсетевой экран не использует метод IRP-хуков.

Методы фильтрации протокольного уровня NDIS

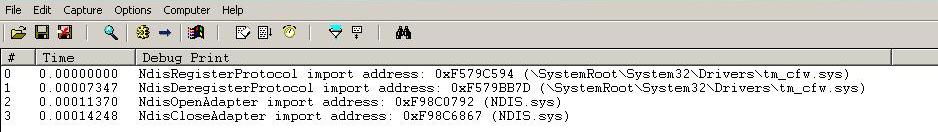

Эти методы в Trend Micro сводятся к перехвату некоторого подмножества функций NDIS, которое в дальнейшем позволяет отследить регистрацию всех протоколов, установленных в операционной системе, и открытие ими сетевых интерфейсов. Для организации корректного перехвата регистрации протоколов в системе Trend Micro использует функции:

- NdisRegisterProtocol();

- NdisDeregisterProtocol();

Контроль за данными функциями в Trend Micro осуществляется за счет правки таблицы экспорта модуля NDIS.SYS и установки своих обработчиков, при вызове которых осуществляется фильтрация. Проверка методов фильтрации на уровне NDIS проводится с помощью специально разработанной программы “DBGview” которая проверяет правку таблицы импорта модуля NDIS.SYS

Р ис.

3.35 - Проверка правки таблицы экспорта

модуля NDIS.SYS

ис.

3.35 - Проверка правки таблицы экспорта

модуля NDIS.SYS

Из рисунка видно, что межсетевой экран Trend Micro перехватывает и направляет в свой модуль только функции NdisRegisterProtocol и NdisDeregisterProtocol.

Алгоритм функционирования, сетевого экрана Trend Micro

При процессе инсталляции сетевого экрана Trend Micro на компьютер пользователя происходит инсталляция компонентов сетевого экрана на заданный раздел и в заданный каталог, (по умолчанию системный раздел \ \Program Files\Trend\), а так же создаются ярлыки запуска программы и компонентов в \Documents and Settings\All Users\Главное меню\Программы\Trend \. В каталоге системы Windows создается каталог для установки библиотек сетевого экрана \WINDOWS\system32\.Также во время инсталляции идет импортирование ключей и заголовков реестра.

Полный листинг установки сетевого экрана и импорта ключей реестра можно посмотреть в log файлах в приложении 2 с помощью программ filemon для просмотра путей установки и regmon для просмотра импорта ключей и заголовков реестра. Эти программы необходимо запустить и открыть через них предоставленные в приложении 2 log файлы.

Р абота сетевого экрана Trend Micro представлена на рисунке 3.36.

Рис. 3.36 - Алгоритм функционирования, механизмов обеспечения безопасности сетевого экрана Trend Micro

Данные, поступая из незащищенной сети, направляются в интегрирующий модуль, который предназначен для интеграции активных элементов межсетевого экрана в единую коммуникационную систему. Объединение осуществляется с помощью драйверов устройств, интегрированных в стек протокола операционной системы.

Пакетный фильтр осуществляет интеграцию на уровне доступа к сети; а шлюз прикладного уровня прокси – интеграцию портов (транспортный уровень). В аналитическом модуле коммуникационные данные анализируются на предмет возможностей активных элементов межсетевого экрана, то есть аналитический модуль анализирует данные из заголовка пакета для элемента фильтрования пакетов и информацию прикладного протокола для шлюза прикладного уровня. Результаты передаются на модуль принятия решения.

Модуль принятия решения оценивает результаты анализа и сравнивает их с определениями, связанными в политике безопасности, заложенными в набор правил. Проверка выполняется с помощью списков доступа на предмет того, разрешено ли полученным коммуникационным данным преодолевать межсетевой экран. Если – да, то интегрирующий модуль пропускает данные. В противном случае коммуникационные данные не пропускаются, и события классифицируются как такое, которое затрагивает сферу безопасности, и обрабатывается соответствующим образом.

В модуле обработки событий касающихся безопасности, в зависимости от набора правил и конфигурационных настроек, связанных с безопасностью события и соответствующие данные записываются в регистрационный журнал, и функция предупреждения передает сообщение диспетчеру безопасности.

Модуль аутентификации отвечает за идентификацию и аутентификацию экземпляров (процессов в компьютерных системах пользователей и т.д.) и/или данные, проходящие через активные элементы межсетевого экрана.

Контроль компонентов

Межсетевой экран Trend Micro не имеет контроля компонентов, что потенциально повышает его уязвимость методами инжектирования.

Мониторинг за состоянием антивируса

Trend Micro может следить за состоянием антивируса. Эта функция дублирует аналогичную функцию “Центра обеспечения безопасности Windows” Также Trend Micro следит за “Windows Update”

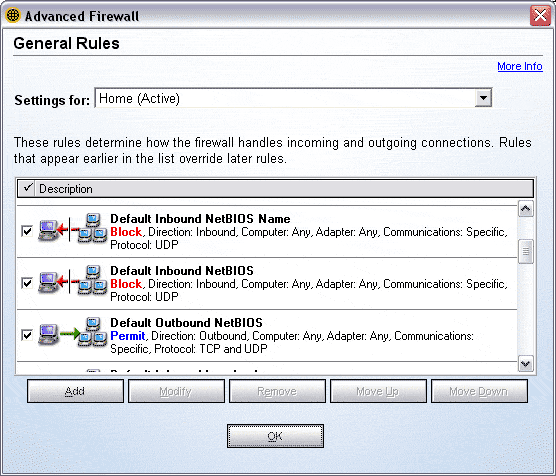

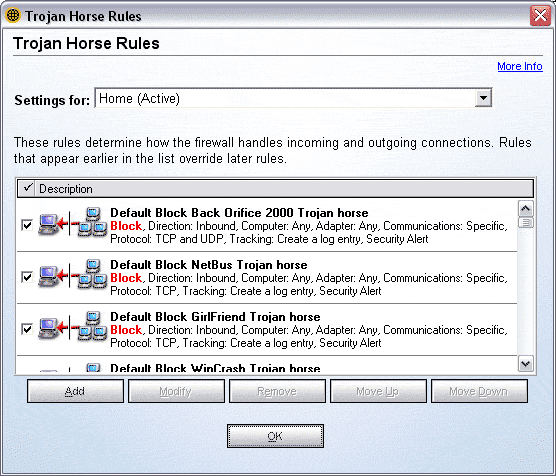

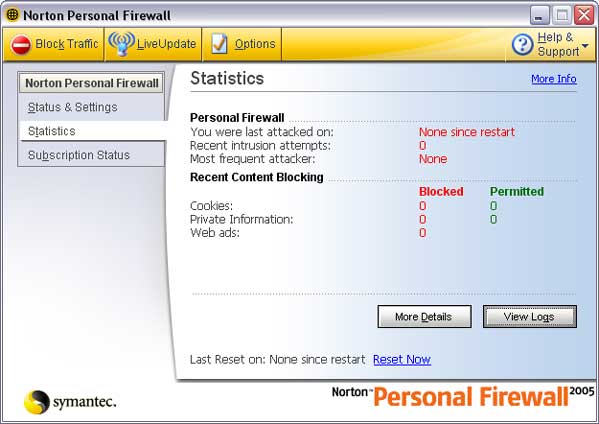

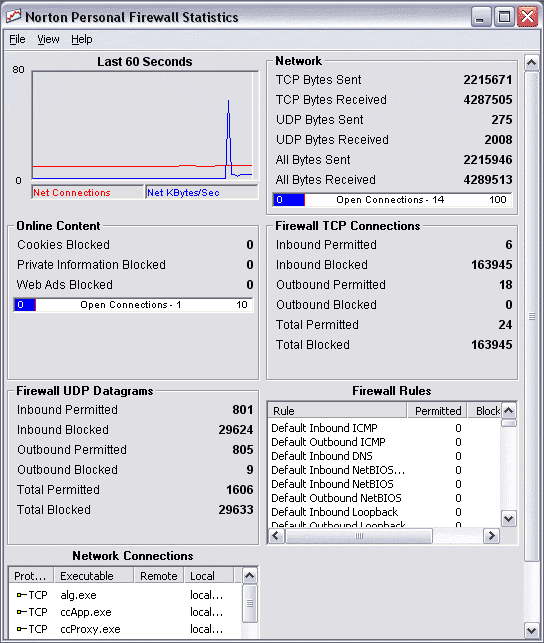

3.2.7 Norton Personal Firewall 2006

Исследование архитектуры

Архитектура механизмов обеспечения безопасности сетевого экрана Norton Personal Firewall 2006 имеет вид как и архитектура сетевого экрана Outpost Personal Firewall PRO (см. рисунок 3.3) и имеет один тип защиты на уровне в ядре ОС:

1. Перехват на уровне TDI. Перехват обращений к устройствам: \Device\Ip, \Device\RawIp, \Device\Tcp и \Device\Udp посредством создания и присоединения своего устройства с целью принимать и фильтровать поступающие вызовы к этим устройствам от приложений.

Установка фильтр драйвера на уровне TDI

ЭЦ получает указатели на устройства \Device\Tcp, \Device\Udp, \Device\Ip, \Device\RawIp и генерирует IRP для использования интерфейсов TDI. Таким образом, для оформления пакетов используется системный TCP/IP стек.

Norton Personal Firewall 2006 использует механизм фильтрации запросов ввода-вывода.

С помощью этого механизма в стек фильтров устройств TDI Norton Personal Firewall 2006 встраивает свои фильтры, которые имеют возможность получать, изменять и блокировать информацию, полученную как с более низких (NDIS), так и с более высоких уровней (AFD, пользовательский уровень). Проверка на установление межсетевым экраном Norton Personal Firewall 2006 фильтров драйверов производилась с помощью программы “Devicetree”. Установка драйвер фильтров происходит в драйвере протокола TCP на уровне TDI как видно на рисунке3.37. Драйвер устройства UDP,Ip и TCP имеют вложенные драйвер устройства SymTDI, которые до установки сетевого экрана Norton Personal Firewall 2006 в системе отсутсвовали.

Р ис.

3.37 - Установка драйверов фильтров в

драйвере протокола TCP

ис.

3.37 - Установка драйверов фильтров в

драйвере протокола TCP

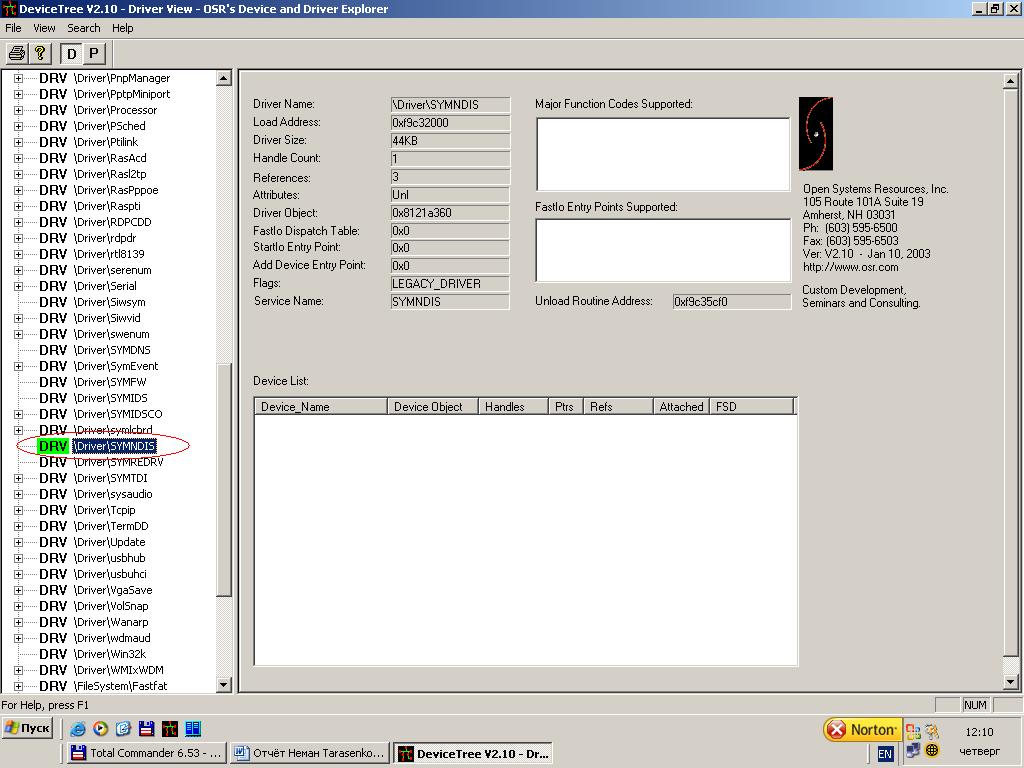

Проверка на IRP-хуки проводилась с помощью отладчика SoftICE, и программы “Devicetree” из которой узнается адрес драйвера TCP как показано на рисунке 3.38.

Р ис.

3.38 - Адрес

драйвера TCP

ис.

3.38 - Адрес

драйвера TCP

В отладчике SoftICE через этот адрес находится подмножество адресов, из этого подмножества все одинаковые адреса принадлежат к драйверу TCP, адреса отличающиеся принадлежат драйверу межсетевого экрана. В межсетевом экране Norton Personal Firewall 2006 o все подмножества адресов принадлежат драйверу TCP, что означает, что данный межсетевой экран не использует метод IRP-хуков.

Методы фильтрации протокольного уровня NDIS

П роверка

методов фильтрации на уровне NDIS

проводится с помощью специально

разработанной программы “DBGview”

которая проверяет правку таблицы импорта

модуля NDIS.SYS

роверка

методов фильтрации на уровне NDIS

проводится с помощью специально

разработанной программы “DBGview”

которая проверяет правку таблицы импорта

модуля NDIS.SYS

Рис. 3.39 - Проверка правки таблицы экспорта модуля NDIS.SYS

Из рисунка 3.17 видно что межсетевой экран Norton Personal Firewall 2006 не контролирует таблицу импорта модуля NDIS.SYS, а значит и не контролирует уровень NDIS. Однако при использовании программы “Devicetree” было замечено устройство драйвер SYMNDIS, показывающее, что данный межсетевой экран может использовать данный драйвер для контроля уровня NDIS.

Т ем

не менее, при проверке данного драйвера

с помощью отладчика “SoftICE”

было установлено, что данный драйвер

встраивается в систему, но не используется

и значит, уровень NDIS

не контролируется межсетевым экраном

Norton

Personal

Firewall

2006.

ем

не менее, при проверке данного драйвера

с помощью отладчика “SoftICE”

было установлено, что данный драйвер

встраивается в систему, но не используется

и значит, уровень NDIS

не контролируется межсетевым экраном

Norton

Personal

Firewall

2006.

Рис.3.40 - Драйвер устройство контроля уровня NDIS

Алгоритм функционирования, сетевого экрана Norton Personal Firewall 2006

Установка Norton Personal Firewall 2006 полностью автоматизирована. После запуска установочного файла на экран будет выведено окно мастера установки. После принятия условий лицензионного соглашения, ввода ключа продукта, выбора папки (по умолчанию \Program Files\Norton Personal), куда будет установлен персональный межсетевой экран, копирования файлов и перезагрузки компьютера установка персональный межсетевой экрана будет завершена. Во время установки импортируются ключи и заголовки реестра. Также во время инсталляции идет импортирование ключей и заголовков реестра.

Полный листинг установки сетевого экрана и импорта ключей реестра можно посмотреть в log файлах в приложении 2 с помощью программ filemon для просмотра путей установки и regmon для просмотра импорта ключей и заголовков реестра. Эти программы необходимо запустить и открыть через них предоставленные в приложении 2 log файлы.

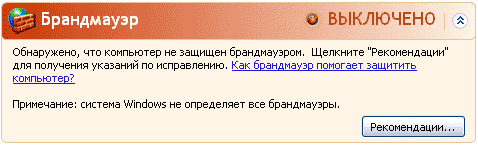

Norton Personal Firewall 2006 интегрируется в Центр обеспечения безопасности Windows. На рисунке ниже показан Центр обеспечения безопасности Windows до установки персонального межсетевого экрана.

Р ис.

3.41 - Центр обеспечения безопасности

Windows до установки персонального

межсетевого экрана

ис.

3.41 - Центр обеспечения безопасности

Windows до установки персонального

межсетевого экрана

По окончании установки персональный межсетевой экрана и перезагрузки компьютера сообщение Центра безопасности примет вид, показанный на рисунке ниже.

Рис. 3.42 - Центр обеспечения

безопасности Windows после установки

персонального межсетевого экрана

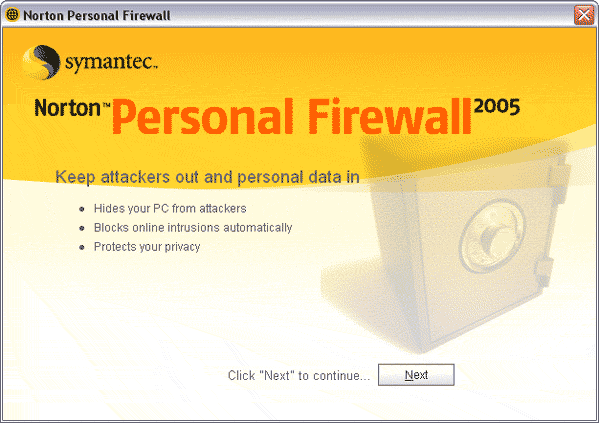

После установки персонального межсетевого экрана и перезагрузки компьютера на экран будет выведено окно мастера настройки, пример которого показан на рисунке ниже.

Рис. 3.43 – Э кран

мастера настройки персонально межсетевого

экрана Norton Personal Firewall 2006

кран

мастера настройки персонально межсетевого

экрана Norton Personal Firewall 2006

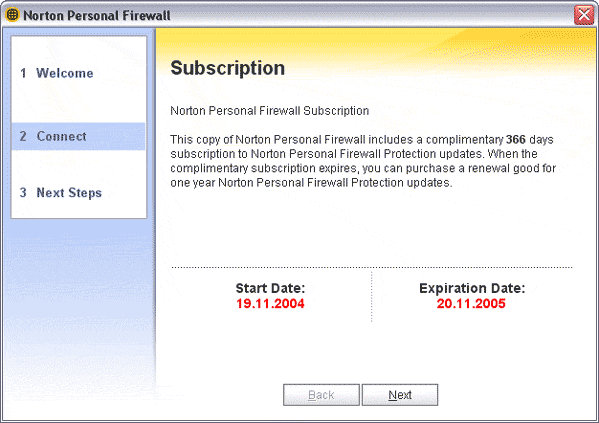

После нажатия кнопки Next откроется окно, в котором будет предложено активировать и зарегистрировать установленную копию Norton Personal Firewall 2006 на сайте Symantec. По завершении активации продукта на экран будет выведено сообщение о том, что обновления можно будет получать в течение одного года, по окончании которого нужно будет продлить подписку.

Р ис.

3.44 – Экран регистрации персонального

межсетевого экрана Norton Personal Firewall 2006

ис.

3.44 – Экран регистрации персонального

межсетевого экрана Norton Personal Firewall 2006

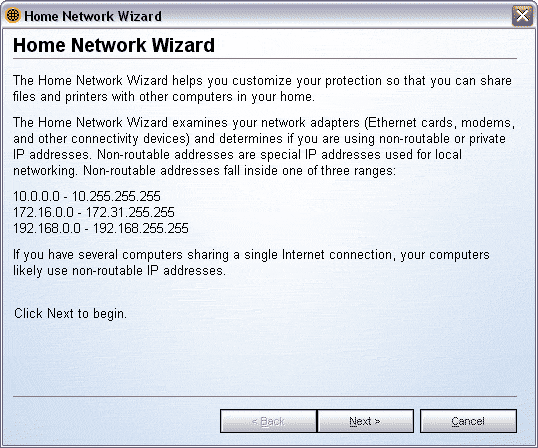

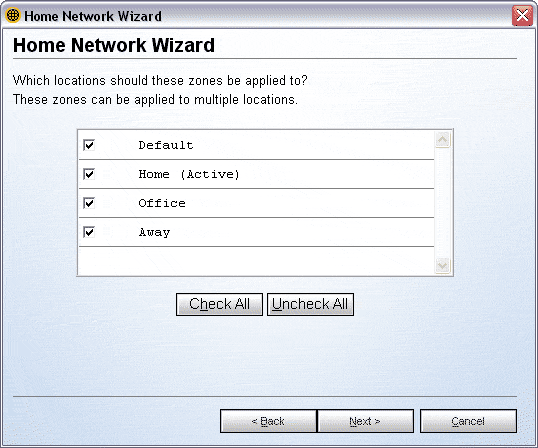

Затем на экран будет выведен мастер конфигурирования домашней сети, с помощью которого можно настроить доступ к другим компьютерам в локальной сети.

Р ис.

3.45 – Экран мастера конфигурации сети

ис.

3.45 – Экран мастера конфигурации сети

Мастер найдет установленные на компьютере сетевые адаптеры и предложит сконфигурировать их автоматически. Затем он предложит выбрать зоны, которые могут применяться к указанному адаптеру.

Р ис.

3.46 – Настройка сети в персональном

межсетевом экране Norton Personal Firewall 2006

ис.

3.46 – Настройка сети в персональном

межсетевом экране Norton Personal Firewall 2006

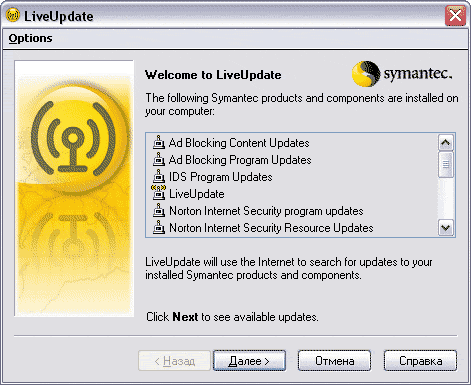

После этого будет запущен мастер обновления.

Р ис.

3.47 – Мастер обновления персонального

межсетевого экрана Norton Personal Firewall 2006

ис.

3.47 – Мастер обновления персонального

межсетевого экрана Norton Personal Firewall 2006

Мастер обновления соединится с сервером обновлений Symantec, проверит, не появились ли обновления для установленного программного обеспечения и если такие обновления будут обнаружены, то мастер предложит их загрузить и установить.

При

помощи двойного щелчка левой кнопкой

мыши по значку Norton Personal Firewall в трее

![]() можно

открыть главное окно программы, которое

показано на рисунке ниже.

можно

открыть главное окно программы, которое

показано на рисунке ниже.

Р ис.

3.48 – Главное окно персонального

межсетевого экрана Norton Personal Firewall 2006

ис.

3.48 – Главное окно персонального

межсетевого экрана Norton Personal Firewall 2006

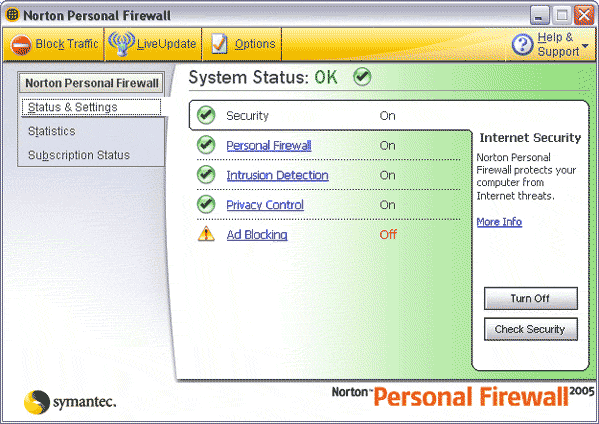

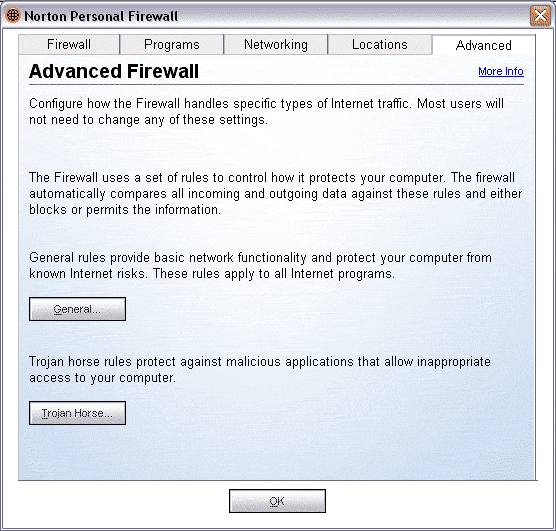

Четыре кнопки в верхней части главного окна программы предназначены для блокирования всего трафика (Block Traffic), ручного запуска мастера загрузки обновлений (LiveUpdate), для изменения настроек программы (Options) и для просмотра справки (Help & Support). Нажатие кнопки Options (настройки) открывает окно настроек программы.

На вкладке General (общие) можно просмотреть и изменить тип запуска программы (вручную или автоматически, при запуске системы). При необходимости можно включить защиту настроек программы паролем (Turn on password protection). Значок программы можно убрать из трея, сняв отметку с пункта Show Norton Personal Firewall, отметив пункты Log viewer и Statistics, можно включить в контекстном меню, вызываемом

щелчком правой кнопки мыши на значке в трее, показ пунктов меню, выбор которых откроет окно для просмотра событий и для просмотра статистики, соответственно. Переключатель Logging Level предназначен для изменения количества информации, которая будет заноситься в журнал событий (стандартная или расширенная). Отметка пункта Turn on protection for my Symantec product включает защиту модулей программы от изменения.

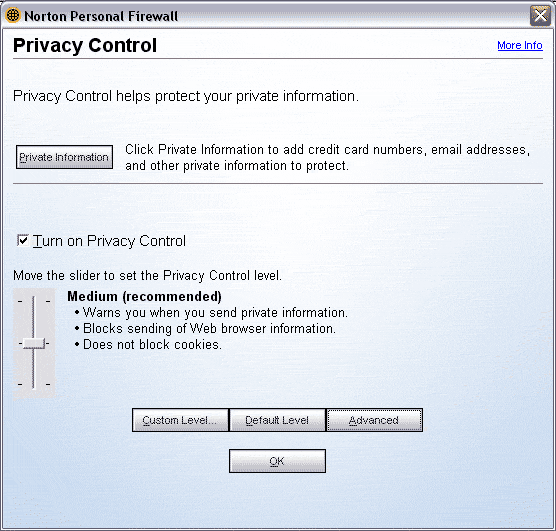

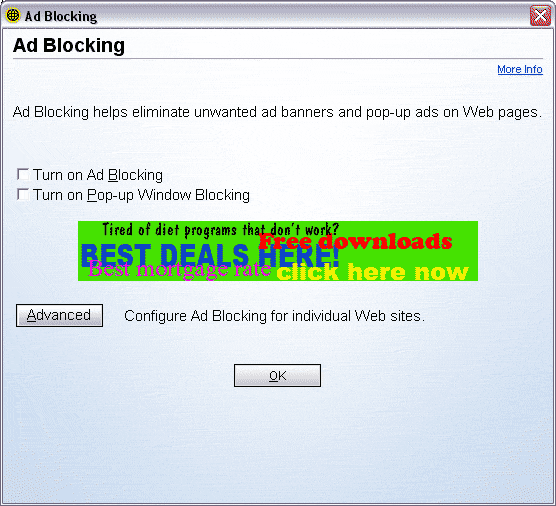

Рис. 3.49 – Вкладка настроек персонального межсетевого экрана Norton Personal Firewall 2006

На вкладке LiveUpdate (обновление) можно настроить параметры обновления программы. Автоматическое обновление можно отключить (для этого нужно снять отметку с пункта Enable Automatic LiveUpdate). Автоматическое обновление может быть включено только для проверки обновлений персональный межсетевой экрана (Personal Firewall) и/или для проверки обновлений модуля обнаружения вторжений (Intrusion Detection). Обновления могут быть скачаны автоматически или перед их загрузкой программа может запросить у пользователя разрешение на то, чтобы скачать и установить обновления (Notify me when updates are available). На вкладке настроек персональный межсетевой экрана (Firewall) можно просмотреть и изменить общие настройки персональный межсетевой экрана. Отметка пункта Program component monitoring (слежение за компонентами программ) включает проверку каждого модуля программы, который пытается получить доступ в сеть. Отметка пункта Program launch monitoring (слежение за запускающими программами) активизирует проверку программ, которые могут запустить другую программу и воспользоваться для отправки своих данных тем, что запускаемой программе разрешено отправлять данные в сеть. Поле HTTP port list содержит список самых распространенных портов, которые использует браузер для получения информации с посещаемых сайтов. В группе настроек Advanced security setting (дополнительные настройки безопасности) можно заблокировать трафик по протоколу IGMP (Block IGMP, включить скрытый режим защищаемых портов (Stealth blocked ports) и управлять поведением персональный межсетевой экрана при получении фрагментированных пакетов (Block all (заблокировать все такие пакеты) или Permit all except suspected attacks (разрешить все, кроме тех, которые расцениваются как атака).

На вкладке Email можно настроить поведение Norton Personal Firewall при проверке почты на наличие в ней частной информации. Пункт Tray icon (значок в трее) включает показ в трее значка, который уведомляет о том, что в данный момент проводится проверка почты. Пункт Progress bar (выполнение) показывает ход проверки почтовых сообщений на наличие в них частной информации.

Р

ис.

3.50 – Вкладка настройки электронной

почты

ис.

3.50 – Вкладка настройки электронной

почты

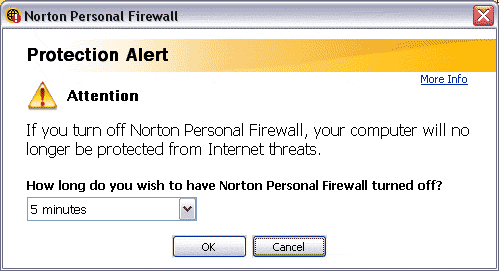

На вкладке Security (безопасность) в главном окне программы есть две кнопки. Кнопка Turn off (выключить) выключает персональный межсетевой экран. После нажатия на эту кнопку персональный межсетевой экран выводит на экран запрос о том, на какое время персональный межсетевой экран должен быть отключен. Пример этого запроса показан на рисунке ниже.

Р ис.

3.51– Пример запроса безопасности

ис.

3.51– Пример запроса безопасности

Из поля со списком можно выбрать одно из следующих значений: 5 минут, 30 минут, 1 час, 4 часа, до перезагрузки.

Нажатие кнопки Check Security (проверить безопасность) открывает в браузере специальный раздел сайта Symantec, при помощи которого можно просканировать свой компьютер на открытые порты и наличие уязвимостей.

Р ис.

3.52 - Специальный раздел сайта Symantec

ис.

3.52 - Специальный раздел сайта Symantec

Если выход в интернет не напрямую, а через локальную сеть провайдера и имеет IP–адрес из диапазона адресов, зарезервированных для использования в локальных сетях, то данный тест будет бессмысленным, так как он проверит компьютер провайдера, который обеспечивает общее подключение к интернету локальной сети. В этом случае, результаты проверки абсолютно дезинформируют, указав на то, что на компьютере работают сервисы, которых на нем никогда не было (например, почтовый сервер, ftp–сервер). В то же время, результаты проверки не укажут на действительно открытые порты компьютера, так как прямого доступа из интернета к нему нет, но он может быть атакован по локальной сети провайдера. Данный тест будет полезен только при подключении к интернету с выделенным IP–адресом («белым» IP–адресом), который был предоставлен провайдером и обрабатывается маршрутизаторами интернета.

Выбрав в главном окне программы вкладку Personal Firewall (персональный межсетевой экран) можно при помощи кнопки Turn off выключить, а при помощи кнопки Configure просмотреть или изменить его настройки.

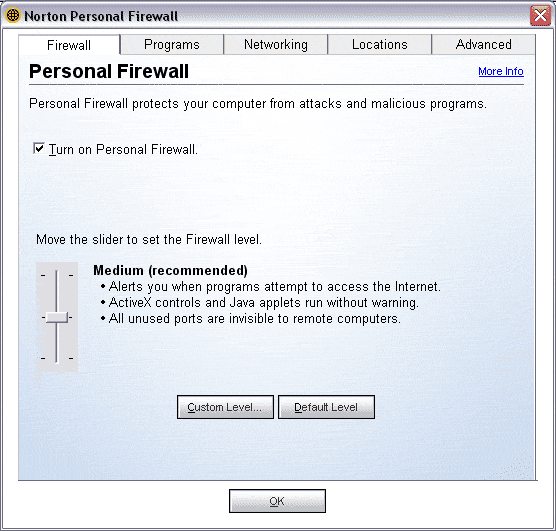

Первая вкладка настроек персональный межсетевой экрана называется Firewall.

Р ис.

3.52 – Вкладка персонального межсетевого

экрана

ис.

3.52 – Вкладка персонального межсетевого

экрана

На этой вкладке при помощи движка можно выбрать один из трех предопределенных уровней защиты, от минимального до максимального. При помощи кнопки Custom Level уровень защиты можно настроить исходя из собственных предпочтений.

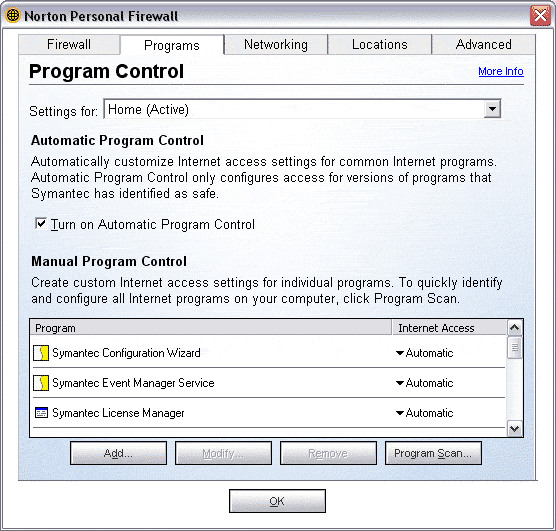

На второй вкладке Programs (программы) можно просмотреть и настроить правила для приложений, пытающихся получить доступ в сеть.

Р ис.

3.53 – Вкладка Programs

ис.

3.53 – Вкладка Programs

Отметка пункта Turn on automatic program control включает автоматическое создание правила, которое регулирует доступ в сеть тех программ, которые проверены компанией Symantec и считаются ей безопасными.

В группе Manual Program Control перечислены все созданные правила для приложений. Кнопками внизу окна можно изменить правило, создать новое или удалить существующее. При помощи кнопки Program Scan можно запустить мастера, который просканирует диски компьютера и предложит создать правила для всех найденных им программ.

В поле со списком Settings for можно выбрать один из профилей настроек персональный межсетевой экрана. Все настройки, которые производятся на этой вкладке, сохраняются в выбранном профиле.

Следующая вкладка называется Networking (сети).

Р ис.

3.54 – Вкладка Networking

(сети)

ис.

3.54 – Вкладка Networking

(сети)

На этой вкладке для каждого профиля могут быть определены доверенные или запрещенные сети и компьютеры. Доступ к компьютеру под защитой персональный межсетевой экрана из доверенной сети, а также доступ к компьютерам в доверенной сети не ограничивается персональный межсетевой экраном и контроль над трафиком между компьютером и доверенной сетью отсутствует.

Чтобы разрешить общение компьютера с доверенной сетью или компьютером нужно добавить имя компьютера или его IP–адрес или диапазон IP–адресов или подсеть в поле на вкладке Trusted (доверенные) при помощи кнопки Add. После этого любые программы, установленные на компьютере, смогут устанавливать и принимать соединения с указанными на этой вкладке компьютерами.

На вкладке Restricted (ограниченные) можно добавить в список определенные компьютеры, доступ к которым и входящие подключения от которых будут блокироваться персональный межсетевой экраном всегда.

Пример следующей вкладки Locations (размещение) показан на рисунке ниже.

Р ис.

3.55 – Вкладка Locations

(размещение)

ис.

3.55 – Вкладка Locations

(размещение)

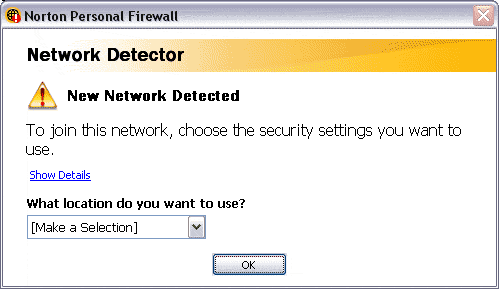

Автоматическое определение сети, в которой в данный момент работает компьютер, включается при помощи отметки пункта Turn on network detector. Эта опция будет актуальна, если персональный межсетевой экран защищает ноутбук, который периодически работает в разных сетях. Персональный межсетевой экран может автоматически определять, что компьютер в данный момент работает, например, дома и переключать персональный межсетевой экран на использование настроек из соответствующим образом настроенного профиля. Используя эту функцию можно настроить несколько профилей, например, один для работы дома, который будет содержать в списке доверенных компьютеры домашней сети, второй для работы в офисе, который будет содержать в списке доверенных только контроллер домена и третий, для работы в остальных сетях. Когда персональный межсетевой экран определяет, что компьютер работает в новой для него сети, то он выводит на экран запрос, который показан на рисунке ниже.

Р ис.

3.56 – Экран запроса работы в сети

ис.

3.56 – Экран запроса работы в сети

В этом запросе нужно выбрать из поля со списком один из профилей, который будет сопоставлен с сетью, в которой в данный момент находится компьютер. В дальнейшем, персональный межсетевой экран при работе в этой сети будет автоматически переключать профиль на тот, который был выбран в этом запросе.