- •8. Вкажіть вірний код, що ініціалізує одновимірний масив цілих чисел:

- •4.Які різновиди акустичних завад можуть застосовуватись для захисту акустики виділених приміщень?

- •5.Яка загальна мета екранування радіоелектронної апаратури?

- •1. Які недоліки характерні для ме експертного рівня?

- •8. Яка дія не відноситься до управління активами згідно стандарту iso 27001:2005

- •9. Згідно якого алгоритму побудован стандарт iso 27001:2005

- •10. Вираз для розрахунку ймовірності p(аТі) через ймовірність здійснення атак p(asi)

Основи WEB-програмування

1.Визначення терміну "паттерн проектування".

Паттерн проектирования – это формализованное описание часто встречающейся задачи проектирования, удачное решение этой задачи, а также рекомендации по применению этого решения в различных ситуациях.

2. Які елементи можуть міститися в масивах (JavaScript)?

Массивы могут содержать элементы любих типов (число, строка, булевы значения, NULL, undefined)

3. За замовчуванням усі змінні в JavaScript: Глобальные.

4. Вкажіть вірний XHTML-код для підключення CSS-стилей до веб-документа.

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8">

<title> </title>

<link rel="stylesheet" type="text/css" href="file.css">

</head>

6. Як через JavaScript отримати доступ до елемента HTML за атрибутом "id" , значення якого дорівнює "newsContainer"?

getElementById("newsContainer").

7. Усередині якого елемента HTML розміщується код JavaScript?

<script> </script>

8. Властивість об’єкта JavaScript – це:

Jбычная совокупность пар вида «имя-значение»

10. Вкажіть вірний спосіб ініціалізації об’єкта (екземпляра) класу Student у JavaScript:

function Student(name,course) {

this.name = name

this.course = course }

var student = new Student( )

Основи теорії кіл

Формула Парсельваля для енергії неперіодичного сигналу?

![]()

Резистори сполучені послідовно, Визначити загальний опір кола. Rобщ=R1+R2+R3

Визначити наближену формулу для кута відсічення, при якому коефіцієнт Берга приймає максимальне значення.

Як зміниться спектр періодичного сигналу при зменшенні періоду ?

Расширится

Для схеми на рисунку скласти передатну функцію.

![]() K(w)=Zc/(R+Zc)=1/(jwCR+1)

K(w)=Zc/(R+Zc)=1/(jwCR+1)

У колі задані вузлові потенціали. Визначити струм через резистор R2=а КОм IR2=(φ2-φ1)/R2.

Зображення по Лапласу сигналу відоме. Як зміниться зображення при запізнюванні сигналу на величину τ ?

![]()

Для RC-кола визначити комплексний коефіцієнт передачі

![]()

![]()

Умова, яка накладається на передатну функцію лінійного кола і забезпечує її фізичну реалізованість? Полюса/корни знаменателя должны лежать в левой полуплоскости комплексной плоскости

Дано різницеве рівняння дискретного кола. Скласти передатну функцію кола .

Выделить из уравнения U2(z) и U1(z), поделить правую часть на левую.

![]()

Антивірусні технології

1. Що таке фонд алгоритмів і програм? Систематизована бібліотека апробованих алгоритмів і програм рішення різних завдань, описаних за спеціальною методикою в стандартній формі. Такий фонд призначений для постачання споживачів різними видами математичного забезпечення цифрових обчислювальних машин.

2. Яка антивірусна програма використовує механізм вбудовування в виконавчий файл?

Програма-імунізатор, яка здійснює вакцинацію файлів.

3. Що таке honey-pot? ПЗ, що створює фіктивні об’єкти системи або мережі яка можуть зацікавити зловмисника чи вірус.

4. Де міститься структура DATA_DIRECTORY в PE-файлі?

В сторінковому образі.

5. Що міститься в структтурі DATA_DIRECTORY PE-файлу? Таблиці експорту та імпорту.

6. Як працює поведінковий блокувальник?

Здійснюючи постійний моніторинг за процесами і змінами в ОС при виникненні вірусоподібної ситуації блокує її розвиток і оповіщає про неї користувача.

8-9. Який з цих об`єктів можна вважати троянським?

Backdoor, Rootkit, KeyLoger, Mailfinder, Exploit, Dropper, Brute force, Logic bombs, Похитители паролей, Cliker

10. Як працює сигнатурний сканер?

Перевіряє, звертаючись до словника з відомими вірусами, структуру файлів або пакетів на предмет наявності в них коду вірусу.

Основи програмування

1. Якими символами виділяється блок операторів: {}

2. Якщо компонент класу має атрибут доступу private, то: public, private и protected – это модификаторы доступа, Private члены видны снаружи класса, но не доступны, Private – доступ открыт самому классу (т.е. функциям-членам данного класса) и друзьям (friend) данного класса, как функциям, так и классам

4. Яка функція дозволить довільно змінити значення покажчика у файлі на задану кількість байт: seekg

7. Алгоритм – точное предписание, определяющее вычислительный процесс, ведущий от варьируемых начальных данных к исходному результату.

8. Вкажіть вірний код, що ініціалізує одновимірний масив цілих чисел:

int i[]={1,2,3,4}

ФТМЗІ

1.Чому дорівнює середній рівень мовного сигналу? 50...60 дБ,

70 Гц … 7 кГц

2.При якому значенні словесної розбірливості приміщення вважається захищеним? от спец. прослушивания если на границе КЗ словесная разборчивость равна ~20%; от непреднамеренного прослушив.., если словесная разборчивость за пределами помещения равна ~40%.

3.Яке призначення апаратів SI-3001 та SI-3002? явл. наиболее мощным автономным технич. ср-вом активной виброакустич. защиты, предназнач. для зашумления конструкций помещений большой площади.

4.Які різновиди акустичних завад можуть застосовуватись для захисту акустики виділених приміщень?

белый и роздвой шум

5.Яка загальна мета екранування радіоелектронної апаратури?

В целях эл-магнитной изоляции работающих блоков и узлов; предотвращение утечки информации по электромагнитному каналу утечки

6.Завдяки чому утворюється канал витоку інформації у вигляді побічних електромагнітних випромінювань і наведень (ПЕМВІН)? Паразитные наводки, протекающ. по проводникам и корпусам, вызывают внешн эл-магн. поля; существуют такие узлы и блоки, у которых из-за сильных токов излучается мощная магнитная составляющая

7.Від чого залежить опір заземлення і яку величину не повинен перевищувати цей параметр?

4 Ом, от типа грунта, в котором располагается заземлитель

8.Як називають моб. тел.., які мають спец. НС «прошивки»? SpyGSM

9.Які існують принципи керування доступом до комп’ютерних систем?

Дискреційний і мандатний

10.До класу яких приладів відноситься «стакан Холста»?

Электронно-оптический преобразователь

СББ

1. В чому полягає принцип ешелонування при створенні зон безпеки комерційного банку?

в створенні декількох послідовних рубежів захисту так, щоб найважливіша зона безпеки банку знаходилася усередині інших зон;

2. Що відноситься до оперативно-технічних засобів, які використо-вуються в системі захисту банківських об'єктів? засоби і методи признач.для прихованого контролю за діями людей, що роблять істотний вплив на безпеку банку, його персоналу, відвідувачів і технологій банківської роботи;

3. В чому полягає метод базових/сеансових ключів, який використовується при захисті систем ОЕД? вводиться ієрархія ключів (головний ключ, ключ шифрування ключів, ключ шифрування даних)

4. Яка установа встановлює правила і проводить реєстрацію комерційних банків, видає ліцензії на проведення окремих банківських операцій, здійснює нагляд за діяльністю комерційних банків на території України?

НБУ

5. Яка з наступних дій є прикладом пасивної дії на АБС?

прослуховування лінії зв'язку між 2 вузлами мережі

6. Що таке обмін електронними даними (ОЕД)?

міжкомп'ютерний обмін діловими, комерційними, фінансовими електронними документами (в електрон. формі)

7. Яка система повинна передбачати максимальне обмеження кількості осіб, що допускаються на режимні об'єкти комерційного банку?

система управління доступом

8. Що розуміється під прихованим каналом НСД до ресурсів АБС?

шлях передачі інф-ції, дозволяючий 2 взаємодіючим процесам обмінював-тися інформацією у такий спосіб, який порушує системну політику безпеки;

9. Що розуміється під терміном "безпека банківського об'єкту"?

стабільна планова діяльність банківського об'єкту, достатньою мірою захищена від різних загроз

10. Що розуміють під загрозою безпеці банківського об'єкту?

потенційно можливі подія, дія, процес або явище, які за допомогою дії на людей, матеріальні цінності і інф. можуть привести до нанесення збитку банку, його клієнтам, зупинці або утрудненню його діяльності;

КЗЗІ

1. До якого класу алгоритмів відноситься алгоритм ГОСТ 28147-89?

Симетричне шифрування

2. Якою математичною формулою зв'язані відкритий і секретний ключі користувача в алгоритмі RSA?

de=1 mod φ(n)

3. Яке число є секретним ключем алгоритму шифрування RSA з відкритим ключем алгоритму (e,n)

d=1/e mod n; d=1/19 mod 55=29

4. На обчислювальній складності якої математичної задачі заснована криптостійкість схеми Діффі-Хеллмана?

Дискретне логарифмування

5. До якого класу алгоритмів відноситься алгоритм MD5?

Хешування

6. Якою математичною формулою зв'язані відкритий і секретний ключі користувача в алгоритмі ЕльГамаля?

y = g^x mod p

7. Яке число є секретним ключем алгоритму шифрування ЕльГамаля з відкритим ключем y та відкритими параметрами p, g

12, при y=4, p=17, g=3

8. На обчислювальній складності якої математичної задачі заснована криптостійкість алгоритму RSA?

Розкладання на множники

9. Скільки раундів в алгоритмі шифрування RIJNDAEL з довжиною ключа ХХХ біт і довжиною блоку УУУ біти? 12, при ХХХ=128, УУУ=192 Nраундов = max{Nключа, Nблока } + 6

Nключа = XXXключа/32

Nблока = ХХХблока/32

10. Для підписання документа потрібно використовувати:

Секретний ключ підписувача

О-ТЗСЗІ

1. Що включають організаційні методи захисту інформації?

заходи і дії, які повинні здійснювати посадові особи в процесі функціонування підприємства, створення і експлуатації автоматизованої інформаційної системи для забезпечення заданого рівня безпеки інформації

2. Перерахувати види стратегічної спрямованості ЗІ

оборонна, попереджуюча, наступальна

3. З якою метою створюється дозвільна (розмежувальна) система доступу до інформації на підприємстві?

з метою закріплення за керівниками і співробітниками права використання для виконання службових обов'язків виділених приміщень, робочих місць, певного складу докум. і конфід. відомостей;

предоставл. доступа уполномоч. персоналу и невозможности доступа для всех остальных

4. Що відображає неформальна модель порушника?

практ. і теор. можливості порушника, його апріорні знання, час і місце дії і т.п.; совокупн. признаков, характериз. нарушителя

5. Для чого доцільно розробити “Концепцію забезпечення ІБ організації”?

в цілях забезпечення єдиного розуміння всіма підрозділа-ми і посадовими особами (співробітниками) організації проблем і завдань по забезпеченню безпеки інформації в організації

6. Що є метою створення підрозділу захисту інформації?

організаційне забезпечення завдань по управлінню комплексної системи ЗІ на підприємстві і здійснення контролю за її функціонуванням

7. Чи можливо, досягнення високого рівня безпеки без вживання належних організаційних заходів?

Неможливо

8. Що містить “Положення про конфіденційну інформацію”?

визначена відповідальність і основні обов'язки співробітників по забезп. збереження конфіденційної інформації;

9. Яка головна мета адмін. заходів, які здійснюються на вищому управлінському рівні (верхньому рівні ПБ)?

сформувати політику в області забезпечення безпеки інформації і забезпечити її виконання усіма підрозділами і співпрацівн. організації, виділяючи необхідні ресурси і контролюючи стан справ

10. Ким встановлюється дозвільна (розмежувальна) система доступу до інформації на підприємстві?

першим керівником або колективним органом керівництва підприємством

ЗОСтаБД

1. Який протокол дозволяє проводити віддалене управління комп'ютером і передачу файлів та забезпечує криптографічний захист даних, що передаються?

Ssh, rdp

2. Який протокол забезпечує встановлення безпечного з'єднання між клієнтом і сервером? ssl, tsl

3. Який протокол використовується для підтримки віртуальний приватних мереж?

vpn

4. При використанні якого протоколу необхідні цифрові сертифікати:

ssh, ssl, https, imaps

5. В UNIX-подібних операційних системах для зміни прав на файли та каталоги використовується команда: chmod

6. Який протокол використовують для відправки поштових повідомлень?

smtp

7. Назвіть міжнародну систему здійснення електронних платежів, яка виступає посередником між продавцем і покупцем, забезпеч. оплату картками VISA та MasterCard. PayPal

8. Який протокол використовується при здійсненні платежів в мережі Інтернет?

https

9. Яку команду необхідно ввести в операційній системі FreeBSD, щоб переглянути список слайсів?

gpart show или ls -l /dev/ad* или через sysinstall

10. Родина технологій, що дозволяють значно розширити пропускну здатність абонентської лінії місцевої телефонної мережі шляхом використання ефективних лінійних кодів і адаптивних методів корекції викривлень:

dsl

БЕД

Що таке процес управління безпекою підприємства?

Управление элементами и связями между ними при помощи алгоритма управление; планирование, исполнение, контроль и техническое обслуживание всей инфраструктуры безопасности предприятия

2. У чому полягає суть моніторингу стану і динаміки розвитку підприємства?

Наблюдение и отслеживание индикаторов безопасности; заблаговременное предупреждение грозящей опасности и принятие необход. мер защиты и противодействия.

3. Хто визначає режим охорони відомостей, що складають комерційну таємницю? Владелец информации + служба безопасности предприятия

4. Що розуміється під моніторингом стану кадрової безпеки? Що розуміється під моніторингом стану кадрової безпеки?

выявление, предупреждение и пресечение нежелательных действий со стороны сотрудников компании, могущих повлечь нанесение вреда интересам компании, отбор при приёме на работу.

5. Що таке політика безпеки підприємства?

совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту и распределение ценной информации; Общие ориентиры для действий и принятия решений, которые облегчают достижение цели

6. Об'єктивна сторона економічної риски полягає в том, что

стоимость защиты не должна превышать стоимость информации

7. Що означає загроза економічній безпеці?

Потенциальные или реальные воздействия различного рода факторов, нарушающие состояние защищённости субъекта хозяйственной деятельности, и способные привести к прекращению деятельности или к-либо потерям.

8. Індикатори економічної безпеки підприємства - це:

параметри определяющие состояние экономической безопасности предприятия

9. Що таке функції ризику?

Инновационная, регулятивная, защитная, аналитическая

10. Чим визначається можливість віднесення відомостей до комерційної таємниці?

её обладатель должен исполнить установленные процедуры (составление перечня, нанесение грифа и некоторые другие). После получения статуса коммерческой тайны информация начинает охраняться законом.

Комп’ютерні мережі

1. Захист даних в розділених концентраторами середовищах можливо провадити за рахунок

адміністратор ручним способом з’єднує з кожним портом концентратора деякий МАС-адресою, який є адресом станції, якій дозволяється підключатися до даного порту

2. В мережі Інтернет використовуються наступні адреси

Ip-адрес, URL

3. Найбільш надійною є передавання інформації за лініями зв’язку з використанням Оптического волокна; з установленням з’єднання і підтвердженням;

4. Який прилад і як захищає структуризовану мережу типу «загальна шина»:

мост

5. Для відновлення скривлених і втрачених кадрів найбільш доцільно використовувати:

Метод «скользящего окна»

6. В яких мережах використовуються символьна адреса?

в IP-мережах

7. Пропускна здібність лінії характеризує:

Максимально можливу швидкість передачі даних;

8. Поясніть значення термінів «клієнт», «сервер», «редиректор»

Клієнт»-модуль, що зайнятий формуванням повідомлень, запитів, а «сервер»- модуль, що очікує запиту на віддаленому доступі до файлів свого комп’ютера. «Редиректор» розпізнає і перенаправляє запит до віддаленої машини

9. Якщо всі комутаційні прилади в наведеному нижче фрагменті мережі є концентраторами, то на яких портах з’явиться кадр, якщо його відправив комп’ютер А ком’ютеру В? Комп’ютеру С? Комп’ютеру D?

В кожному з перелічених випадків з’явиться на всіх портах всіх приладів

10. Найбільш надійним і компактним є метод виявлення помилок:

Циклічний надмірний контроль

ПОЗІ

1. Схема сертификації - це: перелік об'єктів і систем, що підлягають сертифікації або атестації

2. Лицензійні умови господарської діяльності у сфері криптографічного та технічного захисту інформації встановлені:

Сумісним наказом ГСССЗІ і Госькомпредприємства.

3. Юридична значущість ЕЦП забезпечується: Використанням , відповідно до встановлених правил, посиленого сертифікату відкритого ключа.

Використанням , відповідно до встановлених правил, посиленого сертифікату відкритого ключа.

4. Що таке інформаційні ресурси?

Стосунки, що виникають між учасниками процесів створення, обробки, зберігання, передачі інф.

5. Оцінка відповідності засобів захисту в державній системі сертифікації передбачає підтвердження третьої сторони:

Показників, характеристик і особливостей продукції, процесів, послуг на основі випробувань, обстеження, атестації виробництва і сертифікації системи якості.

6. Сертифікат відкритого ключа –це документ, виданий центром сертифікації ключів,що засвідчує дійсність і приналежність відкритого ключа підписантові.

7. Що розуміється під госп. діяльністю, що підлягає ліцензуванню?

Вид діяльності, пов'язаної з виробництвом продукції, торгівлею, наданням послуг, виконанням робіт, який вимагає наявність ліцензії.

8. Як поділяється інформація за режимом доступу відповідно до закону України "Про інформацію"?

На відкриту і обмеженого доступу.

9. За яких умов дії порушника в АС можуть бути визначені злочинними.

Якщо ці дії відповідають ознакам злочину, вказаним в нормі кримінального законодавства

10. До тайної інформації відносять відомості:

Яка містить відомості, що складають державну і іншу, передбачену законом таємницю, розголошування якої наносить шкоду особі, суспільству, державі.

СПІ

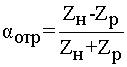

1 .

Коефіцієнт відбиття каналу ТЧ

.

Коефіцієнт відбиття каналу ТЧ

Zн- номинальное значение сопротивления

Zр- реальное значение сопротивл.

2. Який вид модуляції сигналу застосовується в стандарті GSM?

GMSK (частотная модуляция)

3. Повітряні лінії зв’язку використ. на частотах: До 10 кГц

4. Вторинний цифровий канал утворюється об’єднанням

Четырёх первичных цифрових каналов (ПЦК)

5. Першим рівнем ПЦІ північно-американського типу є рівень: DS1

6. Яке рознесення частот в стандарті CDMA? 1,2 МГц

7. Фазові спотворення, які вносяться каналом оцінюються: частотною хар-кою групового часу сповільнення

8. Сигнали, у яких за законом модулюючого коливання змінюється положення імпульсу в межах тактового інтервалу – це: ФИМ (з фазово-имп. модул)

9. Радіус комірки стільникового стандарту AMPS дорівнює: 2-20км

10. Ефективна ширина спектру мовного сигналу складає: 3100ГЦ (300-3400 Гц)

ММЕ