- •Задание n 1 Тема: Сообщения, данные, сигнал, атрибутивные свойства информации, показатели качества информации, формы представления информации. Системы передачи информации

- •Задание n 2 Тема: Меры и единицы количества и объема информации

- •Задание n 3 Тема: Кодирование данных в эвм

- •Задание n 11 Тема: Устройства ввода-вывода данных, их разновидности и основные характеристики

- •Задание n 12 Тема: Классификация программного обеспечения. Виды программного обеспечения и их характеристики

- •Задание n 13 Тема: Понятие системного программного обеспечения. Операционные системы

- •Задание n 16 Тема: Технологии обработки текстовой информации

- •Задание n 17 Тема: Электронные таблицы. Формулы в ms Excel

- •Задание n 33 Кейс-задания: Кейс 1 подзадача 1

- •Задание n 34 Кейс-задания: Кейс 1 подзадача 2

- •Задание n 35 Кейс-задания: Кейс 1 подзадача 3

- •Задание n 36 Кейс-задания: Кейс 2 подзадача 1

- •Задание n 37 Кейс-задания: Кейс 2 подзадача 2

- •Задание n 38 Кейс-задания: Кейс 2 подзадача 3

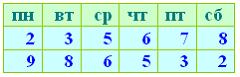

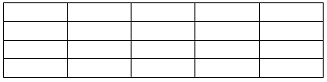

Задание n 16 Тема: Технологии обработки текстовой информации

Имеется таблица

из 4 строк и 5 столбцов, созданная в MS

Word. После выделения 3-го и 4-го столбцов

выполнена команда Объединить

ячейки. Затем

выделены первая и вторая ячейки первого

столбца и выполнена команда:

.

Новая таблица будет содержать _____

ячеек.

.

Новая таблица будет содержать _____

ячеек.

|

|

|

15 |

|

|

|

16 |

|

|

|

13 |

|

|

|

19 |

Решение:

Исходная

таблица имеет вид:

.

После

объединения ячеек третьего и четвертого

столбца таблица будет иметь вид:

.

После

объединения ячеек третьего и четвертого

столбца таблица будет иметь вид:

.

После

разбиения первой и второй ячейки первого

столбца таблица будет иметь вид:

.

После

разбиения первой и второй ячейки первого

столбца таблица будет иметь вид:

.

В

итоговой таблице будет 15 ячеек.

.

В

итоговой таблице будет 15 ячеек.

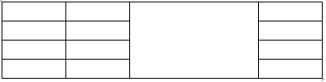

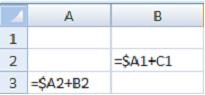

Задание n 17 Тема: Электронные таблицы. Формулы в ms Excel

При копировании

содержимого ячейки A2 в ячейки B2 и A3 в

них появились формулы.

В

ячейке A2 записана формула …

В

ячейке A2 записана формула …

|

|

|

=$A1+B1 |

|

|

|

$A1+B1 |

|

|

|

=$A$1+B1 |

|

|

|

=$A1+$B1 |

Решение: Обозначение ячейки, составленное из номера строки и номера столбца (A5, B7 и т.д.), называется относительным адресом или просто адресом. По умолчанию ссылки на ячейки в формулах относительные. При операциях копирования, удаления, вставки относительная ссылка автоматически изменяется. Ссылка формата $A1 является относительной по строке и абсолютной по столбцу, то есть при копировании ячейки с формулой влево или вправо ссылка изменяться не будет. А при копировании выше или ниже будет изменяться номер строки. Формула из ячейки A3 была скопирована в ячейки B2 и A3, то есть на один столбец правее и на одну строку ниже. Поэтому ссылка $A1 при копировании вправо не изменилась, а при копировании вниз изменилась на $A2. Относительные ссылки C1 в ячейке B2 и B2 в ячейке A3 должны выглядеть в ячейке A2 как B1. Таким образом, в ячейке A2 была записана формула =$A1+B1.

ЗАДАНИЕ N 18 Тема: Диаграммы в MS Excel. Работа со списками в MS Excel

Имеется

диаграмма:

Этой

диаграмме соответствует таблица …

Этой

диаграмме соответствует таблица …

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ЗАДАНИЕ N 19 Тема: Технологии обработки графической информации

Графические файлы, позволяющие хранить анимированные изображения, имеют расширение…

|

|

|

.gif |

|

|

|

.tiff |

|

|

|

.jpeg |

|

|

|

.png |

ЗАДАНИЕ N 20 Тема: Средства электронных презентаций

На приведенном

рисунке осуществляется …

|

|

|

вставка гиперссылки |

|

|

|

назначение эффектов перехода от слайда к слайду |

|

|

|

копирование слайда |

|

|

|

вставка слайда |

Решение: Порядок показа слайдов в режиме демонстрации презентации можно задавать с помощью гиперссылок. На приведенном рисунке осуществляется вставка гиперссылки.

ЗАДАНИЕ N 21 Тема: Общее понятие о базах данных. Основные понятия систем управления базами данных. Модели данных

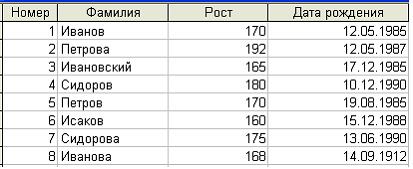

Дан фрагмент базы

данных «Расписание уроков». Составным

первичным ключом таблицы может быть …

|

|

|

День недели + Номер урока + Учитель |

|

|

|

День недели + Номер урока |

|

|

|

День недели + Номер урока + Название |

|

|

|

День недели + Название |

Решение: В теории баз данных термин первичный ключ обозначает поле (столбец) или группу полей таблицы базы данных, значение которого (или комбинация значений которых) используется в качестве уникального идентификатора записи (строки) этой таблицы. Первичный ключ может состоять из единственного поля таблицы, значения которого уникальны для каждой записи. Так, на предприятии не может быть двух работников с одинаковыми табельными номерами, поэтому в таблице, содержащей записи о работниках, табельный номер может быть первичным ключом. Такой первичный ключ называют простым ключом. Если таблица не имеет единственного уникального поля, первичный ключ может быть составлен из нескольких полей, совокупность значений которых гарантирует уникальность. Так, имя, фамилия, отчество, номер паспорта, серия паспорта не могут быть первичными ключами по отдельности, так как могут оказаться одинаковыми у двух и более людей. Но не бывает двух личных документов одного типа с одинаковыми серией и номером. Поэтому в таблице, содержащей записи о людях, первичным ключом может быть набор полей, состоящий из типа личного документа, его серии и номера. Такой первичный ключ называют составным ключом. В приведенном задании ни одно из полей нельзя определить в качестве первичного ключа – каждое из них может хранить повторяющиеся значения. В данной ситуации решением является составной ключ. Составлять составной ключ мы будем из нескольких полей так, чтобы группа значений этих полей была уникальна. День недели + Номер урока – не уникальна, так как в каждый день недели есть уроки 1, 2, 3, … День недели + Название – не уникальна, так как в один и тот же день недели может быть несколько уроков с одинаковым названием. День недели + Номер урока + Название – не уникальна, так как в каждый день недели могут быть уроки с одинаковым номером и с одинаковым названием. День недели + Номер урока + Учитель – уникальна, так как в каждый конкретный день недели урок с конкретным номером может вести только один учитель.

ЗАДАНИЕ N 22 Тема: Основные понятия реляционных баз данных

В режиме таблицы

СУБД MS Access нельзя …

|

|

|

изменять тип данных |

|

|

|

вводить данные |

|

|

|

просматривать данные |

|

|

|

редактировать данные |

ЗАДАНИЕ N 23 Тема: Объекты баз данных. Основные операции с данными в СУБД

Дан

фрагмент базы данных:

.

Для

получения выборки был применен

фильтр:

.

Для

получения выборки был применен

фильтр:

![]() .

Количество

записей в полученной выборке будет

равно …

.

Количество

записей в полученной выборке будет

равно …

|

|

|

6 |

|

|

|

4 |

|

|

|

1 |

|

|

|

2 |

ЗАДАНИЕ N 24 Тема: Назначение и основы использования систем искусственного интеллекта. Базы знаний. Экспертные системы

Основными классами экспертных систем являются …

|

|

|

системы диагностики неисправностей |

|

|

|

метеорологические системы |

|

|

|

системы управления базами данных |

|

|

|

системы геолокации |

Решение: Экспертные системы, как правило, предназначены для определения взаимосвязей в сложных структурах и выдачи некоторого следствия из определенного набора фактов.

ЗАДАНИЕ N 25 Тема: Моделирование как метод познания

Процесс моделирования включает в себя модель, _________ и субъект моделирования.

|

|

|

объект |

|

|

|

систему |

|

|

|

структуру |

|

|

|

компьютер |

ЗАДАНИЕ N 26 Тема: Классификация и формы представления моделей

Расписание движения поездов может рассматриваться как пример __________ модели.

|

|

|

табличной |

|

|

|

графической |

|

|

|

компьютерной |

|

|

|

математической |

ЗАДАНИЕ N 27 Тема: Методы и технологии моделирования

Из приведенных ниже моделей вербальной является …

|

|

|

резюме претендента на вакантное место |

|

|

|

уравнение химической реакции |

|

|

|

фотография |

|

|

|

график изменения температуры воздуха в течение дня |

ЗАДАНИЕ N 28 Тема: Информационная модель объекта

Среди чисел 4, 12, 20, 30, 36, 44 лишним элементом является число …

|

30

|

ЗАДАНИЕ N 29 Тема: Сетевые технологии обработки данных. Компоненты вычислительных сетей

Провайдером называется …

|

|

|

поставщик Интернет-услуг |

|

|

|

подключенный к Интернету компьютер |

|

|

|

программа доступа к Интернет-порталам |

|

|

|

сетевой адаптер |

ЗАДАНИЕ N 30 Тема: Принципы организации и основные топологии вычислительных сетей. Принципы построения сетей

Если адрес сервера – www.academia.edu.ru, то именем домена верхнего уровня в нем является …

|

|

|

ru |

|

|

|

www |

|

|

|

edu |

|

|

|

edu.ru |

Решение: Если адрес сервера – www.academia.edu.ru, то имя домена верхнего уровня в нем – ru.

ЗАДАНИЕ N 31 Тема: Сетевой сервис и сетевые стандарты. Средства использования сетевых сервисов

В Интернете по протоколу POP работает …

|

|

|

почтовый сервер для получения сообщений |

|

|

|

почтовый сервер для отправления сообщений |

|

|

|

сервер управления обменом файлов |

|

|

|

сервер передачи гипертекста |

ЗАДАНИЕ N 32 Тема: Защита информации в локальных и глобальных компьютерных сетях. Электронная подпись

Возможное наказание по статье 273 Уголовного Кодекса РФ за создание, использование и распространение вредоносных компьютерных программ, не повлекшее тяжкие последствия, – ограничение свободы на срок до …

|

|

|

4 лет |

|

|

|

2 лет |

|

|

|

1 года |

|

|

|

3 лет |

Решение: Статья 273 УК РФ «Создание, использование и распространение вредоносных компьютерных программ»: 1. Создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации, наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до четырех лет, либо лишением свободы на тот же срок со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев. … 3. Деяния, предусмотренные частями первой или второй настоящей статьи, если они повлекли тяжкие последствия или создали угрозу их наступления, - наказываются лишением свободы на срок до семи лет.