- •Установка дистрибутива BackTrack

- •Настройка сети

- •Установка сканера Nessus

- •Сканирование машины Oracle

- •Список уязвимостей

- •Vulnerability in Server Service Could Allow Remote Code Execution (917159)

- •Microsoft Windows smb Vulnerabilities Remote Code Execution (958687)

- •Microsoft Windows Server Service Crafted rpc Request Handling Remote Code Execution (958644)

- •Vulnerability in Server Service Could Allow Remote Code Execution (921883)

- •Пример удачного выполнения эксплойта

- •Уязвимые приложения

- •Vulnerability in Microsoft sql Server Could Allow Remote Code Execution (959420)

- •Microsoft sql Server 2000 'sqlvdir.Dll' ActiveX Buffer Overflow Vulnerability

- •Sql Extended Procedure Functions Contain Unchecked Buffers (q319507)

- •Buffer Overruns in sql Server 2000 Resolution Service Could Enable Code Execution (q323875)

- •Malformed rpc Request Can Cause Service Failure

- •Sql Server Text Formatting Functions Contain Unchecked Buffers

- •Microsoft msdtc Service Denial of Service Vulnerability

- •Buffer Overruns in sql Server 2000 Resolution Service Could Enable Code Execution (q323875)

- •Unauthenticated Remote Compromise in ms sql Server 2000

- •1. Internet Information Service remote set password

- •2. Vulnerability in Internet Information Services (iis) ftp Service Could Allow Remote Code Execution (2489256)

- •3. Vulnerability in Windows Internet Printing Service Could Allow Remote Code Execution (953155)

- •4. Vulnerability in Internet Information Services Could Allow Remote Code Execution (982666)

- •5. Vulnerability in Internet Information Services Could Allow Remote Code Execution (982666)

- •6. Vulnerability in Internet Information Services Could Allow Elevation of Privilege (942831)

- •7. Vulnerability in Internet Information Services Could Allow Elevation of Privilege (942831)

- •8. Vulnerability in Internet Information Services Could Allow Elevation of Privilege (942831)

Пермский Национальный Исследовательский Политехнический Университет

Кафедра АТ

Отчет по практическому занятию

Предмет: Безопасность ОС

Выполнил: студент гр. КЗИ-09

Мазунин П. В.

Исаков И. П.

Проверил: ст. преподаватель

Кокоулин А. Н.

Пермь 2013

Установка дистрибутива BackTrack

Дистрибутив BackTrack 5 r3 устанавливается на виртуальную машину в среде VirtualBox. Настройка виртуальной машины: Тип: Linux, Версия: Other Linux, ОЗУ – 1 Гбайт, HDD – динамически расширяемый, VDI, размер - 17,05 Гбайт.

Процесс установки BackTrack:

Смонтировать образ дистрибутива BackTrack 5 на привод оптических дисков;

Загрузиться со смонтированного образа. Выполнить команду «startx» для загрузки оконного интерфейса;

Запустить инсталлятор со смонтированного образа BackTrack.

Перезапустить BackTrack и загрузиться с основного жесткого диска. По умолчанию логин/пароль: root/toor.

Добавление русской раскладки:

Загрузить BackTrack, открыть Терминал и выполнить: «apt-get install language-pack-gnome-ru language-pack-ru-base language-pack-ru»;

По окончании загрузки выполнить: «nano /etc/default/locale» и добавить следующие строки: LANG="ru_RU.UTF-8"

LC_ALL="ru_RU.UTF-8"

LANGUAGE="ru_RU:ru"

LC_MESSAGES="ru_RU.UTF-8"

Перезагрузить BackTrack.

Настройка сети

Для тестирования сети была создана виртуальная машина Oracle. ОС – Windows Server 2003 Standard Edition SP1; ОЗУ – 512 Мбайт, HDD – динамически расширяемый, VDI, размер - 10,43 Гбайт. Установка производилась аналогичным образом.

В настройках среды VirtualBox в настройках к каждой машине был активирован режим внутренней сети. Машина BackTrack – IP:192.168.1.2, машина Oracle – IP:192.168.1.1.

Проверка соединения командой ping:

Через Терминал машины BackTrack до машины Oracle:

Через Командную строку машины Oracle до машины BackTrack:

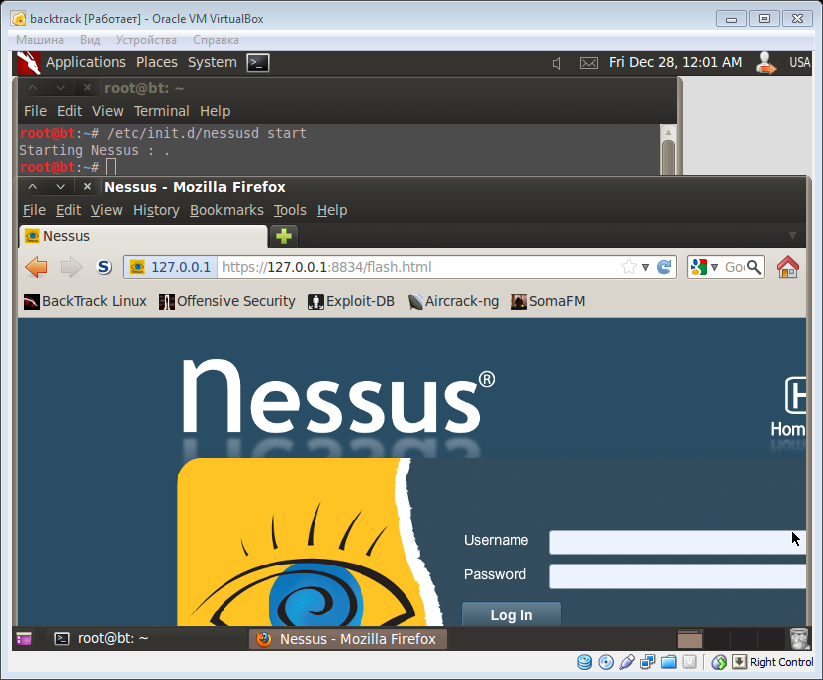

Установка сканера Nessus

Открыть Терминал и выполнить: «apt-get install nessus»;

Для получения ключа, зарегистрироваться по ссылке «http://www.tenable.com/products/nessus/nessus-homefeed»;

Выполнить: «nessus-fetch --register ****-****-****-****-****» после чего запустится обновление плагинов сканера;

Создание нового пользователя: Выполнить: «nessus-adduser», заполняем поля логин/пароль, роль – admin;

Запускаем сервис – выполним: «/etc/init.d/nessusd start»;

О

ткрываем

браузер по адресу «https://localhost:8834», ждём

окончания настройки сервера.

ткрываем

браузер по адресу «https://localhost:8834», ждём

окончания настройки сервера.

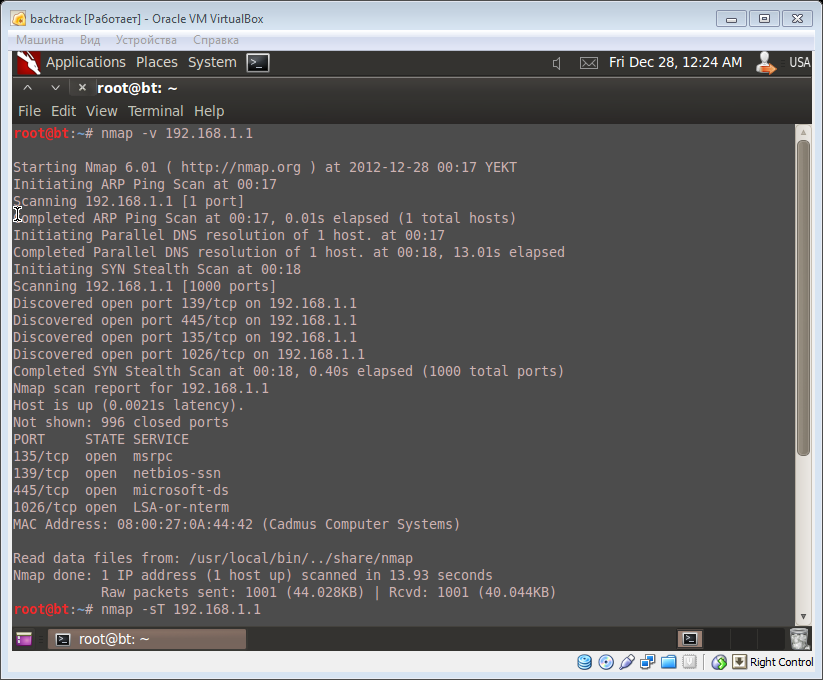

Сканирование машины Oracle

NMAP:

Сканирование всех портов машины Oracle с опцией '-v' – в режиме подробного отчета.

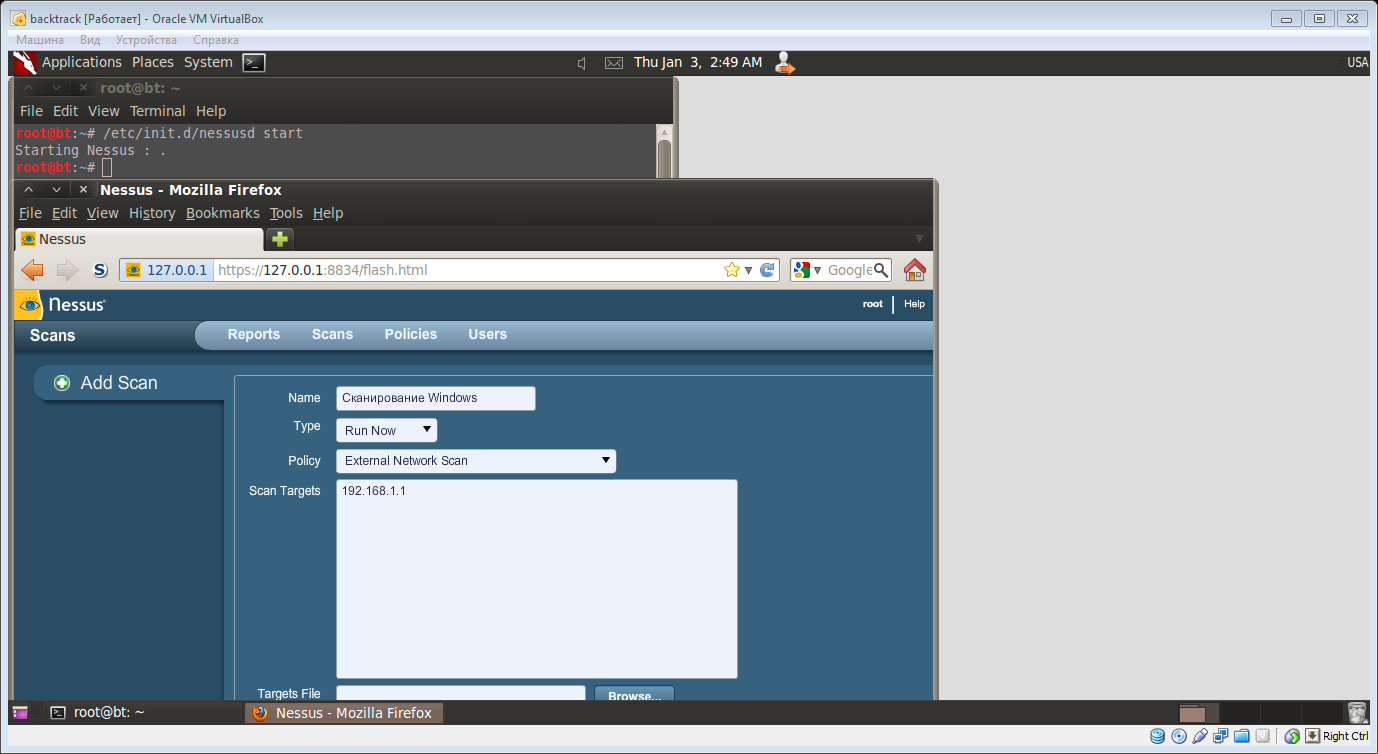

Nessus:

Запустить сервер Nessus через Терминал: «/etc/init.d/nessusd start»;

Подключиться к серверу через клиентский веб-интерфейс;

Добавить сканирование, заполнить поля и нажать Launch Scan;

Дождаться выполнения сканирования.

Metasploit Armitage

Запустить по пути: «Applications-> Backtrack-> Exploitation Tools-> Network Exploitation Tools-> Metasploit Framework-> armitage»;

В появившемся окне подключения к серверу Metasploit нажать Connect;

Выбрать Hosts-> MSF Scans и ввести сканируемый диапазон адресов.

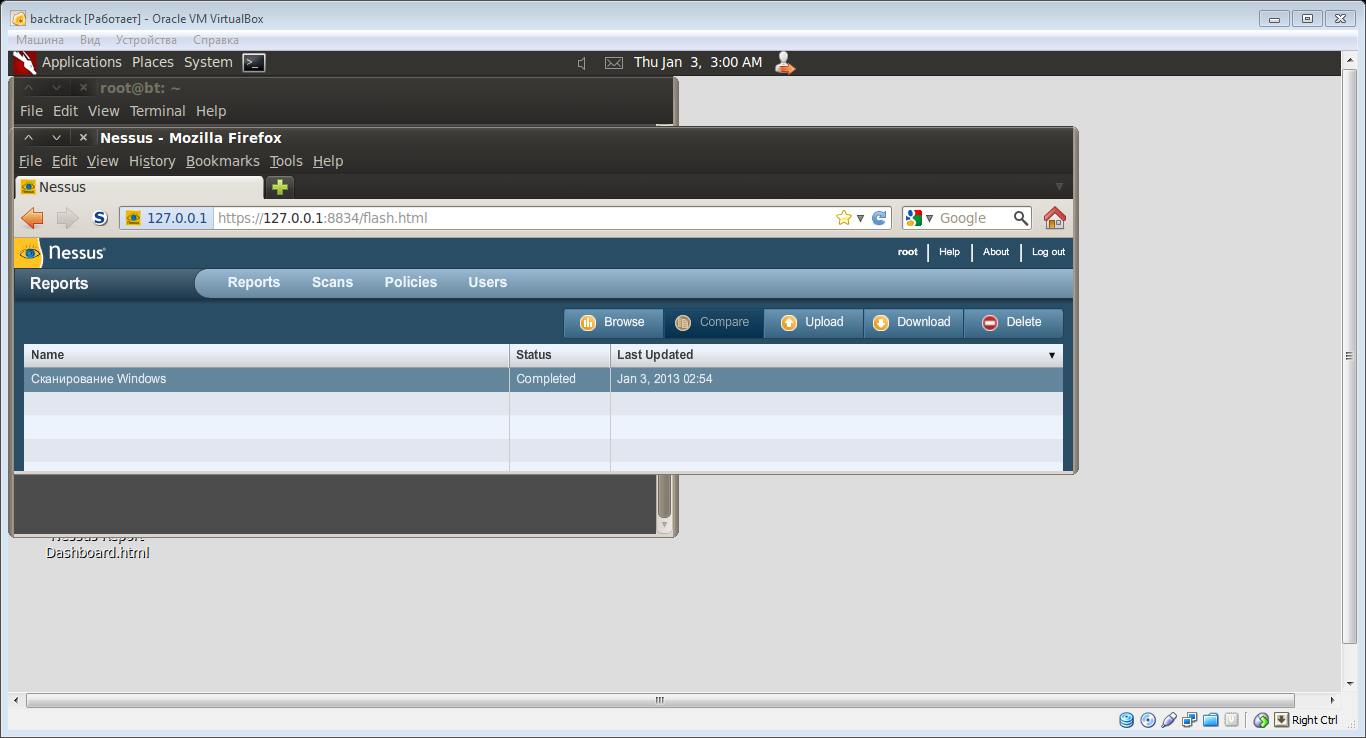

Список уязвимостей

Отчет по сканированию Nessus:

192.168.1.1 |

|

Scan Time |

|

Start time: |

Thu Jan 3 01:49:26 2013 |

End time: |

Thu Jan 3 01:51:19 2013 |

Number of vulnerabilities |

|

High |

4 |

Medium |

2 |

Low |

19 |

Remote Host Information |

|

Operating System: |

Microsoft Windows Server 2003 Service Pack 1 |

NetBIOS name: |

ORACLE |

IP address: |

192.168.1.1 |

MAC address: |

08:00:27:ab:ce:21 |

Executive Summary:

Plugin IDs |

Severity |

# of issues |

Synopsis |

22034 |

High |

1 |

MS06-035: Vulnerability in Server Service Could Allow Remote Code Execution (917159) (uncredentialed check) Arbitrary code can be executed on the remote host due to a flaw in the 'Server' service. |

35362 |

High |

1 |

MS09-001: Microsoft Windows SMB Vulnerabilities Remote Code Execution (958687) (uncredentialed check) CVE-2008-4114 It is possible to crash the remote host due to a flaw in SMB. |

34477 |

High |

1 |

MS08-067: Microsoft Windows Server Service Crafted RPC Request Handling Remote Code Execution (958644) (uncredentialed check) Arbitrary code can be executed on the remote host due to a flaw in the 'Server' service. |

22194 |

High |

1 |

MS06-040: Vulnerability in Server Service Could Allow Remote Code Execution (921883) (uncredentialed check) Arbitrary code can be executed on the remote host due to a flaw in the 'Server' service. |

57608 |

Medium |

1 |

SMB Signing Disabled Signing is disabled on the remote SMB server. |

26920 |

Medium |

1 |

Microsoft Windows SMB NULL Session Authentication It is possible to log into the remote Windows host with a NULL session. |

10736 |

Low |

3 |

DCE Services Enumeration A DCE/RPC service is running on the remote host. |

11011 |

Low |

2 |

Microsoft Windows SMB Service Detection A file / print sharing service is listening on the remote host. |

26917 |

Low |

1 |

Microsoft Windows SMB Registry : Nessus Cannot Access the Windows Registry Nessus is not able to access the remote Windows Registry. |

25220 |

Low |

1 |

TCP/IP Timestamps Supported The remote service implements TCP timestamps. |

19506 |

Low |

1 |

Nessus Scan Information Information about the Nessus scan. |

11197 |

Low |

1 |

Multiple Ethernet Driver Frame Padding Information Disclosure (Etherleak) The remote host appears to leak memory in network packets. |

54615 |

Low |

1 |

Device Type It is possible to guess the remote device type. |

10150 |

Low |

1 |

Windows NetBIOS / SMB Remote Host Information Disclosure It is possible to obtain the network name of the remote host. |

10394 |

Low |

1 |

Microsoft Windows SMB Log In Possible It is possible to log into the remote host. |

10397 |

Low |

1 |

Microsoft Windows SMB LanMan Pipe Server Listing Disclosure It is possible to obtain network information. |

10287 |

Low |

1 |

Traceroute Information It was possible to obtain traceroute information. |

35716 |

Low |

1 |

Ethernet Card Manufacturer Detection The manufacturer can be deduced from the Ethernet OUI. |

11936 |

Low |

1 |

OS Identification It is possible to guess the remote operating system. |

45590 |

Low |

1 |

Common Platform Enumeration (CPE) It is possible to enumerate CPE names that matched on the remote system. |

10785 |

Low |

1 |

Microsoft Windows SMB NativeLanManager Remote System Information Disclosure It is possible to obtain information about the remote operating system. |

10114 |

Low |

1 |

ICMP Timestamp Request Remote Date Disclosure It is possible to determine the exact time set on the remote host. |

Описание найденных уязвимостей с характеристикой High: