Защита объектов ОС -> А3

Аутентификация объекта (кто)

Авторизация – определение возможностей объектов по отношению к объектам ОС(что можно делать)

Аудит(что сделано)

Механизмы защиты различны для разных объектов ОС

Информация – ОП, ВнУ.

Задача защиты – разделить пространство адресов на области и в пределах областей организовать защиту информации в различных этих пространствах.

Имеется две проблемы:

Эффективность охраны

Эффективность доступа

Для обеспечения эффективности необходимо:

Ограничить стенами области адресного пространства с воротами

Ворота(механизм коммуникации) должны охраняться

Способы возведения вокруг адресного пространства:

Права доступа Ворота – адресный механизм(для ОЗУ), для ВнУ – СУФ, метаописание файлов.

Обеспечение секретности пути к объекту ворота – некая программа-путеводитель, знающая путь к объекту. Обычно не является абсолютно непрозрачным.

Применение методов кодирования(шифрования) – информация лежит в незащищенных областях, но в закодированном виде.

Ворота –ключ к шифру (для дешифрования)

Наиболее предпочтительным механизмом являются мониторы защиты. Могут быть созданы для каждого объекта и иметь программно-техническую реализацию.

Рещение: разбиение управления защитой объектов на группы – каждый МЗ становится воротами для большого класса сходных объектов.

Описание статуса защиты:

Различают

Субъекты (активные) и

Объекты (пассивные) элементы защиты

Могут меняться местами.

Часто различные субъекты получают один и тот же набор прав доступа по отношению к различным объектам.

Полезно выделить классы прав доступа в отдельные категории – домены – определяют контекст защиты для субъекта, находящегося в этом домене.

Конкретные права доступа некоторого субъекта в отношении некоторого объекта:

Множество доменов X={x1,x2,…xn}

Множество объектов Y={y1,y2,…yn}

Статус защиты задает атрибуты доступа к объектам в пределах домена

Отображение F(X,Y): X*YA – атрибуты доступа A={A1,…Ak}

Если F(X,Y) является функцией Доменов и Объектов, то удобно задать ее матрицей – менее гибкое описание по сравнению с отображением.

Для наполнения и сужения прав доступа к объектам

A Y

|

{A1,…Ak} |

|

|

X

Необходимо допустить работы с доменами как с объектами.

A{Xi,Yj} = {A1,…Ak} + доп. Атрибуты:

Управление доменом

Владелец доменом

Признак кодировния прав доступа

Управление доменом – домен Xi управляет Xl в случае, если он полностью контролирует объект Xl как объект.

Владелец объектом – домен Xi по отношению к Yj объекту означает, что Yj входит в Xi

Признак копирования прав доступа – атрибут, разрешающий кодирование прав доступа в некоторый другой домен.

Правила изменения элементов матрицы

описания статуса защиты(4 шт. ) – правила расширения и сужения ПД

Домен Xi может скопировать атрибуты доступа Ak в элемент A{Xi,Yj}, если атрибуты Ak находятся в элементе A{Xi,Yj} и для него установлен признак кодирования(расширение прав доступа)

Домен Xi может передать атрибуты доступа элементу A{Xi,Yj}. Устанавливаются признаки копирования(расширения прав доступа)

Домен Xi может удалить атрибуты доступа из элемента A{Xj,Yj}, если он (i-ый) имеет атрибуты управления над j-ым доменом

Домен Xi может удалить атрибуты доступа из элемента A{Xj,Yj}, если он (i-ый) имеет атрибут владелец по отношению к j-ому домену.

Cвязь субьект-домены

Перемещение субъектов между доменами

Возможность создания новых доменов

Возможность удаления ненужных объектов и доменов

Схемы реализации защиты

Задача – обеспечить компромисс между:

Накладными расходами

В виде трудоемкости работы с упр. структурой

В виде памяти, расходуемой на хранение упр.стр.

Гибкость работы с управляющими структурами

Схема№1

Статус защиты – описан матрицей x*(y+x’) – матрица сильно разрежена и имеет огромный размер.

Минусы:

Матрица велика и не вмещается ОЗУ хранение в виде фрагментов неэффективность реализации запросов по группировке доменов к объекту и объектов к домену.

Схема№2

Списки возможностей набор строк матрицы.

Список возможностей включает перечень атрибутов доступа к объектам в пределах данного домена.

[y,A(x,y)] управление доступом субъекта к объекту в доступе.

Схема№3

Списки возможностей набор столбцов матрицы

Список управления доступом включает набор доменов, в которых имеется доступ к данному объекту.

[y,A(x,y)] – используется администратором для управления доступом субъектов к объекту.

МЕХАНИЗМЫ ЗАМОК-КЛЮЧ

Каждый объект имеет список замков с правами доступа к объектам.

DES – алгоритм точного шифрования с одним ключом в точке шифр. и дешифр.

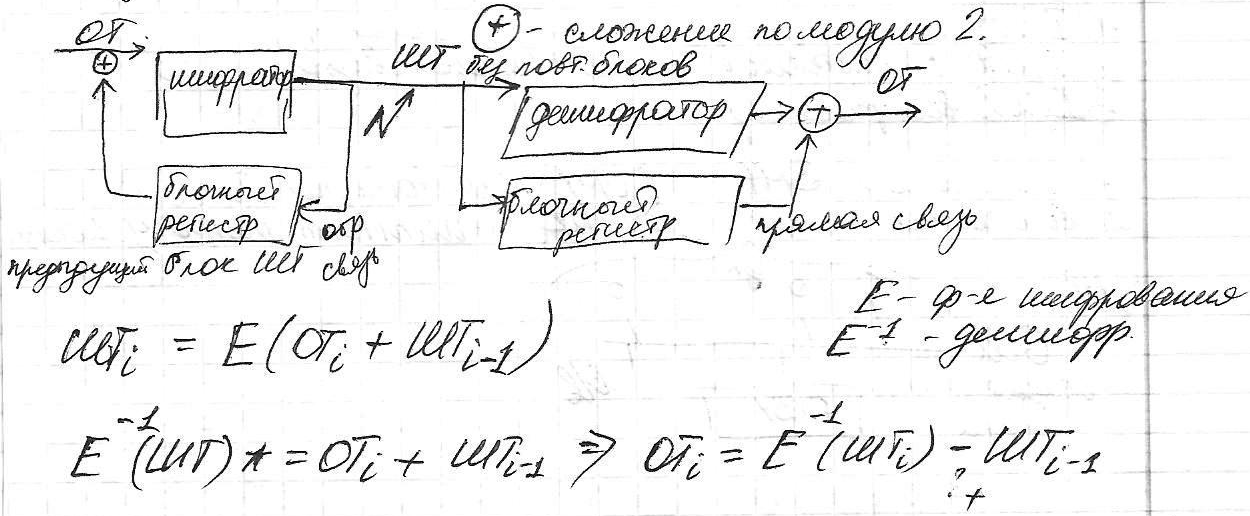

При наличии повторяющихся блоков они будут повторяться и в шифр. тексте. Это облегчает дешифрование. Для исключения повторения этих блоков используют метод сцепления.

Искажение ШТi ведет к невозможности восстановления ОТi и ОТi+1 . Это обусловлено прямой связью при выполнении функции дешифрования.

Шифрование с двумя ключами – метод RSA.

ОТS=ШТ

ШТt=ОТ

По мод. Большего числа – труднообратимая операция, возводимая в степень

(OT)ST=(mod)=ОТ

(ST)mod P=1

Шифрование

|S-публичный ключ

|t-секретный ключ

#Электронная подпись(автор) | S-публичный ключ || OTблок(свертка)

|t-секретный ключ || Высокая трудоемкость – длинная арифметика

ОРГАНИЗАЦИЯ МНОГОПРОЦЕССОРНЫХ ВС

Количество поток

- команд

-данных

SISD

MISD – нет шифр.(локальная сеть)

MISD – системы с сильной/слабой связью с ОЗУ

SIMD – векторная обработка

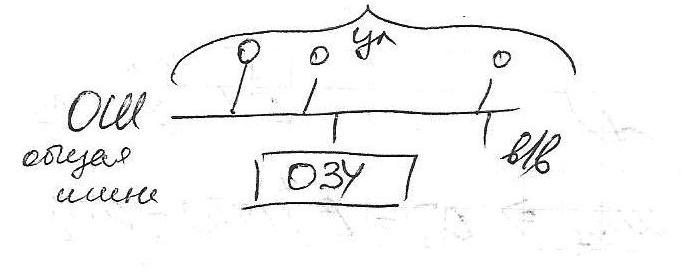

с сильной SMP (UMA – Uniform Memory Access)

со слабой MPP (NUMA – Non- Uniform Memory Access)

SMP:

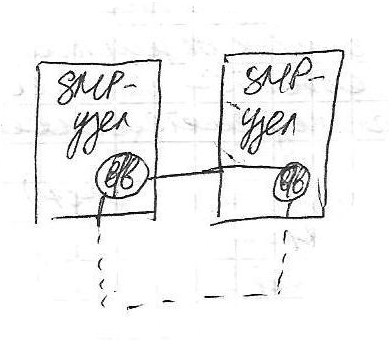

MPP:

Вычислительные кластеры, коммуникативные среды реализуются на основе коммутаторов(бюджетное рещение)

Промежуточные архитектуры CCNUMA

Распределенная на узлах ОП образует адресное пространство.

Имеются

Близкая(локальная) и Дальняя(удаленная) память кэшируется в межузловом кэше.

КЭШ-когерентные системы:

Среднее время доступа к А. очень мало и сопоставимо с доступом к лог. памяти.

CMP – Cell Multi Processing – ячеистые мультипроцессоры

КОГЕРЕНТНОСТЬ – механизм обеспечения одинаковости значений различных экземпляров одного адресуемого объекта (это необходимо из-за многоуровневости системной памяти)

Неявный механизм – аппаратный – SMP

Явный – программный – MPP

Механизм аппаратно-программный

SMP-Архитектуры:

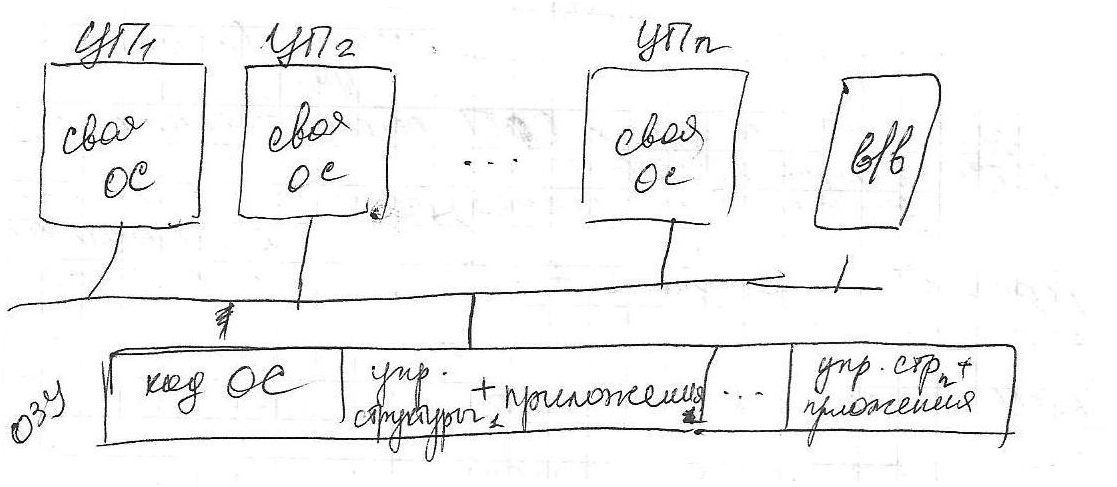

МУЛЬТИПРОЦЕССОРНЫЕ ОС

Принцип – каждому цп - своя ос

Статическое распределение ОЗУ между процессорами

Каждый процессор имеет свою копию ОС Эффект: n ЦП работают как n независимых ВС

Плюсы:

Плюсы:Простота организации

Возможность статического совместного использования ввода-вывода и ОЗУ

Возможность взаимодействия разных процессов через разделяемую память

Минусы: