- •Основные методы криптоанализ.

- •Атаки на основе шифротекста

- •Атака на основе открытых текстов и соответствующих шифротекстов

- •Атака на основе подобранного открытого текста

- •Атаки на основе адаптивно подобранного открытого текста

- •Дополнительные методы криптоанализа

- •Атака на основе подобранного шифротекста

- •Атака на основе подобранного ключа

- •]Бандитский криптоанализ

- •Атаки на основе шифротекста

- •Атака на основе открытых текстов и соответствующих шифротекстов

- •Атака на основе подобранного открытого текста

- •Атаки на основе адаптивно подобранного открытого текста

- •Применение

- •Преимущества

- •Недостатки

- •Шифрование

- •[Править]Расшифрование

- •Алгоритмическое описание

- •Propagating Cipher Block Chaining (рсвс)

- •Выбор режима шифрования

- •Абсолютно стойкие системы

- •Достаточно стойкие системы

- •Характеристики имитостойкости.

- •[Править] Краткое описание алгоритма

- •Достоинства госТа

- •Поточные шифры на регистрах сдвига с линейной обратной связью (рслос) [править]Теоретическая основа

- •Протокол Нидхема-Шрёдера для аутентификации с симметричным ключом

- •[Править]Длина ключа

- •[Править]Классификация ключей

- •Описание алгоритма

- •Введение

- •[Править]Алгоритм создания открытого и секретного ключей

- •[Править]Шифрование и расшифрование

- •Электронная цифровая подпись

- •Прямая и арбитражная цифровые подписи

- •Электронная подпись на основе алгоритма rsa

- •Стандарт цифровой подписи dss

- •Стандарт цифровой подписи гост р34.10-94

- •Протокол Kerberos

- •Классификация функций хэширования

- •Особенности гост р 34.11-94

- •Главный цикл

- •Сравнение с md5

- •[Править]Сравнение с гост р 34.11-94

- •Имитовставка по гост 28147-89

- •[Править]maa

- •[Править]Получение mac на основе mdc

- •Описание

- •[Править]Свойства

- •Определение

- •[Править]Свойства примитивных многочленов

- •[Править]Свойства

- •[Править]Линейная сложность

- •[Править]Корреляционная независимость

- •Механизм аутентификации

- •Процесс аутентификации

- •Структура а5

- •[Править]Потоковое шифрование

- •[Править]рслос

- •[Править]Система рслос в а5

- •[Править]Функционирование алгоритма а5

- •[Править]Отличия производных алгоритмов a5/X

Описание алгоритма

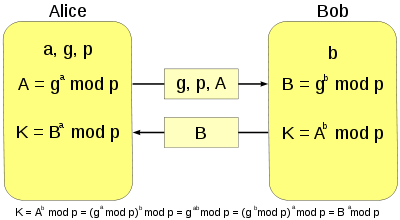

Предположим, существует два абонента: Алиса и Боб. Обоим абонентам известны некоторые два числа g и p, которые не являются секретными и могут быть известны также другим заинтересованным лицам. Для того, чтобы создать неизвестный более никому секретный ключ, оба абонента генерируют большие случайные числа: Алиса — число a, Боб— число b. Затем Алиса вычисляет значение[5] (1):

![]() (1)

(1)

и пересылает его Бобу , а Боб вычисляет (2):

![]() (2)

(2)

и передаёт Алисе. Предполагается, что злоумышленник может получить оба этих значения, но не модифицировать их (то есть у него нет возможности вмешаться в процесс передачи).

На втором этапе Алиса на основе имеющегося у нее a и полученного по сети B вычисляет значение (3):

![]() (3)

(3)

Боб на основе имеющегося у него b и полученного по сети A вычисляет значение (4):

![]() (4)

(4)

Как нетрудно видеть, у Алисы и Боба получилось одно и то же число (5):

![]() (5)

(5)

Его

они и могут использовать в качестве

секретного ключа, поскольку здесь

злоумышленник встретится с практически

неразрешимой (за разумное время) проблемой

вычисления (3) или (4) по перехваченным ![]() и

и ![]() ,

если числа p,a,b выбраны достаточно

большими. Наглядная работа алгоритма

показана на рисунке[6].

,

если числа p,a,b выбраны достаточно

большими. Наглядная работа алгоритма

показана на рисунке[6].

Алгоритм Диффи — Хеллмана, где K — итоговый общий секретный ключ

При работе алгоритма, каждая сторона:

генерирует случайное натуральное число a — закрытый ключ

совместно с удалённой стороной устанавливает открытые параметры p и g (обычно значения p и g генерируются на одной стороне и передаются другой), где

p является случайным простым числом

g является первообразным корнем по модулю p

вычисляет открытый ключ A, используя преобразование над закрытым ключом

A = ga mod p

обменивается открытыми ключами с удалённой стороной

вычисляет общий секретный ключ K, используя открытый ключ удаленной стороны B и свой закрытый ключ a

K = Ba mod p

К получается равным с обеих сторон, потому что:

Ba mod p = (gb mod p)a mod p = gab mod p = (ga mod p)b mod p = Ab mod p

В практических реализациях, для a и b используются числа порядка 10100 и p порядка 10300. Число g не обязано быть большим и обычно имеет значение в пределах первого десятка.

№ 16 Криптосистемы RSA и Эль-Гамаля.

RSA (аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Введение

Криптографические системы с открытым ключом используют так называемые односторонние функции, которые обладают следующим свойством:

Если известно , то вычислить относительно просто

Если известно

,

то для вычисления

нет

простого (эффективного) пути.

,

то для вычисления

нет

простого (эффективного) пути.

Под односторонностью понимается не теоретическая однонаправленность, а практическая невозможность вычислить обратное значение, используя современные вычислительные средства, за обозримый интервал времени.

В основу криптографической системы с открытым ключом RSA положена сложность задачи факторизации произведения двух больших простых чисел. Для шифрования используется операция возведения в степень по модулю большого числа. Для дешифрования за разумное время (обратной операции) необходимо уметь вычислять функцию Эйлера от данного большого числа, для чего необходимо знать разложения числа на простые множители.

В криптографической системе с открытым ключом каждый участник располагает как открытым ключом (англ. public key), так и закрытым ключом (англ. secret key). В криптографической системе RSA каждый ключ состоит из пары целых чисел. Каждый участник создаёт свой открытый и закрытый ключ самостоятельно. Закрытый ключ каждый из них держит в секрете, а открытые ключи можно сообщать кому угодно или даже публиковать их. Открытый и закрытый ключи каждого участника обмена сообщениями в криптосистеме RSA образуют «согласованную пару» в том смысле, что они являются взаимно обратными, то есть:

![]() сообщения

сообщения ![]() ,

где

—

множество допустимых сообщений

,

где

—

множество допустимых сообщений

допустимых

открытого и закрытого ключей

и ![]()

![]() соответствующие

функции шифрования

соответствующие

функции шифрования ![]() и

расшифрования

и

расшифрования ![]() ,

такие что

,

такие что

![]()