- •Экзаменационные вопросы по дисциплине «ит в менеджменте»

- •1.Объективность информатизации (закон у.Р. Эшби). Современные тенденции развития информатизации.

- •2.Данные и информация: определение, типы данных, формы представления экономической информации и признаки ее классификации.

- •3.Понятие экономического показателя, его характеристики.

- •6.Знания: определение, классификация.

- •Понятие экономической задачи. Классы экономических задач.

- •8.Виды и характеристика информационных (управленческих) задач.

- •9.Свойства информации, основные формы представления, единицы измерения.

- •10.Информация: определение, аспекты и меры информации. (п)

- •11.Роль информации в процессе управления.

- •13.Основные особенности информационных технологий. (р)

- •14.Методы, средства и особенности информационных технологий. (р)

- •15.Основные свойства информационных технологий. (р)

- •17.Развитие современных информационных технологий. Понятие новой и интегрированной информационной технологии, информатизации общества. (р)

- •27Память эвм: понятие, виды, основные характеристики.

- •28Носители информации, их разновидности и свойства.

- •30Устройства ввода информации: виды устройств, их основные характеристики.

- •40Базы данных: определение, требования к организации и управлению данными. (р)

- •43.Компьютерные сети: определение, функциональное назначение, преимущества использования компьютерных сетей.

- •44.Топологии компьютерных сетей.

- •52Электронные презентации: понятие, назначение, объекты и функциональные возможности (р)

40Базы данных: определение, требования к организации и управлению данными. (р)

БД в широком смысле: это организованная совокупность данных, предназаначенная для длительного хранения и постоянного использования.

Основные Требования к организации и управлению данными:

НЕизбыточность - когда удаление какого-то элемента ведет за собой потерю информации.

НЕпротиворечивость - достверность и непротиворечивость;

НЕзависимость данных от программ -

эффективность доступа (время)

защита данных от несанкционированных действий

СУБД - система управления базами данных

41Классификация баз данных: способы организации данных и их особенности. (р)

Классификация баз данных (модели организации данных):

реляционные

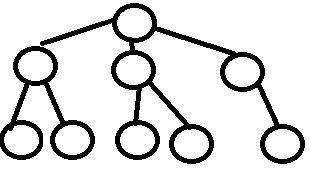

иерархические

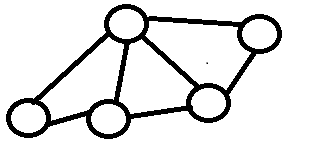

сетевые

Иерархическая модель организации БД.

Сетевая модель.

Реляционная модель. Основанна на понятии отношение. п.4.3

42Система управления базами данных Microsoft Access: назначение, объекты СУБД MS Access. (р)

43.Компьютерные сети: определение, функциональное назначение, преимущества использования компьютерных сетей.

Под компьютерной сетью мы будем понимать любое множество ЭВМ, связанных между собой средствами передачи данных (средствами телекоммуникации).

Преимущества использования компьютерных сетей:

1. разделение ресурсов - позволяет экономно использовать ресурсы (программные, аппаратаные, информационные), например, управлять периферийными устройствами, такими как лазерные печатающие устройства, со всех присоединенных рабочих станций.

2. разделение данных (информационных ресурсов) - предоставляет возможность доступа и управления базами данных с периферийных рабочих мест, нуждающихся в информации.

3. разделение программных средств - предоставляет возможность одновременного использования централизованных, ранее установленных программных средств.

4. разделение ресурсов процессора - при разделении ресурсов процессора возможно использование вычислительных мощностей для обработки данных другими системами, входящих в сеть.

5. многопользовательский режим - многопользоватльские свойства системы содействуют одновремнному использованию централизованных прикладных рпограммных средств, ранее установленных и управляемых (например, если пользователь системы работает с другим заданием, то текущая выполняемая работа отодвигается на задний план).

44.Топологии компьютерных сетей.

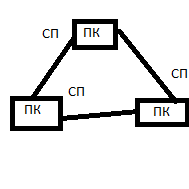

Топология типа звезда - основная головная машина получает задание\данные с периферийных устройств и их обрабатывает, т.е. является активным узлом обработки данных.

Нюансы:

наиболее быстродействующая, но с другой

пропускная способность сети зависит

от вычислительной мощности узла (АЦ).

Гарантировано должна быть одинокова

для каждой рабочей станции. Недостаток:

в случае выхода из строя центрального

компьютера, сеть становится нерабочей.

Центральный узел управления - сервер

может реализовать оптимальный механизм

защиты для защиты от несанкционированного

доступа к информации. Все управление

идет из центра.

Нюансы:

наиболее быстродействующая, но с другой

пропускная способность сети зависит

от вычислительной мощности узла (АЦ).

Гарантировано должна быть одинокова

для каждой рабочей станции. Недостаток:

в случае выхода из строя центрального

компьютера, сеть становится нерабочей.

Центральный узел управления - сервер

может реализовать оптимальный механизм

защиты для защиты от несанкционированного

доступа к информации. Все управление

идет из центра.Кольцевая типология - все рабочие станции связаны с друг другом по кругу, первая и последняя замыкаются.

Сообщения\данные

циркулируют по кругу. Рабочая станция

посылает по определенному конечному

адресу информацию предварительно

получив из кольца запрос. Пересылка

сообщений является очень эффективной.

Основная проблема - каждая рабочая

станция должна активно участвовать в

пересылке информации, и в случае выхода

из строя хотя бы одной из них вся сеть

парализуется (при необходимости

нерабочий компьютер выводится из сети).

Для подключения новой рабочей станции

нужно кратковременно вывести из строя

всю сеть. Ограничений по кол-ву компьютеров

нет.

Сообщения\данные

циркулируют по кругу. Рабочая станция

посылает по определенному конечному

адресу информацию предварительно

получив из кольца запрос. Пересылка

сообщений является очень эффективной.

Основная проблема - каждая рабочая

станция должна активно участвовать в

пересылке информации, и в случае выхода

из строя хотя бы одной из них вся сеть

парализуется (при необходимости

нерабочий компьютер выводится из сети).

Для подключения новой рабочей станции

нужно кратковременно вывести из строя

всю сеть. Ограничений по кол-ву компьютеров

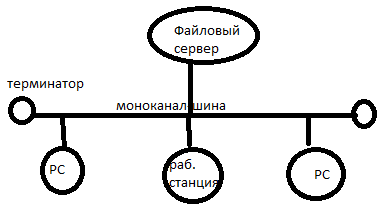

нет.Топология шинная - при такой топологии среда передачи информации представлена коммуникационным путем, доступным для каждой раб.станции, подключенной к сети. Каждая раб.станция может вступать в взаимодействие с любой другой.

На

рабичх станциях могут находится разные

рабочие системы. Все компьютеры

подключатся к одному кабелю. Наиболее

дешевая. Первый и последний компьютеры

должны быть развязаны. В роли развязки

(терминатора) выступает простой резистор,

используемый для гашения сигнала,

достигающего конца сети, чтобы

предотвратить помех. Основное достоинство

- новый комп. подключается без выключения

сети, при выходе одного комп. из строя

- это ни на что не влияет.

На

рабичх станциях могут находится разные

рабочие системы. Все компьютеры

подключатся к одному кабелю. Наиболее

дешевая. Первый и последний компьютеры

должны быть развязаны. В роли развязки

(терминатора) выступает простой резистор,

используемый для гашения сигнала,

достигающего конца сети, чтобы

предотвратить помех. Основное достоинство

- новый комп. подключается без выключения

сети, при выходе одного комп. из строя

- это ни на что не влияет.

45Глобальная компьютерная сеть, ее основные функции.

Интернет - это объединение различных сетей на базе единого протокола передачи данных (ТСР\IP). Интеренет переводится дословно как "между сетями".

Примерная схема

интеренета: Основа

интеренета - это система маршрутизаторов

(компьютеров,

обеспечивабщие пересылку данных) и

серверов.

Владельцы серверов - провайдеры.

Основа

интеренета - это система маршрутизаторов

(компьютеров,

обеспечивабщие пересылку данных) и

серверов.

Владельцы серверов - провайдеры.

46Распределенная технология обработки данных: особенности и основные понятия. Методы доступа к данным: «файл-сервер, «клиент-сервер».

47Технологии прогнозирования деятельности предприятия. (п)

48Программные продукты стратегического корпоративного планирования (п).

49Угрозы безопасности информации (п).

Угрозы безопасности бывают случайные (непреднамеренные) и умышленные. Случайные угрозы могут возникнуть из-за отказа или сбоя аппаратных средств; в случае помех в каналах и на линиях связи; при форсмажорных ситуациях; при алгоритмических и программных ошибках; в случае неумышленных действий пользователя, приведших к частичному или полному отказу технологии или разрушению программных, аппаратных или информационных ресурсов; при заражении компьютерными вирусами; при вводе ошибочных данных и др.

Умышленные угрозы могут быть пассивными, направленными на несанкционированное использование информационных ресурсов и не оказывающие влияние на функционирование ИТ (например, получение информации из каналов связи посредством прослушивания) и активными - нарушающими нормальное функционирование ИТ в результате целенаправленного воздействия на аппаратные, программные и информационные ресурсы (вывод из строя каналов связи, рабочих станций, искажение сведений в БД).

К основным угрозам безопасности информации относятся [13]:

Раскрытие конфиденциальной информации - это бесконтрольный выход конфиденциальной информации за пределы информационной технологии или круга лиц, которым она была доверена по службе или стала известна в процессе работы.

Несанкционированный доступ к информации - противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Компрометация информации, реализуемая посредством несанкционированных изменений в базе данных, в результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений (использование скомпрометированной информации приводит к опасности принятия неверных решений).

Несанкционированное использование информационных ресурсов, с одной стороны, является последствием ее утечки и средством ее компрометации. С другой стороны, имеет самостоятельное значение, так как может нанести большой ущерб управляемой системе (вплоть до полного выхода информационной технологии из строя) или ее абонентам.

Отказ от информации состоит в непризнании получателем или отправителем этой информации факта ее получения или отправки. Это позволяет одной из сторон расторгать заключенные финансовые соглашения «техническим» путем, формально не отказываясь от них, нанося тем самым второй стороне значительный ущерб.

Нарушение информационного обслуживания - весьма существенная и распространенная угроза, источником которой является сама автоматизированная информационная технология. Задержка с предоставлением информационных ресурсов абоненту может привести к негативным для него последствиям (нерациональные действия из-за отсутствия у пользователя своевременных данных, необходимых для принятия решения).

Незаконное использование привилегий. Любая защищенная технология содержит средства, используемые в чрезвычайных ситуациях, или средства, которые способны функционировать с нарушением существующей политики безопасности. Например, на случай внезапной проверки пользователь должен иметь возможность доступа ко всем наборам системы. Обычно эти средства используются администраторами, операторами, системными программистами и другими пользователями, выполняющими специальные функции.

«Взлом системы» - умышленное проникновение в информационную технологию при отсутствии санкционированных параметров для входа. Способы взлома могут быть различными, и при некоторых из них происходит совпадение с ранее описанными угрозами. Например, использование пароля пользователя информационной технологии, который может быть вскрыт путем перебора возможных паролей.

50Средства обеспечения безопасности информации (п).

Средства защиты информации делятся на формальные и неформальные. Формальные средства защиты выполняют защитные функции по заранее предусмотренной процедуре без непосредственного участия человека. К ним относятся технические средства, представленные электрическими, электромеханическими и электронными устройствами, среди которых выделяют аппаратные, встраиваемые непосредственно в вычислительную технику или сопряженные с подобной аппаратурой по стандартному интерфейсу устройства и физические, представленные автономными устройствами и системами, создающими физические препятствия для злоумышленников (сигнализация, решетки и др.). Программные средства представлены программным обеспечением, предназначенным для выполнения функций защиты информации.

К неформальным средствам защиты относятся организационные, морально-этические и законодательные. Организационные средства включают организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций для обеспечения защиты информации в информационных технологиях. Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (строительство и оборудование помещений экономического объекта, проектирование информационной технологии, монтаж и наладка оборудования, испытания, эксплуатация и т. д.).

Морально-этические средства реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи. Эти нормы большей частью не являются обязательными как законодательные меры, однако несоблюдение их ведет к утечке информации и нарушению секретности.

Законодательные средства определяются законодательными актами страны, в которых регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушения этих правил.

51Механизмы обеспечения безопасности информации (п).

Механизм криптографической защиты на сетевом уровне корпоративной вычислительной сети строится на сертифицированных ФАПСИ (Федеральное агентство правительственной связи и информации) - аппаратно-программных комплексах, которые обеспечивают защиту информации. Задача криптографии в преобразовании некоторого понятного исходного текста в кажущуюся случайной последовательность знаков – криптограмму [13].

Сущность криптографии заключается в том, что готовое к передаче сообщение (данные, речь или графическое сообщение того или иного документа) обычно называемое открытым, исходным или незащищенным текстом или сообщением для предотвращения к нему несанкционированного доступа зашифровывается, преобразуясь в шифротекст или закрытый текст. При получении сообщения санкционированным пользователем оно дешифруется или раскрывается им посредством обратного преобразования криптограммы, вследствие чего получается исходный открытый текст.

Метод преобразования в криптографической системе определяется используемым специальным алгоритмом. Работа такого алгоритма определяется уникальным числом или битовой последовательностью, обычно называемой шифрующим ключом.

Каждый используемый ключ может производить различные шифрованные сообщения, определяемые только этим ключом. Для большинства систем закрытия схема генератора ключа может представлять собой либо набор инструкций, команд, либо часть или узел аппаратуры (hardware), либо компьютерную программу (software), либо все эти модули одновременно. В любом случае процесс шифрования/дешифрования единственным образом определяется выбранным специальным ключом. Для успешного обмена зашифрованными сообщениями в информационных технологиях отправителю и получателю необходимо знать правильную ключевую установку и хранить ее в тайне. Стойкость любой системы закрытой связи определяется степенью секретности используемого в ней ключа.

Тем не менее, этот ключ должен быть известен другим пользователям сети так, чтобы они могли свободно обмениваться зашифрованными сообщениями. В этом случае криптографические системы также помогают решить проблему аутентификации принятой информации, т. к. подслушивающее лицо, пассивным образом перехватывающее сообщение, будет иметь дело только с зашифрованным текстом. В то же время истинный получатель, приняв сообщение, закрытое известным ему и отправителю ключом, будет надежно защищен от возможной дезинформации.

Наряду с шифрованием в информационных технологиях используются и другие механизмы безопасности. Механизм цифровой (электронной) подписи. Основывается на алгоритмах ассиметричного шифрования и включает две процедуры: формирование подписи отправителем и ее опознание (верификацию) получателем. Первая процедура обеспечивает шифрование блока данных или его дополнение криптографической контрольной суммой, причем в обоих случаях используется секретный ключ отправителя. Вторая процедура основывается на использовании общедоступного ключа, знание которого достаточно для опознавания отправителя. Ассиметричное шифрование заключается в создании общедоступного ключа для шифрования и секретного для дешифрования.

Симметричное шифрование основывается на применении одного и того же секретного ключа для шифрования и дешифрования.

Механизмы контроля доступа осуществляют проверку полномочий объектов информационной технологии (программ и пользователей) на доступ к ресурсам сети. В основе контроля доступа к данным лежит система разграничения доступа специалистов информационной технологии к защищаемой информации.

Система регистрации и учета. В регистрационном журнале фиксируются все осуществленные или неосуществленные попытки доступа к данным или программам. Система регистрации и учета, ответственная за ведение регистрационного журнала, позволяет проследить за тем, что происходило в прошлом, и соответственно перекрыть каналы утечки информации. Содержание регистрационного журнала может анализироваться как периодически, так и непрерывно.

Механизмы аутентификации. Аутентификация бывает односторонней и взаимной. При использовании односторонней аутентификации в ИТ один из взаимодействующих объектов проверяет подлинность другого. Во втором случае проверка является взаимной. Аутентификация - процедура проверки правильности введенной пользователем регистрационной информации для входа в систему.

Механизмы управления маршрутизацией обеспечивают выбор маршрутов движения информации по коммуникационной сети таким образом, чтобы исключить передачу секретных сведений по скомпрометированным (небезопасным), физически ненадежным каналам.

Механизмы арбитража обеспечивают подтверждение характеристик данных, передаваемых между объектами информационных технологий, третьей стороной (арбитром). Для этого вся информация, отправляемая или получаемая объектами, проходит и через арбитра, что позволяет ему впоследствии подтверждать упомянутые характеристики.

Основным способом защиты от доступа к конфиденциальным остаточным данным является своевременное уничтожение данных после окончания работы в рабочих областях оперативной и внешней памяти, выделенных пользователю и в местах положения файлов после выдачи запросов на их удаление. Уничтожение остаточных данных может быть осуществлено средствами операционных сред или с помощью специализированных программ.

Одним из основных компонентов системы защиты информации и процесса ее обработки в вычислительных системах является подсистема защиты от компьютерных вирусов.