- •Информационные сети

- •Информационные сети учебно-методический комплекс

- •1. Информация о дисциплине

- •1.1. Предисловие

- •1.2.Содержание дисциплины и виды учебной работы

- •1.2.1. Содержание дисциплины по гос

- •1.2.2. Объем дисциплины и виды учебной работы

- •1.2.3. Перечень видов практических занятий и контроля

- •Введение (2 часа)

- •Раздел 1. Теоретические основы современных информационных сетей

- •Раздел 2. Компоненты и методы доступа информационных сетей (28 часов)

- •2.2. Коммуникационные подсети (6 часов)

- •2.3. Методы маршрутизации и коммутации информации (10 часов)

- •Раздел 3 Стандарты протоколов Международной организации стандартов

- •3.1. Стандарты и сетевые протоколы (22 часа)

- •3.2 Модель распределённой обработки информации . (6 часов)

- •Раздел 4. Безопасность информационных сетей (26 часа)

- •Раздел 5. Эффективность информационных сетей (26 часов)

- •Заключение (2 часа)

- •2.2. Тематический план дисциплины

- •2.2 1. Тематический план дисциплины для студентов очной формы обучения

- •2.2 2. Тематический план дисциплины для студентов очно-заочной формы обучения

- •2.2 3. Тематический план дисциплины

- •2.3. Структурно-логическая схема дисциплины «Информационные сети»

- •2.4. Временной график изучения дисциплины при использовании информационно-коммуникационных технологий

- •2.5. Практический блок

- •2.5.1. Практические занятия

- •2.5.1.1. Практические занятия (очная форма обучения)

- •2.5.1.2. Практические занятия (очно-заочная форма обучения)

- •2.5.1.3. Практические занятия (заочная форма обучения)

- •2.5.2. Лабораторный практикум

- •2.5.2.1. Лабораторные работы (очная форма обучения)

- •2.5.2.2. Лабораторные работы (очно-заочная форма обучения)

- •2.5.2.3. Лабораторные работы (заочная форма обучения)

- •2.6. Балльно-рейтинговая система оценки знаний

- •Информационные ресурсы дисциплины

- •3.1. Библиографический список

- •Адресация в ip-сетях

- •Введение в ip-сети

- •Компьютерные сети. Принципы технологии, протоколыВ. Г. Олифер, н. А. Олифер

- •3.2 Опорный конспект Введение

- •Раздел 1. Теоретические основы современных информационных сетей

- •1.1 Основные понятия информационных сетей

- •1.1.1 Основные термины и понятия

- •1.1.2 Классы информационных сетей как открытых информационных систем

- •Типы и виды систем

- •Классификация сетей

- •1.1.3 Модели и структуры информационных сетей

- •Классификация территориальных сетей

- •1.1.4 Топология и виды информационных сетей

- •1.2 Информационные ресурсы сетей

- •1.2.1 Ресурсы информационных сетей

- •1.3 Базовая эталонная модель Международной организации стандартов

- •1.3.1 Модель osi (Open System Interconnection)

- •1.3.2 Передача данных между уровнями мвос

- •Раздел 2. Компоненты и методы доступа информационных сетей

- •2.1 Компоненты информационной сети.

- •2.1.1. Состав информационной сети

- •Ретрансляционные системы, осуществляющие коммутацию и маршрутизацию:

- •Ретрансляционные системы, преобразующие протоколы

- •2.1.2 Административные системы

- •2.2. Коммуникационные подсети

- •2.2.1 Коммуникационная сеть

- •2.2.2 Множественный доступ к моноканалу

- •2.2.3 Циклические подсети.

- •2.2.4 Типы локальных сетей по методам передачи информации Метод доступа Ethernet

- •Метод доступа Token Ring

- •2.2.5 Узловые подсети

- •2.3 Методы маршрутизации и коммутации информации

- •2.3.1 Методы маршрутизации

- •2.3.2. Методы коммутации информации Коммутация

- •Ретрансляция кадров и ячеек

- •Ретрансляция кадров

- •Ретрансляция ячеек

- •Раздел 3 Стандарты протоколов Международной организации стандартов

- •3.1 Стандарты и сетевые протоколы

- •3.1.1 Стандарты протоколов Протокольные реализации

- •Протокол ipx/spx

- •Протокол управления передачей/межсетевой протокол tcp/ip

- •Сетевые службы

- •3.2 Модель распределённой обработки информации

- •Раздел 4. Безопасность информационных сетей

- •4.1. Безопасность информации.

- •Технические аспекты информационной безопасности Криптографические методы и средства защиты.

- •Методы и средства аутентификации пользователей и сообщения.

- •4.2 Базовые функциональные профили

- •Раздел 5. Эффективность информационных сетей

- •5.1 Методы оценки эффективности информационных сетей.

- •Показатели целевой эффективности информационной сети.

- •5.2. Сетевые программные и технические средства информационных сетей

- •5.2.1 Сетевые операционные системы

- •5.2.2 Техническое обеспечение информационных сетей

- •1. Средства коммуникаций

- •2. Сетевые адаптеры

- •3. Концентратор (Hub)

- •4. Приемопередатчики (transceiver) и повторители (repeater)

- •5. Коммутаторы (switch), мосты (bridge) и шлюзы (gateway)

- •6. Маршрутизаторы

- •7. Коммутаторы верхних уровней

- •8. Модемы и факс-модемы (fax-modem)

- •9. Анализаторы лвс

- •10. Сетевые тестеры

- •5.2.3 Типы современных сетей

- •1. Сети X.25

- •2. Сети Frame Relay

- •Сети, основанные на технологии atm

- •Вопросы для самопроверки

- •Заключение

- •3.3. Глоссарий (краткий словарь основных терминов и положений)

- •3.4. Технические и программные средства обеспечения дисциплины

- •Персональные компьютеры, подключенные в компьютерную сеть с выходом Интернет.

- •Мультимедиа проектор

- •Лабораторная работа № 1 Диагностические утилиты tcp/ip.

- •1.1. Цель лабораторной работы

- •Практически освоить работу с утилитами протоколов tcp/ip.

- •1.2. Основные теоретические положения Диагностические утилиты tcp/ip.

- •1. Проверка правильности конфигурации tcp/ip с помощью ipconfig.

- •2. Тестирование связи с использованием утилиты ping.

- •3. Изучение маршрута между сетевыми соединениями с помощью утилиты tracert.

- •4. Утилита arp.

- •6. Утилита netstat.

- •7. Утилита nslookup.

- •8. Утилитаtelnet.

- •1.4. Порядок выполнения работы

- •Упражнение 1. Получение справочной информации по командам.

- •Упражнение 2. Получение имени хоста.

- •Упражнение 3. Изучение утилиты ipconfig.

- •Упражнение 4. Тестирование связи с помощью утилиты ping.

- •1.5. Содержание отчета

- •Лабораторная работа № 2 Анализ протоколов с помощью Wireshark (Ethereal)

- •2.1. Цель лабораторной работы

- •2.2 Основные теоретические положения

- •2.3. Описание лабораторной установки

- •2.3.1. Описание анализатора протоколов Ethereal

- •2.4. Порядок выполнения работы

- •2.5. Содержание отчета

- •Лабораторная работа № 3 Настройка и администрирование сети в операционных системах

- •Администрирование общих папок

- •Удаленное администрирование компьютеров Удаленный рабочий стол

- •3.3. Описание лабораторной установки

- •3.4. Порядок выполнения работы

- •3.5. Содержание отчета

- •3.6. Методические указания к практическим занятиям

- •Практическое занятие № 1 Исследование информационных ресурсов глобальных сетей

- •1.1. Цель практических занятий

- •1.2. Основные теоретические положения

- •Информационное хранилище

- •Информационно-поисковая система

- •Базы знаний

- •Архитектура сети Internet

- •Протоколы

- •Службы (сервисы) Internet

- •Терминология www

- •2.3. Порядок выполнения расчетов и содержание отчета с помощью Стандартных приложений Windows для работы с Internet

- •Практическое занятие № 2 Организация адресация сетей второго и третьего уровней модели сети

- •2.1. Цель практических занятий

- •Цель практических занятий состоит в том, чтобы освоить организацию адресации в сетях и правила преобразования адресов.

- •2.2. Основные теоретические положения

- •2.3. Порядок выполнения расчетов и содержание отчета

- •Практическое занятие № 3 Изучение сетевого оборудования

- •3.1. Цель практических занятий

- •3.2. Основные теоретические положения

- •3.3. Порядок выполнения расчетов и содержание отчета

- •Технология выполнения индивидуального задания

- •Вопросы задания

- •Вариант индивидуального задания это номер по списку в журнале (по производителю сетевого оборудования)

- •Поиск информации в Интернет

- •Пример выполнения задания

- •Практическое занятие № 4 Сетевые службы и сетевые сервисы.

- •4.1. Цель практических занятий

- •4.2. Основные теоретические положения Понятие сетевой службы и сетевого сервиса

- •Клиент-серверная организация сетевых служб. Согласование протоколов

- •4.3. Порядок выполнения расчетов и содержание отчета Задание

- •Технология выполнения работы

- •Контрольные вопросы

- •Вариант индивидуального задания это номер по списку в журнале

- •Пример выполнения задания

- •Практическое занятие№5 Организация бесклассовой адресации в компьютерных сетях

- •5.1. Цель практических занятий

- •5.2. Основные теоретические положения

- •5.3. Порядок выполнения расчетов и содержание отчета

- •Практическое занятие № 6 Методы проектирования, расчета и оценки информационных сетей

- •6.1. Цель практических занятий

- •6.2. Основные теоретические положения

- •6.3. Порядок выполнения расчетов и содержание отчета

- •4. Блок контроля освоения дисциплины

- •4.1. Общие указания

- •Задание на курсовую работу и методические указания к ее выполнению

- •Блок тестов текущего контроля.

- •Блок итогового контроля

- •4.2.Задание на курсовую работу и методические указания к ее выполнению Выбор темы и планирование выполнения курсовой работы

- •Структура курсовой работы

- •Организация защиты курсовой работы

- •4.3. Текущий контроль

- •Тренировочные тесты

- •1.Укажите все характеристики локальных сетей:

- •13 Какой из подуровней канального уровня считается независимым от особенностей физической среды ?

- •14 Канальный уровень:

- •15 Какая из перечисленных функций не выполняется объектами канального уровня?

- •9. Какие механизмы отказоустойчивости путей mpls являются самыми быстрыми (Выберите два варианта.)

- •Правильные ответы на тренировочные тесты

- •4.4. Итоговый контроль Вопросы для подготовки к экзамену Теоретические вопросы для подготовки к экзамену

- •Практические вопросы для подготовки к экзамену

- •Содержание

2.2.2 Множественный доступ к моноканалу

К общему звену моноканала подключается значительное число абонентских систем. Поэтому возникает проблема множественного доступа.

Доступом называют операцию, обеспечивающую запись, модификацию, чтение или передачу данных.

Ситуация, в которой несколько объектов хотят одновременно использовать ресурс, называют состязанием. Упорядочение этой ситуации осуществляется недопущением либо прекращением состязаний. Недопущение состязаний заключается в использовании такого метода доступа, когда ресурс может одновременно использовать только один объект. В противоположность этому, может также использоваться метод, допускающий возникновение состязаний, но обеспечивающий, в случае их появления, быстрое и четкое прекращение.

Множественный доступ с разделением времени (Time Division Multiple Access (TDMA))

Множественный доступ с разделением времени - это множественный доступ, основанный на распределении времени работы канала между информационными системами.

Доступ TDMA основан на использовании специального устройства, именуемого тактовым генератором.

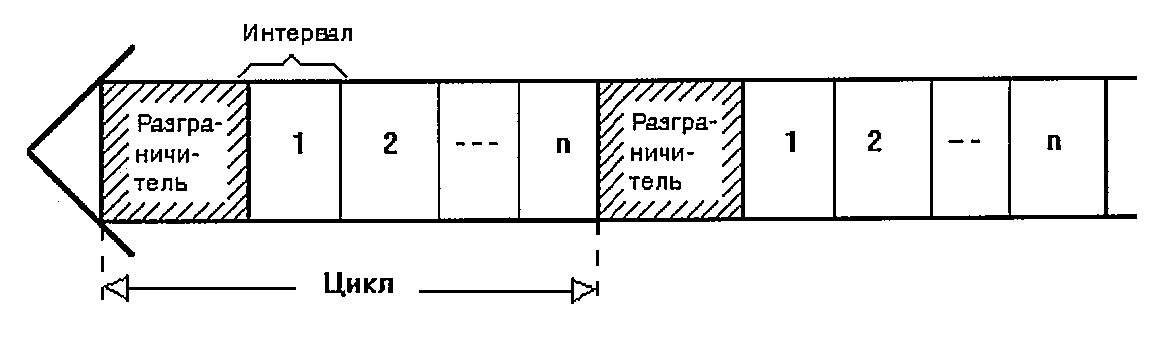

Рисунок.2.6. Структура разделения времени

Этот генератор делит время работы канала на повторяющиеся циклы. Каждый из циклов начинается сигналом - разграничителем. Цикл включает n пронумерованных временных интервалов, именуемых ячейками. Интервалы предоставляются для загрузки в них блоков данных.

Множественный доступ с передачей полномочия (Token Passing Multiple Access (TPMA)) - это множественный доступ в моноканал либо циклическое кольцо при помощи полномочия.

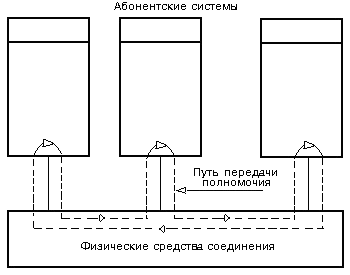

Рисунок.2 7. Цикл движения полномочия

Сущность ТРМА заключается в том, что абонентские системы передают по логическому кольцу (пунктир на рисунке 2.7.) друг другу особый блок данных, называемый полномочием либо жезлом. Получив полномочие, система начинает процедуру доступа и может передать один либо несколько (по предварительному соглашению) блоков данных. Если системе, получившей полномочие, нечего передавать, то она немедленно направляет полномочие следующей по списку системе. Если система передает блоки данных, то полномочие направляется следующей системе после окончания этой передачи. В передаче полномочия участвуют не все абонентские системы локальной сети, а только те, которые являются активными (желают начать передачу либо прием данных). Метод ТРМА определен стандартами IEEE, для моноканала и циклического кольца.

Метод ТРМА характеризуется двумя важными особенностями:

он гарантирует определенное время доставки блоков данных абонентским системам,

он дает возможность предоставления различных приоритетов передачи данных.

Вместе с этим, метод имеет немаловажный недостаток. Здесь, всегда есть возможность потери полномочия либо появления в сети нескольких полномочий. В обоих случаях сеть прекращает свою работу. В этой связи в сети создаются централизованный либо распределенный комплекс средств, задачей которого является восстановление потерянного полномочия и уничтожение всех, кроме одного из полномочий. Это значительно усложняет структуру сети.

При использовании метода ТРМА включение в сеть новой абонентской системы и отключение из сети системы связано с изменением адресов всех систем.

Множественный доступ с контролем передачи и обнаружением столкновений (CSMA/CD) – это случайный метод множественного доступа в моноканал. Основан метод доступа на допущении состязаний абонентских систем за право вести передачу данных и организации выхода из этих состязаний.

Сущность метода заключается в том, что каждая абонентская система следит за тем, какие сигналы появляются в моноканале.

Если при прослушивании моноканала выяснится, что ни одна из систем не передает данные, только в этом случае система A может начать передачу блока данных. Если же по моноканалу уже идет передача данных, то система A ожидает ее окончания. Система A, начав передачу, контролирует, не началась ли одновременно передача данных какой-либо другой системой. Если это произошло, то система A прекращает свою передачу и чуть позже (время задержания для каждой станции свое) начинает ее сначала. Если же выяснилось, что передачу осуществляет только система A, то она заканчивает передачу блока.

Рисунок 2.8 Алгоритм работы (CSMA/CD)

Данный метод характерен тем, что позволяет включать в локальную сеть новые абонентские системы и отключать из нее системы без изменения адресов и извещения остальных систем. Рассматриваемый метод достаточно прост и надежен. Однако он не гарантирует времени доставки блоков данных. Поэтому, в последние годы появилась его модификация. Она заключается в сочетании данного метода с методом временного уплотнения моноканала. При использовании модифицированного метода система A начинает передачу, как и обычно. Однако, как только обнаруживается, что передачу начали несколько систем, выделяются временные интервалы, по одному на систему, и столкновение ликвидируется. Данный метод используется в сетях Ethernet.

Множественный доступ с разделением частоты (Frequency Division Multiple Access (FDMA)) - это множественный доступ, основанный на использовании в канале группы полос частот, образующих логические каналы.

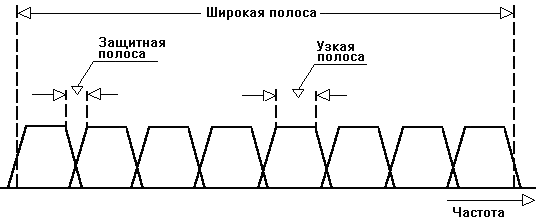

Рисунок 2.9. Схема выделения логических каналов

При использовании FDMA широкая полоса пропускания канала делится (см. рисунок 2.9.) на ряд узких полос, разделенных защитными полосами. В каждой узкой полосе создается логический канал. Размеры узких полос могут быть различными. Передаваемые по этим каналам сигналы накладываются на разные несущие и поэтому в частотной области не должны пересекаться. Вместе с этим, иногда, несмотря на наличие защитных полос, спектральные составляющие сигнала могут выходить за границы логического канала и вызывать шум в соседнем логическом канале.

Метод доступа FDMA относительно прост, но для его реализации необходимы передатчики и приемники, работающие на различных частотах.

Множественным доступом с разделением волны (WDMA)

Данные метод широко используется в оптических каналах. В нем разделение частоты осуществляется направлением в каждый из них лучей света с различными частотами. Благодаря этому пропускная способность физического канала увеличивается в несколько раз, и уже превысила 1 Тбит/с.