- •1.2.1. Формализованные требования к защите и их классификация

- •1.2.2. Требования к защите конфиденциальной информации

- •1.2.3. Требования к защите секретной информации

- •2.1. Основные механизмы защиты ос.

- •2.1.1. Принципиальные различия в подходах обеспечения защиты. Разность концепций

- •2.2. Анализ существующей статистики

- •2.2.3. Выводы из анализа существующей статистики угроз

- •7.2. Требования к идентификации и аутентификации

- •7.2.1. Формализованные требования

- •7.3.1. Кого следует воспринимать в качестве потенциального злоумышленника

- •7.4.1. Классификация задач по назначению

- •8.1. Механизмы парольной защиты

- •9.1. Требования к добавочным механизмам

- •11.1. Общие положения

- •11.1.1. Абстрактные модели доступа

- •11.1.2. Дискреционная модель управления доступом

- •11.1.3. Мандатная модель управления доступом

- •11.1.4. Дополнительные требования к защите секретной информации в контексте

- •Методы и средства криптографической защиты информации.

- •Глава 3. Асимметричные криптосистемы

- •Глава 6. Цифровая подпись

11.1.4. Дополнительные требования к защите секретной информации в контексте

использования дискреционной и мандатной моделей управления доступом

Требования непосредственно к дискреционному и мандатному механизмам

При защите секретной информации используется и дискреционная и мандатная модели управления доступом. Требования к реализации мандатной модели в рамках защиты секретной информации были приведены в предыдущем пункте (в п. 11.1.3). Что касается требований к дискреционному механизму, то при защите секретной информации следует

придерживаться тех же требований, что и для защиты конфиденциальной информации (см. п. 11.1.2). Однако в дополнение к последним добавляется еще пара требований:

» Система защиты должна содержать механизм, претворяющий в жизнь дискреционные ПРД, как для явных действий пользователя, так и для скрытых, обеспечивая тем самым защиту объектов от НСД (т.е. от доступа, недопустимого с точки зрения заданного ПРД). Под «явными» [1] подразумеваются действия, осуществляемые с использованием системных средств — системных макрокоманд, инструкций языков высокого уровня и т.д. Под «скрытыми» — иные действия, в том числе с использованием злоумышленником собственных программ работы с устройствами.

* Дискреционные ПРД для систем данного класса являются дополнением мандатных ПРД.

Кроме того, отдельно сформулированы требования к управлению доступом к устройствам. Эти требования рассмотрены ниже.

Защита ввода и вывода на отчуждаемый физический носитель информации

» Система защиты должна различать каждое устройство ввода-вывода и каждый канал связи как произвольно используемые или идентифицированные («помеченные»). При вводе с «помеченного» устройства (выводе на «помеченное» устройство) система защиты должна обеспечивать соответствие между меткой вводимого (выводимого) объекта (классификационным уровнем) и меткой устройства. Такое же соответствие должно

обеспечиваться при работе с «помеченным» каналом связи.

» Изменения в назначении и разметке устройств и каналов должны осуществляться только под контролем системы защиты.

Сопоставление пользователя с устройством

* Система защиты должна обеспечивать вывод информации на запрошенное пользователем устройство как для произвольно используемых устройств, так для идентифицированных (при совпадении маркировки).

« Система защиты должна включать в себя механизм, посредством которого санкционированный пользователь надежно сопоставляется с выделенным ему конкретным устройством.

11.2.3. Классификация субъектов и объектов доступа

Общая классификация субъектов и объектов доступа

Немаловажным является вопрос классификации субъектов и объектов доступа. Именно на основе этой классификации определяются задачи, которые должны решаться механизмами управления доступом. При этом разграничивается доступ каждого субъекта к каждому объекту.

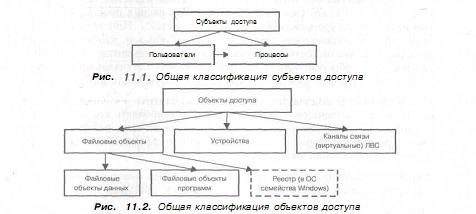

Прежде всего, введем общую классификацию субъектов и объектов доступа, которые потенциально могут присутствовать в защищаемой системе. Общая классификация субъектов доступа приведена на рис. 11.1, а общая классификация объектов доступа — на рис. 11.2.

Горизонтальная связь на рис. 11.1 отражает, что субъекты «ПОЛЬЗОВАТЕЛЬ» и «ПРОЦЕСС» не могут рассматриваться независимо, т.к. запрос доступа к ресурсу генерирует процесс, запускаемый пользователем.

Очевидно, что представленные на рис. 11.1 и 11.2 классификации содержат всю возможную совокупность субъектов и объектов доступа защищаемого компьютера (реестр ОС относим к объектам файловой системы).

Теперь введем детальные классификации возможных в системе субъектов и объектов доступа, доступ которых (к которым) должен разграничивать диспетчер доступа. Здесь же определим механизмы управления доступом, решающие задачи разграничения прав доступа.

Детальная классификация субъектов доступа

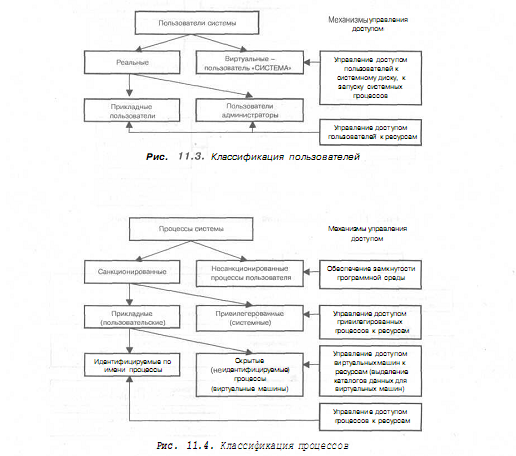

Как отмечалось, субъектами доступа к ресурсам компьютера являются пользователи и процессы. При этом каждый из этих субъектов, в свою очередь, может быть классифицирован. Классификация пользователей пред-

ставлена на рис. 11.3. Классификация процессов представлена на рис. 11.4.

Детальная классификация объектов доступа

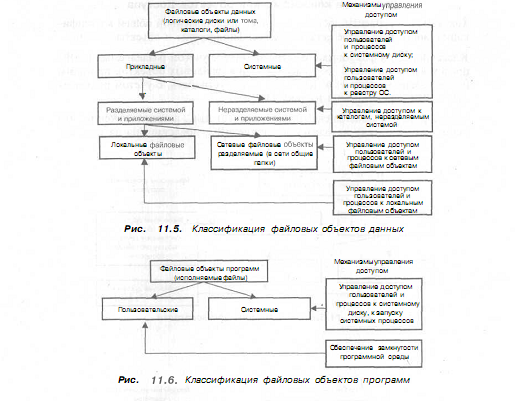

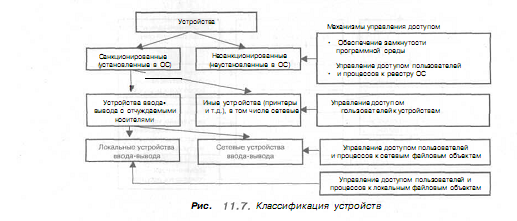

Так же как и субъекты доступа, в рамках представленной общей классификации могут быть более детально классифицированы и объекты доступа. Классификация файловых объектов данных, с учетом разделяемых в ЛВС представлена на рис. 11.5. Классификация файловых объектов программ представлена на рис. 11.6. Классификация устройств, с учетом разделяемых в ЛВС представлена на рис. 11.7.

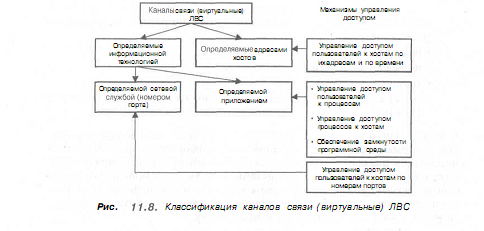

Классификация каналов связи (виртуальные) ЛВС, в предположении, что защищаемый объект находится в составе ЛВС, представлена на рис. 1.8.

Требования к механизмам управления доступом

С учетом сказанного можем сделать вывод о необходимости управления доступом для каждой пары «субъект — объект». Без этого не может быть обеспечена полнота разграничительной политики доступа к ресурсам защищаемого объекта. При этом должна быть реализована следующая совокупность механизмов:

1. Механизм управления доступом пользователей (прикладных пользователей и администратора) к ресурсам.

2. Механизм управления доступом процессов (прикладных и системных) к ресурсам.

3. Механизм комбинированного доступа пользователя и процесса к ресурсам.

В качестве ресурсов, к которым должен разграничиваться доступ, должны выступать:

1. При автономном (не в составе сети) функционировании защищаемого объекта:

• логические диски (тома), каталоги, файлы данных;

• каталоги, не разделяемые ОС и приложениями (например, TEMP, «Корзина» и др.);

• каталоги с исполняемыми файлами, исполняемые файлы (обеспечение замкнутости программной среды);

• системный диск (где располагаются каталоги и файлы ОС);

• объекты, хранящие настройки ОС, приложений, системы защиты (для ОС Windows — реестр ОС);

• устройства;

• отчуждаемые внешние накопители (дискеты, CD-ROM диски и т.д.).

2. При функционировании защищаемого объекта в составе ЛВС помимо вышеуказанных должны дополнительно рассматриваться следующие ресурсы:

• разделяемые в сети файловые объекты;

• разделяемые в сети устройства;

• хосты;

• сетевые информационные технологии (сетевые приложения и

службы).

С учетом формализованных требований к системе защиты при реализации системы защиты конфиденциальной информации основу данных механизмов должен составлять дискреционный принцип разграничения прав доступа. При реализации системы защиты секретной информации основу данных механизмов должен составлять мандатный принцип разграничения прав доступа, а дискреционный принцип в этом случае реа-лизуется в качестве дополнения к мандатному.

11.3. Угрозы преодоления

разграничительной политики доступа

к ресурсам. Противодействие угрозам

современными ОС

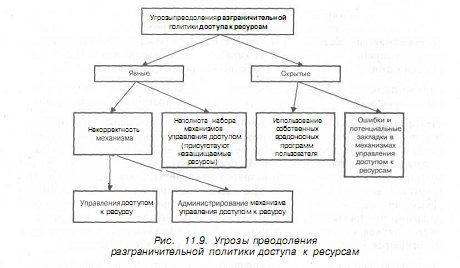

11.3.1. Классификация угроз преодоления

разграничительной политики доступа к ресурсам

Классификация угроз преодоления разграничительной политики доступа к ресурсам в общем случае представлена на рис. 11.9. Как и ранее, здесь могут быть выделены явные и скрытые угрозы. Явные угрозы связаны с некорректностью реализации как собственно механизма защиты, так и механизма его администрирования. Кроме того, явные угрозы мо- гут быть связаны с неполнотой разграничений, реализуемых в системе,

что позволяет пользователю без применения каких-либо вспомогательных средств осуществить НСД к ресурсам.

Скрытые же угрозы наоборот предполагают для осуществления НСД применение пользователем своего программного обеспечения (и здесь невозможно предположить, каким образом и с какой целью они реализуются), а также знаний об ошибках и потенциально возможных закладках в реализации механизмов управления доступом к ресурсам.

11.3.2. Практический анализ современных ОС

в контексте принятой классификации угроз

преодоления разграничительной политики доступа

Проиллюстрируем отмеченные классы угроз простыми примерами и

проанализируем возможность противодействия им современными универсальными ОС.

Под некорректностью механизма управления доступом к ресурсам (в отличие от ошибки в реализации механизма) будем понимать возможность появления (или существование) канала НСД к информации, обусловленного в идеологически неверном определении его задач и функций, что критически сказывается на реализации механизма. Например, ранее отмечалось, что важнейшим механизмом защиты является обеспечение замкнутости программной среды. При этом должны рассматриваться возможности запуска программ из всех объектов доступа, а не только с жесткого диска, в частности, с локальных и сетевых устройств ввода, общих папок (разделяемых ресурсов файловой системы).

Разграничение доступа на запуск программ только из объектов файловой системы, располагаемых на жестком диске, является некорректным решением задачи обеспечения замкнутости программной среды. Подобный недостаток, например, присущ ОС Windows NT/2000, где невозможно установить атрибут доступа «на исполнение» к устройствам ввода. Таким образом, важнейший механизм защиты — механизм обеспечения замкнутости программ-ной среды, противодействующий скрытым угрозам, — здесь не может быть реализован без физического отключения устройств ввода в принципе. Гораз-

до хуже ситуация обстоит для ОС семейства UNIX, ввиду невозможности установить атрибут «исполнение» на каталог (в том смысле, что в UNIX для каталога этот атрибут не несет в себе необходимой функциональности).

Другой пример некорректности механизма замкнутости программной среды -- невозможность разграничить исходящий доступ к общим папкам.

Некорректность администрирования механизма управления доступом к ресурсу может быть проиллюстрирована следующими примерами. Право разделять (делать доступными из сети) общие папки и устройства, например, для ОС Windows 95/98/Ме предоставляется пользователю, что в принципе не позволяет администратору реализовать разграничительную политику доступа к ресурсам при защите компьютера в составе ЛВС.

Далее, при использовании на защищаемом компьютере приложения, обладающего встроенными механизмами защиты (например, СУБД), появляется несколько уровней администрирования безопасностью, при этом не решается задача централизации подобной системы управления.

Неполнота набора механизмов управления доступом делает современные ОС уязвимыми. В частности, без разграничений доступа для субъекта «процесс» трудно обеспечить какую-либо серьезную защиту информации.

Так, для ОС семейства Windows существуют системные процессы, запускаемые под текущим пользователем. При этом невозможно разграничить доступ для системного процесса.

Относительно скрытых угроз можем отметить, что они, в первую очередь, связаны с некорректностью реализации механизма обеспечения замкнутости программной среды, который, как отмечалось, большинством современных универсальных ОС реализован не в полном объеме.

11.4. Структура диспетчера доступа.

Требования к механизмам управления доступом к ресурсам

11.4.1. Диспетчер доступа, как центральный элемент системы защиты

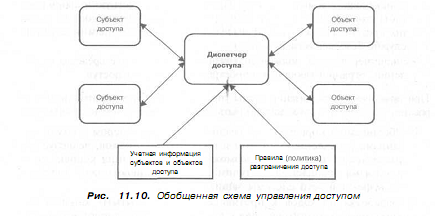

Разграничение доступа осуществляется центральным элементом системы защиты -- диспетчером доступа. Диспетчер доступа идентифицирует субъекты, объекты и параметры запрашиваемого доступа субъектом к объекту. Это именно диспетчер доступа предоставляет запрашиваемый доступ или запрещает его. Идентифицирующую информацию субъектов и объектов доступа принято называть учетной информацией. Правила, на основании которых диспетчер доступа принимает решение о предоставлении (либо отказе) субъекту доступа к объекту, называют правилами (или политикой) раз-

граничения доступа.

Обобщенная схема управления доступом представлена на рис. 11.10.

11.4.2. Требования, предъявляемые

к диспетчеру доступа

Следуя формализованным требованиям к механизмам управления доступом к ресурсам, могут быть сформулированы требования к диспетчеру доступа, которые состоят в следующем:

» диспетчер доступа должен обеспечивать корректность и однозначность реализации разграничительной политики доступа к ресурсам. Для каждой пары «субъект»—«объект» в диспетчере доступа должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д.), т.е. тех типов доступа, которые являются санкционированными для данного субъекта к данному ресурсу (объекту);

« диспетчер доступа должен выполнять требования к полноте реализации разграничительной политики доступа, то есть управление доступом должно быть применимо к каждому объекту и каждому субъекту;

* диспетчер доступа должен обнаруживать как явные, так и скрытые действия субъекта при доступе к объекту, т.е. противодействовать как явным, так и скрытым угрозам НСД к ресурсам. Под «явными» подразумеваются действия, осуществляемые с использованием санкционированных системных средств, а под «скрытыми» — иные действия, в том числе с использованием собственных программ субъекта;

* диспетчер доступа должен обеспечивать реализацию централизованной схемы администрирования (задания и изменения разграничительной политики доступа к ресурсам). Кроме того, он должен предусматривать возможность санкционированного изменения учетной информации субъектов и объектов доступа, а также и правил разгра-

ничения доступа. В том числе, должна быть предусмотрена возможность санкционированного изменения списка субъектов доступа- и списка защищаемых объектов. Право изменять учетную информацию субъектов и объектов доступа и правил разграничения доступа должно предоставляться только выделенным субъектам (администрации, службе безопасности и т.д.);

« диспетчер доступа должен содержать в своем составе средства управления, ограничивающие распространение прав на доступ.

При практической реализации схемы управления доступом важнейшими вопросами, решению которых должно быть уделено особое внимание, являются:

1. Обоснование корректности реализуемого диспетчером доступа механизма управления доступом и полноты механизмов, реализуемых диспетчером доступа. Без возможности обоснования корректности механизма управления доступом к ресурсам невозможно говорить об эффективности системы защиты.

2. Разработка подходов к противодействию «скрытым» каналам несанкционированного доступа к ресурсам (в обход диспетчера доступа, при условии корректной реализации им механизма управления доступом к ресурсам). Особенно эта задача актуальна при реализа-

ции добавочного средства защиты, используемого для ОС и приложений, в которых могут присутствовать ошибки в реализации, а также системные условия, требующие решения дополнительных задач для корректного разграничения доступа к ресурсам.