- •Отчёт по предмету: «Безопасность и управление доступом в информационных системах»

- •Практическая работа № 1

- •Практическая работа № 2.

- •Практическая работа № 3

- •Практическая работа № 4

- •Практическая работа № 5

- •Практическая работа № 6

- •Практическая работа № 7

- •Практическая работа № 8

- •Практическая работа № 9

- •Практическая работа № 10

- •Защита периметра информационной системы

- •Защищенный доступ в интернет Задачи:

- •Решение:

- •Продукты:

- •Решение:

- •Продукты:

- •Фильтрация контента

- •Защита электронной почты от:

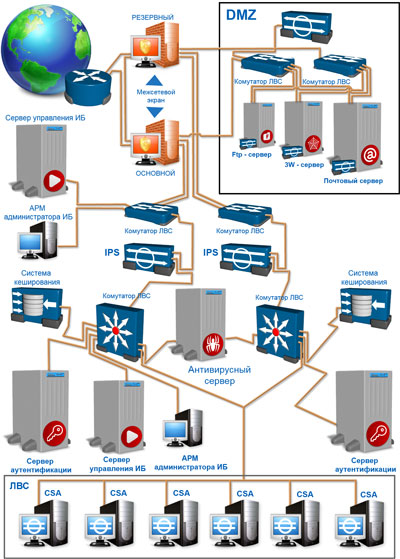

Защита периметра информационной системы

Базовые элементы защиты периметра - это межсетевые экраны (и VPN-серверы), системы обнаружения и предотвращения сетевых атак и системы мониторинга ИБ. Однако, как показывает практика, этих систем зачастую недостаточно для эффективной защиты от современных угроз они обеспечивают необходимый, но не достаточный уровень защищенности информационной системы. Существует ряд угроз и их становится все больше и больше, от которых указанные средства защиты малоэффективны. К таким угрозам относятся:

проникновение червей, вирусов и другого вредоносного кода через электронную почту, web-сёрфинг и т.п. Как правило, данная зараза не определяется ни межсетевыми экранами, работающими на третьем уровне модели OSI, ни системами обнаружения сетевых атак. Ведь никакой атаки, например, в момент передачи файла, не производится;

заражение пользовательских компьютеров, работающих через криптотуннель (например, внутри SSL-соединения с зараженным web-сервером или IPSec-соединения с зараженной сетью);

атаки, использующие неизвестные уязвимости некоторых приложений.

По этим, и ряду других причин, для полноценной защиты корпоративной информационной системы недостаточно лишь межсетевых экранов (и систем обнаружения атак). В зависимости от особенностей конкретной защищаемой системы и требованиям к уровню защищенности, рекомендуется использовать и другие системы и методы защиты. Очень важно организовать эффективную защиту на уровне хостов (серверов и рабочих станций сети), контроль контента на периметре сети, контроль за утечкой конфиденциальной информации, и принять некоторые другие меры.

Защита периметра должна обеспечивать безопасность от следующих угроз:

Сетевые атаки, направленные на недоступность информационных ресурсов (к примеру, Web-серверов, сервисов электронной почты и т.д.) - атаки класса DoS и DDoS;

Компрометация информационных ресурсов и эскалация привилегий - как со стороны инсайдеров, так и внешних злоумышленников, как с целью использования ваших ресурсов, так и с целью нанесения ущерба;

Действия вредоносного программного кода (вирусы, сетевые черви, трояны, программы-шпионы и т.д.);

Утечка конфиденциальной информации и похищение данных - как через сеть (e-mail, FTP, web и пр), так и через внешние носители.

Различные сетевые атаки на приложения.

Решение:

Решения по организации межсетевого экранирования и организации VPN:

Cisco ASA/PIX, FWSM и IOS;

Check Point VPN-1 / UTM-1;

Juniper Netscreen / SSG / ISG;

Семейство Juniper Netscreen, Juniper SSG и Juniper ISG объединяет функции VPN маршрутизатора, межсетевого экрана, антиспамовой системы, которая позволяет как подключаться к внешним базам, так и создавать собственную базу подозрительных доменов, URL-фильтра, менеджера полосы пропускания, антивирусного сканнера. Причем совмещение всех этих функций в линейке продуктов Juniper не влияет на производительность системы, что достигается благодаря использованию в средствах защиты Juniper специализированных микросхем и ASIC и высокоскоростных универсальных процессоров.

Информзащита - "Континент";

S-Terra VPN Gate;

Aladdin eSafe;

Panda Security;

Системы обнаружения и предотвращения вторжения

Cisco IPS 4240 Series Sensors;

Полнофункциональные модули Cisco IPS для модульных коммутаторов Cisco 6500/7600, мультисервисных маршрутизаторов Cisco ISR, и универсальных устройств безопасности Cisco ASA;

Check Point IPS-1 и InterSpect;

Juniper IDP;

Juniper IDP обеспечивает блокировку атак до того, как они могут нанести вред системе, что позволяет выстроить легкую в обслуживании защиту. Juniper IDP защищает сеть от попадания шпионского программного обеспечения, троянов, червей, клавиатурных шпионов и других программ, которые могут нанести вред безопасности сети. Благодаря высокой производительности Juniper IDP оптимально подходит для крупных предприятий и провайдеров. Купить Juniper, цена которого не существенна по сравнению с безопасностью сети, вы можете в компании Микротест.

IBM ISS Proventia;

функционал, встроенный в комплексы защиты периметра Cisco ASA / IOS, CheckPoint VPN-1 / UTM-1, Juniper Netscreen/SSG/ISG, Aladdin eSafe, Panda Security;

Средства мониторинга и анализа информационной безопасности:

Cisco MARS

Check Point Eventia

IBM ISS SiteProtector

Средства анализа защищенности

Сканер уязвимостей X-Spider

IBM Internet Scanner и Proventia Network Enterprise Scanner

Защищенный удаленный доступ к информационным ресурсам

Задачи:

авторизации пользователей для доступа к данным;

разграничения прав пользователей на доступ к данным;

обеспечение необходимого режима конфиденциальности;

обеспечения подлинности данных, представленных в электронном виде;

подтверждения авторства данных, представленных в электронном виде.

Решение:

средство организации VPN,

удостоверяющий центр,

средства обнаружения атак,

средства анализа защищенности.

Модульность системы защиты позволяет использовать компоненты как в комплексе, так и по отдельности.

Продукты:

межсетевой экран и VPN-модуль:

Cisco PIX Firewall

Cisco Catalyst FWSM module

Cisco ASA

S-Terra CSP VPN Gate.

удостоверяющий центр - КриптоПро УЦ

средство обнаружения атак:

Cisco IDS;

Cisco IDS Module for Catalist;

Cisco IPS;

Cisco ASA с модулем AIP;

Cisco IOS с возможностями IDS.

средство анализа защищенности:

Сканер уязвимостей X-Spider

Cisco MARS.