- •Методы защиты информации в компьютерных технологиях Москва 2011

- •1. Основные направления криптологии.

- •2. Методы криптографических преобразований с открытым ключом.

- •2.1. Алгоритм нахождения числа по модулю.

- •2.2. Вычисление обратных величин в модулярной алгебре.

- •2.3. Алгоритм операции возведения числа в степень по модулю.

- •2.4. Определение односторонней функции.

- •3. Алгоритмы формирования и функционирования криптографических систем с открытым ключом.

- •3.1. Алгоритм криптографической системы rsa (Райвест-Шамир-Адлеман).

- •3.2. Алгоритм криптографической системы на основе вычисления дискретных логарифмов в конечном поле – алгоритм Эль Гамаля.

- •3.3. Алгоритм функционирования криптографической системы на основе дискретного логарифмирования в метрике эллиптических кривых.

- •3.3.1. Основные операции криптографических преобразований в метрике эллиптических кривых.

- •3.4. Преобразование Диффи-Хеллмана в системах криптографии с открытым ключом.

- •XcxпШифратор

- •3.5. Формирование криптограмм открытых сообщений и их дешифрование с использованием методов дискретного логарифмирования в метрике эллиптических кривых.

- •4.1. Вычисление множества точек удвоения заданной эллиптической кривой.

- •4.1.3. Вычисление координат точки [8]g, как результат удвоения точки [4]g:

- •4.1.4. Вычисление координат точки [16]g , как результат удвоения точки [8]g:

- •4.1.5. Вычисление координат точки [32]g , как результат удвоения точки [16]g:

- •4.1.6. Вычисление координат точки [64]g , как результат удвоения точки [32]g:

- •4.1.7. Вычисление координат точки [128]g , как результат удвоения точки [64]g:

- •4.2. Вычисление композиций точек удвоения [4]g; [8]g; [32]g; [64]g; [128]g заданной эллиптической кривой.

- •5. Алгоритм формирования открытого ключа абонента в.

- •5.1. Вычисление множеств точек удвоения заданной эллиптической кривой.

- •5.1.3. Вычисление точки [8]g, как результат удвоения точки [4]g:

- •5.1.4. Вычисление точки [16]g , как результат удвоения точки [8]g:

- •5.1.5. Вычисление точки [32]g , как результат удвоения точки [16]g:

- •5.1.6. Вычисление точки [64]g , как результат удвоения точки [32]g:

- •5.1.7. Вычисление точки [128]g , как результат удвоения точки [64]g:

- •5.2. Вычисление композиций различных точек удвоения заданной эллиптической кривой ( [2]g; [4]g; [16]g; [32]g; [128]g ).

- •6. Вычисление парного сеансового ключа шифрования-дешифрования для абонентов а и в на основе преобразований Диффи-Хеллмана.

- •6.1. Действие абонента в.

- •6.1.1. Вычисление точки [2]коа , как результат удвоения точки коа:

- •6.2. Вычисление композиций различных точек удвоения заданной эллиптической кривой: [2]коа; [4] коа; [16] коа; [32] коа; [128]коа).

- •7. Дешифрование абонентом а криптограммы, полученной от абонента в с использованием парного секретного симметричного ключа, сформированного по методу Диффи-Хеллмана в метрике эллиптических кривых.

- •7.1. Вычисление удвоений множества точек заданной эллиптической кривой на стороне абонента «а» по значению точки ков, характеризующей открытый ключ абонента «в».

- •7.1.1. Вычисление значения удвоения точки ков – [2]ков:

- •7.2. Вычисление композиций различных точек удвоения заданной эллиптической кривой: [4]ков; [8]ков; [32]ков; [64]коа; [128]ков).

- •7. 3. Дешифрование абонентом «а» криптограммы с, полученной от абонента «в».

- •4. Алгоритмы электронной цифровой подписи.

- •4.1. Алгоритм электронной цифровой подписи rsa (Райвест-Шамир-Адлеман).

- •4.2. Алгоритм электронной цифровой подписи Эль Гамаля (egsa). Egsa (el Gamal Signature Algorithm).

- •4. 3. Алгоритм электронной цифровой подписи dsa (Digital Signature Algorithm).

- •4.4. Алгоритм электронной цифровой подписи гост р34.10-94. (Отечественный стандарт электронной цифровой подписи).

- •4.5. Алгоритм электронной цифровой подписи гост р34.10-2001. (Отечественный стандарт электронной цифровой подписи).

- •3.1. Вычисление множества точек удвоения заданной эллиптической кривой.

- •3.1.3. Вычисление координат точки [8]g, как результат удвоения точки [4]g:

- •3.1.4. Вычисление координат точки [16]g , как результат удвоения точки [8]g:

- •3.1.5. Вычисление координат точки [32]g , как результат удвоения точки [16]g:

- •3.1.6. Вычисление точки [64]g , как результат удвоения точки [32]g:

- •3.1.7. Вычисление точки [128]g , как результат удвоения точки [64]g:

- •3.2. Вычисление композиций точек удвоения [4]g; [8]g; [32]g; [64]g; [128]g заданной эллиптической кривой.

- •4. Действие абонента-отправителя (абонента «а») по формированию электронной цифровой подписи электронного сообщения «м».

- •4.3.2. Вычисление композиций точек удвоения [256]g; [64]g; [16]g; [8]g; [2]g; g заданной эллиптической кривой.

- •4.3.2.3. Вычисление композиции точек [336]g и [8]g;

- •4.3.2.4. Вычисление композиции точек [344]g и [2]g;

- •4.3.2.5. Вычисление композиции точек [346]g и g;

- •4.5. Вычисление параметра электронной цифровой подписи Si .

- •5. Действия абонента «в» по приему и аутентификации подписанного электронного сообщения «м».

- •5.5.2. Вычисление композиции точек [32]g и [8]g;

- •5.5.3. Вычисление композиции точек [40]g и [4]g;

- •5.5.5. Вычисление композиций точек удвоения

- •5.5.5.1. Вычисление композиции точек [128]коа и [64]коа;

- •5.5.5.2. Вычисление композиции точек [192]коа и [32]коа;

- •5.5.5.3. Вычисление композиции точек [224]коа и [2]коа;

- •5.5.5.4. Вычисление композиции точек [u1]g и [u2]коа;

- •5.5.5.5. Сравниваются вычисленные значения параметра «r», принятого в составе эцп от абонента-отправителя и значения абсциссы точки «q» → «xq», вычисленное абонентом получателем.

- •6. Элементы симметричных криптографических преобразований.

- •6.2. Табличное шифрование методом перестановки по ключевому слову или фразе, задающими перестановку.

- •6.3. Табличное шифрование методом двойной перестановки.

- •6.5. Шифры сложной замены.

- •7. Корректирующие коды.

- •6. 1. Блочные коды.

- •6.1.1. Систематические коды.

- •6.1.2. Корректирующие коды с обнаружением искажений, применяемые в системах передачи и обработки информации.

- •7. Windows-кодирование.

- •7.1. Преобразование Windows-кодирования - коды Грея.

- •7.2. Преобразование Windows-кодирования в систематические коды.

- •7.3. Преобразование Windows-кодирования в коды Хэмминга.

- •7.5. Преобразование Windows-кодирования в коды Боуза-Чодхури-Хоквингема (бчх).

В.Ф. Макаров

Методы защиты информации в компьютерных технологиях Москва 2011

ОГЛАВЛЕНИЕ

Введение …………………………………………………..………………….1

1. Основные направления криптологии………………………………..…14

2. Методы криптографических преобразований с открытым ключом….7

2.1. Алгоритм нахождения числа по модулю…………………………….11

2.2. Вычисление обратных величин в модулярной алгебре……..………12

2.3. Алгоритм операции возведения числа в степень по модулю……….13

2.4. Определение односторонней функции………………………………...15

3. Алгоритмы формирования и функционирования криптографических систем с открытым ключом……………………………………………………17

3.1. Алгоритм криптографической системы RSA…………………………17

3.2. Алгоритм криптографической системы на основе вычисления дискретных логарифмов в конечном поле – алгоритм Эль Гамаля………..23

3.3. Алгоритм функционирования криптографической системы на основе дискретного логарифмирования в метрике эллиптических кривых……28

3.3.1. Основные операции криптографических преобразований

в метрике эллиптических кривых…………………………………………..32

3.4. Преобразование Диффи-Хеллмана в системах криптографии с открытым ключом…………………………………………………………………..37

3.4.1. Алгоритм автоматического формирования

парных симметричных ключей шифрования-дешифрования

открытых сообщений на рабочих станциях абонентов

корпоративной системы……………………………………………………...39

3.5. Формирование криптограмм открытых сообщений и их дешифрование с использованием методов дискретного логарифмирования в метрике эллиптических кривых…………………………………………………………43

4. Алгоритмы электронной цифровой подписи…………………………..78

4.1. Алгоритм электронной цифровой подписи RSA (Райвест-Шамир-Адлеман)……………………………………………………………………...85

4.2. Алгоритм электронной цифровой подписи Эль Гамаля (EGSA). EGSA (EL Gamal Signature Algorithm)…………………………………………….92

4. 3. Алгоритм электронной цифровой подписи DSA (Digital Signature Algorithm)…………………………………………………………………………….99

4.4. Алгоритм электронной цифровой подписи ГОСТ Р34.10-94. (Отечественный стандарт электронной цифровой подписи)……………………….104

4.5. Алгоритм электронной цифровой подписи ГОСТ Р34.10-2001. (Отечественный стандарт электронной цифровой подписи)………………………110

5. Элементы симметричных криптографических преобразований............135

6. Корректирующие коды. …………………………………………………..147

6.1. Блочные коды……………………………………………………………..148

6.1.1. Систематические коды…………………………………………………149

6.1.2. Корректирующие коды с обнаружением искажений, применяемые в системах передачи и обработки информации…………………………… …150

6.1.2.1. Код Хэмминга………………………………………………………..166

6.1.2.2. Циклические коды……………………………………………………169

6.1.2.3. Коды Боуза-Чоудхури-Хоквингема (БЧХ)………………………...177

7. Windows-кодирование……………………………………………………..189

7.1. Преобразование Windows-кодирования - коды Грея…………………190

7.2. Преобразование Windows-кодирования в систематические коды…..190

7.3. Преобразование Windows-кодирования в коды Хэмминга…………..193

7.4. Преобразование Windows-кодирования в циклические коды………..197

7.5.Преобразование Windows-кодирования в коды

Боуза-Чодхури-Хоквингема (БЧХ)…………………………………………199

Введение

Актуальность указанного направления определяется возрастающими темпами противоправных посягательств на информационную инфраструктуры торгово-экономической деятельности. Так по данным социологических и специальных исследований деятельности государственных и частнопредпринимательских компаний с начала XXI преступления в экономической сфере деятельности будут ориентированы на возможность корыстных несанкционированных действий в информационно-вычислительных комплексах банковских и иных торгово-экономических структурах. Сфера противоправных действий в компьютерных технологиях имеет резкую тенденцию к возрастанию так называемой «интеллекутульной преступности», когда материально-экономические незаконные приобретения будут достигаться за счет хищения и обналичивания средств в торгово-экономических и банковских предприятиях и организациях с использованием средств и систем несанкционированного доступа. Высокая криминализация современного общества резко обострила проблему обеспечения экономической безопасности подавляющего большинства предприятий ТЭД (Торгово-экономической деятельности) России, независимо от их организационно-правовой формы и форм собственности. Возникла потребность в механизме мобилизации и оптимального управления корпоративными ресурсами конкретного предприятия с целью активного противодействия возможным негативным воздействиям на торгово-экономическую безопасность.

На сегодняшний день один вооруженный налет на банковскую структуру (Бандитское нападение) наносит на мировом уровне в среднем ущерб порядка 9,5 тысяч долларов, одно «беловоротничковое вторжение» в банковскую структуру наносит ущерб 16,5 тысяч долларов, одно же компьютерное противоправное воздействии на банковскую структуру с целью незаконного изъятия денежных средств наносит ущерб 370 тысяч долларов.

В Российской Федерации продолжается рост преступности, связанной с использованием информационно-коммуникационных технологий. Но темпы ее роста существенно замедлились. Если в последние годы отмечалась тенденция ежегодного удвоения количества зарегистрированных преступлений, то сейчас наблюдается снижение темпов роста их числа. В 2008 г. прирост составил меньше 12 %. Подобная динамика сохраняется и в 2009…2010 г. г.

Необходимо отметить, что изменяется качество совершаемых преступлений, ущерб, который они наносят. Портрет компьютерного преступника тоже претерпел изменения, растет его техническая вооруженность, более масштабной, изобретательной и агрессивной становится его деятельность. Кроме того, наблюдается тенденция объединения преступников в устойчивые группы, в том числе и международные.

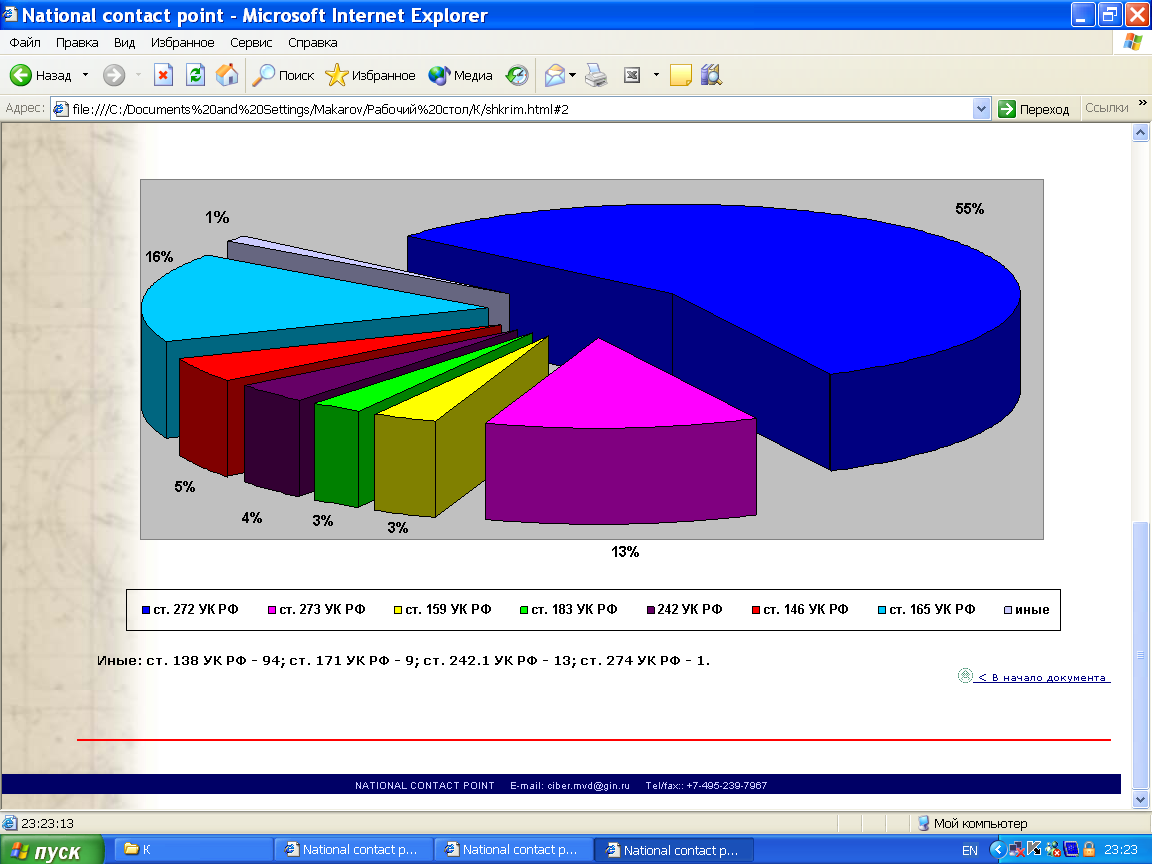

Рис.1.1. Структура распределения правонарушений в компьютерных технологиях

Сегодня доля преступлений, совершенных в группе, достигла 12%. От общего числа зарегистрированных преступлений около 56 % связаны с неправомерным доступом к компьютерной информации (28 глава УК РФ - 8382 преступлений). Большая их часть совершается с использованием вредоносных компьютерных программ, а также специфических возможностей операционных систем, позволяющих получать удаленный доступ к информационным ресурсам. Подобные преступления носят многоэпизодный, скоротечный, а зачастую и трансграничный характер (рис. 1.1). С расширением российского сегмента глобальной сети Интернет, существенным увеличением числа пользователей при недостаточных мерах защиты информационных ресурсов. При желании любой пользователь имеет возможность получить в сети Интернет готовую вредоносную программу или т.н. "конструктор вирусов", чтобы самостоятельно создать новую. В России отмечается увеличение количества фактов электронных атак на информационные ресурсы банковских структур, особенно иностранных, в целях хищения финансовых средств или получения информации для совершения таких действий. В 2008 году на 20 % сократилось число случаев незаконного получения и разглашения сведений, составляющих коммерческую или банковскую тайну, совершенных с использованием компьютерной техники (376 преступлений). Таким преступлениям сопутствуют факты мошенничества, в том числе с использованием поддельных кредитных или расчетных карт (451 преступление) (рис. 1.2). На сегодняшний день информационно-телекоммуникационные системы России по сравнению с другими развитыми государствами остаются менее взаимосвязанными, что затрудняет проведение широкомасштабных компьютерных нападений (рис. 1.3). Однако в перспективе ожидается, что ущерб от такого рода преступлений в сфере компьютерной информации может существенно возрасти. В 2009 году по сравнению с аналогичным периодом прошлого года в 1,7 раза возросло число выявленных преступлений, связанных с распространением материалов порнографического содержания, в том числе с участием несовершеннолетних, совершенных с использованием компьютерной техники. Если в 2008 году было зарегистрировано 319 подобных преступлений, то в 2009 году их количество достигло 552.

Рис. 1.2. Динамика роста количества преступлений в сфере информационных технологий В большинстве случаев поиск клиентов для сбыта порнографической продукции преступниками осуществляется через сеть Интернет, а реализация - на машинных носителях информации. Однако выявленные преступления, связанные с непосредственным размещением порнографических материалов в сети Интернет, не носят массовый характер (рис. 1.4).

Рис. 1.3. Диаграмма распределения экономических преступлений Несмотря на повышение уровня защиты информационно - телекоммуникационных систем от неправомерного доступа, остается сложной криминальная обстановка в сфере телекоммуникаций. Наличие огромного спроса на услуги связи при их относительно высокой стоимости способствовало дальнейшему росту преступности в данной области. В 2008 году количество преступлений в информационно - телекоммуникационных сетях снизилось на 15 % (2 391 преступлений). Кроме того, зарегистрировано 15 преступлений, связанных с неправомерным оказанием услуг связи (ст. 171 УК РФ), тогда как за аналогичный период прошлого года выявлено только 3 преступления такого рода. |

Рис. 1.4. Диаграмма распространения порнографических материалов

Наряду с известными видами противоправных деяний (использование радиотелефонов - "двойников" и аппаратуры подмены абонентского номера) в 1-м полугодии 2009 г. отмечено широкое распространение фактов так называемого роумерского мошенничества, а также неправомерного доступа к телекоммуникационным ресурсам цифровых мини-АТС, имеющих выход в общегосударственную телефонную сеть. В настоящее время выявление и пресечение подобных преступлений по техническим причинам затруднено. Актуальной для России остается проблема незаконного оказания услуг связи, неправомерного доступа к каналам коммерческого спутникового телевидения, функционирования незаконных сетей кабельного телевидения. В целом способы совершения противоправных действий в сфере телекоммуникаций постоянно развиваются и напрямую зависят от технологических решений, применяемых в существующих системах связи. С внедрением в Российской Федерации современных цифровых телекоммуникационных систем ожидается дальнейшее увеличение количества совершенных преступлений в данной области (рис. 1.5).

Рис. 1.5. Диаграмма распределения преступлений с нанесением имущественного ущерба В настоящее время остается в значительной степени криминализированным российский рынок радиоэлектронных и специальных технических средств (РЭС и СТС), программного обеспечения. Ежегодно в Россию из-за рубежа ввозится несколько млн. единиц радиоэлектронных средств, а также значительное количество комплектующих к ним. Вместе с тем, по данным правоохранительных органов реальные объемы поставок РЭС, в первую очередь ограниченных к свободному обороту, на порядок выше. Анализ состояния рынка только сотовых телефонов показывает, что доля так называемых "серых" радиотелефонов достигает 70 % и в течение последних двух лет не снижается (рис. 1.6). В то же время основное количество незаконных поставок специальных технических средств для негласного получения информации приходится на российских производителей. По мнению МВД России, это связано с узким официальным рынком сбыта СТС при значительном спросе на такие средства среди частных охранных структур и криминалитета. |

Рис. 1.6. Диаграмма преступлений в сфере компьютерной информации

Несмотря на широкое распространение противоправных действий, связанных с незаконным оборотом РЭС и СТС, эффективность борьбы с ними остается низкой.

Одним из основных направлений является борьба с нарушениями авторских и смежных прав в сфере информационных технологий. Только в 2008 году пресечено 682 преступления, предусмотренных ст. 146 УК РФ, что на 50 % превышает показатель аналогичного периода прошлого года (454 преступления).

Управлением "К" МВД России выявляется значительное количество преступлений в сфере компьютерной информации, напрямую связанных с нарушениями авторских и смежных прав. Среди них: нелицензионное изготовление (копирование) аппаратно-программных средств и встроенного программного обеспечения; перепрограммирование мини-ЭВМ (процессоров) контрольно-кассовых машин, игровых автоматов и приставок (SPS-2); аппаратно-программное воздействие на процессоры персональных компьютеров в целях повышения их технических характеристик (т.н. "разгон"); смена IMEI-кодов сотовых телефонов; создание сайтов в сети Интернет, дублирующих уже существующие ресурсы, завоевавшие популярность у пользователей сети.

Такие противоправные деяния содержат не только признаки преступлений, предусмотренных ст.146 УК РФ, но и ст.272 УК РФ (неправомерный доступ к компьютерной информации) ст. 273 УК РФ (создание, использование и распространение вредоносных программ для ЭВМ) и ряда других. Подобные противоправные деяния не единичны. По данным МВД России, из общего числа зарегистрированных компьютерных преступлений около 5% так или иначе связаны с нарушениями авторских и смежных прав в информационной сфере.

Анализ криминальной обстановки в информационной сфере России показывает, что определенный уровень стабилизации не достигнут. МВД России прогнозирует в 2011 году дальнейший рост количества совершенных преступлений в сфере информационных технологий в пределах 20-30%.

Вместе с тем, остается высокой латентность данных видов преступности. По мнению МВД России, это связано с технологическими сложностями выявления преступлений, а также нежеланием общественных и коммерческих организаций информировать правоохранительные органы о фактах их совершения из личных или корпоративных соображений (рис. 1.7).

Рис. 1.7. Диаграмма распределения преступлений, связанных с нарушением авторских и смежных прав

Все вышеуказанное свидетельствует о необходимости разработки, развития и внедрения специальных средств и методов в компьютерных технологиях, обеспечивающих надежную защиту информационной инфраструктуры от противоправных посягательств. В «Доктрине информационной безопасности Российской Федерации» понятие информационной безопасности определено как состояние защищенности информационной среды общества, граждан и государства. В соответствии с этим защита информации может быть определена как комплекс правовых, организационно-административных, физических, технических, технологических, программных и программно-аппаратных средств и методов, направленных на парирование, противодействие и устранение последствий угроз информационной безопасности.

Следовательно, такими средствами и методами защиты информации и аутентификации пользователей и документов в компьютерных технологиях должны явиться современные программно-аппаратные средства защиты информации и аутентификации пользователей и документов с использованием криптографических методов защиты и электронной цифровой подписи.

Применение подобных методов не только обеспечивает надежную защиту цифровых данных, но и предоставляет экспертам-криминалистам новые возможности, как при осмотре места происшествия, так и при формировании документированных, закрепленных на носителях информации компьютерных систем собираемых доказательных материалов.

Экономическая безопасность определяется как состояние наиболее эффективного использования корпоративных ресурсов для предотвращения угроз и обеспечения стабильности функционирования в настоящем и будущем. Наиболее эффективное использование корпоративных ресурсов, необходимое для выполнения целей бизнеса, достигается путем предотвращения негативных воздействий на экономическую безопасность и достижения основных функциональных целей экономической безопасности:

1. Обеспечение высокой финансовой эффективности торгово-экономических предприятий, их финансовой устойчивости и независимости.

2. Обеспечение технологической независимости и достижение высокой конкурентоспособности технологического потенциала.

3. Высокая эффективность менеджмента, эффективность его организационной структуры.

4. Высокий уровень квалификации персонала и его интеллектуального потенциала, эффективность прикладных научно-исследовательских и опытно-конструкторских разработок и внедрение наиболее актуальных результатов в торгово-экономическую деятельность.

5. Высокий уровень экологичности, минимизация разрушительного влияния результатов производственной деятельности на состояние окружающей среды.

6. Качественная правовая защищенность всех аспектов деятельности.

7. Обеспечение защиты информационной инфраструктуры, достижение высокого уровня информационного обеспечения работы всех служб, идентификация, верификация и аутентификация электронного документооборота.

8. Обеспечение безопасности персонала, его капитала, имущества и коммерческих интересов.