- •Сущность и понятие информационной безопасности.

- •О бщая схема обеспечения информационной безопасности. Понятия защита информации, защита от информации.

- •Модель безопасности cia, другие категории модели безопасности

- •Направления обеспечения безопасности

- •Основные законы информационной безопасности рф.

- •Задачи и цели системы безопасности

- •Понятие субъектов и объектов обеспечения иб.

- •8. Сущность и понятие защиты информации

- •Понятие уязвимости информации. Виды уязвимости информации

- •Понятие утечки информации

- •Понятие угрозы. Классификация угроз

- •Внутренние и внешние антропогенные угрозы

- •Понятие «нарушитель» и «злоумышление».

- •Организационное обеспечение зи.

- •15.Классификация способов и средств зи.

- •16.Понятие зон безопасности защищаемого объекта.

- •17.Обобщенная схема охраны и защиты предприятия.

- •18.Понятие «носитель информации». Классификация источников и носителей информации.

- •19.Способы фиксирования информации на носителях.

- •21.Понятие конфиденциальной информации. Виды тайны конфиденциальной информации.

- •22.Государственная тайна. Сведения, отнесенные к гостайне. Степени секретности гостайны.

- •23.Коммерческая тайна. Сведения, отнесенные к коммерческой тайне.

- •24.Служебная тайна. Сведения, отнесенные к служебной тайне.

- •25.Понятие личной тайны. Сведения, отнесенные к личной тайне.

- •26.Профессиональная тайна. Сведения, отнесенные к профессиональной тайне.

- •27.Понятие дестабилизирующего воздействия. Классификация дестабилизирующего воздействия на информацию.

- •28.Источники дестабилизирующего воздействия

- •20.Виды отображения информации на носителях.

- •15.Классификация способов и средств зи.

- •16.Понятие зон безопасности защищаемого объекта.

- •17.Обобщенная схема охраны и защиты предприятия.

- •18.Понятие «носитель информации». Классификация источников и носителей информации.

- •19.Способы фиксирования информации на носителях.

- •21.Понятие конфиденциальной информации. Виды тайны конфиденциальной информации.

- •22.Государственная тайна. Сведения, отнесенные к гостайне. Степени секретности гостайны.

- •23.Коммерческая тайна. Сведения, отнесенные к коммерческой тайне.

- •24.Служебная тайна. Сведения, отнесенные к служебной тайне.

- •25.Понятие личной тайны. Сведения, отнесенные к личной тайне.

- •26.Профессиональная тайна. Сведения, отнесенные к профессиональной тайне.

- •27.Понятие дестабилизирующего воздействия. Классификация дестабилизирующего воздействия на информацию.

- •28.Источники дестабилизирующего воздействия

- •20.Виды отображения информации на носителях.

- •42.Мероприятия по защите информации.

- •43.Каналы распространения информации

- •44.Понятие собственник и владелец информации

- •45.Основные технологии построения защищенных информационных систем

- •46.Политика безопасности предприятия

- •47.Понятие информационного риска. Стратегия управления риском.

- •48.Управление риском.

- •49.Методы оценки информационного риска.

- •50.Табличный способ оценки информационного риска.

- •51.Оценка риска с помощью построения нечеткой когнитивной карты

- •52.Понятие стеганографии

- •53.Кадровое обеспечение зи.

- •54.Криптология. Основные криптологические алгоритмы

- •55.Квантовая криптология.

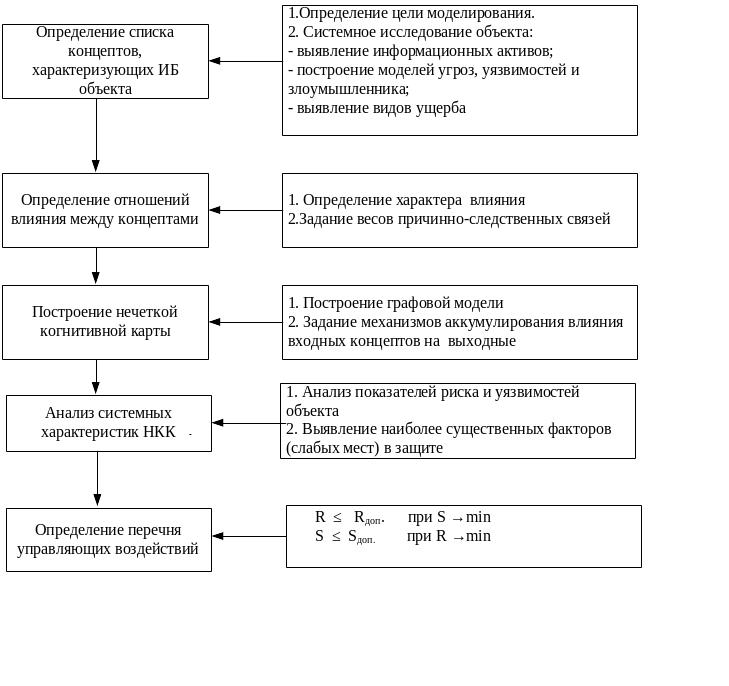

51.Оценка риска с помощью построения нечеткой когнитивной карты

Нечеткие когнитивные карты (НКК) используются для решения широкого круга задач, связанных с моделированием плохо формализованных процессов, их прогнозированием и поддержкой принятия решений. Неоспоримыми их достоинствами по сравнению с другими методами являются возможность формализации численно неизмеримых

факторов, использования неполной, нечеткой и даже противоречивой информации

Чтобы построить НКК, объект исследования представляют в виде знакового ориентированного графа. Ключевые факторы объекта исследования располагаются в вершинах графа и называются концептами.Дуги графа отображают причинно-следственные связи между вершинами. Риск — это ожидаемые потери или возможный результат реализации угрозы при существовании уязвимости. В общем случае при расчете риска используется формула:Rij=Pi^U*Pij^V)*Aj

Когнитивная карта – это знаковый ориентированный граф, в вершинах которого располагаются ключевые факторы объекта моделирования (концепты), связанные между собой дугами, отображающими причинно-следственные связи между ними. Эти связи характеризуют степень (силу) влияния концептов друг на друга и задаются с помощью нечетких весов Wij интервальных оценок или лингвистических термов. В общем случае, нечеткая когнитивная карта определяется как кортеж множеств: НКК= {С, F, W }, где С – конечное множество вершин (концептов); F – конечное множество связей между концептами; W – конечное множество весов этих связей. Все концепты НКК было предложено разделить на следующие пять типов – CG – множество целевых факторов; CU – множество дестабилизирующих факторов (угроз); CS – множество информационных активов; CI – множество базисных факторов (промежуточных концептов-индикаторов); CR – множество управляющих факторов.

Построенная таким образом НКК позволяет оценить влияние, как отдельной угрозы, так и совокупности угроз на тот или иной целевой фактор путем вычисления веса соответствующего пути с учетом весов входящих в него связей.

52.Понятие стеганографии

Стеганография — это наука, изучающая такие методы организации передачи секретных сообщений, которые скрывают сам факт передачи информации.

Скрытое сообщение (стего) помещается внутри безобидного на вид контейнера таким образом, чтобы постороннему субъекту-наблюдателю было бы сложно заметить наличие встроенного тайного послания. Контейнером могут быть чемодан с двойным дном, монета с отворачивающейся крышкой и т. п. При использовании вычислительной техники в качестве файлов-контейнеров могут выступать звуковые, графические, видео, текстовые и другие файлы.

Основная идея сокрытия сообщения заключается в том, что добавление секретного сообщения в файл-контейнер должно вызывать лишь незначительное изменение последнего. При прослушивании музыкального произведения или при созерцании графического изображения человек практически не в состоянии заметить изменения, произошедшие с начиненными файлами-контейнерами. К тому же субъект-наблюдатель часто не знает, как на самом деле выглядел (или звучал) оригинальный (неначиненный) объект. При обработке файлов-контейнеров с помощью специальных программ несложно выделить имеющиеся там скрытые сообщения.

S-Tools работает следующим образом : скрываемые данные сначала сжимаются , затем шифруются по алгоритму(IDEA, DES) с ключом необходимой длины, полученным из введенного пароля после чего распределяются по графическому или звуковому файлу в последовательности, определяемой генератором псевдослучайных чисел, начальное значение которого также связано с тем же паролем.