Лабораторна робота №1 – Виявлення атак

Мета роботи. Виявити можливі шляхи атаки інформації або комп'ютерної системи.

Теоретичний матеріал

Локальні та мережеві атаки

Основною особливістю будь-якої мереженої системи є те, що її компоненти розподілені в просторі, а зв'язок між ними здійснюється фізично, за допомогою мережних з'єднань (коаксіальний кабель, вита пара, оптоволокно і т. п.), і програмно, за допомогою механізму повідомлень. При цьому всі управляючі повідомлення і дані, що пересилаються між об'єктами розподіленої обчислювальної системи, передаються по мережевих з'єднаннях у вигляді пакетів обміну.

До мережевих систем, разом із звичними (локальними) атаками, здійснюваними в межах однієї комп'ютерної системи, застосовний специфічний вид атак, обумовлений розподілом ресурсів і інформації в просторі, - так звані мережеві (або видалені) атаки (remote або network attacks). Вони характеризуються, по-перше, тим, що зловмисник може знаходитися за тисячі кілометрів від об'єкту, що атакується, і, по-друге, тим, що нападу може піддаватися не конкретний комп'ютер, а інформація, що передається по мережевих з'єднаннях.

З розвитком локальних і глобальних мереж саме видалені атаки стають лідируючими як по кількості спроб, так і по успішності їх вживання, і, відповідно, забезпечення безпеки з погляду протистояння мережевим атакам набуває першорядне значення. Під видаленою атакою звичайно розуміється інформаційну руйнуючу дію на розподілену ВС, програмно здійснюване по каналах зв'язку. Таке визначення охоплює обидві особливості мережевих систем - розподіл комп'ютерів і розподіл інформації. Тому далі буде розглянуто два підвиди таких атак - це видалені атаки на інфраструктуру і протоколи мережі і видалені атаки на операційні системи та додатки. При цьому під інфраструктурою мережі ми розуміємо систему організації відносин між об'єктами мережі і сервісні служби, що використовуються в мережі, що склалася, а під операційними системами і додатками - все програмне забезпечення, що працює на видаленому комп'ютері, що тим або іншим чином забезпечує мережну взаємодію.

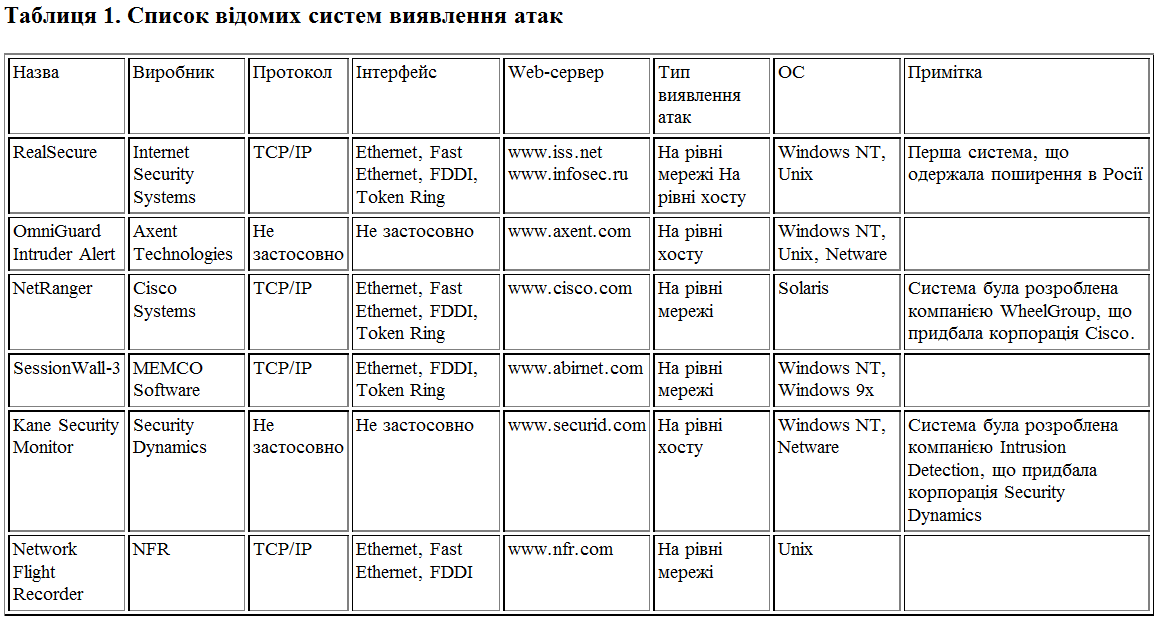

Класифікація систем виявлення атак

Історично технології, по яких будуються системи виявлення атак (intrusion detection systems) прийнято умовно поділяти на дві категорії: виявлення аномальної поведінки (anomaly detection) і виявлення зловживань (misuse detection). Однак у практичній діяльності застосовується інша класифікація, що враховує принципи практичної реалізації таких систем - виявлення атак на рівні мережі (network-based) і на рівні хосту (host-based). Перші системи аналізують мережний трафік, у той час як другі - реєстраційні журнали операційної системи чи додатка. Кожен із класів має свої достоїнства і недоліки, але про це трохи пізніше. Необхідно помітити, що лише деякі системи виявлення атак можуть бути однозначно віднесені до одного з названих класів. Як правило, вони містять у собі можливості кількох категорій. Проте, ця класифікація відбиває ключові можливості, що відрізняють одну систему виявлення атак від іншої.

Один з підходів до виявлення атак - виявлення зловживань, що полягає в описі атаки у вигляді шаблона (pattern) чи сигнатури (signature) і пошуку даного шаблона в контрольованому просторі (мережному трафіку чи журналі реєстрації). Ця технологія дуже схожа на виявлення вірусів (антивірусні системи являють яскравий приклад системи виявлення атак), тобто система може знайти усі відомі атаки, але вона мало пристосована для виявлення нових, ще невідомих атак.

Підхід, реалізований у таких системах, дуже простий і саме на ньому засновані практично всі пропоновані сьогодні на ринку системи виявлення атак. Однак адміністратори зіштовхуються з проблемами і при експлуатації цих систем. Перша проблема полягає в створенні механізму опису сигнатур, тобто мови опису атак. З першої плавно випливає друга проблема: як записати атаку, щоб зафіксувати всі можливі її модифікації? Необхідно відзначити, що перша проблема вже частково вирішена в деяких продуктах. Наприклад, система опису мережних атак Advanced Packets Exchange, реалізована компанією Internet Security Systems, і пропонована разом з розробленої нею і широко відомою в Росії сертифікованою Держтехкомісією РФ системою аналізу захищеності Internet Scanner.

Як уже було відзначено вище, існують два класи систем, що виявляють атаки на мережному й операційному рівні. Принципова перевага мережних (network-based) систем виявлення атак у тім, що напади ідентифікуються перш, ніж вони досягнуть вузла, що атакується. Ці системи простіше для розгортання у великих мережах, тому що вони не вимагають установки на різні платформи, використовувані в організації. Крім того, системи виявлення атак на рівні мережі практично не знижують продуктивності мережі.

У цілому аспекти, які необхідно враховувати при виборі систем виявлення атак, можна умовно розділити на кілька груп: Інсталяція і розгортання системи,безпека самої системи, виявлення атак, реагування на атаки, конфігурація системи, контроль подій, управління даними системи, продуктивність системи, архітектура системи, технічна підтримка системи.

Контрольні запитання.

Які є локальні атаки?

Які є мережеві атаки?

Класифікація систем виявлення атак?

Які є системи виявлення атак?