- •2.1 Понятие информационной безопасности, актуальность предмета иб и важность обеспечения иб. Основные термины и определения (рд «Термины и определения»)

- •2.2 Классификация информации (конфиденциальная информация, ов,сс,с). Перечень информации которой не может быть присвоен статус ограниченного распространения.

- •2.3 Классификация ас по требованиям безопасности информации. Классификация ас

- •2.5 Этапы развития криптографической подсистемы. Цифровой сертификат. Эцп. Технология «цифрового конверта».

- •2.6 Различные категории информации, подлежащие защите (государственная тайна, коммерческая тайна, персональные данные…).

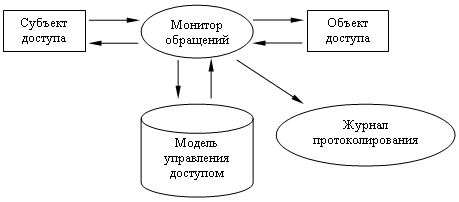

- •2.7 Основные принципы создания системы защиты информации от несанкционированного доступа (принцип персональной ответственности, принцип чистоты повторно используемых ресурсов, монитор обращений).

- •2.8 Основные принципы создания системы защиты информации от несанкционированного доступа (принцип достаточной глубины контроля доступа, принцип разграничения потоков информации, монитор обращений).

2.7 Основные принципы создания системы защиты информации от несанкционированного доступа (принцип персональной ответственности, принцип чистоты повторно используемых ресурсов, монитор обращений).

Принцип чистоты повторно используемых ресурсов

Заключается в очистке (обнулении, исключении информативности) ресурсов, содержащих конфиденциальную информацию (разделов ОП, файлов, буферов и т.п.), при их удалении или освобождении пользователем до перераспределения этих ресурсов другим пользователям.

Принцип персональной ответственности

Заключается в том, что каждый пользователь должен нести персональную ответственность за свою деятельность в системе, включая любые операции с конфиденциальной информацией и возможные нарушения ее защиты, т.е. какие-либо случайные или умышленные действия, которые приводят или направлены на несанкционированное ознакомление с конфиденциальной информацией, ее искажение или уничтожение, или делают такую информацию недоступной для законных пользователей. Для проведения данного принципа необходимо выполнение следующих требований:

индивидуальная идентификация пользователей и инициированных ими процессов (выполняющихся программ, задач, заданий и т.п.), т.е. установление и закрепление за каждым пользователем и его процессом уникального идентификатора (метки), на базе которого будет осуществляться разграничение доступа в соответствии с принципом обоснованности доступа (правилами предоставления доступа). В связи с этим такие идентификаторы и метки должны содержать сведения о форме допуска пользователя и его прикладной области (производственной деятельности);

проверка подлинности пользователей и их процессов по предъявленному идентификатору или метке (аутентификация);

регистрация (протоколирование) работы механизмов контроля доступа к ресурсам системы с указанием даты и времени, идентификаторов запрашивающего и запрашиваемого ресурсов, вида взаимодействия и его результата, включая запрещенные попытки доступа.

Принцип целостности средств защиты

Средства защиты должны точно выполнять свои функции и быть изолированы от пользователя. Все средства защиты должны выполняться в виде отдельного модуля, и называется он "монитор обращения".

Для построения монитора обращений необходимо выполнить следующие требования:

Монитор обращений должен быть защищен от постороннего вмешательства в его работу, включая несанкционированную подмену и модификацию.

Монитор обращений должен всегда присутствовать и работать надлежащим образом .

Монитор обращений должен быть компактен и удобен для проведения анализа и тестирования.

2.8 Основные принципы создания системы защиты информации от несанкционированного доступа (принцип достаточной глубины контроля доступа, принцип разграничения потоков информации, монитор обращений).

Принцип достаточной глубины контроля доступа

Средства защиты информации должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов автоматизированной системы, которые в соответствии с принципом обоснованности доступа следует разделять между пользователями. При создании типовых средств защиты информации такие механизмы должны охватывать все возможные виды ресурсов, различаемые программно-аппаратными средствами системы, так как глубина детализации контролируемых ресурсов определяется спецификой конкретной автоматизированной системы.

Принцип разграничения потоков информации

Для предупреждения нарушений информационной безопасности, например при записи секретной информации на несекретные носители (тома, распечатки) и в несекретные файлы, ее передаче программам и процессам, не предназначенным для обработки секретной информации, а также передачи секретной информации по незащищенным каналам и линиям связи необходимо осуществлять соответствующее разграничение потоков информации.

Для проведения такого разграничения все ресурсы, содержащие конфиденциальную информацию (сети ЭВМ, ЭВМ, внешние устройства, тома, файлы, разделы ОП и т.п.), должны иметь соответствующие метки, отражающие уровень конфиденциальности (гриф секретности) содержащейся в них информации.

Принцип целостности средств защиты

Средства защиты должны точно выполнять свои функции и быть изолированы от пользователя. Все средства защиты должны выполняться в виде отдельного модуля, и называется он "монитор обращения".

Для построения монитора обращений необходимо выполнить следующие требования:

Монитор обращений должен быть защищен от постороннего вмешательства в его работу, включая несанкционированную подмену и модификацию.

Монитор обращений должен всегда присутствовать и работать надлежащим образом .

Монитор обращений должен быть компактен и удобен для проведения анализа и тестирования.