- •Понятие информационной системы и ее структура.

- •Цели и задачи администрирования информационных систем.

- •Модель osi

- •4. Стек tcp/ip

- •Серверные операционные системы Windows. Роли сервера.

- •Основные редакции Windows Server.

- •Понятие raid-массива. Принципы raid-массивов.

- •Одиночные raid-массивы.

- •Составные raid-массивы.

- •Файловая система ntfs – ключевые особенности, достоинства и недостатки.

- •Протокол ip v4: представление адреса.

- •13. Протокол ip v4: классы.

- •13. Протокол ip v4: особые ip-адреса, частные и публичные ip-адреса

- •Особые ip-адреса

- •Протокол v4: использование масок, определение network id и host id.

- •Протокол iPv6

- •Протокол ip v6: текстовое представление адресов, представление типа адреса.

- •Протокол ip v6: unicast адреса.

- •IPv6 адреса с вложенными iPv4 адресами

- •Протокол ip v6: anycast и multicast адреса.

- •Проблема автоматизации распределения ip-адресов. Реализация dhcp в Windows.

- •Параметры dhcp. Dhcp-сообщения.

- •Принцип работы протокола dhcp. Освобождение ip-адреса.

- •24. Базы данных dhcp. Перенос базы данных на другой сервер.

- •25. Журналы dhcp.

- •26. Сравнение протоколов bootp и dhcp.

- •27. Система доменных имен

- •28. Служба dns

- •31. Утилита nslookup

- •33. Процесс разрешения имен NetBios.

- •34. Понятие Active Directory

- •Структура каталога Active Directory

- •Объекты каталога и их именование

- •Иерархия доменов

- •Доверительные отношения в доменах.

- •Организационные подразделения в Active Directory.

- •Планирование логической структуры Active Directory.

- •Планирование физической структуры Active Directory.

- •Учетные записи пользователей. Группы пользователей.

- •Использование групповых политик для решения задач администрирования.

- •Средства сетевой безопасности Windows Server. Протокол аутентификации Kerberos: основные понятия и определения.

- •Этапы аутентификации: регистрация клиента.

- •Этапы аутентификации: получение сеансового билета.

- •Этапы аутентификации: доступ к серверу.

- •Протокол ipSecurity: функции, структура.

- •Пртоколы ah и esp.

- •Протокол ike.

- •Протоколы удаленного доступа.

- •Протоколы аутентификации в процедурах удаленного доступа.

- •Основные понятия и виды виртуальных сетей.

- •Протоколы виртуальных сетей.

- •Протокол radius. Назначение и использование.

- •Протокол Telnet: схема работы, переменные, проблемы безопасности.

- •Протокол ssh: схема работы, достоинства и недостатки.

- •Язык vbScript: общая структура, типы данных, переменные.

Основные понятия и виды виртуальных сетей.

Основные понятия и виды виртуальных частных сетей

Соединение посредством коммутируемых линий долгое время оставалось единственным решением проблемы связи локальных сетей удаленными пользователями. Однако данное решение является довольно дорогим и недостаточно безопасным. В последние годы стоимость использования каналов связи Интернета

стала уменьшаться и скоро стала ниже, чем цена использования коммутируемых линий. Однако при установлении соединения через Интернет серьезной проблемой является обеспечение безопасности, так как сеть является открытой и злоумышленники могут перехватывать пакеты с конфиденциальной информацией. Виртуальные частные сети – это защищенное соединение двух узлов через открытые сети. При этом организуется виртуальный канал, обеспечивающий безопасную передачу информации, а узлы, связанные VPN, могут работать так, как будто соединены напрямую. Компьютер, инициирующий VPN-соединение, называется VPN-клиентом. Компьютер, с которым устанавливается соединение, называется VPN-сервером. VPN-магистраль – это последовательность каналов связи открытой сети, через которые проходят пакеты виртуальной частной сети.

Существует два типа VPN-соединений:

– соединение с удаленными пользователями (Remote Access VPN Connection);

– соединение маршрутизаторов (Router-to-Router VPN Connection).

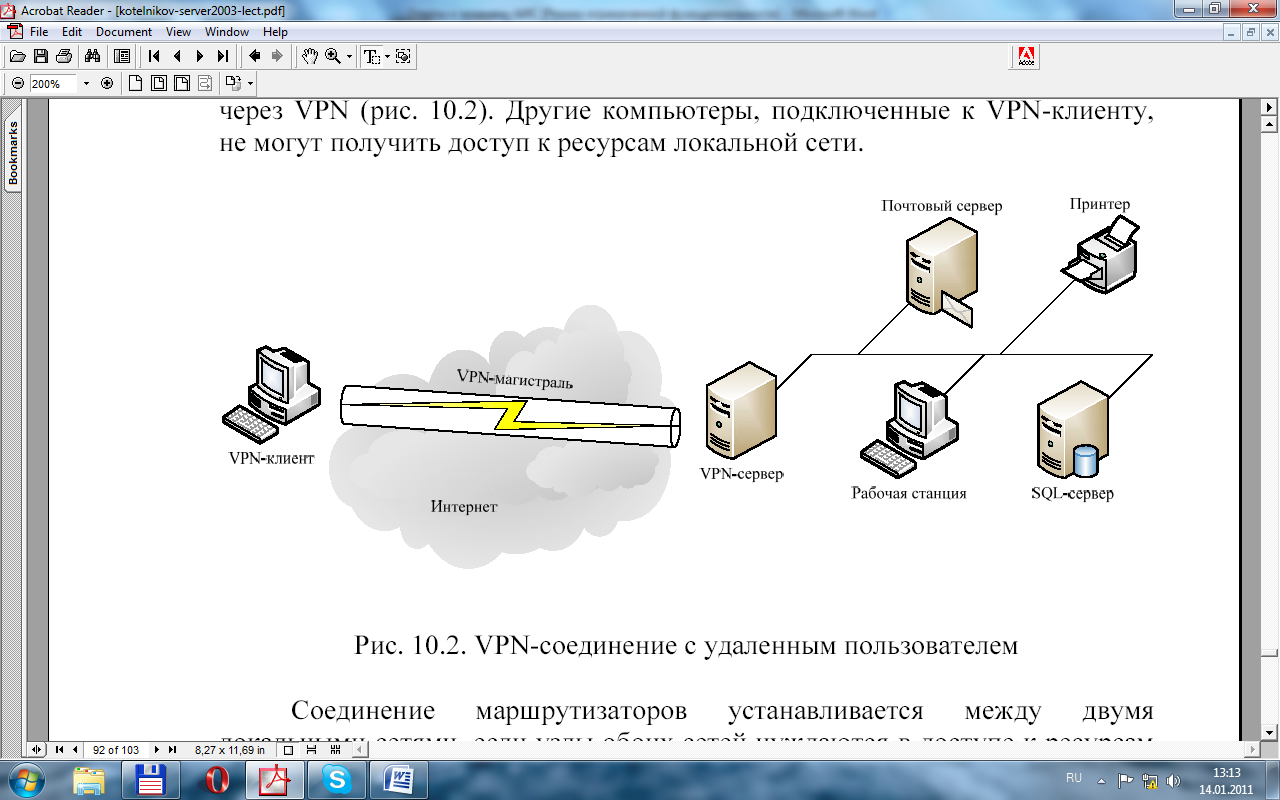

С оединение

с удаленными пользователями осуществляется

в том случае, если одиночный клиент

подключается к локальной сети организации

через VPN (рис. 10.2). Другие компьютеры,

подключенные к VPN-клиенту, не могут

получить доступ к ресурсам локальной

сети.

оединение

с удаленными пользователями осуществляется

в том случае, если одиночный клиент

подключается к локальной сети организации

через VPN (рис. 10.2). Другие компьютеры,

подключенные к VPN-клиенту, не могут

получить доступ к ресурсам локальной

сети.

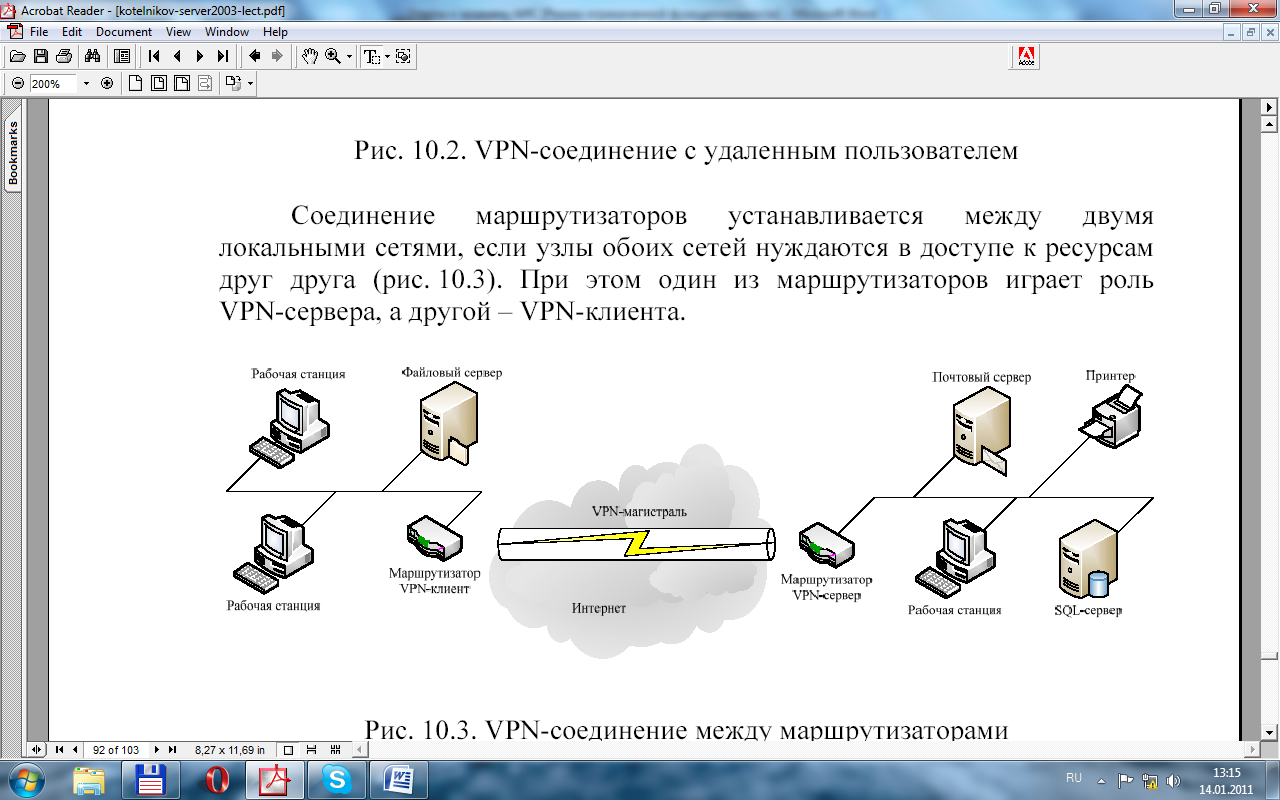

Соединение маршрутизаторов устанавливается между двумя локальными сетями, если узлы обоих сетей нуждаются в доступе к ресурсам друг друга (рис. 10.3). При этом один из маршрутизаторов играет роль VPN-сервера, а другой – VPN-клиента.

V PN-соединение

возможно не только через Интернет, но

и в рамках локальной сети. Например,

если нужно организовать безопасный

канал связи между двумя отделами или

пользователями, недоступный другим

подразделениям организации, можно

применить один из типов VPN-соединений.

PN-соединение

возможно не только через Интернет, но

и в рамках локальной сети. Например,

если нужно организовать безопасный

канал связи между двумя отделами или

пользователями, недоступный другим

подразделениям организации, можно

применить один из типов VPN-соединений.

Протоколы виртуальных сетей.

Протоколы виртуальных частных сетей

Безопасность передачи IP-пакетов через Интернет в VPN реализуется с помощью туннелирования. Туннелирование (tunneling) – это процесс включения IP-пакетов в пакеты другого формата, позволяющий передавать зашифрованные данные через открытые сети. В Windows Server 2003 поддерживаются следующие протоколы

туннелирования:

1. PPTP (Point-to-Point Tunneling Protocol) – протокол туннелирования соединений «точка-точка», основан на протоколе РРР (описан в RFC 2637). Поддерживает все возможности, предоставляемые РРР, в частности аутентификацию по протоколам PAP, CHAP, MS-CHAP, MS-CHAP v2, EAP. Шифрование данных обеспечивается методом MPPE (Microsoft Point-to-Point Encryption), который применяет алгоритм RSA/RC4. Сжатие данных происходит по протоколу MPPC (Microsoft Point-to-Point Compression),

описанному в RFC 2118. Недостатком протокола является относительно низкая скорость передачи данных.

2. L2TP (Layer 2 Tunneling Protocol – туннельный протокол канального уровня) – протокол туннелирования, основанный на протоколе L2F (Layer 2 Forwarding), разработанном компанией Cisco, и протоколе PPTP. Описан в RFC 2661. Поддерживает те же протоколы аутентификации, что и PPP. Для шифрования данных используется протокол IPsec. Также поддерживает сжатие данных. Имеет более высокую скорость передачи данных, чем PPTP. Протокол PPTP остается единственным протоколом, который поддерживают старые версии Windows (Windows NT 4.0, Windows 98, Windows Me). Однако существует бесплатный VPN-клиент Microsoft L2TP/IPsec, который позволяет старым операционным системам Windows устанавливать соединение VPN по протоколу L2TP. Информация для аутентификации об именах пользователей и их паролях, так же как при удаленном доступе, извлекается либо из каталога Active Directory, либо из базы данных RADIUS-сервера.