- •Понятие информационной системы и ее структура.

- •Цели и задачи администрирования информационных систем.

- •Модель osi

- •4. Стек tcp/ip

- •Серверные операционные системы Windows. Роли сервера.

- •Основные редакции Windows Server.

- •Понятие raid-массива. Принципы raid-массивов.

- •Одиночные raid-массивы.

- •Составные raid-массивы.

- •Файловая система ntfs – ключевые особенности, достоинства и недостатки.

- •Протокол ip v4: представление адреса.

- •13. Протокол ip v4: классы.

- •13. Протокол ip v4: особые ip-адреса, частные и публичные ip-адреса

- •Особые ip-адреса

- •Протокол v4: использование масок, определение network id и host id.

- •Протокол iPv6

- •Протокол ip v6: текстовое представление адресов, представление типа адреса.

- •Протокол ip v6: unicast адреса.

- •IPv6 адреса с вложенными iPv4 адресами

- •Протокол ip v6: anycast и multicast адреса.

- •Проблема автоматизации распределения ip-адресов. Реализация dhcp в Windows.

- •Параметры dhcp. Dhcp-сообщения.

- •Принцип работы протокола dhcp. Освобождение ip-адреса.

- •24. Базы данных dhcp. Перенос базы данных на другой сервер.

- •25. Журналы dhcp.

- •26. Сравнение протоколов bootp и dhcp.

- •27. Система доменных имен

- •28. Служба dns

- •31. Утилита nslookup

- •33. Процесс разрешения имен NetBios.

- •34. Понятие Active Directory

- •Структура каталога Active Directory

- •Объекты каталога и их именование

- •Иерархия доменов

- •Доверительные отношения в доменах.

- •Организационные подразделения в Active Directory.

- •Планирование логической структуры Active Directory.

- •Планирование физической структуры Active Directory.

- •Учетные записи пользователей. Группы пользователей.

- •Использование групповых политик для решения задач администрирования.

- •Средства сетевой безопасности Windows Server. Протокол аутентификации Kerberos: основные понятия и определения.

- •Этапы аутентификации: регистрация клиента.

- •Этапы аутентификации: получение сеансового билета.

- •Этапы аутентификации: доступ к серверу.

- •Протокол ipSecurity: функции, структура.

- •Пртоколы ah и esp.

- •Протокол ike.

- •Протоколы удаленного доступа.

- •Протоколы аутентификации в процедурах удаленного доступа.

- •Основные понятия и виды виртуальных сетей.

- •Протоколы виртуальных сетей.

- •Протокол radius. Назначение и использование.

- •Протокол Telnet: схема работы, переменные, проблемы безопасности.

- •Протокол ssh: схема работы, достоинства и недостатки.

- •Язык vbScript: общая структура, типы данных, переменные.

Этапы аутентификации: регистрация клиента.

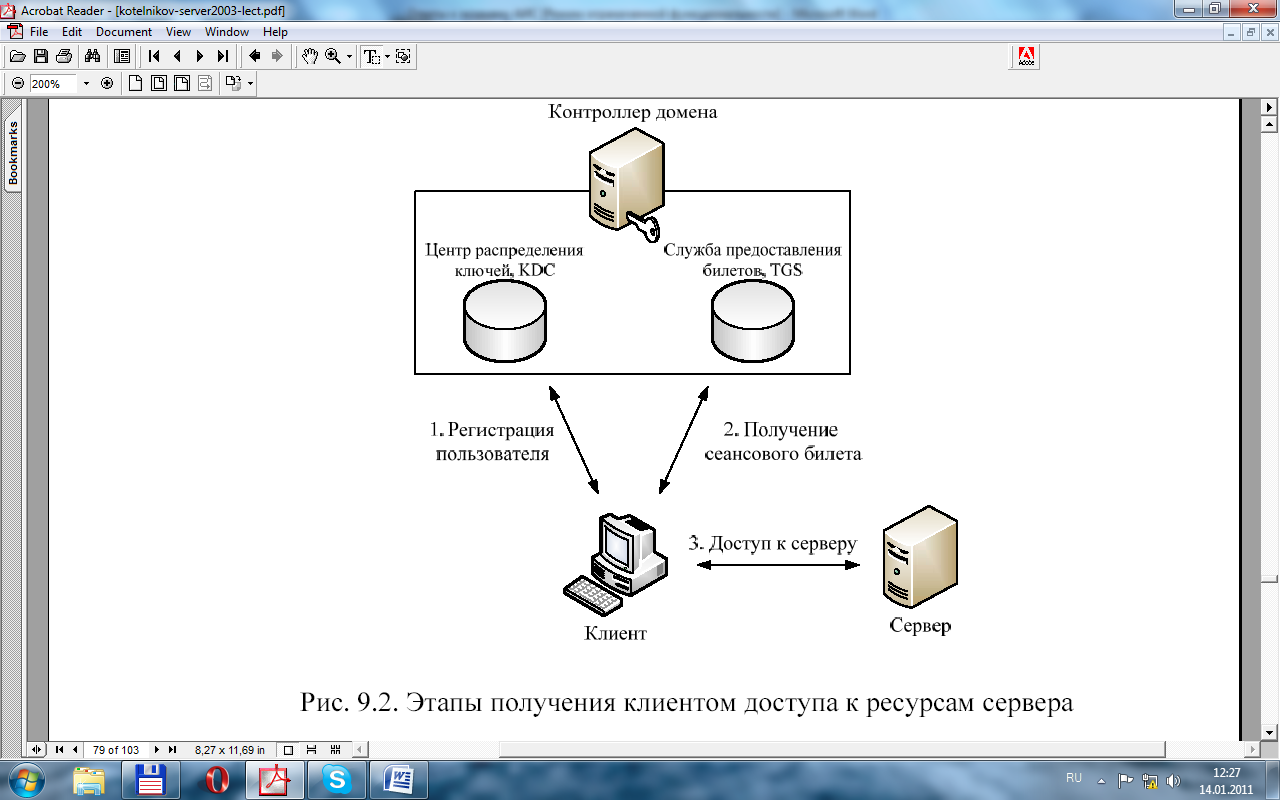

Основные этапы аутентификации

К лиенту

для получения доступа к ресурсам сервера

предварительно требуется пройти проверку

подлинности, т. е. аутентифицироваться.

Процедура аутентификации состоит из

трех основных этапов (рис. 9.2):

лиенту

для получения доступа к ресурсам сервера

предварительно требуется пройти проверку

подлинности, т. е. аутентифицироваться.

Процедура аутентификации состоит из

трех основных этапов (рис. 9.2):

1) регистрация клиента;

2) получение сеансового билета;

3) доступ к серверу.

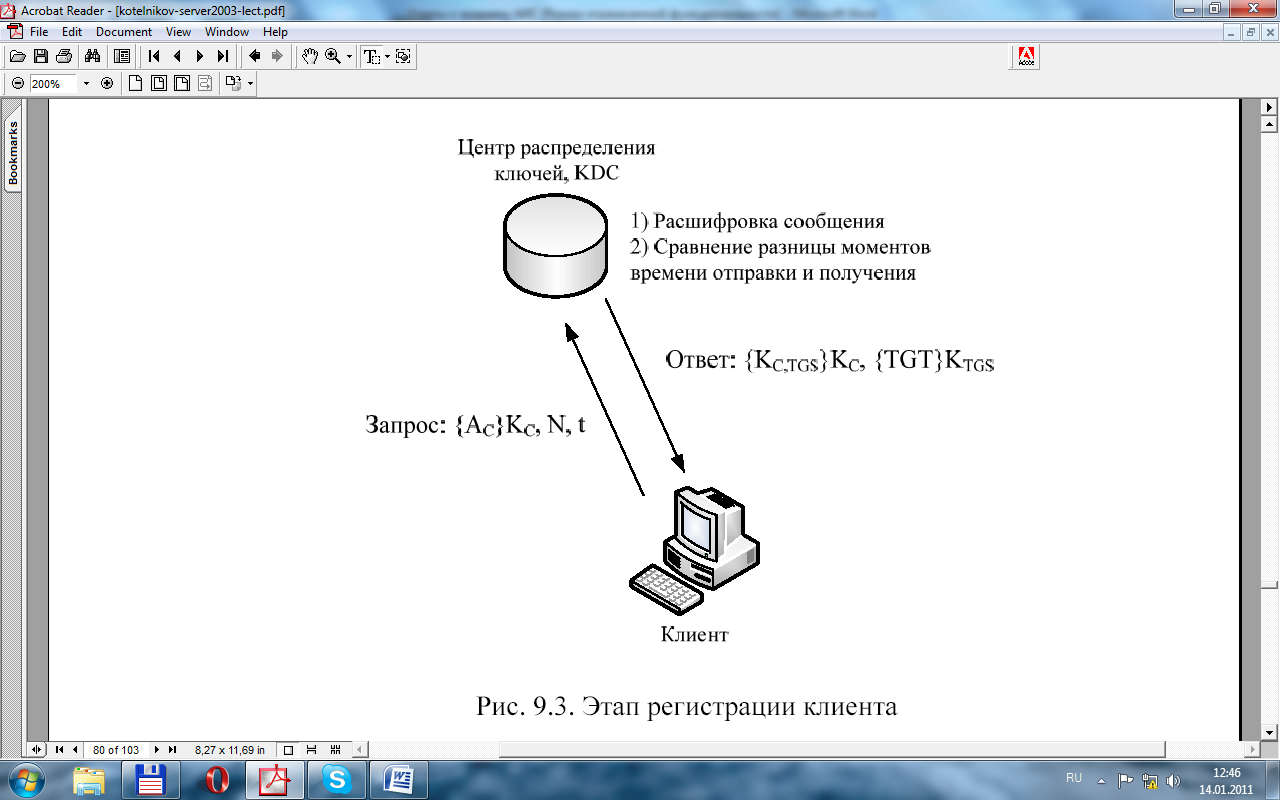

Этап регистрации клиента

При входе в систему под управлением Windows Server 2003 пользователь вводит имя своей учетной записи, пароль и указывает домен. Пароль при помощи хеширования преобразуется в секретный ключ клиента KC. Точно такой же ключ хранится в центре распределения ключей KDC и сопоставлен с данным пользователем. Клиент создает аутентификатор {AC}KC, зашифрованный с использованием ключа KC, и отсылает его центру распределения ключей (рис. 9.3). Аутентификатор содержит информацию об имени клиента N и время отправки аутентификатора t.

Этап регистрации клиента

При входе в систему, пароль при помощи хеширования преобразуется в секретный ключ клиента KC. Точно такой же ключ хранится в центре распределения ключей KDC и сопоставлен с данным пользователем. Клиент создает аутентификатор {AC}KC, зашифрованный с использованием ключа KC, и отсылает его центру распределения ключей (рис. 9.3). Аутентификатор содержит информацию об

и мени

клиента N и время отправки аутентификатора

t.

мени

клиента N и время отправки аутентификатора

t.

Используя свою копию ключа KC, центр распределения ключей пытается расшифровать полученное сообщение. В случае успеха вычисляется разница между временем создания аутентификатора и временем его получения. Если разница не превышает пяти минут1, то клиент считается аутентифицированным и ему высылается следующая информация:

• {KC,TGS}KC – сеансовый ключ KC,TGS для связи клиента и службы TGS, зашифрованный ключом KC;

• {TGT}KTGS – билет на выдачу билетов TGT, зашифрованный ключом KTGS, известным только службе TGS.

Сеансовый ключ KC,TGS клиент в состоянии расшифровать, используя свой ключ KC, а расшифровка билета TGT клиентом невозможна, так как ключ KTGS ему неизвестен. Билет TGT в зашифрованном виде сохраняется в кэш-память клиента и при необходимости извлекается оттуда.

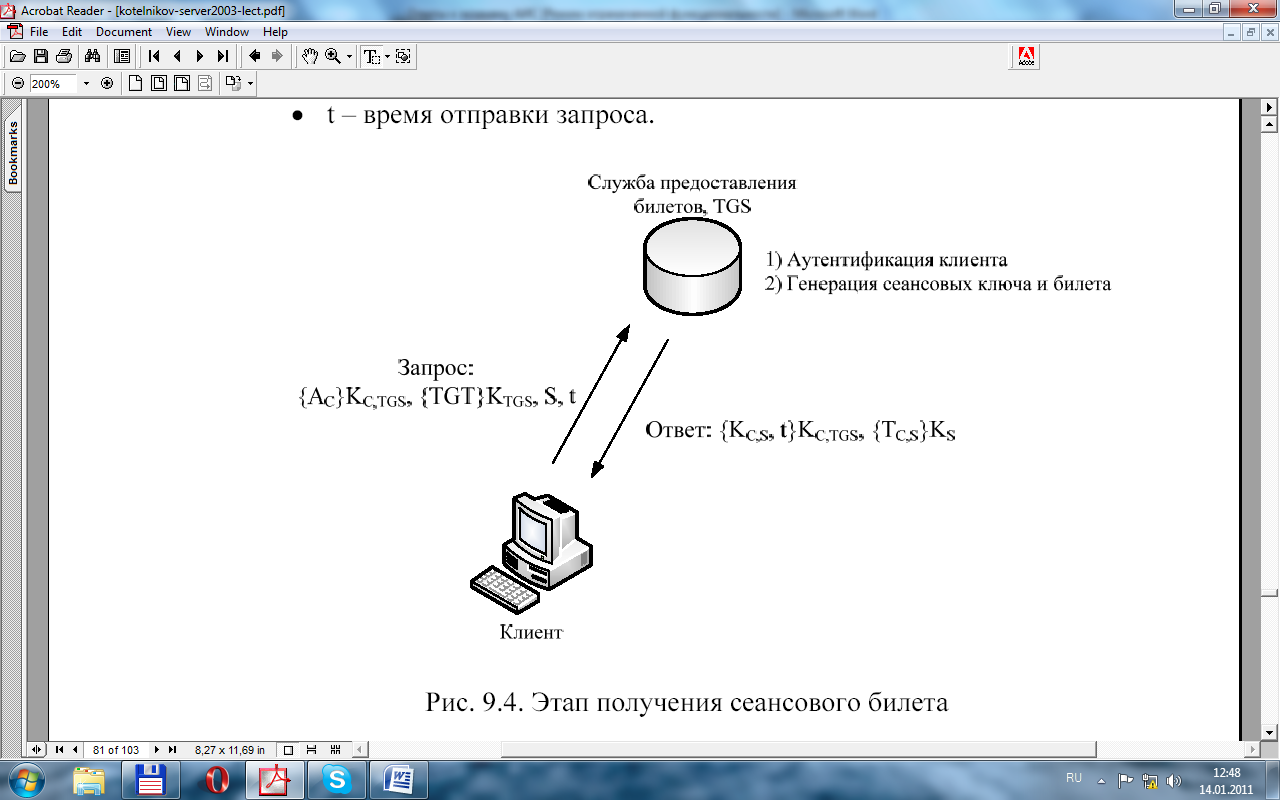

Этапы аутентификации: получение сеансового билета.

Этап получения сеансового билета

Когда клиенту требуется получить доступ к ресурсам некоторого сервера, он обращается к службе предоставления билетов TGS с запросом о выдаче сеансового билета для соединения с данным сервером. В запрос включается следующая информация (рис 9.4):

• {AC}KC,TGS – аутентификатор клиента AC, зашифрованный с помощью ключа KC,TGS;

• {TGT}KTGS – билет на выдачу билетов TGT, зашифрованный ключом KTGS;

• S – информация о сервере, с которым требуется установить соединение;

• t

– время отправки запроса.

t

– время отправки запроса.

Аутентификатор клиента позволяет службе TGS удостовериться, что клиент является тем, за кого себя выдает. Использование билетов TGT экономит время: служба предоставления ключей TGS не обращается к базе данных центра распределения ключей KDC. На запрос клиента служба TGS в случае успешной аутентификации отвечает следующей информацией:

• {KC,S, t} KC,TGS – сеансовый ключ KC,S для связи клиента с сервером, а также время создания ключа; оба параметра зашифрованы ключом

• {TC,S}KS – сеансовый билет TC,S, зашифрованный при помощи ключа KS, известного только службе TGS и серверу. Сеансовый билет предназначен только серверу, клиент не в состоянии его прочитать. Сеансовый ключ KC,S генерируется случайным образом, поэтому при каждом новом запросе (даже для связи с одним и тем же сервером) клиент

будет получать новые сеансовые ключи. Клиент может расшифровать сеансовый ключ, так как он зашифрован ключом KC,TGS, известным клиенту.

Сеансовый билет TC,S содержит следующие данные:

• имя сервера;

• имя клиента;

• сеансовый ключ;

• время начала действия билета;

• время окончания действия билета;

• список возможных сетевых адресов клиента.

Последний элемент является необязательным и применяется для дополнительной защиты – в этом случае клиенты не могут соединяться с сервером с адресов, не перечисленных в списке. Сеансовые билеты, полученные клиентом для разных серверов, сохраняются в кэш-памяти. Таким образом, если клиенту требуется получить доступ к какому-либо серверу, сначала осуществляется поиск в кэш-памяти сеансовых билетов для этого сервера. При отсутствии таковых клиент извлекает билет TGT из кэш-памяти и обращается с запросом к службе TGS.