- •Понятие информационной системы и ее структура.

- •Цели и задачи администрирования информационных систем.

- •Модель osi

- •4. Стек tcp/ip

- •Серверные операционные системы Windows. Роли сервера.

- •Основные редакции Windows Server.

- •Понятие raid-массива. Принципы raid-массивов.

- •Одиночные raid-массивы.

- •Составные raid-массивы.

- •Файловая система ntfs – ключевые особенности, достоинства и недостатки.

- •Протокол ip v4: представление адреса.

- •13. Протокол ip v4: классы.

- •13. Протокол ip v4: особые ip-адреса, частные и публичные ip-адреса

- •Особые ip-адреса

- •Протокол v4: использование масок, определение network id и host id.

- •Протокол iPv6

- •Протокол ip v6: текстовое представление адресов, представление типа адреса.

- •Протокол ip v6: unicast адреса.

- •IPv6 адреса с вложенными iPv4 адресами

- •Протокол ip v6: anycast и multicast адреса.

- •Проблема автоматизации распределения ip-адресов. Реализация dhcp в Windows.

- •Параметры dhcp. Dhcp-сообщения.

- •Принцип работы протокола dhcp. Освобождение ip-адреса.

- •24. Базы данных dhcp. Перенос базы данных на другой сервер.

- •25. Журналы dhcp.

- •26. Сравнение протоколов bootp и dhcp.

- •27. Система доменных имен

- •28. Служба dns

- •31. Утилита nslookup

- •33. Процесс разрешения имен NetBios.

- •34. Понятие Active Directory

- •Структура каталога Active Directory

- •Объекты каталога и их именование

- •Иерархия доменов

- •Доверительные отношения в доменах.

- •Организационные подразделения в Active Directory.

- •Планирование логической структуры Active Directory.

- •Планирование физической структуры Active Directory.

- •Учетные записи пользователей. Группы пользователей.

- •Использование групповых политик для решения задач администрирования.

- •Средства сетевой безопасности Windows Server. Протокол аутентификации Kerberos: основные понятия и определения.

- •Этапы аутентификации: регистрация клиента.

- •Этапы аутентификации: получение сеансового билета.

- •Этапы аутентификации: доступ к серверу.

- •Протокол ipSecurity: функции, структура.

- •Пртоколы ah и esp.

- •Протокол ike.

- •Протоколы удаленного доступа.

- •Протоколы аутентификации в процедурах удаленного доступа.

- •Основные понятия и виды виртуальных сетей.

- •Протоколы виртуальных сетей.

- •Протокол radius. Назначение и использование.

- •Протокол Telnet: схема работы, переменные, проблемы безопасности.

- •Протокол ssh: схема работы, достоинства и недостатки.

- •Язык vbScript: общая структура, типы данных, переменные.

Доверительные отношения в доменах.

Доверительные отношения

Для доступа к ресурсам своего домена пользователю достаточно ввести имя своей учетной записи и пройти процедуры аутентификации и авторизации. Аутентификация (authentication) – это процесс проверки подлинности пользователя, т. е. подтверждение того, что пользователь является тем, за кого себя выдает. Аутентификация в Windows Server 2003 осуществляется путем предъявления системе пароля. В случае успешной

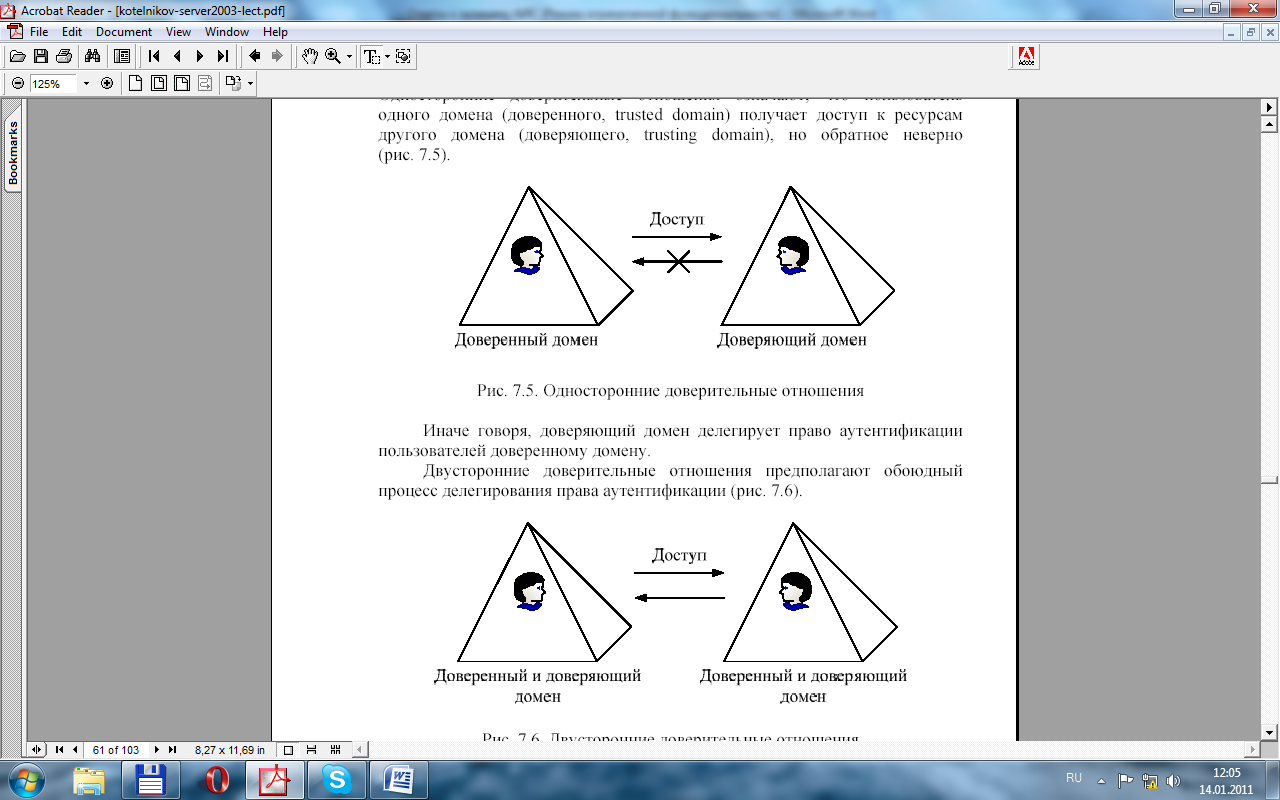

аутентификации наступает этап авторизации (authorization) – это определение набора прав, которыми обладает пользователь. При наличии необходимых прав (подробнее о правах доступа – в следующей лекции) пользователь может получить доступ к любому ресурсу домена. Однако для доступа к ресурсам другого домена между доменами должны быть установлены доверительные отношения (trust relationship). Существует два вида доверительных отношений: односторонние (oneway trust relationship) и двусторонние (two-way trust relationship). Односторонние доверительные отношения означают, что пользователь одного домена (доверенного, trusted domain) получает доступ к ресурсам другого домена (доверяющего, trusting domain), но обратное неверно

( рис.

7.5).

рис.

7.5).

Иначе говоря, доверяющий домен делегирует право аутентификации пользователей доверенному домену.Двусторонние доверительные отношения предполагают обоюдный процесс делегирования права аутентификации (рис.7.6).

При создании доменной структуры некоторые доверительные отношения устанавливаются автоматически, другие приходится настраивать вручную.

Перечислим автоматически устанавливаемые двусторонние доверительные отношения:

- внутри дерева доменов;

- между корневыми доменами деревьев одного леса;

- между деревьями одного леса (эти отношения являются следствием

доверительных отношений между корневыми доменами деревьев). В остальных случаях доверительные отношения следует устанавливать вручную (например, между лесами доменов или между лесом и внешним доменом, не принадлежащим этому лесу).

Организационные подразделения в Active Directory.

Организационные подразделения

Организационные подразделения можно использовать в качестве

контейнера для следующих объектов:

- пользователей; - групп пользователей; - компьютеров; - принтеров; - общих папок;

- других организационных подразделений.

Объекты группируются с помощью ОП для следующих целей:

1) управление несколькими объектами как одним целым – для этого используются групповые политики (см. следующую лекцию);

2) делегирование прав администрирования, – например начальнику отдела можно делегировать административные права на его отдел, при условии объединения всех объектов отдела в организационную единицу.

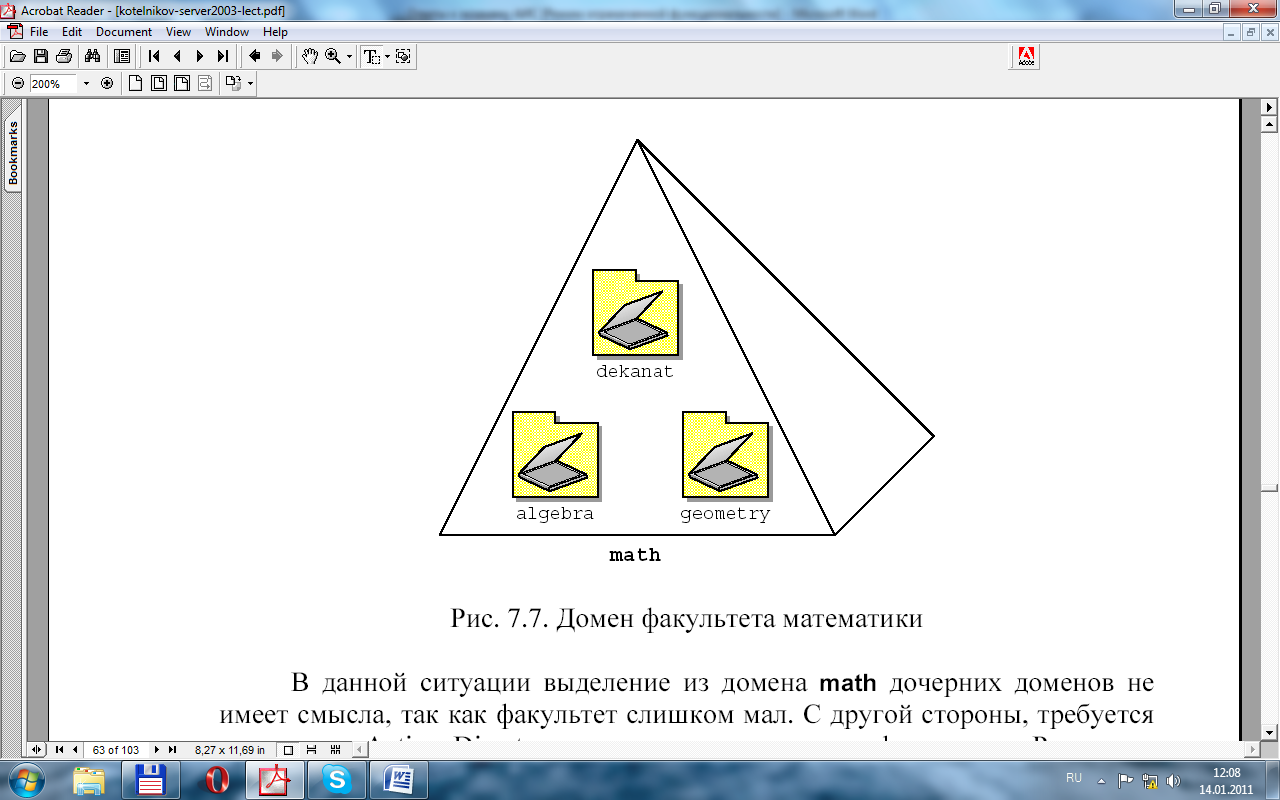

В качестве примера структуризации с использованием ОП можно

привести возможную структуру домена факультета математики (см. рис. 7.7).

В данной ситуации выделение из домена

math

дочерних

доменов не имеет смысла, так как факультет

слишком мал. С другой стороны, требуется

отразить в Active Directory внутреннюю структуру

факультета. Решением является

структуризация с применением

организационных подразделений – в

домене создаются ОП деканата и кафедр

алгебры и геометрии. При этом для каждого

подразделения администратор может

назначить собственный набор правил

(например, общие требования к паролям).

данной ситуации выделение из домена

math

дочерних

доменов не имеет смысла, так как факультет

слишком мал. С другой стороны, требуется

отразить в Active Directory внутреннюю структуру

факультета. Решением является

структуризация с применением

организационных подразделений – в

домене создаются ОП деканата и кафедр

алгебры и геометрии. При этом для каждого

подразделения администратор может

назначить собственный набор правил

(например, общие требования к паролям).