- •1. Двоичные формы представления программ в технологиях их отладки алгоритмическом

- •2. Логический тип данных в эвм: назначение и технологии их применения.

- •3. Гарантированность информационной безопасности: определение и составляющие

- •4. Арифметический тип данных в эвм: формы представления и организация доступа

- •Место в эвм:

- •Проблема:

- •Вопрос 36. Типы адресов

- •Вопрос 41.Ввод/вывод

- •Вопрос 43. Физические принципы организации ввода/вывода

- •5. Формализованные средства представления структуры пакетов программ и пользовательский интерфейс

- •6. Кодирование источников информации (сжатие), взаимосвязь с защитой от помех и от нсд

- •8. Организационные меры информационной безопасности: угрозы безопасности, их классификация

- •Основные элементы политики безопасности

- •Произвольное управление доступом

- •Безопасность повторного использования объектов

- •Метки безопасности

- •Принудительное управление доступом

- •Общая схема проведения работ по зи

- •Программы защиты программ

- •Программы ядра системы безопасности

- •Программы контроля

- •Цифровая (электронная) подпись на основе криптосистемы rsa

- •9. Полиномиальные алгоритмы задания декодирования линейного двоичного циклического кода. Технологии использования для защиты программ и данных от помех и нсд.

- •10. Услуги безопасности и механизмы их реализации

- •Классификация методов и средств зи

- •Семантические схемы

- •Некоторые подходы к решению проблемы зи

- •Общая схема проведения работ по зи

- •11. Математические модели синтеза и свойства двоичных псевдослучайных последовательностей максимальной длины

- •12. Модели и иерархические уровни запоминающих устройств эвм технологии доступа к программам и данным Управление памятью в современных эвм

- •Вопрос 34. Организация памяти компьютера

- •Вопрос 35. Функции ос по управлению памятью

- •Вопрос 36. Типы адресов.

- •Вопрос 37. Распределение памяти.

- •Вопрос 38. Современные методы управления памятью.

- •Вопрос 39. Виртуальная память.

- •Вопрос 40. Кэш.

- •15. Технологии парольной защиты программы пользователя, синтезированной языком программирования высокого уровня

- •Стандарт шифрования данных des

- •Принцип работы блочного шифра

- •16. Организационные меры информационной безопасности: политика безопасности, её составляющие

- •Основные элементы политики безопасности

- •Произвольное управление доступом

- •Безопасность повторного использования объектов

- •Метки безопасности

- •Принудительное управление доступом

- •Требования к политике безопасности

- •Произвольное управление доступом:

- •Повторное использование объектов:

- •Метки безопасности:

- •Целостность меток безопасности:

- •Принудительное управление доступом:

- •Требования к подотчетности Идентификация и аутентификация:

- •Предоставление надежного пути:

- •19. Форматы сообщений в вычислительных сетях и их стандартизация (протоколы)

- •20. Организационные меры информационной безопасности: операционная и технологическая гарантированность

- •Требования к гарантированности

- •Операционная гарантированность:

- •Архитектура системы:

- •Верификация спецификаций архитектуры:

- •Конфигурационное управление:

- •Надежное распространение:

Стандарт шифрования данных des

Стандарт шифрования данных (DES — Data Encryption Standard) принят в США в 1977 году в качестве федерального. В стандарт входит описание блочного шифра типа шифра Файстеля, а также различных режимов его работы, как составной части нескольких процедур криптографического преобразования данных. Обычно под аббревиатурой DES понимается именно блочный шифр, который в стандарте соответствует процедуре шифрования в режиме электронной кодовой книги (ECB —Е1есtrоnic Соdеbооk Моdе). Название вызвано тем, что любой блочный шифр является простым подстановочным шифром и в этом отношении подобен кодовой книге.

Принцип работы блочного шифра

Рассмотрим принцип работы блочного шифра. Входом в блочный шифр и результатом его работы является блок длины n — последовательность, состоящая из n бит. Число n постоянно. При необходимости шифрования сообщения длиной, большей n, оно разбивается на блоки, каждый из которых шифруется отдельно. Различные режимы работы связаны с дополнительными усложнениями блочного шифра при переходах от блока к блоку. В стандарте DES длина блока n = 64.

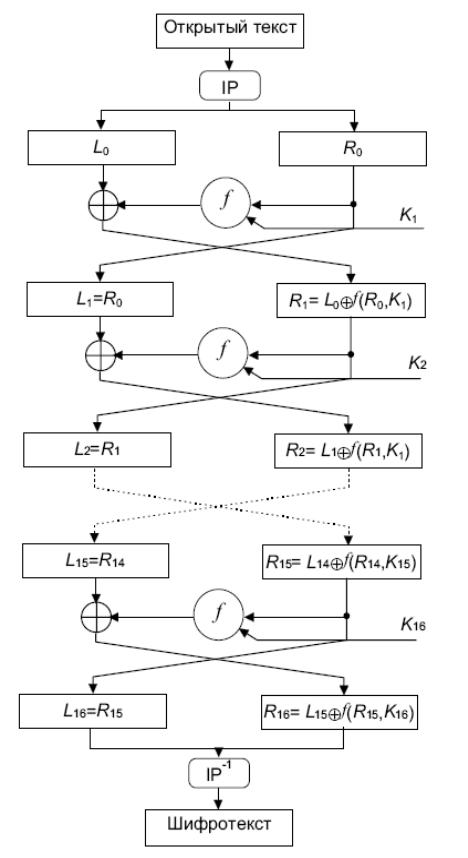

В режиме ECB шифрование блока открытого текста В производится за 16 однотипных итераций, именуемых циклами. Схема преобразования приведена на рис. 18.7. Блок рассматривается как конкатенация (сцепление) двух подблоков равной длины: B = (L , R). На каждом цикле применяется свой ключ (Xi), обычно вырабатываемый из некоторого основного ключа (X). Ключи, используемые в циклах, называются подключами.

Основным элементом шифра является несекретная цикловая функция вида Y = f(R,X). Входом в цикл является выход из предыдущего цикла. Если упомянутый вход имеет вид (L, R), то выход имеет вид (R, L f(R, X)), где — поразрядное сложение по модулю 2. Например, для выхода цикла с номером i это означает: Ri = Li-1 f(Ri-1, Xi), Li = Ri-1 (i = 1,…,16).

В режиме ЕСВ алгоритм DES зашифровывает 64-битовый блок за 16 циклов. Биты входного блока перед первым циклом переставляются в соответствии с табл. 18.1 в ходе так называемой начальной перестановки (IP — initial permutation). После выхода из последнего цикла L и R переставляются местами, после чего соединяются в блок. Биты полученного блока снова переставляются в соответствии с перестановкой IP-1, обратной начальной. Результат принимается в качестве блока шифртекста.

16. Организационные меры информационной безопасности: политика безопасности, её составляющие

Степень доверия, или надежность систем, оценивается по двум основным критериям: Политика безопасности -набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию. В частности, правила определяют, в каких случаях пользователь имеет право оперировать с определенными наборами данных. Чем надежнее система, тем строже и многообразнее должна быть политика безопасности. В зависимости от сформулированной политики можно выбирать конкретные механизмы, обеспечивающие безопасность системы. Политика безопасности - это активный компонент защиты, включающий в себя анализ возможных угроз и выбор мер противодействия.

Гарантированность - мера доверия, которая может быть оказана архитектуре и реализации системы. Гарантированность может проистекать как из тестирования, так и из проверки (формальной или нет) общего замысла и исполнения системы в целом и ее компонентов. Гарантированность показывает, насколько корректны механизмы, отвечающие за проведение в жизнь политики безопасности.

Гарантированность можно считать пассивным компонентом защиты, надзирающим за самими защитниками.

Основное назначение надежной вычислительной базы - выполнять функции монитора обращений, то есть контролировать допустимость выполнения субъектами определенных операций над объектами. Монитор проверяет каждое обращение пользователя к программам или данным на предмет согласованности со списком действий, допустимых для пользователя.

От монитора обращений требуется выполнение трех свойств: Изолированность. Монитор должен быть защищен от отслеживания своей работы; Полнота. Монитор должен вызываться при каждом обращении, не должно быть способов его обхода; Верифицируемость. Монитор должен быть компактным, чтобы его можно было проанализировать и протестировать, будучи уверенным в полноте тестирования.