- •Тема 1 (Лекции)

- •1Общие принципы построения вычислительных сетей

- •1.1Введение

- •1.2 Эволюция вычислительных систем

- •1.3Взаимодействие компьютеров в сети.

- •1.4Основные программные и аппаратные компоненты сети

- •1.5Как компьютеры взаимодействуют между собой.

- •1.6Физическая передача данных по линиям связи

- •1.7Топология физических связей

- •1.8Адресация компьютеров в сети.

- •1.9Структуризация как средство построения больших сетей

- •1.10Сетевые службы.

- •1.11Понятие «открытая система» и проблемы стандартизации

- •1.12Многоуровневый подход. Протокол. Интерфейс. Стек протоколов.

- •1.13Модель iso/osi

- •1.14Стандартные стеки коммуникационных протоколов

- •2Базовые сетевые технологии для локальных сетей.

- •2.1Технология Ethernet.

- •2.2Технология Token Ring

- •2.3Технология fddi

- •2.4Технологии Fast Ethernet и 100vg-AnyLan как развитие технологии Ethernet.

- •2.5 Высокоскоростная технология Gigabit Ethernet.

- •3Локальные и глобальные сети

- •3.1Особенности локальных, глобальных и городских сетей

- •3.2Сети отделов, территорий и корпораций.

- •3.3Принципы построения и технологии глобальных сетей.

- •3.4Тенденции развития глобальных сетей

- •3.5Структура глобальной сети.

- •3.6Технология глобальных сетей с коммутацией пакетов

- •3.7Магистральные сети и сети доступа.

- •3.8Удаленный доступ.

- •3.9Критерии оценки сетей

- •4Сетевые технологии фирмы «Microsoft».

- •4.1Основные сведения о Windows nt

- •4.1.1Что такое Windows nt Workstation

- •4.1.2Что такое Windows nt Server

- •4.2Одноранговые сети.

- •4.3 Построение сетей на базе Microsoft Windows nt Server.

- •5Доменная модель

- •5.1Регистрация в пользователя в домене

- •5.2Преимущества модели доменов Windows nt

- •5.3Составные части домена

- •5.4Основной контроллер домена

- •5.5Резервный контроллер домена

- •5.6Рабочая станция

- •5.7Доверительные отношения

- •5.8Недоверительные отношения между доменами

- •5.9Односторонние доверительные отношения

- •5.10Двусторонние доверительные отношения

- •5.11Непередаваемость доверия

- •5.12Несколько доменов с отдельно установленными доверительными отношениями

- •5.13 Модели доменов

- •5.13.1Модель с одним доменом

- •5.13.2Модель с одним главным доменом

- •5.13.3Модель с несколькими главными доменами

- •5.13.4Модель с несколькими главными доменами и полностью доверительными отношениями

- •5.13.5Учетные записи пользователей

- •5.13.6Группы как средство управления правами пользователей

- •5.13.7Недостатки доменной системы

- •6Программный комплекс BackOffice.

- •Тема1 (практика)

- •7Одноранговые и доменные сети на базе windows 2k / xp 2007

- •7.1Введение

- •7.2Соединение компьютеров в сеть

- •7.3Организация компьютеров в рабочие группы

- •7.4Обмен информацией

- •7.5Совместное использование ресурсов

- •7.6Компьютеры-серверы и рабочие станции

- •7.7Сети с выделенными серверами и одноранговые сети

- •7.8Доменная организация локальных сетей.

- •7.9Роли сервера в сети с доменной организацией

- •7.10Учетные записи компьютера

- •7.11Учетные записи пользователей

- •7.12Зачем нужны средства обеспечения безопасности сети

- •7.12.1Возможности системы безопасности Windows 2к/xp

- •7.12.2Проверка подлинности пользователя

- •7.12.3Права пользователей

- •7.13Настройка компьютера на работу в составе рабочей группы

- •7.14Задание имени компьютера и имени рабочей группы

- •7.15Настройка сетевых протоколов для работы компьютера в локальной сети

- •7.16Установка сетевого протокола NetBios

- •7.17Установка сетевого протокола tcp/ip

- •7.18Управление совместными ресурсами компьютера в составе одноранговой сети

- •7.19Локальные пользователи и группы

- •7.19.1Создание новой учетной записи пользователя

- •7.19.2Изменение пароля пользователя

- •7.19.3Встроенные группы

- •7.19.4Добавление пользователя в группу

- •7.20Организация совместного доступа к «своим» папкам

- •7.20.1Отключение встроенного брандмауэра

- •7.20.2Управление общими папками

- •7.20.3Организация совместного файлового доступа к папке.

- •7.20.4Отмена совместного доступа к папке

- •7.21Подключение и использование «чужих» папок совместного доступа

- •7.21.1Открытие общей папки на другом компьютере

- •7.21.2Чтобы назначить букву диска сетевому компьютеру или папке

- •7.21.3Чтобы отключить сетевой диск

- •7.22Управление подключениями к вашим ресурсам

- •7.22.1Просмотр списка общих ресурсов, сеансов и открытых файлов

- •7.22.2Отключение пользователя или пользователей

- •7.22.3Закрытие открытого файла или ресурса

- •7.23Организация совместного доступа к принтеру

- •7.23.1Установка локального принтера и предоставление его в совместное использование

- •7.23.2Предоставление принтера в совместное использование

- •7.23.3Задание разрешений на доступ к принтеру

- •7.24Подключение сетевого принтера

- •7.25Управление печатью

- •7.25.1Общие сведения об очереди печати

- •7.25.2Управление документами

- •7.25.3Поиск принтеров

- •7.26Задание на самостоятельное выполнение

- •8Глоссарий.

5.8Недоверительные отношения между доменами

Конечно же, может существовать несколько доменов, между которыми не установлены доверительные отношения. Например, у пользователя могут быть учетные записи в каждом домене многодоменной сети. На рис. 10 показана сеть с двумя доменами; один домен называется Marketing, а другой Finance.

Рис. 10. Домены, между которыми не установлены доверительные отношения

У Маргарет есть пользовательское имя в каждом домене. В домене Finance она регистрируется как Mag, а в домене Marketing — как Мед. Имена в учетных записях взяты просто для примера. Когда между доменами не установлены доверительные отношения, в каждом из них у пользователя вполне может быть одно и то же имя.

Когда Маргарет регистрируется в домене Marketing, она получает доступ к его ресурсам, как установлено администратором, но у нее нет при этом доступа к домену Finance. Аналогично при входе в домен Finance у нее нет доступа к домену Marketing. Чтобы снова добраться до ресурсов домена Marketing, Маргарет должна выйти из домена Finance и войти в домен Marketing.

При таком подходе возникает проблема, когда пользователю, имеющему доступ к нескольким доменам, требуется одновременный доступ к их ресурсам, что при данной организации невозможно. Все эти входы и выходы малоэффективны и утомительны. Ситуация быстро становится кошмаром и для администратора. В любой достаточно крупной сети, требующей наличия нескольких доменов, будет много пользователей, и у многих из них будут учетные записи в нескольких доменах. Каждый раз, когда надо будет сменить пароль или изменить права доступа, администратору придется пройтись по доменам, регистрируясь и выполняя нужные изменения в каждом из них. Очень скоро это утомит.

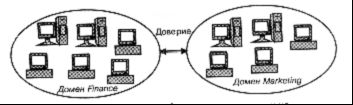

5.9Односторонние доверительные отношения

Чтобы удовлетворить пользователя, которому необходим доступ к обоим доменам (Marketing и Finance), описанным выше, можно установить между доменами одностороннее доверительное отношение. Рис. 11 иллюстрирует этот самый простой тип доверительных отношений. Домен Finance является доменом-доверителем, a Marketing — доверенным доменом.

Рис. 11. Одностороннее доверительное отношение

Если пользователь может войти в домен Marketing, то домен Finance доверяет ему, считая, что пользователь вошел и в него. Это вовсе не означает, что пользователь автоматически получит доступ к ресурсам домена Finance, ему должны быть выданы соответствующие разрешения администратором этого домена. Это не означает также, что пользователи, которые вошли непосредственно в домен Finance, имеют доступ к домену Marketing, доверенному домену. Для того чтобы это стало возможным, необходимо отдельно установить еще одно одностороннее доверительное отношение, в котором доменом-доверителем будет Marketing, а доверенным доменом — Finance.

Обычно в многодоменной сети односторонние доверительные отношения не могут адекватно описать все требуемые взаимодействия. Для того чтобы удовлетворить нужды пользователя, понадобится по крайней мере одно двустороннее доверительное отношение.

5.10Двусторонние доверительные отношения

Двусторонние доверительные отношения предоставляют большую гибкость регулирования доступа пользователя к ресурсам и значительно упрощают администрирование сети. При двусторонних доверительных отношениях пользователь, вошедший в один домен, будет считаться прошедшим проверку подлинности в другом домене. У пользователя в этом случае должен быть доступ к ресурсам другого домена в пределах, установленных администратором этого домена. Двусторонние доверительные отношения устанавливаются посредством двух односторонних доверительных отношений, по одному в каждом направлении, как показано на рис. 6. Двусторонняя стрелка указывает на то, что домен Finance доверяет домену Marketing, а домен Marketing доверяет домену Finance. Не забывайте, что действительные отношения состоят из двух отдельных односторонних доверительных отношений. Если возникнут обстоятельства, при которых потребуется изменить доверительные отношения, необходимо помнить, что в действительности в них вовлечены два отношения.

Рис. 12. Двусторонние доверительные отношения

Главным достоинством двусторонних доверительных отношений является то, что учетные записи пользователей необходимо создавать лишь один раз, предпочтительно в основном («домашнем») домене. Они будут доступны на всех доменах-доверителях, что значительно облегчает администрирование сети. При этом допускается децентрализованное администрирование системы; каждое подразделение может заниматься собственными делами, не заботясь о распространении во все домены каждого изменения учетных записей пользователей.

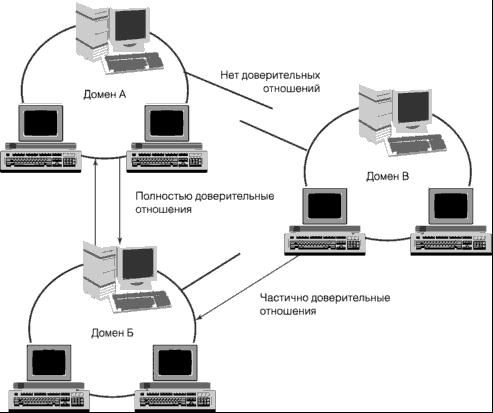

На крупном предприятии, как правило, организуется несколько отдельных доменов. Принцип разделения сети на домены может быть самый различный. Например, функциональный (отдел кадров, бухгалтерия, плановый отдел, администрация...) или территориальный (Москва, Санкт-Петербург, Петрозаводск, Мурманск...).

Рис.13