- •Моделирование систем

- •Санкт-Петербург

- •Содержание

- •1. Общие положения

- •2. Порядок проведения лабораторных работ

- •3. Содержание лабораторных работ лабораторная работа №1. Организация работы с ca eRwin Process Modeler

- •Лабораторная работа №2. Разработка функциональной модели системы защиты информации

- •Дуги контекстной диаграммы

- •Формализованные требования к защите информации от нсд для ас первой группы

- •Лабораторная работа №3. Оценка защищенности от несанкционированного доступа к информации

- •Р ис. 3.3. Вероятность подбора разрешенной комбинации для систем без ограничителя

- •Лабораторная работа №4. Организация работы с системой имитационного моделирования arena

- •Назначение элементов управления

- •Лабораторная работа № 5. Разработка простейшей имитационной модели

- •Лабораторная работа №6. Разработка имитационной модели функционирования системы защиты информации

- •Лабораторная работа №7. Организация и проведение вычислительных экспериментов с моделью функционирования системы защиты информации

- •4. Список литературы

Лабораторная работа №3. Оценка защищенности от несанкционированного доступа к информации

Цель работы: аналитически оценить защищенность от несанкционированного доступа к информации

Задание. Реализовать аналитические модели защищенности от НСД и оценить эффективность парольной системы.

Одним из способов оценки эффективности парольных систем является метод прямого вычисления вероятности НСД при использовании тотального перебора злоумышленником (в том числе специальным программным средством).

Введем следующие обозначения:

N |

- общее число возможных комбинаций пароля; |

χ |

- число разрешенных комбинаций пароля; |

tmax |

- максимальное время действий злоумышленника; |

tон |

- среднее время набора одной комбинации пароля; |

К |

- среднее число попыток до подбора разрешенной комбинации; |

Nв |

- число набора до срабатывания ограничителя. |

Очевидно, что необходимо рассмотреть два типа парольных систем: без ограничителя числа подборов и с ограничителем.

Парольная система без ограничителя

Вероятность подбора разрешенной комбинации за время tmax составит:

Pнt=

(3.1)

(3.1)

В

уравнении (1.1) параметр К

определяется

из выражений: – для случая одной разрешенной комбинации,

(3.2)

– для случая одной разрешенной комбинации,

(3.2)

где

– вероятность подбора разрешенной

комбинации на i

– й

попытке;

– вероятность подбора разрешенной

комбинации на i

– й

попытке;

Ni – число использованных комбинаций к моменту i – й попытки;

– для

случая χ разрешенных комбинаций.

(3.3)

– для

случая χ разрешенных комбинаций.

(3.3)

Пусть N=10, tmax=8 час, tон=0,01 час, χ=1.

Тогда

K=6.

K=6.

Следовательно, подставив исходные и полученные данные в (3.1) вероятность НСД составит рнt=1.

Следует обратить внимание на параметр N. Например, если N=10, то это значит, что существует всего 10 возможных комбинаций (масок) пароля, а другие комбинации использовать просто невозможно.

Если же в пароле использовать 10 цифр, а сам пароль длиной 8 символов, то N=108. Следовательно,

Тогда

.

.

Однако, если злоумышленником являются специальное программное средство, то tон 10-6 … 10-7. С учетом этого pнt 1.

Парольная система с ограничителем числа подборов.

Вероятность подбора разрешенной комбинации за время tmax составит:

(3.4)

(3.4)

Реализуем приведенные аналитические модели средствами MS Office Excel.

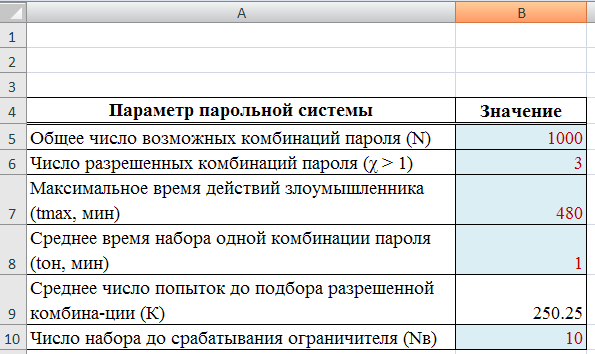

На новом листе MS Office Excel создайте таблицу, как показано на рис.3.1.

Рис. 3.1. Параметры парольной системы

При этом для ячейки В9 введите формулу =(B5+1)/(B6+1) (предполагая, что существует более одной разрешенной комбинации пароля).

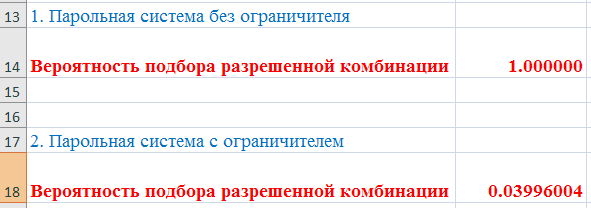

Рассчитайте показатели эффективности парольной системы (рис.3.2). При этом для ячейки В14 используйте логическую функцию ЕСЛИ (рис.3.3), а для ячейки В18 – рис.3.4.

Рис. 3.2. Оценка эффективности парольной системы