- •1.Визначення і класифікація аск.

- •10. Програмне забезпечення аск тп

- •21. Склад і структура trace mode

- •22. Створення вузлів у тм

- •23. Створення інформаційного каналу у scada – системі

- •Настроювання атрибутів каналу:

- •24. Структура вхідного каналу в scada - системі

- •25. Структура вихідного каналу в scada - системі

- •26. Обробка даних в scada- системі

- •27. Масштабування аналогових змінних в інформаційних каналах

- •28. Логічна обробка дискретних сигналів в інформаційних каналах

- •29. Процедура трансляції інформаційних каналів

- •30. Процедура фільтрації інформаційних каналів

- •41. Блоки функцій порівнянь fbd-програми.

- •42. Блоки функцій вибору fbd програм

- •43. Блоки тригерівFbd програм

- •44. Блоки лічильниківFbd програм

- •45. Блоки генераторів fbd програм .

- •47.Блоки відображення fbDпрограм

- •48 Блоки fbd регулювання

- •49.Редагування графічної бази вузла

- •50.Статичні елементи візуалізації технологічного процесу

- •51.Використання Динамічного тексту для візуалізації технологічного процесу

- •52. Використання гістограм для візуалізації технологічного процесу

- •53.Використання кнопок в схемах відображення технологічного процесу

- •54. Використання аналогових і дискретних трендів в схемах відображення технологічного процесу.

- •55. Використання індикаторів в схемах відображення технологічного процесу.

- •56. Використання відео кліпів

- •58. Мова Сі

- •Структура кодової символьної посилки, призначення її елементів

- •62.Основні функціональні елементи уапп

- •Призначення регістрів уапп

- •64.Адресація регістрів уапп

- •66.Пояснити структуру підпрограми ініціалізації асинхронного адаптера.

- •67. Пояснити процедуру прийому/передачі даних через послідовний порт

- •68.Стадії створення аск тп

- •69.Структура технічного завдання і технічного проекту аск тп

- •70. Ієрархія та функції рівнів моделі osi

- •71. Кодування інформації в цифрових мережах.

- •72. Огляд послідовних інтерфейсів.

- •73. Конфігурація контуру регулювання з під-регулятором.

- •74. Блоки адаптивного регулювання tm.

- •75. Блок ідентифікації об'єкта tm.

- •76. Блоки настроювання коефіцієнтів під-регулятора в tm.

- •77. Формування кадрів на канальному рівні.

- •78. Організація доступу до шини.

- •79. Протокол промислової мережі Modbus.

- •80. Протокол промислової мережі m-Link.

- •Рівні сигналів

- •82. Функції Win32api для роботи з портами.

- •83. Склад структури dcb

- •84. Склад структури commtimeouts

- •85. Пояснити структуру програми для обміну інформацією через послідовний порт пк

- •87. Промисловий стандарт орс

- •88. Механізми читання та запису інформації в орс

- •89. Структура нечіткого регулятора

- •92. Алгоритм нечіткого висновку.

- •93. Протокол промислової мережі profibus

- •94. Протокол промислової мережі can

- •95. Протокол промислової мережі as-I

77. Формування кадрів на канальному рівні.

Для обміну даними між канальними сутностями використовуються кадри (Frame). Кадри вміщують не тільки інформацію про дані процесу, а й додаткову службову інформацію. Канальний рівень користується сервісами фізичного рівня, який приймає потік бітів і передає їх за призначенням, додаючи службові сигнали (наприклад синхронізуючі). Цей потік не застрахований від помилок. Кількість прийнятих бітів може бути меншою, рівною або більшою кількості переданих біт. Крім того, значення прийнятих бітів може відрізнятися від переданих. Рівень передачі даних повинен знайти і по можливості виправити ці помилки.

Передача кадрів може вестись як побітно, тобто послідовністю бітів різної довжини, так і посимвольно (побайтно) – послідовністю символів. Символ вміщує не тільки біти даних, а й службові біти (стартовий, стоповий, біти парності тощо). У першому випадку між бітами в кадрі відсутні паузи, в другому – між бітами різних символів йде певна пауза, яка обумовлена стоповими бітами.

Кадр який був відісланий приймачу може бути спотворений у результаті дій завад і не вірно прийнятий адресатом. Може виникнути ситуація, що кадр взагалі не дійде до отримувача, наприклад із-за виходу із ладу останнього. Оскільки однією з вимог промислових мереж є надійність, необхідно забезпечити контроль за доставкою кадру та його цілісністю. Такий контроль проводиться при використанні надійних сервісів з підтвердженнями.

При отриманні даних, отримувач повинен проаналізувати їх правильність, і у випадку виявлення помилки (пошкодження даних) може відправити зворотній кадр з інформацією про помилку. У цьому випадку відправник може повторно організувати передачу кадру. Таким чином, при позитивному результаті отримання кадру, отримувач відсилає позитивне підтвердження ACK (ACKnowledgement), а при отриманні помилкового кадру – негативне підтвердження NACK (Negative Acknowledgement). Дана задача вирішується на канальному рівні, а спосіб її вирішення залежить від протоколу.

78. Організація доступу до шини.

Якщо у мережі з шинною топологією не буде чітко визначено, хто в конкретний момент може займати шину для передачі, то може виникнути момент одночасної передачі бітової послідовності двома або кількома передавачами. Така ситуація називається колізією (Collision) або конфліктом. У цьому випадку приймачі не зможуть визначити, який біт був переданий, оскільки рівень сигналу буде результатом дій декількох передавачів. Окрім того, у деяких мережах таке взагалі неприпустимо, оскільки апаратура передачі пристроїв може вийти з ладу із-за значних струмів на шині. Організація доступу до шини – це одна з задач канального рівня.

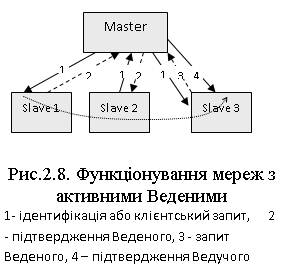

У промислових мережах найчастіше використовують централізовані методи доступу, тобто коли правом видачі дозволу на займання шини володіє один вузол. У кожний конкретний час саме він визначає, якому вузлу на шині зараз можна передавати дані. Найбільш популярні серед мереж з централізованим методом доступу – мережі типу Ведучий-Ведений (Master-Slave), у яких право на управління володінням шиною надається Ведучому, а Ведені займають шину тільки з його дозволу. Останні мають унікальну адресу (адреса Веденого), за допомогою якої Ведучий ідентифікує кому надсилається повідомлення. Як правило у системах Ведучий-Ведені, Ведені являються пасивними вузлами, які можуть тільки відповідати на запити Ведучого. Якщо при цьому Процеси взаємодіють по моделі Клієнт-Сервер, то Процес на вузлі з правами Ведучого завжди буде Клієнтом, а на вузлі Веденого – Сервером, що виключає можливість безпосереднього обміну між Веденими. До класичної схеми Ведучий-Ведений можна віднести роботу канального рівня MODBUS RTU/ASCII, AS-i, HART, з активним Веденим - UNI-TELWAY, CC-Link.

Децентралізований метод доступу Маркерне кільце. У промислових мережах використовують також відомий в комп’ютерних мережах метод доступу з використанням передачі маркера по кільцю (Token Ring – маркерне кільце). У цьому методі кожен вузол займає шину для передачі на час володіння маркером, а після закінчення часу віддає маркер іншому вузлу. Маркерне кільце підходить для мереж з одноранговими вузлами, коли час володіння ресурсами шини (володіння маркером) рівномірно розділяється між учасниками. Така реалізація дозволяє економити часовий ресурс (якщо вузлу нічого передавати, він може передати маркер далі) та виявити відсутні вузли в мережі. Маркерне кільце використовується в мережах "Транзит", CC-Link IE.

Множинний випадковий метод доступу. Множинний або довільний метод доступу передбачає доступ до шини будь якого вузла, коли в нього є дані для передачі. При використанні такого способу, в один із моментів обов’язково виникне колізія у випадку, коли більше ніж один вузол одночасно захоче передавати дані. Основні відмінності між протоколами довільного доступу визначаються способами вирішення цих колізій. У ряді таких протоколів передавач при необхідності відразу буде намагатися зайняти шину без її прослуховування. Розглянемо це на прикладі. CSMA/CD.

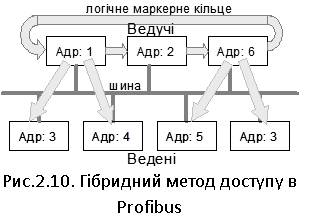

Гібридні методи доступу використовують комбінацію з методів, розглянутих вище. Найбільш відомим методом є комбінація методу передачі маркеру і Master-Slave, які використовуються в мережах PROFIBUS (рис.2.10). Всі вузли діляться на активні учасники – Ведучі, і пасивні – Ведені. Між активними учасниками передається маркер (логічне маркерне кільце), на час володіння яким він може спілкуватися з пасивними вузлами.

Метод доступу TDMA. В TDMA (Time Division Multiple Access) для доступу до шини кожному вузлу виділяється часовий інтервал (тайм-слот), а дані від кожного вузла поєднуються в один Сумарний Кадр (Summation-Frame). Для функціонування такої мережі необхідно чітке визначення часу передачі. Як правило для цього одному з вузлів надається право Ведучого, який володіє інформацією про кількість вузлів в мережі, та визначає тривалість сумарного кадру як суму всіх тайм-слотів. Можуть бути виділені додаткові тайм-слоти, для передачі ациклічних повідомлень. Цей метод доступу часто використовують в безпровідних мережах та в ряді промислових мереж, наприклад INTERBUS, CIP-CompoNET.