- •1Поняття інформаційної безпеки

- •1.1Поняття інформаційної безпеки

- •1.2 Основні складові інформаційної безпеки

- •1.3Важливість і складність проблеми інформаційної безпеки

- •1.4Об'єктно-орієнтований підхід та інформаційна безпека

- •2Основні концептуальні положення системи захисту інформації

- •2.1Визначення інформації, що підлягає захисту

- •2.1.1Сфери розповсюдження державної таємниці на інформацію

- •2.1.2Комерційна таємниця

- •2.2Вимоги до захисту інформації

- •2.3Вимоги до системи захисту інформації

- •2.4Види забезпечення системи захисту інформації

- •2.5Компоненти концептуальної моделі

- •3 Найбільш поширені загрози

- •3.1Основні визначення і критерії класифікації загроз

- •3.2Найбільш поширені загрози доступності

- •3.2.1Класифікація загроз доступності

- •3.2.2Шкідливе програмне забезпечення

- •3.3Основні загрози цілісності

- •3.4Основні загрози конфіденційності

- •3.4.1Дії, що призводять до неправомірного оволодіння конфіденційною інформацією

- •3.4.2Умови, що сприяють неправомірному оволодінню конфіденційною інформацією

- •4Законодавчий рівень інформаційної безпеки

- •4.1Основні поняття законодавчого рівня інформаційної безпеки

- •4.2Українське законодавство

- •4.2.1Структура правових актів

- •4.2.2Страхове забезпечення

- •4.2.3Нормативно-правові документи

- •4.2.4Форми захисту інформації

- •4.2.5Захист комерційної таємниці від розголошення

- •4.2.6Правові норми забезпечення безпеки і захисту інформації

- •4.3Огляд українського законодавства у області інформаційної безпеки

- •4.4Огляд зарубіжного законодавства у області інформаційної безпеки

- •5Стандарти і специфікації у області інформаційної безпеки

- •5.1"Оранжева книга" як оціночний стандарт

- •5.1.1 Основні поняття

- •5.1.2 Механізми безпеки

- •5.1.3Класи безпеки (може в додаток)

- •5.2 Інформаційна безпека розподілених систем. Рекомендації X.800

- •5.2.1Мережеві сервіси безпеки

- •5.2.2Мережеві механізми безпеки

- •5.2.3Адміністрування засобів безпеки

- •5.3Стандарт iso/iec 15408

- •5.3.1 Основні поняття

- •5.3.2Функціональні вимоги

- •5.3.3 Вимоги довіри безпеки

- •6Адміністративний рівень інформаційної безпеки

- •6.1Основні поняття

- •6.2Управління ризиками

- •6.3Політика безпеки

- •6.4Програма безпеки

- •6.5Синхронізація програми безпеки з життєвим циклом систем

- •7Процедурний (Організаційний) рівень інформаційної безпеки. Служба безпеки

- •7.1Основні класи заходів процедурного рівня

- •7.2Управління персоналом

- •7.3Фізичний захист

- •7.4Підтримка працездатності

- •7.5Реагування на порушення режиму безпеки

- •7.6Планування відновних робіт

- •7.7Служба безпеки підприємства

- •8Основні програмно-технічні заходи

- •8.1Основні поняття програмно-технічного рівня інформаційної безпеки

- •8.2Перехоплення даних та канали витоку інформації

- •Шкідливе програмне забезпечення;

- •8.3Сервіси безпеки

- •8.4Особливості сучасних інформаційних систем, з погляду безпеки

- •8.5Архітектурна безпека

- •8.6Ідентифікація і автентифікація

- •8.6.1Основні поняття

- •8.6.2Парольна автентифікація

- •8.6.3Ідентифікація/автентифікація за допомогою біометричних даних

- •8.7Логічне управління доступом

- •8.7.1Основні поняття

- •8.7.2Ролеве управління доступом

- •8.8Протоколювання і аудит

- •8.8.1 Основні поняття

- •8.8.2Активний аудит

- •8.8.3Функціональні компоненти і архітектура

- •8.9Шифрування інформації

- •8.9.1Основні поняття

- •8.9.2Технологія шифрування мови

- •8.10Контроль цілісності

- •8.11Екрануванняі

- •8.11.1Основні поняття

- •8.11.2Архітектурні аспекти

- •8.12Аналіз захищеності

- •8.13Забезпечення високої доступності

- •8.13.1Основні поняття

- •8.13.2Поняття відмовостійкоті

- •8.13.3Основи заходів забезпечення високої доступності

- •8.13.4Відмовостійкість і зона ризику

- •8.13.5Забезпечення відмовостійкості

- •8.13.6Програмне забезпечення проміжного шару

- •8.13.7Забезпечення обслуговуємості

- •8.14Тунелювання

- •8.15Управління інформаційними системами

- •8.15.1Основні поняття

- •8.15.2Можливості типових систем

- •8.16Інженерно-технічні заходи

- •8.17Фізичні засоби захисту

- •8.17.1Охоронні системи

- •8.17.2Охоронне телебачення

- •8.17.3Охоронне освітлення та засоби охоронної сигналізації

- •8.17.4Захист елементів будинків і приміщень

- •8.18Апаратні засоби захисту

- •9Висновки

- •Література

- •21021, М. Вінниця, Хмельницьке шосе, 95, внту

- •21021, М. Вінниця, Хмельницьке шосе, 95, внту

8.13.3Основи заходів забезпечення високої доступності

Основою заходів підвищення доступності є застосування структурованого підходу, що знайшов втілення в об'єктно-орієнтованій методології. Структуризація необхідна по відношенню до всіх аспектів і складових частин ІС - від архітектури до адміністративних баз даних, на всіх етапах її життєвого циклу. Структуризація, важлива сама по собі, є одночасно необхідною умовою практичної реалізації інших заходів підвищення доступності. Тільки маленькі системи можна будувати і експлуатувати як завгодно. У великих систем свої закони, які, програмісти вперше усвідомили більше 30 років назад.

При розробці заходів забезпечення високої доступності інформаційних сервісів рекомендується керуватися архітектурними принципами, розглянутими в п.8.3.

Доступність системи в загальному випадку досягається за рахунок застосування трьох груп заходів, направлених на підвищення:

безвідмовності (під цим розуміється мінімізація вірогідності виникнення якої-небудь відмови; це елемент пасивної безпеки, який далі розглядатися не буде);

відмовостійкості (здатності до нейтралізації відмов, "живучість", тобто здатності зберігати необхідну ефективність, не дивлячись на відмови окремих компонентів);

обслуговуємості (мінімізація часу простою компонентів, що відмовили, а також негативного впливу ремонтних робіт на ефективність інформаційних сервісів, тобто швидке і безпечне відновлення після відмов).

Головне при розробці і реалізації заходів забезпечення високої доступності - повнота і систематичність. В зв'язку з цим представляється доцільним скласти (і підтримувати в актуальному стані) карту ІС організації (на що ми вже звертали увагу), в якій фігурували б всі об'єкти ІС, їх стан, зв'язки між ними, процеси, що асоціюються з об'єктами і зв'язками. За допомогою подібної карти зручно формулювати намічені заходи, контролювати їх виконання, аналізувати стан ІС.

8.13.4Відмовостійкість і зона ризику

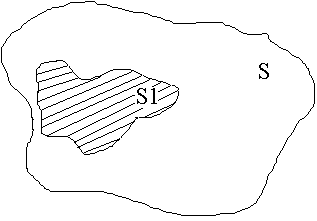

Нехай в результаті здійснення деякої атаки (джерелом якої може бути як людина, так і явище природи) виводиться з ладу підмножина сервісів S1 (тобто ці сервіси в результаті нанесених пошкоджень стають непрацездатними). Назвемо S1 зоною ураження (див рис. 8.5).

Рисунок 8.5 - Зони ризику S та ураження S1

В зону ризику S ми включатимемо всі сервіси, ефективність яких при здійсненні атаки падає нижче за допустиму межу. Очевидно, S1 - підмножина S. S строго включає S1, коли є сервіси, безпосередньо не зачеплені атакою, але критично залежні від уражених, тобто нездібні перемкнутися на використання еквівалентних послуг або через відсутність таких, або через неможливість доступу до них. Наприклад, зона ураження може зводитися до одного порту концентратора, обслуговуючого критичний сервер, а зона ризику охоплює всі робочі місця користувачів сервера.

Щоб система не містила одиночних точок відмови, тобто залишалася відмовостійкою при реалізації будь-яка з даних загроз, жодна зона ризику не повинна включати послуги, що надаються. Нейтралізацію відмов потрібно виконувати усередині системи, непомітно для користувачів, за рахунок розміщення достатньої кількості надмірних ресурсів.

З іншого боку, природно порівнювати зусилля із забезпечення відмовостійкості з певними загрозами. Коли розглядається набір загроз, відповідні ним зони ураження можуть виявитися вкладеними, так що відмовостійкість по відношенню до серйознішої загрози автоматично спричиняє за собою і відмовостійкість в легших випадках. Слід враховувати, проте, що звичайно вартість перемикання на резервні ресурси зростає разом із збільшенням об'єму цих ресурсів. Отже, для найбільш вірогідних загроз доцільно мінімізувати зону ризику, навіть якщо передбачена нейтралізація загрози. Немає сенсу перемикатися на резервний обчислювальний центр тільки тому, що у одного з серверів вийшов з ладу блок живлення.

Таким чином, в ієрархічно організованій системі грань між відмовостійкістю і обслуговуємістю, з одного боку, і безвідмовністю, з іншого боку, відносна. Доцільно конструювати цілісну ІС з компонентів, які на верхньому рівні можна вважати безвідмовними, а питання "живучості" і обслуговуємості вирішувати в межах кожного компоненту.