- •Практическое занятие 2. Теоретико-графовые модели комплексной оценки защищенности кс

- •Множество воздействий

- •2.Идентификация угроз и оценка их вероятности

- •2.2.Определение опасности или вероятностей угроз

- •3. Формирование перечня и системы сзи

- •Стандарты комплексной оценки защищенности кс

- •Case-средства комплексной оценки защищенности

- •Методы анализа и оптимизации индивидуально-групповых систем разграничения доступа

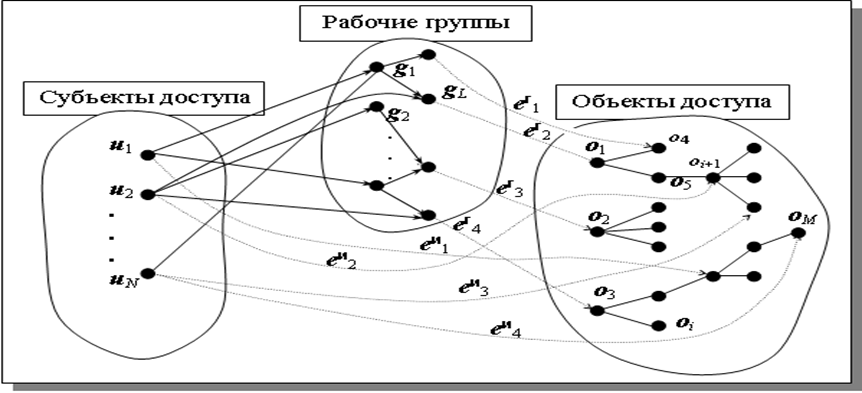

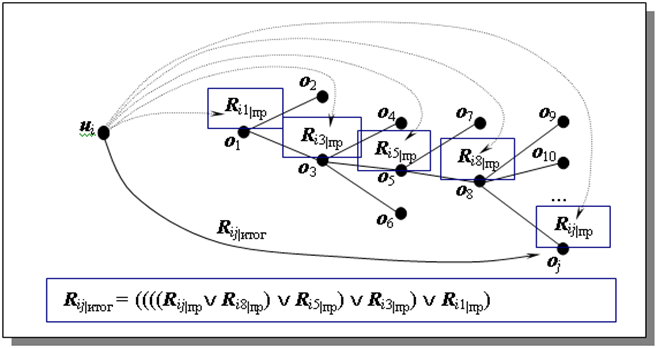

- •1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам

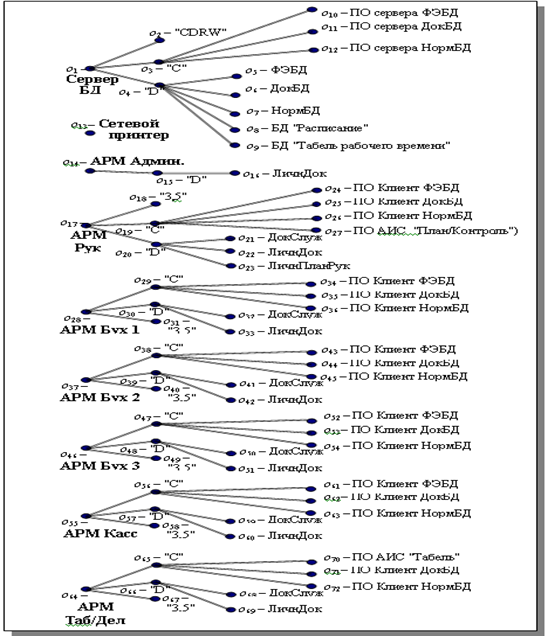

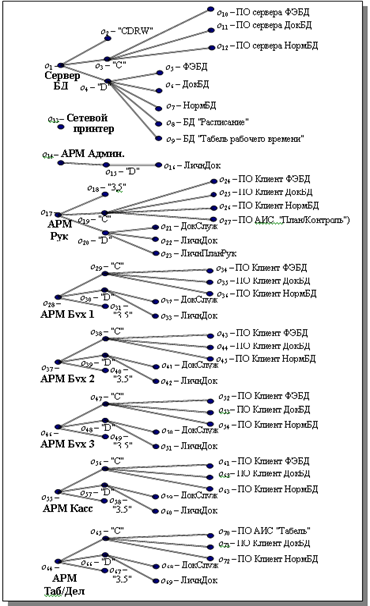

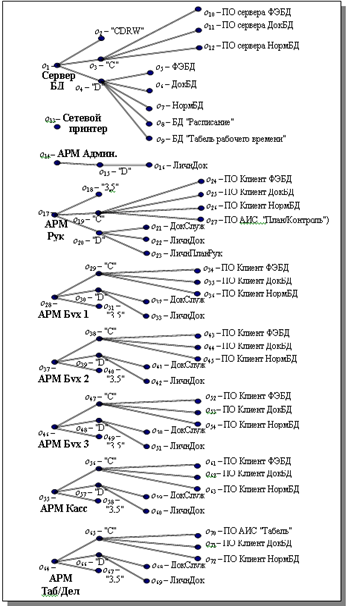

- •Граф назначений доступа г(u,o,e) при иерархической организации системы объектов доступа

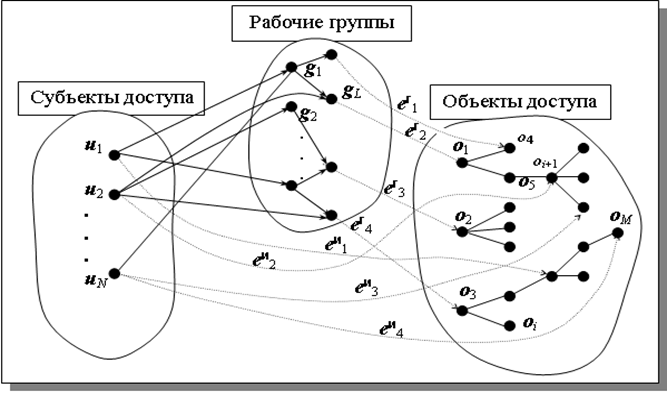

- •Граф индивидуально-групповых назначений доступа г(u,g,o,e) при иерархической организации системы объектов доступа

- •2). Дополнительная вариативность наделения субъектов доступа Eтреб за счет различного сочетания Eи и Eг

- •Сочетание прав доступа по прямым назначениям и прав доступа по иерархическому наследованию

Граф индивидуально-групповых назначений доступа г(u,g,o,e) при иерархической организации системы объектов доступа

Eитог= Eи Eг = (Eипр Eинасл ) ((Eгпр Eггнасл ) Eгнасл )

1). Eитог = Eтреб ; Eпревыш ; Eнедост

2). Дополнительная вариативность наделения субъектов доступа Eтреб за счет различного сочетания Eи и Eг

Матричное представление графа Г(U,G,O,E)

Rи – (NxMxK)-массив разрешенных для субъектов методов доступа к объектам по индивидуальным назначениям;

Rг – (LxMxK)-массив разрешенных рабочим группам методов доступа к объектам по непосредственным групповым назначениям;

Н – квадратная (MxM) матрица смежности объектов доступа;

Нг – квадратная (LxL) матрица смежности рабочих групп, аналогичная по смыслу матрице Н (hгij=1, если i-я рабочая группа содержит j-ю рабочую групп, hгij=0, если не содержит);

W – прямоугольная (NxL) матрица вхождения пользователей в рабочие группы (wij=1, если i-й пользователь входит в состав j-й рабочей группы; wij=0, в противном случае)

Сочетание прав доступа по прямым назначениям и прав доступа по иерархическому наследованию

политика простой суперпозиции (дизъюнкции) прав по прямым и наследственным назначениям:

Rij = {rij1|пр rij1|насл , rij2|пр rij2|насл , …, rijK|пр rijK|насл}

политика приоритетной суперпозиции (дизъюнкции) прав по прямым и наследственным назначениям с приоритетом прямых назначений

Rij = {rij1|пр rij1|насл , rij2|пр rij2|насл , …, rijK|пр rijK|насл}

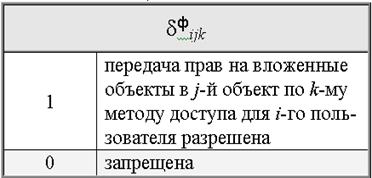

политика фильтрационной суперпозиции прав доступа к вложенным объектам

Rij = {rij1|пр (rij1|насл·фij1), rij2|пр (rij2|насл·фij2),…, rijK|пр (rijK|насл·фijK)}

Определение итоговых прав доступа при приоритетной суперпозиции

с учетом структурной вложенности объектов

по спискам доступа

через матрицу смежности объектов доступа Н

Rk|итог = Rk|пр (НS + I), где НS=Н + Н2 +…+ Нn ,

- модифицированная операция матричного умножения на основе ассиметричной дизъюнкции:

(Rk|итог)ij=ri1k(hS1jk+1j) ri2k(hS2jk+2j) … riMk(hSMjk+ Mj) ,

I – единичная матрица; ij – символ Кронекера

Определение итоговых прав доступа рабочих групп при приоритетной суперпозиции с учетом структурной вложенности рабочих групп и объектов

Rгk|итог=W(((НгS+I)тRгk )(НS +I))

Определение итоговых индивидуально-групповых прав доступа с приоритетом индивидуальных назначений

Rигk|итог=Rиk|итог Rгk|итог= = (Rk|пр (НS+I)) (W(((НгS+I)тRгk) (НS +I)))

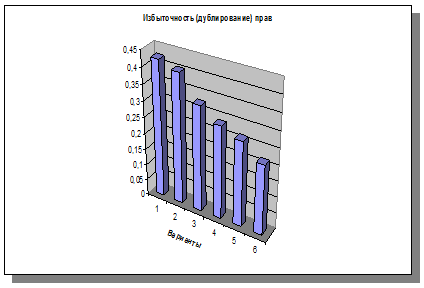

Коэффициент дублирования прав доступа

,

,

kиijk= (Rиk|пр (НS + I))ij

kиijk= (Rиk|пр (НS + I))ij

Количественные параметры превышения и недостатка прав доступа

R+ = Rигитог ⊖+ Rтреб

R- = Rигитог ⊖- Rтреб

,

,

,

,

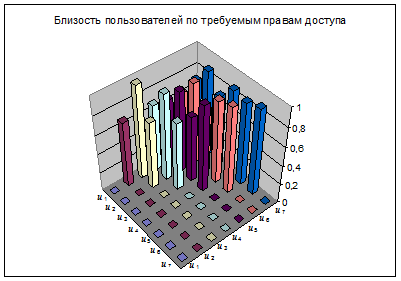

Количественные характеристики системы рабочих групп

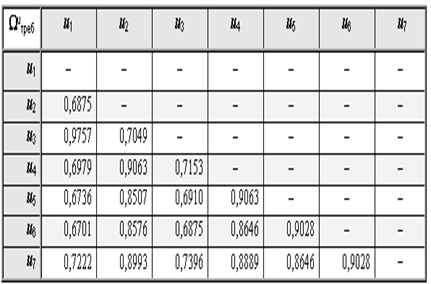

Количественные характеристики близости пользователей по потребностям в доступе

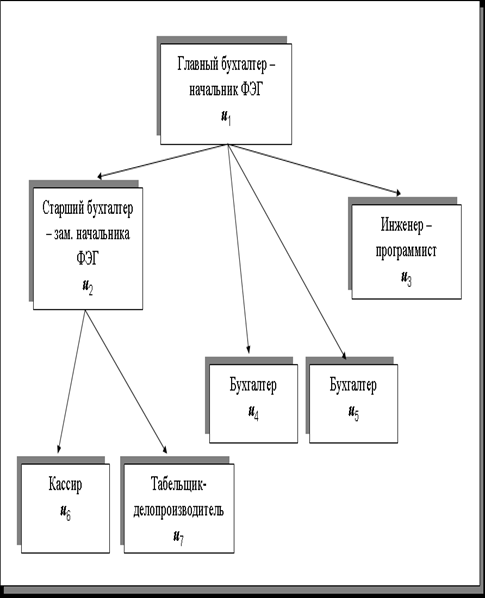

Пример количественного анализа системы индивидуально-группового доступа

Главный бухгалтер (u1) – общее руководство подразделением, планирование, контроль деятельности.

Старший бухгалтер (u2) – ведение обобщенного (сводного) финансово-экономического учета и анализа, заме-щение в случае необходимости гл.бух- галтера (отпуск, болезнь, командировка).

Бухгалтер (первый) (u4) – бухгалтер-экономист, подменяет ст. бухгалтера.

Бухгалтер (второй) (u5) – бухгалтер по заработной плате, подменяет (первого) бухгалтера и кассира.

Кассир (u6) – проводки по кассе, выдача зарплаты, подменяет табельщика-делопроизводителя и (второго) бухгалтера.

Табельщик-делопроизводитель (u7) – ведение Табеля рабочего времени сотрудников организации, а также ведение делопроизводства подразделения.

Инженер-программист (u3) –организация работы локальной информационной сети подразделения

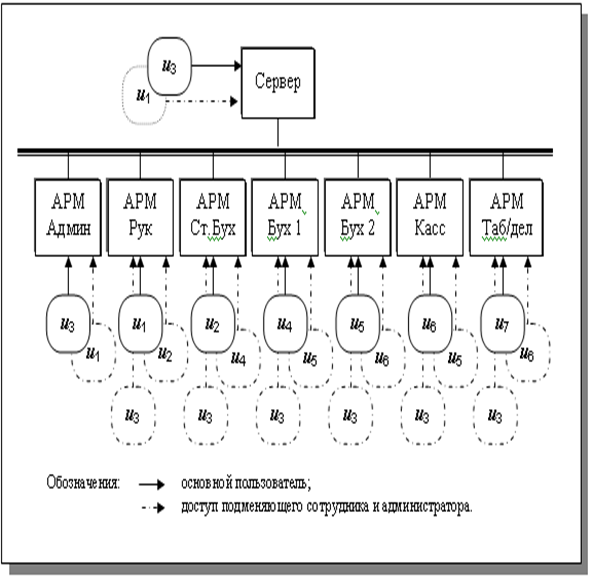

Пример количественного анализа системы индивидуально-группового доступа

Система рабочих групп

Группа "Администраторы" (g1) – включает {u1, u3}.

Группа "Бухгалтеры" (g2) – включает {u1, u2, u4, u5, u6}.

Группа "Исполнители документов" (g3) , включает {u1, u2, u3, u4, u5, u6, u7}.

Группа "Users" (g4) – включает {u1, u2, u3, u4, u5, u6, u7, g2, g3}.

Права доступа определяются разрешениями по четырем методам доступа:

r1 (чтение),

r2 (чтение/запись),

r3 (выполнение)

r4 (полный доступ).

Функция fкорр обеспечивает в векторах обнуление r1, если r2=1; обнуление r1, r2, r3, если r4=1; требует r1=1 в |насл, если r3=1.

Пример количественного анализа системы индивидуально-группового доступа

Клиент-серверная финансово-экономическая АИС (ФЭБД)

Клиент-серверная АИС делопроизводства/документооборота (ДокБД)

Клиент-серверная информационно-правовая система (НормБД)

Локальная АИС "Табель рабочего времени" (БД "Табель")

Локальная АИС "Планирование и контроль" (БД "Расписание")

Пример количественного анализа системы индивидуально-группового доступа

g1 – полный доступ к объектам сети с запретом доступа к личным папкам сотрудников.

g2 – работа в АИС "ФЭБД", доступ к бухгалтерским АРМ (для подмены работников или выполнения своих функций на других АРМ, в случае выхода из строя своего), запрет доступа к личным папкам на "не своем" АРМ, запрет доступа к CDRW на сервере.

g3 – работа в АИС "ДокБД", доступ "чтение/запись" к сетевому принтеру, запрет доступа к CDRW на сервере.

g4 – работа в АИС "НормБД", доступ "чтение" к расписанию на сервере, запрет доступа к сетевому принтеру, запрет доступа к CDRW на сервере

Индивидуальные назначения права на полный доступ пользователей к "своим" АРМ, доступ к АРМ подменяемых сотрудников с запретом доступа к их личным папкам и дисководам "3,5", права выполнения локальных АИС на АРМ замещаемых сотрудников (работа в АИС "Планирование и контроль" на АРМ руководителя для u2, работа в АИС "Табель рабочего времени" для u6 на АРМ табельщика-делопроизводителя

Пример количественного анализа системы индивидуально-группового доступа

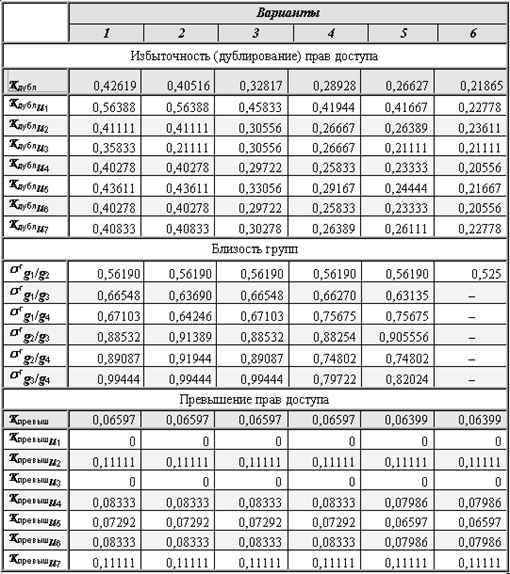

Расчет величин Kдубл, Кпревыш и гij по пяти вариантам системы индивидуально-группового доступа:

1-й вариант – исходный;

2-й вариант – исключение пользователя u3 (инженера-программиста) из групп g3 и g4 (в силу того, что у группы g1, в которую он входит, имеются полные права доступа ко всей системе за исключением доступа к личным папкам пользователей);

3-й вариант – исключение из группы g4 групп g2 и g3 и, кроме того, добавление группе g3 прав доступа к АИС Норм БД;

4-й вариант – исключение из группы g4 всех пользователей и других групп (группа g4 "гостевая" для временной регистрации и работы в сети сторонних пользователей), и аналогично добавление группе g3 прав доступа к АИС Норм БД;

5-й вариант – аналогичный 4-му с дополнительным исключением по индивидуальным назначениям раз-решений на доступ к АРМ подменяемых работников, так как необходимый доступ имеется в разрешениях группы g2 (кроме прав доступа к локальным АИС)

Пример количественного анализа системы индивидуально-группового доступа

Пример количественного анализа системы индивидуально-группового доступа