- •Практическое занятие 2. Теоретико-графовые модели комплексной оценки защищенности кс

- •Множество воздействий

- •2.Идентификация угроз и оценка их вероятности

- •2.2.Определение опасности или вероятностей угроз

- •3. Формирование перечня и системы сзи

- •Стандарты комплексной оценки защищенности кс

- •Case-средства комплексной оценки защищенности

- •Методы анализа и оптимизации индивидуально-групповых систем разграничения доступа

- •1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам

- •Граф назначений доступа г(u,o,e) при иерархической организации системы объектов доступа

- •Граф индивидуально-групповых назначений доступа г(u,g,o,e) при иерархической организации системы объектов доступа

- •2). Дополнительная вариативность наделения субъектов доступа Eтреб за счет различного сочетания Eи и Eг

- •Сочетание прав доступа по прямым назначениям и прав доступа по иерархическому наследованию

Практическое занятие 2. Теоретико-графовые модели комплексной оценки защищенности кс

Модели комплексной оценки защищенности КС

Специфицируют политику комплексного использования и применения защитных механизмов и анализа защищенности КС на основе теоретико-графового подхода КС представляется трехдольным графом G(P,O,Z,E,H):

Объекты

Угрозы

Множество воздействий

Y

Z

Р

КС представляется трехдольным графом G(P,O,Z,E,H):

множество угроз P(p1,p2,…,pN)

множество объектов защиты O(o1,o2,…,oL)

множество воздействий угроз на объекты E(e1,e2,…,eK)

множество средств и механизмов защиты Z(z1,z2,…,zM)

множество воздействий СЗИ на угрозы H(h1,h2,…,zJ)

Каждое ребро графа G(P,O,Z,E,H) специфицирует воздействие конкретной угрозы на конкретный объект

От каждой угрозы м.б. несколько воздействий на различные объекты и каждый объект м.б. подвергнут нескольким угрозам (связь "многие-ко-многим") Граф G(P,O,Z,E,H) взвешенный.

Веса вершин и ребер м. определять:

- величину ущерба от реализации угроз

- или вероятность осуществления угроз

Выбор защитных механизмов осуществляется так, чтобы:

- редуцируя граф, устранить наиболее опасные угрозы

- или изменить веса ei с тем, чтобы минимизировать поток угроз на основе тех или иных критериев

Методы анализа и оценки защищенности

Технико-экономическое обоснование систем обеспечения безопасности

Граф G(P,O,Z,E,H) является взвешенным и эквивалентно представляется следующей совокупностью векторов и матриц:

вектор P(p1, p2 ,… pN ), где pi – вероятность осуществления соотв. угрозы;

вектор O(o1, o2 ,… oL ), где oi – стоимость соотв. объекта защиты;

NхL матрица Е{ei,j}, где ei,j =1 при воздействии i-й угрозы на j-й объект, и = 0 в противном случае;

вектор Z(z1, z2 ,… zM ), где zi – стоимость соотв. способа или средства защиты;

NхM матрица H{hi,j}, где hi,j – вероятность устранения (или степень снижения ущерба) i-й угрозы от применения j-го средства защиты

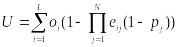

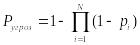

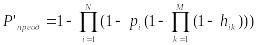

Ущерб безопасности без использования СЗИ

Ущерб безопасности при использования СЗИ

Вероятность реализации угроз без СЗИ

Вероятность преодоления СЗИ

Другие задачи

Система – взвешенный трехдольный граф G(P,B,Z,E,H)

E – матрица вероятностей осуществления угроз по брешам в системе безопасности

H – матрица вероятностей нейтрализации (степени устранения) с помощью СЗИ брешей или изъянов в системе безопасности

Угрозы

СЗИ

Изъяны, бреши

H

E

Z

P

B

Оценка рисков нарушения ИБ

Этапы:

Идентификация и оценка ценности объектов защиты

Формирование перечня угроз и оценка их опасностей (вероятностей)

Формирование перечня СЗИ – базового уровня защиты с учетом имеющихся нормативных требований

Вычисление ущерба с учетом применения СЗИ и оценка остаточного риска, как правило, в ранговой шкале:

остаточный риск незначительный

остаточный риск приемлемый

остаточный риск высокий

остаточный риск неприемлемый

5. Формирование дополнительных мер защиты и СЗИ для достижения приемлемого риска

1.Идентификация и оценка ценности объектов защиты

1.1.Формирование полного перечня объектов защиты- на основе видового дерева

Информационные объекты

Программное обеспечение

Физические объекты

Серверы

Раб. станции

СВТ

Помещения

Здания

Инфраструктура

1.2.Определение ценности объектов защиты

В большинстве методик на основе материальной стоимости и ущерба от их разрушения, НСД и т.д.