- •3 Лабораторная работа №3 12

- •4 Лабораторная работа №4 21

- •Введение

- •Лабораторная работа №1 Создание информационного профиля предприятия

- •Задание

- •2. Лабораторная работа №2 Работа с системой анализа защищенности xSpider

- •Сканер безопасности xSpider

- •І. Создание профиля для сканирования уязвимостей ос Windows xp Professional.

- •Іі. Поиск уязвимостей ос Windows xp Professional

- •Ііі. Просмотр и исправление обнаруженных уязвимостей

- •Порядок выполнения работы и методические указания по ее выполнению

- •Контрольные вопросы

- •4 Лабораторная работа №4 Исследование и анализ функционирования службы dhcp

- •Недостатки dhcp

- •Порядок выполнения работы и методические указания по ее выполнению

- •Контрольные вопросы

Міністерство освіти і науки, молоді та спорту україни

ХАРКІВСЬКИЙ НАЦІОНАЛЬНИЙ УНІВЕРСИТЕТ РАДІОЕЛЕКТРОНІКИ

Методичні вказівки

до лабораторних занять з дисципліни „Захист інформації в Internet” для студентів напрямку „Комп’ютерна інженерія”

ЗАТВЕРДЖЕНО

кафедрою АПОТ

Протокол № _______

від _______________

Харків 2011

Методичні вказівки до лабораторних занять з дисциплін „Інтернет протоколи” та „Інтернет технології” для студентів напрямку „Комп’ютерна інженерія” / Упоряд. Немченко В.П Харків: ХНУРЕ, 2011. с.

Упорядники: В. П. Немченко

Рецензент: В.О. Гуліус, канд. техн. наук., доц. каф. ЕОМ

ВВЕДЕНИЕ 4

ЛАБОРАТОРНАЯ РАБОТА №1 5

Создание информационного профиля предприятия 5

Задание 7

2. Лабораторная работа №2 8

Работа с системой анализа защищенности XSpider 8

Сканер безопасности XSpider 8

3 Лабораторная работа №3 12

Исследование и анализ функционирования протокола ARP 12

1.1 Цель работы 12

1.2 Методические указания по организации самостоятельной работы студентов 12

Порядок выполнения работы и методические указания по ее выполнению 19

Контрольные вопросы 20

4 Лабораторная работа №4 21

Исследование и анализ функционирования службы DHCP 21

Недостатки DHCP 26

Порядок выполнения работы и методические указания по ее выполнению 27

Контрольные вопросы 28

Введение

Методические указания предназначены для проведения лабораторных работ с использованием обучающих программ на персональных компьютерах. Для выполнения соответствующей лабораторной работы студент должен выучить теоретический материал по лекционному материалу и по литературе, приведенной в методических указаниях к этой работе

Перед выполнением лабораторной работы студенты должны получить составить допуск по теоретическому материалу в собеседовании с преподавателем или с помощью компьютерной тестовой программы. Студенты, которые успешно сдали допуск, переходят к работе с компьютерными обучающими программами.

Во время работы студенты знакомятся с задачей, которой они будут выполнять в ходе проведения работы, и методом его решение с данными, которые используются в качестве примера. Каждый студент получает индивидуальную задачу. Работая с обучающей программой, студент моделирует свои данные на компьютерной модели процесса, который изучается, заполняет соответствующие таблицы в диалоговом (интерактивном) режиме работы с компьютером.

После получения результатов выполнения задачи студент оформляет индивидуальный отчет о выполненной работе и сдает его преподавателю в форме собеседования или с помощью компьютерной тестовой программы по теме проведенной работы и получает соответствующую оценку.

Лабораторные работы с использованием компьютерных обучающих программ могут выполняться студентами в лаборатории или индивидуально на личном персональном компьютере по согласованию с преподавателем. Отчеты о выполнении лабораторных работ сдаются преподавателю независимо от места выполнения лабораторных работ в указанное время.

Лабораторная работа №1 Создание информационного профиля предприятия

В ходе данной лабораторной работы мы познакомимся с разработанной Microsoft программой для самостоятельной оценки рисков, связанных с безопасностью - Microsoft Security Assessment Tool (MSAT). Она бесплатно доступна на сайте Microsoft по ссылке http://www.microsoft.com/downloads/details.aspx?displaylang=ru&FamilyID=cd057d9d-86b9-4e35-9733-7acb0b2a3ca1.

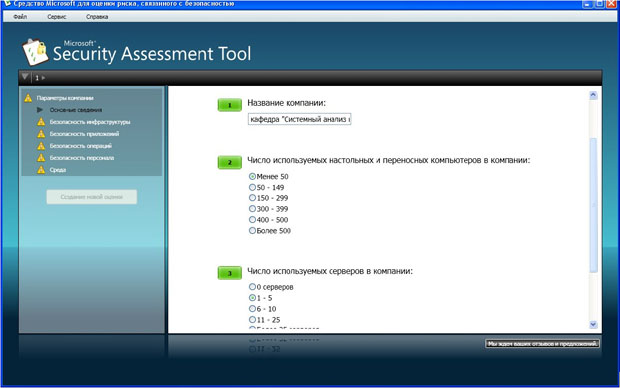

Как отмечают разработчики, приложение предназначается для организаций с числом сотрудников менее 1000 человек, чтобы содействовать лучшему пониманию потенциальных проблем в сфере безопасности. В ходе работы, пользователь, выполняющий роль аналитика, ответственного за вопросы безопасности, отвечает на две группы вопросов (скриншот рабочего окна программы приведен на рисунке 1.1).

Рисунок 1.1 - скриншот рабочего окна программы

Первая группа вопросов посвящена бизнес-модели компании, и призвана оценить риск для бизнеса, с которым компания сталкивается в данной отрасли и в условиях выбранной бизнес-модели. Создается так называемый профиль риска для бизнеса (ПРБ).

1. Информация о компании

Вопросы этого этапа разбиты на 6 групп. Первая (Рисунок 1) касается общих сведений о компании - название, число компьютеров, серверов и т.д. Вторая группа вопросов озаглавлена "Безопасность инфраструктуры". Примеры вопросов - "использует ли компания подключение к Интернет", "размещаются ли службы, используемые как внешними, так и внутренними клиентами, в одном и том же сегменте" и т.д. Остальные группы - "Безопасность приложений", "Безопасность операций", "Безопасность персонала", "Среда".

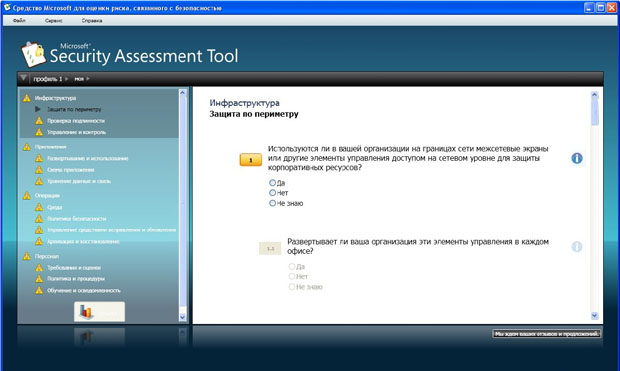

Когда проведен первый этап оценки, полученная информация обрабатывается (для этого требуется подключение к Интернет), после чего начинается второй этап анализа. Для технических специалистов он будет более интересен, т.к. касается используемых в компании политик, средств и механизмов защиты (Рисунок 1.2).

Рисунок 1.2 - Анализ используемых механизмов защиты

Вопросы организованы в соответствии с концепцией многоуровневой (эшелонированной) защиты. Сначала рассматривается защита инфраструктуры (защита периметра, аутентификация…), затем вопросы защиты на уровне приложений, далее проводится анализ безопасности операций (определена ли политика безопасности, политика резервного копирования и т.д.), последняя группа вопросов касается работы с персоналом (обучение, проверка при приеме на работу и т.д.).

После ответа на все вопросы программа вновь обращается к удаленному серверу и генерирует отчеты. Наибольший интерес для технических специалистов представляет "Полный отчет". В частности, он содержит предлагаемый список приоритетных действий. Фрагмент списка представлен в таблице 1.

Таблица 1. Список предлагаемых действий |

|

Список приоритетных действий |

|

Предмет анализа |

Рекомендация |

Высокий приоритет |

|

Операции > Управление средствами исправления и обновления > Управление средствами исправления |

Наличие политики исправлений и обновлений для операционных систем является полезным начальным шагом, однако необходимо разработать такую же политику и для приложений. Разработайте такую политику, пользуясь сведениями, доступными в разделе, посвященном передовым методикам. Сначала установите исправления для внешних приложений и приложений Интернета, затем для важных внутренних приложений и, наконец, для не особо важных приложений. |