- •Co je předmětem fáze analýzy požadavků na informační systém? Analýza

- •Výstupem analýzy:

- •Co je smyslem modelem řízeného vývoje (mda, resp. Mdd)?

- •Co to je architektura informačního systému? Uveďte typické příklady architektury.

- •Integrace stávajících aplikací

- •Co to je bezpečnost informačních systémů, jak se zajišťuje?

- •Co to je inspekce produktu?

- •Inspekční setkání

- •Co to je programové rozhraní (api), jak se navrhuje?

- •Co to je síťový graf (pert)?

- •Co to je sloupcový diagram (Gantt Chart)?

- •Co to je softwarové inženýrství a proč vzniklo?

- •Co to je softwarový projekt a jaké jsou jeho charakteristické rysy?

- •Co to je uml, k čemu V kontextu softwarového inženýrství slouží?

- •C o to jsou funkční a nefunkční požadavky?

- •Co to jsou softwarové metriky, kdy se používají?

- •Co to jsou stupně dospělosti vývoje (cmm), jak se liší?

- •Jaké dokumenty jsou vstupem a výstupem fáze návrhu informačního systému?

- •Vstupy:

- •Výstupní dokumenty návrhu

- •Jaké metodiky řízení vývoje informačních systémů znáte?

- •Jaké metody modelování informačních systémů znáte?

- •Jaké metody se používají pro řízení kvality vývoje informačních systémů?

- •Jaké metody testování softwarových produktů znáte?

- •Jaké nástroje pro vývoj informačních systémů znáte? Ve kterých fázích se používají?

- •Implementace:

- •Výběr vhodného case nástroje

- •Jaké softwarové profese znáte a co je předmětem jejich zaměření?

- •Jaké techniky plánování znáte, jak se liší?

- •Jaké znáte metody odhadu nákladů na informační systém?

- •Jaký je rozdíl mezi strukturovanými a objektovými metodikami?

- •Vazba (link)

- •Jakými fázemi prochází životní cyklus informačního systému?

- •Na čem je založena technika odhadu dekompozicí?

- •Na čem jsou založeny statistické metody odhadu (cocomo)?

- •Vysvětlete pojem datové modelování, jaké datové modely znáte?

- •Vysvětlete pojem funkční (procesní) modelování, jaké modely znáte?

- •Vysvětlete, co to je akceptační test.

- •1. Podmínky pro akceptační test – za kterých bude splněn

- •2. Dokumentaci pro akceptační test – jak se to má dokumentovat

- •3. Definici akcí pro akceptační test – postup aby naplnil scénář

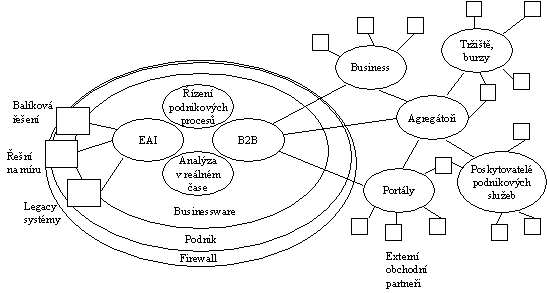

Integrace stávajících aplikací

V rámci této architektury lze rozlišit stávající podnikové aplikace, integrující řešení a interaktivní okolí podniku.

Komponenta řízení podnikových procesů zajišťuje modelování, automatizaci, monitorování a analýzu relací mezi interními ICT a externími partnery. B2B slouží přímo pro řízení vztahů s externími partnery přes elektronické komunikační kanály. EAI zde představuje prostředek hladké integrace stávajícího programového vybavení navzájem a s novými komponentami. Komponenta analýzy v reálném čase poskytuje manažerům pohled na aktuální stav podnikových procesů a informuje je o nestandardních situacích.

obrázek 2 – Vitria: BusinessWare platforma pro e-buisness

Co to je bezpečnost informačních systémů, jak se zajišťuje?

Dva pohledy na BEZPEČNOST:

SAFETY – systém bude mít implementovány takové mechanismy, aby se nikomu nic nestalo

SECURITY – zabezpečení dat, přístupová práva, přístupová protokoly, relokace, distribuce dat – stanovené normou – ČSNEN kompatibilní s ISO/IEC – jsou tam základní požadavky na bezpečnost, kritéria bezpečnosti, úroveň zabezpečení

Např.IS zabezpečení železniční dopravy – aby nedošlo ke srážce vlaků, požadavky na redundanci modelů, HW, SW – dva druhy programů

Testujeme, validujeme a třetí program to dává dohromady a zabezpečuje, nastavuje kritéria, tak aby to bylo OK

Úvodem

Bezpečnost IS/IT se stává v současnosti jednou z klíčových vlastností informačních systémů. Problémem zabezpečení vlastního informačního systému se zabývá pravděpodobně naprostá většina podniků rozličného zaměření a velikosti. Řešením informační bezpečnost v podniku bývá pověřen management informační bezpečnosti. Bezpečnost IS/IT je obor multidisciplinární, zahrnující složky technologické, právní, administrativní a sociální.

Management informační bezpečnosti

Manažer informační bezpečnosti je vysoce specializovaná profese, vyžadující hluboké a široké znalosti problematiky bezpečnosti IS/IT umocněné poznatky a zkušenostmi z praxe. Na trhu práce je tato profese velmi žádaná. Jedná se o poskytování služeb poradenských, projekčních, komplexních řešení a outsourcingu.

Postup při výstavbě bezpečného IS:

určení cíle - co se má dosáhnout

určení strategie - jak se má cíle dosáhnout

určení politiky - stanovit pravidla postupu vedoucího k dosažení cíle

Důvody výstavby bezpečného IS:

informace a IT jsou majetkem (aktivy) organizace, mají určitou finanční i nefinanční hodnotu, proto je třeba je chránit

bezpečný IS organizace zvyšuje její prestiž a sebevědomí, stává se pro partnery a klienty důvěryhodnější - zvyšuje se konkurenceschopnost organizace

zvyšuje stabilitu organizace (úspěšný útok na IS organizace může vést k jejímu oslabení, střetu s legislativou, dokonce i ke zhroucení)

Složky informačního systému (IS) z hlediska obecného:

informační technologie - vstup, zpracování, uložení, přenos, prezentace dat

hardware - HW komponety výpočetních systémů (CPU, HDD, RAM...), propojovací síťové prvky, kabely, zdroje atd.

software - operační systémy, aplikační programové vybavení

data - soubory a databáze, vstupní data, výstupní sestavy, výsledná data apod.

lidé - uživatelé, obsluha, správci operačních systémů, databází , sítí

IS (jeho komponenty) představuje majetek s určitou hodnotou - aktiva.

Složky IS z hlediska potřeb jejich zabezpečení:

objekty - pasivní entity, přijímají nebo obsahuji informace, přístup pro autorizované subjekty

subjekty - aktivní entity (uživatelé, procesy, výpočetní systémy, zpracovatelské aplikace, je třeba je autorizovat pro přístup k objektům, k provádění změn stavu objektů apod.

Autorizace - určení, že daný subjekt je pro určenou činnost důvěryhodný z hlediska této činnosti. Autorizace subjektu vyžaduje jeho autentizaci.

Autentizace - procedura ověření pravosti identity objektu nebo subjektu. Po úspěšné autentizaci je objekt nebo subjekt z hlediska autorizovaného subjektu důvěryhodný.

Podstata zranitelného místa:

fyzická - nevhodné umístění komponenty IS

přírodní - neovlivnitelné přírodní jevy (záplavy, zemětřesení, požár způsobený úderem blesku...)

v konstrukci HW - nespolehlivost, nestabilita

v nedokonalosti SW - "zadní vrátka" apod.

fyzikální - např. elmag. vyzařování umožňující odposlech

v lidském faktoru - nesvědomitost, nízká kvalifikace, špatný úmysl

Bezpečnostní cíle

směřují k zajištění

integrity

důvěrnosti

dostupnosti

autenticitě

prokazatelnosti odpovědnosti

nepopiratelnosti zodpovědnosti

spolehlivosti

Bezpečnostní funkce

(bezpečnostní opatření, protiopatření..) - prostředky k dosažení bezpečnostních cílů

podle podstaty:

- administrativní

- fyzické

- logické

podle času uplatnění:

- preventivní

- průběžné

- detekční

- opravné

Bezpečnostní mechanismy

implementace bezpečnostních funkcí. Podle charakteru technologického řešení:

fyzické

hardwarové

softwarové

administrativní

Podle úrovně zabezpečení:

slabé

střední

silné