- •Задачи, объекты администрирования. Объекты и субъекты моделей администрирования.

- •Структура системы международной сертификации администраторов и it-специалистов.

- •Ip адресация, непрерывность/разрывность. Cidr, vsm, агрегирование/саммаризация.

- •Routing oop (петли маршрутизации и борьба с ними)

- •Задание маршрутов в ip сетях: статический, по-умолчанию, динамические

- •Протоколы динамической маршрутизации rip, (e)igrp, ospf, bgp.

- •200 Глава 5

- •6. Виды nat

- •7. Списки доступа ios.

- •Службы каталогов. Active Directory, структура. Особенности dns (ddns, srv-записи).

- •Вычисления, связанные с масками, подсетями.

- •Лабораторные на динамическую маршрутизацию

6. Виды nat

NAT (Network Address Transation) Трансляция сетевого адреса. Механизм, применение которого позволяет сократить число глобально уникальных IP-адресов. Организации, не обладающие глобально уникальными адресами, могут подключаться к Интернету, используя NAT для трансляции своих адресов внутрь пространства глобально маршрутизируемых адресов. Иногда называется "транслятором сетевого адреса".

Статический NAT — Отображение незарегистрированного IP-адреса на зарегистрированный IP-адрес на основании один к одному. Особенно полезно, когда устройство должно быть доступным снаружи сети.

Динамический NAT — Отображает незарегистрированный IP-адрес на зарегистрированный адрес от группы зарегистрированных IP-адресов. Динамический NAT также устанавливает непосредственное отображение между незарегистрированным и зарегистрированным адресом, но отображение может меняться в зависимости от зарегистрированного адреса, доступного в пуле адресов, во время коммуникации.

Перегруженный NAT (NAPT, NAT Overoad, PAT, маскарадинг) — форма динамического NAT, который отображает несколько незарегистрированных адресов в единственный зарегистрированный IP-адрес, используя различные порты. Известен также как PAT (Port Address Transation). При перегрузке каждый компьютер в частной сети транслируется в тот же самый адрес, но с различным номером порта.

Итак, NAT маскирует множество адресов из внутренней сетки, имея на внешнем интерфейсе один адрес. На этом внешнем IP NAT назначает разные порты в момент выхода пакета наружу. Внешний получатель видит, что пакет пришел с некого порта NAT. При первой ретрансляции NAT запоминает связь внутреннего отправителя и своего внешнего порта и использует эту связь для маршрутизации входных пакетов. В ограничениях на получение входных пакетов и кроются различия NAT-ов.

Fu cone NAT. Выделение внешнего порта на NAT происходит в момент пересылки пакета от А к B через NAT. Любые входящие пакеты приходящие на данный порт передаются к A. Свойство принимать пакеты от разных отправителей одному адресату является ключевым в решении проблемы прямого проброса между двумя клиентами спрятанными за NAT-ами.

Address restricted NAT. Отличие от fu cone в том, что на A будут маршрутизироваться только пакеты с того-же IP, хотя порты источника могут различаться.

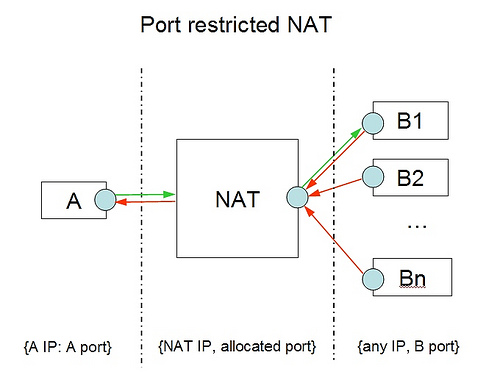

Port restricted NAT. Отличие от fu cone в том, что на A будут маршрутизироваться пакеты с любого IP, но порт источника должен совпасть с портом назначения первой отправки.

Symmetric NAT. Входные пакеты будут маршрутизироваться к A, только если источником в точности является приемник первого пакета (совпадает IP и порт). Данный вид NAT не позволяет реализовать прямой проброс между двумя скрытыми за NAT клиентами.

Конфигурирование статической NAT в IOS AT в IOS

# show running-config

[...]

interface Ethernet0/0

ip address 10.1.1.3 255.255.255.0

ip nat inside

!

interface Seria0/0

ip address 200.1.1.251 255.255.255.0

ip nat outside

!

ip nat inside source static 10.1.1.2 200.1.1.2

ip nat inside source static 10.1.1.1 200.1.1.1

# show ip nat transations

Конфигурирование динамической NAT и NAT/PAT (overoad) в IOS

# show running-config

[...]

interface Ethernet0/0

ip address 10.1.1.3 255.255.255.0

ip nat inside

!

interface Seria0/0

ip address 200.1.1.251 255.255.255.0

ip nat outside

!

ip nat poo fred 200.1.1.1 200.1.1.2 netmask 255.255.255.252

ip nat inside source ist 1 poo fred (доп. аргумент overoad включает PAT)

!

access-ist 1 permit 10.1.1.2

access-ist 1 permit 10.1.1.1

# show ip nat transations