- •Отчет о выполнении курсового проекта

- •Введение

- •Описание бизнес-процесса. Постановка задачи

- •Региональная специфика

- •Описание технологического процесса

- •Модули и компоненты, составляющие технологический процесс

- •Карта информационных потоков

- •Модель нарушителя информационной безопасности

- •Угрозы и уязвимости для функционирования технологического и бизнес-процесса

- •Возможные атаки на рассматриваемую систему

- •Сравнительная характеристика элементов технологического решения и их аналогов

- •Внутренняя сеть компании

- •Подсистема обеспечения информационной безопасности

- •Умная атс с фильтрацией

- •Банк-эквайер

- •База данных

- •Шлюз сотового оператора и атс телефонной линии общего пользования.

- •Внутренняя вычислительная сеть филиалов магазина

- •Оплата налогов, пошлин и услуг через банк

- •Разграничение доступа

- •Требования закона «о персональных данных»

- •Сценарии тестирования системы

- •Нагрузочное тестирование

- •Тестирование подсистемы обеспечения иб

- •Организационно-технические меры, направленные на повышение уровня защищенности и увеличение эффективности

- •Заключение

- •Заключение о работе группы

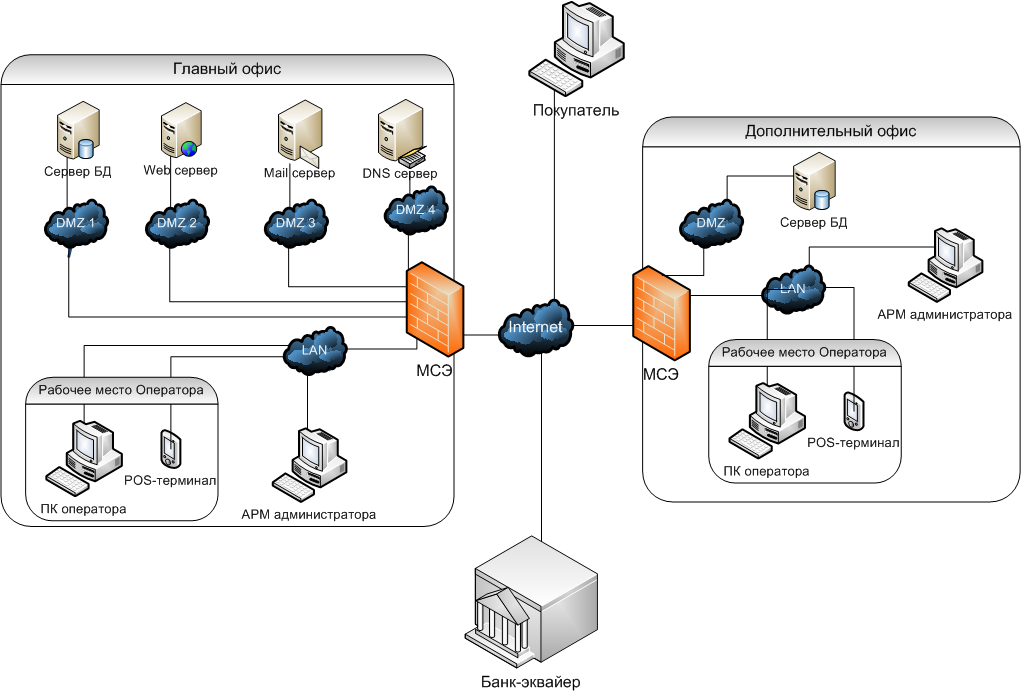

Внутренняя сеть компании

Внутренняя сеть компании состоит из двух логических сегментов: внутренней локальной сети главного офиса и внутренней локальной сети дополнительного офиса. Предполагается, что большая часть сервисов находится во внутренней локальной сети главного офиса, но при отказе данной сети дополнительный офис сможет продолжить работу автономно (без Web-сайта).

Определимся с серверами, которые необходимы нам для создания внутренней сети организации.

Во внутренней локальной сети главного офиса предлагается разместить Web-сервер (Web-server), cервер СУБД (DB-server), Mail-сервер (Mail-server), DNS-сервер (DNS-server).

Во внутренней локальной сети дополнительного офиса предлагается разместить cервер СУБД (DB-server). Это обеспечит автономное функционирование дополнительного офиса при отказе инфраструктуры главного офиса.

Каждый из вышеперечисленных серверов вынесем в отдельную демилитаризованную зону (DMZ). Таким образом, внутренние сети главного и дополнительного офиса компании построены по схеме "ромашка", в которой есть один межсетевой экран, а локальная сеть (LAN) и DMZ являются "лепестками". Данная схема позволяет достичь высокого уровня защищенности инфраструктуры внутренней сети.

POS-терминал входит в рабочее место оператора, которое состоит из персонального компьютера оператора и POS-терминала. Последний подключается к локальной сети офиса (главного или дополнительного) и через инфраструктуру сети компании и сети Интернет взаимодействует с Банком-эквайером. Процессинг и защита платежной информации осуществляется силами Банка-эквайера.

Полученная сеть представлена на рисунке 5.

Рисунок 5 – Схема сетевая логическая

Отказоустойчивость.

Главным бизнес-процессом компании является продажа товара. Поэтому даже при падении всех интернет-услуг должен функционировать сервер СУБД.

Далее по критичности следует канал связи между офисами, компанией и покупателем, компанией и банком-эквайером.

Следующим будет Web-сайт компании, через который происходит заказ товара.

Далее по критичности следует DNS-сервер и Mail-сервер.

Список серверов и каналов по критичности для компании:

сервера СУБД;

каналы связи между офисами, с покупателем и банком-эквайером;

Web-сервер;

DNS и Mail-сервер.

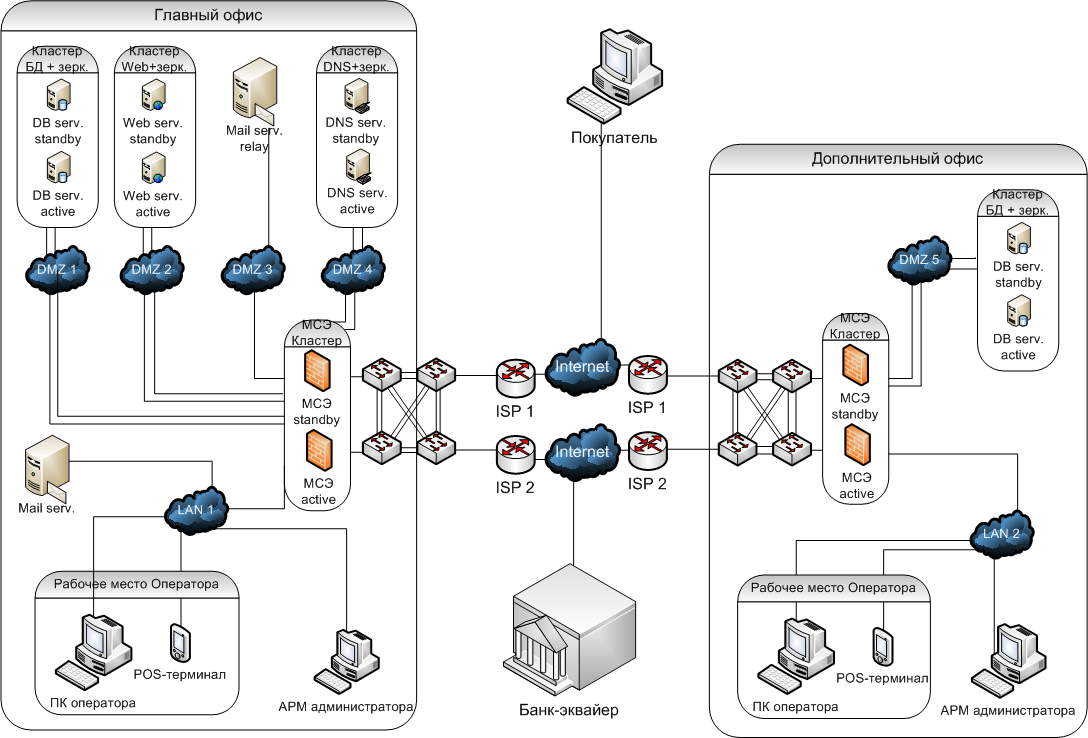

Рисунок 6 – Схема сетевая логическая с учетом отказоустойчивости

На рисунке 6 приведена сетевая логическая схема с учетом отказоустойчивости. В ней произведено резервирование интернет-провайдера (ISP). Офисы подключаются к двум поставщикам Интернет (ISP 1 и ISP 2).

Перед МСЭ расположены коммутаторы с полным резервированием типа "Квадрат". Коммутатор там необходим для установки кластера МСЭ.

Межсетевые экраны объединены в кластер (High Availability cluster). Первый МСЭ является активным. Второй - ожидающим. Если случается отказ активного МСЭ, происходит перенаправление всего трафика на ожидающий МСЭ.

Критичные серверы, такие как сервер СУБД, Web-сервер и DNS-сервер также были зарезервированы с использованием кластера. Но в данном случае происходит зеркалирование всех данных и настроек активного сервера на ожидающий сервер в режиме реального времени. При отказе активного сервера трафик перенаправляется на ожидающий сервер, который полностью идентичен серверу, подвергшемуся отказу.

Безопасность Mail-сервера ввиду его специфики и низкой критичности для бизнеса была обеспечена по другой схеме. В отдельной DMZ расположен Mail-server relay, который перенаправляет сообщения на основной Mail-server, расположенный уже в локальной сети (LAN). Тем самым, при атаке типа DDoS откажет relay-сервер, а вся корреспонденция сохранится на основном Mail-сервере.

Примечание. При нехватке сетевых портов в МСЭ необходимо купить дополнительный модуль и расширить количество портов.

Администрирование сети.

Администрирование сети осуществляется Администратором следующим образом:

при помощи протокола SNMP;

при удаленном подключении при помощи telnet к серверам;

вручную.

Примечание. Протокол автоматического конфигурирования хостов DHCP не используется.