- •Кафедра судовой автоматики и измерений

- •Часть 1

- •Санкт-Петербург

- •Введение

- •1 Угрозы, атаки и уязвимости

- •1.1 Угрозы и атаки

- •1.2 Уязвимости

- •2 Каналы утечки информации

- •3 Политика безопасности

- •3.1 Основные понятия политики безопасности

- •3.2 Структура политики безопасности организации

- •3.2.1 Базовая политика безопасности

- •3.2.2 Специализированные политики безопасности

- •3.2.3 Процедуры безопасности

- •3.3 Разработка политики безопасности организации

- •3.3.1 Основные этапы обеспечения безопасности

- •3.3.2 Компоненты архитектуры безопасности

- •3.3.3 Роли и ответственности в безопасности сети

- •3.3.4 Аудит и оповещение

- •4. Компьютерные сети

- •4.1 Модели osi

- •4.2 Сетевые протоколы

- •4.2.1 Протокольный стек tcp/ip

- •4.2.2 Адресация в ip

- •4.3 Проводные сети

- •4.3.1 Базовые топологии

- •4.3.1.1 Топология «шина»

- •4.3.1.2 Топология «звезда»

- •4.3.1.3 Топология «кольцо»

- •4.3.1.4 Комбинированные топологии

- •4.4 Кабельная подсистема

- •4.4.1 Коаксиальный кабель

- •4.4.2 Витая пара

- •4.4.3 Оптоволоконный кабель

- •4.4.4 Защита информации в кабельных сетях

- •4.4.4.1 Механическая защита кабельной сети

- •4.4.4.2 Экранирование кабельных каналов

- •4.5 Беспроводные сети

- •4.5.1 Стандарты беспроводных сетей

- •4.5.2 Сравнение стандартов беспроводной передачи данных

- •4.5.3 Архитектура беспроводных сетей

- •4.5.4 Технологии беспроводных сетей

- •4.5.5 Защита информации в беспроводных сетях

- •5 Отказоустойчивые системы хранения данных: raid - массивы

- •6 Антивирусная защита информации

- •6.1 Классификация компьютерных вирусов

- •6.2 Жизненный цикл вирусов

- •6.3 Основные каналы распространения вирусов и других вредоносных программ

- •6.4 Методы построения антивирусной защиты

- •7 Роль стандартов информационной безопасности

- •7.1 Международные стандарты информационной безопасности

- •7.1.1 Стандарты iso/iec 17799:2002 (bs 7799:2000)

- •7.1.2 Германский стандарт bsi

- •7.1.3 Международный стандарт iso 15408 «Общие критерии безопасности информационных технологий»

- •7.1.4 Стандарты информационной безопасности в Интернете

- •7.2 Отечественные стандарты безопасности информационных технологий

- •Список использованных источников

3.2 Структура политики безопасности организации

Для большинства организаций политика безопасности абсолютно необходима. Политика безопасности определяет отношение организации к обеспечению безопасности и необходимые действия организации по защите своих ресурсов и активов. На основе политики безопасности устанавливаются необходимые средства и процедуры безопасности, а также определяются роли и ответственность сотрудников организации в обеспечении безопасности.

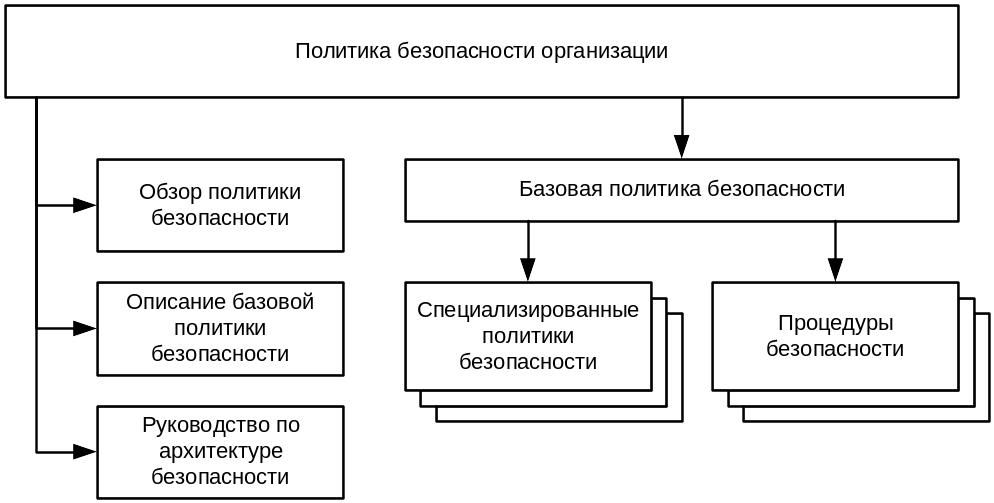

Обычно политика безопасности организации включает следующие компоненты (рисунок 3.1):

базовая политика безопасности;

процедуры безопасности;

специализированные политики безопасности.

Основные положения политики безопасности организации описываются в следующих документах:

обзор политики безопасности;

описание базовой политики безопасности;

руководство по архитектуре безопасности.

|

Рисунок 3.1 - Структура политики безопасности организации |

Главным компонентом политики безопасности организации является базовая политика безопасности [22].

3.2.1 Базовая политика безопасности

Базовая политика безопасности устанавливает, как организация обрабатывает информацию, кто может получить к ней доступ и как это можно сделать. В описании базовой политики безопасности определяются разрешенные и запрещенные действия, а также указываются необходимые средства управления в рамках реализуемой архитектуры безопасности. С базовой политикой безопасности согласовываются специализированные политики и процедуры безопасности.

Нисходящий подход, реализуемый базовой политикой безопасности, дает возможность постепенно и последовательно выполнять работу по созданию системы безопасности, не пытаясь сразу выполнить ее целиком. Базовая политика позволяет в любое время ознакомиться с политикой безопасности в полном объеме и выяснить текущее состояние безопасности в организации.

Обзор политики безопасности раскрывает цель политики безопасности, описывает структуру политики безопасности, подробно излагает, кто и за что отвечает, устанавливает процедуры и предполагаемые временные рамки для внесения изменений. В зависимости от масштаба организации политика безопасности может содержать больше или меньше разделов.

Руководство по архитектуре безопасности описывает реализацию механизмов безопасности в компонентах архитектуры, используемых в сети организации.

Как отмечалось выше, структура и состав политики безопасности зависят от размера и целей компании. Обычно базовая политика безопасности организации поддерживается набором специализированных политик и процедур безопасности.

3.2.2 Специализированные политики безопасности

Потенциально существуют десятки специализированных политик, которые могут применяться большинством организаций среднего и большого размера. Некоторые политики предназначаются для каждой организации, другие специфичны для определенных компьютерных окружений.

С учетом особенностей применения специализированные политики безопасности можно разделить на две группы:

политики, затрагивающие значительное число пользователей;

политики, связанные с конкретными техническими областями.

К специализированным политикам, затрагивающим значительное число пользователей, относятся:

политика допустимого использования;

политика удаленного доступа к ресурсам сети;

политика защиты информации;

политика защиты паролей и др.

К специализированным политикам, связанным с конкретными техническими областями, относятся:

политика конфигурации межсетевых экранов;

политика по шифрованию и управлению криптоключами;

политика безопасности виртуальных защищенных сетей VPN;

политика по оборудованию беспроводной сети и др.

Рассмотрим подробнее некоторые из ключевых специализированных политик.

Политика допустимого использования

Базовая политика безопасности обычно связана с рядом политик допустимого использования. Целью политики допустимого использования является установление стандартных норм безопасного использования компьютерного оборудования и сервисов в компании, а также соответствующих мер безопасности сотрудников с целью защиты корпоративных ресурсов и собственной информации. Неправильное использование компьютерного оборудования и сервисов подвергает компанию рискам, включая вирусные атаки, компрометацию сетевых систем и сервисов. Конкретный тип и количество политик допустимого использования зависят от результатов анализа требований бизнеса, оценки рисков и корпоративной культуры в организации.

Политика допустимого использования применяется к сотрудникам, консультантам, временным служащим и другим работникам в компании, включая сотрудников сторонних организаций. Политика допустимого использования предназначается в основном для конечных пользователей. Эта политика указывает пользователям, какие действия разрешаются, а какие запрещены.

Политика допустимого использования должна установить:

ответственность пользователей за защиту любой информации, используемой и/или хранимой их компьютерами;

могут ли пользователи читать и копировать файлы, которые не являются их собственными, но доступны им;

уровень допустимого использования для электронной почты и Web-доступа.

Существует много видов политики допустимого использования. В частности, могут быть политики допустимого использования для компьютеров, передачи данных, коммуникаций электронной почты, портативных персональных компьютеров, Web-доступа и др.

Для образовательных и государственных учреждений политика допустимого использования, по существу, просто обязательна. Без зафиксированной в соответствующем документе политики допустимого использования штатные сотрудники управления и поддержки сети не имеют формальных оснований для принятия санкций к своему или стороннему сотруднику, который допустил грубое нарушение правил безопасной работы на компьютере или в сети.

Для политики допустимого использования не существует специального формата. В этой политике должно быть указано имя сервиса, системы или подсистемы (например, политика использования компьютера, электронной почты, компактных компьютеров и паролей) и описано в самых четких терминах разрешенное и запрещенное поведение. В этой политике должны быть также подробно описаны последствия нарушения ее правил и санкции, накладываемые на нарушителя.

Разработка политики допустимого использования выполняется квалифицированными специалистами по соответствующему сервису, системе или подсистеме под контролем комиссии (команды), которой поручена разработка политики безопасности организации.

Политика удаленного доступа.

Целью политики удаленного доступа является установление стандартных норм безопасного удаленного соединения любого хоста с сетью компании. Эти стандартные нормы призваны минимизировать ущерб компании из-за возможного неавторизованного использования ресурсов компании. К такому ущербу относятся утрата интеллектуальной собственности компании, потеря конфиденциальных данных, искажение имиджа компании, повреждения критических внутренних систем компании и т.д.

Эта политика касается всех сотрудников, поставщиков и агентов компании при использовании ими для удаленного соединения с сетью компании компьютеров или рабочих станций, являющихся собственностью компании или находящихся в личной собственности.

Политика удаленного доступа:

намечает и определяет допустимые методы удаленного соединения с внутренней сетью;

существенна в большой организации, где сети территориально распределены;

должна охватывать по возможности все распространенные методы удаленного доступа к внутренним ресурсам.

Политика удаленного доступа должна определить:

какие методы разрешаются для удаленного доступа;

ограничения на данные, к которым можно получить удаленный доступ;

кто может иметь удаленный доступ.

Защищенный удаленный доступ должен быть строго контролируемым. Применяемая процедура контроля должна гарантировать, что доступ к надлежащей информации или сервисам получат только прошедшие проверку люди. Сотрудник компании не должен передавать свой логин и пароль никогда и никому, включая членов своей семьи. Управление удаленным доступом не должно быть настолько сложным, чтобы это приводило к возникновению ошибок.

Контроль доступа целесообразно выполнять с помощью одноразовой парольной аутентификации или открытых/секретных ключей.

Сотрудники компании с правами удаленного доступа должны обеспечить, чтобы принадлежащие им или компании персональный компьютер либо рабочая станция, которые удаленно подсоединены к корпоративной сети компании, не были связаны в это же время с какой-то другой сетью, за исключением персональных сетей, находящихся под полным контролем пользователя.

Сотрудники компании с правами удаленного доступа к корпоративной сети компании должны обеспечить, чтобы их соединение удаленного доступа имело такие же характеристики безопасности, как обычное локальное соединение с компанией.

Все хосты, которые подключены к внутренним сетям компании с помощью технологий удаленного доступа, должны использовать самое современное антивирусное обеспечение; это требование относится и к персональным компьютерам компании.

Любой сотрудник компании, уличенный в нарушении данной политики, может быть подвергнут дисциплинарному взысканию вплоть до увольнения с работы.