- •Захист інформації в операційних системах, базах даних і мережах

- •Питання

- •Функції протоколу IP

- •Формат заголовка IP пакета

- •Атаки на протокол IPv4

- •Підміна адреси відправника (атака IP spoofing)

- •Обмеження атаки IP spoofing

- •Захист від атаки IP spoofing

- •Атака Land

- •Атаки, що ґрунтуються на помилках обробки фрагментованих пакетів

- •Процедура збирання фрагментованих пакетів згідно з RFC 791

- •Перевищення максимально припустимого розміру IP пакета (атака Ping Death)

- •Можливість простої DOS-атаки

- •Атаки Teardrop і Bonk

- •Фрагментація IP як засіб проникнення через брандмауер

- •Транспортний протокол UDP

- •Безпека протоколу TCP

- •Формат заголовка TCP-пакета

- •Керування з’єднанням у TCP

- •Процедура встановлення TCР- з’єднання

- •TCP Handshake Diagram

- •WireShark: TCP-handshake

- •Захисні функції TCP

- •Атака SYN-Flood

- •Захист від атаки SYN-Flood

- •Можливість підміни суб’єкта з’єднання

- •Можливість підміни суб’єкта з’єднання без прослуховування (1/2)

- •Можливість підміни суб’єкта з’єднання без прослуховування (2/2)

- •Схема атаки Мітника

- •Протокол ICMP

- •Використання ICMP з метою розвідки (1/2)

- •Використання ICMP з метою розвідки (2/2)

- •Атака Smurf

- •Атака Tribe Flood Network

- •Атака WinFreeze

- •Програма Loki

- •Рекомендації стосовно блокування ICMP-трафіка (1/4)

- •Рекомендації стосовно блокування ICMP-трафіка (2/4)

- •Рекомендації стосовно блокування ICMP-трафіка (3/4)

- •Рекомендації стосовно блокування ICMP-трафіка (4/4)

- •Протокол SNMP

- •Вади протоколу SNMP

- •Убезпечення протоколу SNMP

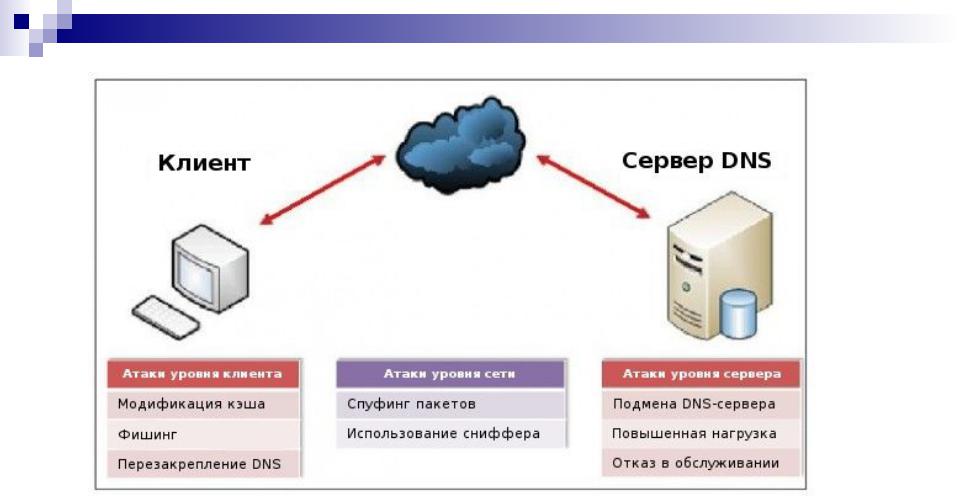

- •Сценарії атак на DNS(1/3)

- •Сценарії атак на DNS(2/3)

- •Сценарії атак на DNS(3/3)

- •http://rus-linux.net/MyLDP/sec/cyber-attacks-dns-invasions.html

Сценарії атак на DNS(2/3)

Альтернативний сценарій (давно відомий, відроджений у 2008 р.)

Зловмисник спрямовує серверу рекурсивний DNS-запит щодо доменного имені

I_just_love_you_william_I_wish_you_live_forever.microsoft.com

Такого імені у DNS кеші немає, оскільки його взагалі не існує

Сервер надсилає рекурсивний запит іншим серверам і миттєво отримує фальшиву відповідь від зловмисника. У відповіді вказані:

IP-адреса вузла

I_just_love_you_william_I_wish_you_live_forever.microsoft.com (зрозуміло, що вона фіктивна)

Фальшива IP-адреса DNS-сервера, що ніби то краще за інших володіє інформацією про піддомени microsoft.com

Атакований DNS запам’ятовує ці дані і в подальшому будь-які запити щодо імен у зоні *.microsoft.com спрямовує безпосередньо на хакерський сервер

Наслідки атак цього типу мають убивчий характер!

Сценарії атак на DNS(3/3)

Для стабів (клієнтських комп’ютерів) можна застосувати лише перший сценарій атаки

На практиці його більш ніж достатньо

Наприклад, таким чином можна нав’язати "сторонній" сервер оновлень, з якого система автоматично скачає патчі з троянами