125 Кібербезпека / 4 Курс / 3.1_3.2_4.1_Захист інформації в інформаційно-комунікаційних системах / Лабораторнi роботи / 7 семестр / III_ЛР_1_Мiжмережевий_екран

.pdfЛабораторна робота 1. Вбудований міжмережевий екран (firewall)

Windows Server 2008

Міжмережеві екрани

Міжмережевий екран (МЕ) - це засіб захисту інформації, який здійснює аналіз і фільтрацію мережевих пакетів, що проходять через нього. Залежно від встановлених правил, МЕ пропускає або знищує пакети, таким чином дозволяючи або забороняючи мережеві з'єднання. МЕ є класичним засобом захисту периметра комп'ютерної мережі: він встановлюється на кордоні між внутрішньою (що захищається) і зовнішньою (потенційно небезпечною) мережами та контролює з'єднання між вузлами цих мереж. Але бувають і інші схеми підключення, які будуть розглянуті нижче.

Англійський термін, що використовується для позначення МЕ - firewall. Тому в літературі міжмережеві екрани іноді також називають фаєрвол або брандмауер (німецький термін,

аналог firewall).

Як вже було зазначено, фільтрація проводиться на підставі правил. Найбільш безпечним при формуванні правил для МЕ вважається підхід "заборонено все, що явно не дозволено". В цьому випадку, мережевий пакет перевіряється на відповідність правилам дозволів, а якщо таких не знайдеться - відкидається. Але в деяких випадках застосовується і зворотний принцип: "дозволено все, що явно не заборонено". Тоді перевірка проводиться на відповідність правилам заборон і, якщо таких не буде знайдено, пакет буде пропущений.

Фільтрацію можна проводити на різних рівнях еталонної моделі мережевої взаємодії OSI. За цією ознакою МЕ поділяються на наступні класи:

•екрануючий маршрутизатор;

•екрануючий шлюз сеансового рівня;

•екрануючий шлюз прикладного рівня.

Екрануючий маршрутизатор (або пакетний фільтр) функціонує на мережевому рівні моделі OSI, але для виконання перевірок може використовувати інформацію і із заголовків протоколів транспортного рівня. Відповідно, фільтрація може здійснюватися по IP-адресами відправника і одержувача і по ТСР і UDP портах. Такі МЕ відрізняє висока продуктивність і відносна простота - зараз навіть найбільш прості і недорогі апаратні маршрутизатори володіють функціональністю пакетних фільтрів. У той же час, вони не захищають від багатьох атак, наприклад, пов'язаних з підміною учасників з'єднань.

Шлюз сеансового рівня працює на сеансовому рівні моделі OSI а також може контролювати інформацію мережевого і транспортного рівнів. Відповідно, на додаток до перерахованих вище можливостей, подібний МЕ може контролювати процес установки з'єднання і проводити перевірку транзитних пакетів на приналежність дозволеним з'єднанням.

1

Шлюз прикладного рівня може аналізувати пакети на всіх рівнях OSI моделі від мережевого до прикладного, що забезпечує найвищий рівень захисту. На додаток до вище перерахованих, з'являються такі можливості, як аутентифікація користувачів, аналіз команд протоколів прикладного рівня, перевірка передаваних даних (на наявність комп'ютерних вірусів, відповідність політиці безпеки) і т.д.

Розглянемо тепер питання, що пов'язані з установкою МЕ. На рис. 1 представлені типові схеми підключення МЕ. У першому випадку (рис. 1), МЕ встановлюється після маршрутизатора і захищає всю внутрішню мережу. Така схема застосовується, якщо вимоги в області захисту від несанкціонованого мережевого доступу приблизно однакові для всіх вузлів внутрішньої мережі. Наприклад, "дозволяти підключення, що встановлюються з внутрішньої мережі в зовнішню, і припиняти спроби підключення із зовнішньої мережі у внутрішню". У тому випадку, якщо вимоги для різних вузлів різні (наприклад, потрібно розмістити поштовий сервер, до якого можуть підключатися "ззовні"), подібна схема установки брандмауера не є достатньо безпечним. Якщо в нашому прикладі порушник, в результаті реалізації мережевої атаки, отримає контроль над зазначеним поштовим сервером, через нього він може отримати доступ і до інших вузлів внутрішньої мережі.

У подібних випадках іноді перед МЕ створюється відкритий сегмент мережі підприємства (рис. 1b), а МЕ захищає решту внутрішньої мережі. Недолік даної схеми полягає в тому, що підключення до вузлів відкритого сегмента МЕ не контролює.

В даному випадку надається перевага використанню МЕ з трьома мережевими інтерфейсами (рис. 1с). В цьому випадку, МЕ конфігурується таким чином, щоб правила доступу у внутрішню мережу були більш суворими, ніж у відкритий сегмент. У той же час, і ті, і інші сполуки можуть контролюватися МЕ. Відкритий сегмент в цьому випадку іноді називається "демілітаризованою зоною" - DMZ.

Ще більш надійною вважається схема, в якій для захисту мережі з DMZ задіюються два незалежно сконфігурованих МЕ (рис. 1d). В цьому випадку, MЕ2 реалізує більш жорсткий набір правил фільтрації в порівнянні з МЕ1. І навіть успішна атака на перший МЕ не зробить внутрішню мережу беззахисною.

Останнім часом став широко використовуватися варіант установки програмного МЕ безпосередньо на комп'ютер, що захищається. Іноді такий МЕ називають "персональним". Подібна схема дозволяє захиститися від загроз вихідних не тільки із зовнішньої мережі, але і з внутрішньої.

Питанням використання вбудованого МЕ Windows Server 2008 присвячена лабораторна робота № 11. Ну а оцінити "ззовні" правильність встановлення допомагають, зокрема, мережеві сканери, що розглядаються в лабораторній № 4.

Рис. 1. Типові схеми підключення міжмережевих екранів

2

Рис. 1a - підключення брандмауера з двома мережевими інтерфейсами для "однорідного" захисту локальної мережі

Рис 1b - підключення брандмауера з двома мережевими інтерфейсами при виділенні відкритого сегмента внутрішньої мережі

Рис 1c - підключення брандмауера з трьома мережевими інтерфейсами для захисту внутрішньої мережі та її відкритого сегмента

3

Рис 1d - підключення двох міжмережевих екранів для захисту внутрішньої мережі та її відкритого сегмента

Висновок

В даних теоретичних відомостях були розглянуті питання управління ризиками, пов'язаними з інформаційною безпекою. Дається огляд міжнародних стандартів і методик аналізу ризиків. Надалі буде розглянуто деякі вбудовані засоби операційних систем Microsoft Windows, які можуть бути використані для зниження ризиків безпеки.

Хід роботи

Персональний міжмережевий екран з'явився в операційних системах сімейства Windows,

починаючи з Windows XP / Windows Server 2003. У Windows Server 2008 можливості цього компонента істотно розширені, що дозволяє більш гнучко проводити налаштування. Поточні параметри можна переглянути, запустивши із Панелі управління (Control Panel) Windows Firewall і вибравши у вікні посилання Change Settings. У щойно відкритому вікні управління параметрами брандмауера міститься 3 вкладки (рис.2 a), b), c)). Перша з них дозволяє включити або виключити міжмережевий екран. У включеному стані він може дозволяти певні вхідні підключення або забороняти всі вхідні підключення (прапорець

Block all incoming connections).

4

Рис. 2. Вікно управління параметрами брандмауера

Вище описані вийнятки визначаються на вкладці Exceptions. Там є ряд визначених наперед правил, а також користувач може додавати свої. Якщо потрібно, щоб якийсь додаток при включеному межмережевому екрані обслуговував вхідні підключення, для нього має бути описано правило. Зробити це можна або вказавши програму (кнопка Add program), або описавши дозволений порт і протокол (кнопка Add Port). Приклад формування подібного правила представлений на рис.2 d). Там надається дозвіл для підключення на TCP-порт 8080. Якщо треба обмежити перелік IP-адрес, з яких здійснюється підключення, це можна зробити, натиснувши кнопку Change Scope (за замовчуванням, дозволені підключення з будь-якої адреси).

Установка прапорця Notify me when Windows Firewall blocks a new program призводить до того, що при спробі нового додатка приймати вхідні підключення, користувачеві буде

5

видане повідомлення. Якщо користувач дозволить такій програмі працювати, для неї буде сформовано правило дозволу.

Вкладка Advanced (рис.2 c) дозволяє включити або виключити міжмережевий екран для окремих мережевих інтерфейсів.

Завдання

Відкрийте вікно управління фаєрволом.

Опишіть діючі налаштування.

Створіть нове правило дозволу.

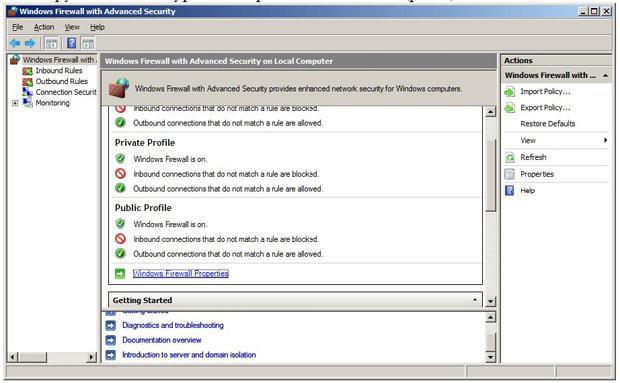

Поки що робота з фаєрволом практично не відрізнялася від того, що було в Windows Server 2003. Нові можливості ми побачимо, якщо з меню Administrative Tools запустити інструмент Windows Firewall with Advanced Security. У вікні Windows Firewall with Advanced Security можна побачити налаштування для різних профілів і виконати більш тонке налаштування правил фільтрації (рис. 3).

Рис. 3. Вікно інструменту Windows Firewall with Advanced Security

Звернемо увагу на правила фільтрації. Вони розділені на дві групи - вхідні правила та вихідні правила. У нашому прикладі ми працюємо на контролері домену. І для контролерів визначено правило, яке дозволяє відправку icmp пакетів echo request (вони, зокрема, відправляються, якщо треба перевірити доступність віддаленого вузла за допомогою команди ping).

Завдання

6

1.Знайдіть правило, яке дозволяє відсилання ICMP-пакетів echo reguest. Перевірте його роботу для якого-небудь вузла з локальної або зовнішньої мережі, використовуючи його ІР-адресу (наприклад, командою ping 192.168.0.10 можна перевірити доступність комп'ютера з вказаною адресою). Якщо відповідь повернулася, можна переходити до другої частини завдання. Якщо відповіді немає, спробуйте знайти такий вузол, який надішле відповідь.

2.Вибравши кнопку New Rule створіть правило, яке забороняє відсилання icmp-пакетів на даний вузол. Перевірте його роботу.

Тепер розглянемо налаштування, пов'язане з веденням журналів брандмауера. За замовчуванням журнал відключено. Але якщо виникає підозра, що міжмережевий екран заважає встановленню якогось типу мережевих з'єднань, можна включити цю опцію і проаналізувати журнал.

На рис. 4 представлено головне вікно оснащення. Виберемо пункт Firewall Properties і активуємо ведення журналу відкинутих пакетів (рис. 5).

Рис. 4. Головне вікно інструменту

7

Рис. 5. Активуємо ведення журналу

Для цього в групі Logging у вікні рис.5a треба натиснути кнопку Customize і налаштувати, як представлено на рис.5b.

Завдання

Активуйте ведення журналу.

Виконайте команду ping для вузла, для якого створювалося блокуюче правило.

Перевірте вміст файлу журналу (шлях до нього описаний у вікні рис.5b).

Записи повинні бути приблизно такого вигляду:

Version: 1.5

#Software: Microsoft Windows Firewall #Time Format: Local

#Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path

2009-01-31 22:43:02 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND 2009-01-31 22:43:03 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND 2009-01-31 22:43:04 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND 2009-01-31 22:43:05 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND

8