125 Кібербезпека / 4 Курс / 4.2_Управління інформаційною безпекою / Лiтература / V_P_Babak_A_A_Kliuchnykov-Teoreticheskye_osnovy_zashchity_informat

...pdf

ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ

го текста из контейнера, причем D E(c, p) p для p C, где C - множе-

ство возможных контейнеров; P - множество возможных открытых текстов. Из определения вытекает, что функционирование безключевых стегано-

систем происходит без стеганографического ключа, и потому их безопасность базируется на укрывательстве функций E и, что противоречит принципу Керкгофа, в соответствии с которым стойкость системы должна определяться только секретностью ключа.

Симметричной стеганосистемой называется совокупность

(C, P, K, Ek , Dk ), где C - множество возможных контейнеров; P - множество возможных открытых текстов; K - алгоритм генерации ключей; Ek - преобразования, которые моделирует процесс вживления (если в качестве

начальных данных взяты c C, |

p C и ключ (k), порожденный K ) и созда- |

ет стеганоконтейнер s C; Dk |

- преобразования, которые моделирует про- |

цесс восстановления, если s s |

и k, и формирует бинарное p. Если объект |

s содержал скрытый открытый текст p, то p p.

Такой тип стеганосистем нуждается в наличии закрытого информационного потока данных, недоступного никому, кроме отправителя и получателя и предназначенного для обмена стеганографическими ключами. Отметим, что для некоторых алгоритмов при возобновлении скрытой информации необходим начальный контейнер или другие данные, которых нет в стеганограме. Такие алгоритмы будем считать случаем части симметричных стеганосистем, для которых k c или k c k , где k — дополнительный набор секретных ключей.

Асимметричной стеганосистемой называется совокупность (C, P,

K, EK1, DK 2 ), где C - множество возможных контейнеров; P - множество возможных открытых текстов; K - алгоритм генерации ключей, который порождает пары ключей (k1, k2 ), где k1 и k2 соответственно открытый и секретный ключе, которые используются для внедрения и восстановление открытого текста; EK1 : C P k1 C - преобразования, которые моделирует процесс внедрения открытого текста; DK 2 : C k2 P - преобразова-

ния, которые моделируют процесс восстановления открытого текста, причем

DK 2 EK1 (c, p, k1, k2 ) p при p P и c C.

При построении стеганосистем необходимо учитывать следующие положения.

630

Глава 8. Шифрование и дешифрование информации

Стойкость системы полностью определяется секретностью ключа, с помощью которого можно установить факт наличия внедренного открытого текста и его содержание, а структура стеганосистемы, детали ее реализации, характеристики множественных чисел открытых текстов и контейнеров известны. Единственная неизвестная информация — это ключ.

Только при наличии соответствующего стеганоключа можно найти и возобновить скрытый открытый текст сообщения или доказать его существование.

Если становится известным факт существования скрытого открытого текста, то это не должно давать возможность его возобновить из контейнера, пока ключ сохраняется в секрете.

Отсутствует возможность статистически доказать существование скрытого открытого текста, а его отыскание без знания ключа является сложной вычислительной задачей.

Обеспечивается необходимая пропускная способность создаваемого системой стеганографического канала связи.

Стеганосистема должа быть приемлема по сложности вычислительной реализации.

Нарушитель не должен иметь никаких технических или других преимуществ перед пользователем в распознавании или раскрытии содержания скрытых открытых текстов.

Основные характеристики стеганографических систем: стойкость;

вычислительная сложность; пропускная способность стеганографичних каналов связи.

Рассмотрим подробнее стойкость стеганосистемы, с помощью которой оценивается безопасность ее использования.

Стойкостью стеганосистемы называется способность системы скрывать от несанкционированного пользователя факт передачи внедрения открытых текстов и противостоять попыткам разрушить, обезобразить, возобновить или заменить их, а также способность подтвердить или опровергнуть подлинность информации.

В стеганографии от нарушителя скрывается сам факт существования секретной информации.

Стойкой стеганосистемой является система, для которой нарушители, наблюдая за информационным обменом между отправителем и получателем, не смогут обнаруживать, а тем более считывать внедренные в кон-

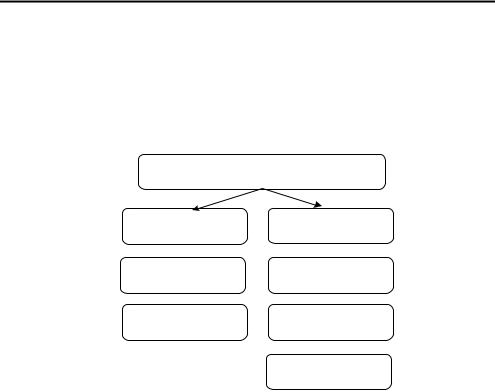

тейнер скрытые данные. По уровню обеспечения секретности стеганографические системы разделяются на теоретически стойкие, практически стойкие и неустойчивые системы (рис. 8.29).

631

ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ

Уровни обеспечения секретности стеганосистем

Теоретически |

Практически |

Неустойчивые системы |

|

устойчивые системы |

устойчивые системы |

||

|

Осуществляют утаивание |

|

Скрытая информация |

информации только в тех |

Осуществляют такую |

выявляется существующими |

фрагментах контейнера, |

модификацию фрагментов |

стеганоаналитическими |

значение элементов которых |

контейнера, изменение |

средствами. В этом случае |

не превышает уровень шумов |

которых может быть |

стенографический анализ |

или погрешностей |

выявлено, но известно, что на |

обнаруживает |

квантования. При этих |

данный момент необходимые |

чувствительные места и |

условиях невозможно |

стеганоаналитические методы |

система модифицируется, |

создать стеганоаналити- |

у противника отсутствуют |

благодаря чему достигается |

ческий метод выявления |

или еще не разработаны |

ее теоретическая или |

скрытой информации |

|

практическая стойкость |

Рис. 8.29. Классификация стеганосистем по уровню обеспечения секретности

Принципы защиты информации в стеганографических системах.

Нарушитель стеганографических систем (рис. 8.30) может быть пассивным, активным, злонамеренным и в зависимости от этого он может создавать разные угрозы.

|

Пассивный |

|

|

§ |

Обнаруживает |

|

|

стеганоканал |

|

§ |

читает данные |

|

Активный |

Злонамеренный |

§ |

разрушение |

§ создание |

вживлених данных |

фальшивой |

|

стеганограми |

||

|

||

|

Нарушитель |

Рис. 8.30. Возможные типы нарушителей в стеганографических системах

Пассивный нарушитель может лишь обнаружить факт наличия стеганоканала и (возможно) читать внедренные данные. Активный нарушитель может влиять на информацию, которая проходит каналом связи (не только обнаруживать и читать скрытые данные, но и полностью или частично разру-

632

Глава 8. Шифрование и дешифрование информации

шать их). Такой нарушитель может изменять контейнер независимо от того, пустой он или заполненный, тем более, что разрушить внедренные данные иногда легче, чем прочитать. Злонамеренный нарушитель наиболее опасен, он имеет возможность не только разрушать, но и создавать фальшивую стеганограму.

Для осуществления той или другой угрозы нарушитель (аналитик) в основном применяет типы атак, приведенные на рис. 8.31.

Классификация атак

На основе известного |

На основе выбранного |

|

заполненного |

заполненного |

|

контейнера |

контейнера |

|

На основе известного |

На основе выбранного |

|

внедренного |

||

пустого контейнера |

||

открытого текста |

||

|

||

На основе выбранного |

На основе известного |

|

скрытого |

||

пустого контейнера |

||

открытого текста |

||

|

||

|

На основе известной |

|

|

математической |

|

|

модели контейнера |

Рис. 8.31. Типы атак на стеганографическую систему

Атака на основе известного заполненного контейнера. Нарушитель име-

ет одну или несколько стеганограмм и выполняет задание обнаруживать факт существования стеганоканала (основное), а также возобновлять открытый текст или определять ключ для возможности анализа других стеганограмм.

Атака на основе известного внедренного открытого текста. На основе нескольких примеров скрытых открытых текстов и соответствующих стеганограмм нарушитель осуществляет соответствующий анализ для получения ключа. Такие атаки в значительной мере присущи системам защиты интеллектуальной собственности, когда как водяной знак используется известный логотип фирмы.

Атака на основе выбранного скрытого открытого текста. В этом случае аналитик (стеганоаналитик) имеет возможность предлагать для передачи собственные открытые тексты и анализировать стеганограммы.

Адаптивная атака на основе выбранного скрытого открытого текста.

Эта атака является случаем части предыдущей и характеризуется возможностью аналитика адаптивный выбирать сообщение для навязывания в зависимости от результатов анализа предыдущих стеганограмм.

633

ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ

Атака на основе выбранного заполненного контейнера. Стеганоаналитик имеет возможность создавать стеганограмы для выбранного им открытого текста с целью определения образцов стеганограмм, что могут идентифицировать использование анализируемой стеганосистемы.

Атака на основе известного пустого контейнера. В этом случае стега-

ноаналитик сравнением известного пустого контейнера с предусмотренной стеганограммой может всегда определить факт наличия стеганоканала. Контейнер может быть известен приближенно, с некоторой погрешностью. В этом случае есть возможность построения стойкой стеганосистемы.

Атака на основе выбранного пустого контейнера. В этом случае стега-

ноаналитик должен возможность заставить отправителя пользоваться предложенным контейнером.

Атака на основе известной математической модели контейнера или его части. При этом атакующий пытается определить разницу между подозрительным внедренным открытым текстом и известной ему моделью. Отправитель и атакующий могут иметь разные модели, тогда выигрывает тот, кто имеет лучшую модель.

В общем случае сигналы-контейнеры могут поддаваться возмущениям двух типов:

1.Стандартные процедуры «легальной» обработки контейнеров всегда связаны с внесением в них дополнительного шума.

2.Контейнер может поддаваться определенному влиянию со стороны активного или злонамеренного нарушителя.

Например, возмущения, применяемые к контейнерам изображений, можно классифицировать так:

аддитивний и мультипликативный шум (гауссовский, равномерный, дискретный и другой);

линейная фильтрация (низкочастотная, высокочастотная, узкополосная)

иприглаживание;

нелинейная фильтрация (фильтрация медианы и др.); сжатие с потерями (например, JPEG-компресия); исключение строк или столбцов пикселей изображения;

локальные или глобальные преобразования (линейные преобразования со сдвигом (в частности, вращение), изменение масштаба в обе стороны, перенесения);

редукция данных (например, путем вырезки или добавления части данных);

композиция данных (например, путем встраивания дополнительного логотипа и т.д.);

изменение формата данных (например, путем перехода от формата GIF к

JPEG).

Рассмотренные возмущения по большей части не преднамеренные, а являются следствием естественных возмущений, присущих каналам передачи

634

Глава 8. Шифрование и дешифрование информации

данных и разным вариантам обработки информации типа печати, сканирования и т.п. Известен список возмущений, которые могут преднамеренно вноситься в контейнер (большинство из них были перечислены раньше). Дополнительно могут применяться такие возмущения:

геометрические искажения: вращение на малый угол, пространственное масштабирование, внесение нелинейных искажений в отдельные области изображения, сдвиг изображения, вырезки текстуры и встраивания ее как текстура в другие области;

добавление постоянного сдвига в значение пикселей; локальная перестановка отдельных пикселей; квантование изображения и изменение варианта квантования;

последовательное приложение преобразований типа аналог/код и код/аналог;

встраивание сообщения в изображение, которое уже содержит сообще-

ние;

редукция цветов; печатание изображения и замена исходного изображения на отсканиро-

ванное; изменение размера изображения (в пикселях).

Количественная оценка стойкости стеганографической системы защиты от внешних влияний является сложным заданием, которое на практике обычно выполняется методами системного анализа, систематического моделирования или экспериментального исследования. Как правило, стеганосистема должна обеспечивать следующую модель защиты информации (рис. 8.32).

Стеганографическая модель защиты информации

Первый уровень защиты |

Второй уровень защиты |

Третий уровень защиты |

|

|

|

Блокирование |

|

Криптографическая |

Утаивание самого факта |

|

|

||

|

несанкционированного |

|

защита (шифрование) |

|

наличия информации, |

|

|

||

|

|

|

|

|

|

|

доступа путем выбора |

|

информации, которая |

которая защищается |

|

соответствующего метода |

|

скрывается |

|

|

|

||

|

|

утаивания информации |

|

|

|

|

|

|

|

Рис. 8.32. Трехуровневая стеганографическая модель защиты информации

635

ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ

Рассмотрим модель нарушителя, который пытается противодействовать укрывательству информации. Вслед за К. Шенноном и согласно принципу Д. А. Керкхофса (Dutchman A. Kerckhoffs) назовем эту модель теоретикоинформационной, считая, что нарушителю известно полное описание стеганосистемы и вероятностные характеристики сообщения (какие скрываются), контейнеров, ключей, стеганограмм, а также то, что он имеет неограниченные вычислительные ресурсы, устройства запоминания достаточно большой вместимости, имеет в своем распоряжении бесконечно большое время для стеганоанализа и ему известно достаточно большое число перехваченных стеганограм. Единственное, что неизвестно нарушителю, — ключ стеганосистемы.

Если в соответствии с данной моделью нарушитель не в состоянии обнаружить стеганограмму, то назовем такую стеганосистему теоретически информационно стойкой к атакам пассивного нарушителя, или совершенной.

Нужно различать стойкость разных систем, например, относительно факта передачи (существование), возобновления и уничтожения скрываемой информации; навязывание фальшивых сообщений в канале скрытой связи (имитоскойкости); возобновление секретного ключа стеганосистемы.

Методы компьютерной стеганографии. Метод наименьшего значи-

мого бита (НЗБ) или LSB-метод (Least Significant Bits) является одним из наиболее распространенных не форматных методов. Его сущность заключается в замене нескольких младших битов в байтах данных файла-контейнера битами скрываемого сообщения. Существуют модификации LSB-методу, которые отличаются выбором подмножества данных файла-контейнера, в которые внедряется сообщение, стратегией изменения значений данных и другими деталями. Абсолютное большинство из модификаций метода наименьшего значащего бита сориентировано на графические растровые форматы файловконтейнеров.

Спектральные методы цифровой стеганографии. Рассмотренный ме-

тод наименьшего значимого бита имеет ряд преимуществ, связанных с простотой реализации (и, как следствие, высоким быстродействием программных продуктов на его основе) и сравнительно высокой пропускной способностью созданного стеганоканалу. Однако его можно использовать только для решения заданий, которые не требуют высокой стеганостойкости, поскольку LSB-метод не является стойким практически относительно всех активных атак противника, например относительно дополнительного зашумления, фильтрации, конвертации цветов, сжатия с потерями, геометрических преобразований и т.п.

Более стойкими к разнообразным искажениям являются методы, которые скрывают сообщение в спектральной области файла-контейнера. В отличие от LSB-метода, здесь возможно внедрение информации в те зоны кон- тейнера-изображения, которые несут наиболее существенную информацию, - в низкие частоты. Попытка возобновить или отобразить сообщение в таком

636

Глава 8. Шифрование и дешифрование информации

случае может привести к заметным искажениям самого изображения, что сделает его непригодным для эксплуатации. Спектральные методы цифровой стеганографии достаточно разнообразны и некоторые из них используются в комбинации с LSB-методом и широкополосной модуляцией.

Для частотного представления данных файла-контейнера используют дискретные ортогональные преобразования, такие как дискретное преобразование (ДКП) косинуса, дискретное преобразование Фурье, вейвлетпреобразования, преобразования Карунена - Лоева, Адамара, Хаара и др.

Приложение к контейнерам-изображений дискретных ортогональных преобразований выполняет три основных задания (рис. 8.33).

В общем случае дискретное изображение является матрицей отсчетов функции, которая описывает распределение яркости на условно непрерывном изображении . Использование дискретного ортогонального преобразования может значительно снизить межэлементную корреляцию, при этом достигается концентрация максимально возможной части энергии выходного дискретного сигнала в минимально возможном количестве спектральных коэффициентов.

ОСНОВНЫЕ ЗАДАЧИ

(решаются путем применения дискретных ортогональных преобразований к контейнерам-изображениям)

Выделение характерных |

|

|

Сокращение размерности |

|||

Кодирование изображения |

при выполнении |

|||||

признаков изображения |

||||||

|

|

вычислений |

||||

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Например, постоянная |

|

|

В процессе спектральной |

|||

составляющая спектра |

При квантовании в |

обработки (например, |

||||

Фурье пропорциональная |

дискретных ортого- |

фильтрации) небольшие |

||||

средней яркости |

нальных преобразованиях |

по значению |

||||

изображения, а |

обработке подлежит не |

коэффициенты |

||||

высокочастотные |

само изображение, а его |

преобразования можно |

||||

составляющие |

спектр. Это позволяет |

отбросить без заметного |

||||

характеризуют |

существенно сократить |

ухудшения качества |

||||

контрастность контуров |

объем данных |

|

|

|||

Рис. 8.33. Основные задачи применения дискретных ортогональных преобразований к контейнерам-изображениям

637

ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ

8.6. Методы криптоанализа

Криптоанализ - это совокупность методов относительно получения и восстановление открытого текста (полезного сообщения) из зашифрованного текста без знания секретного ключа (алгоритма или математической функции восстановления).

Успешно проведенный криптоанализ может раскрыть открытый текст или ключ. Он может также обнаружить слабые места в криптосистемах, что в конечном итоге приведет к предыдущему результату. (Раскрытие ключа не криптологическими способами называется компрометацией.)

Попытка реализации криптоанализа называется раскрытием. Основное предположение криптоанализа, в первый раз сформулированное в ХИХ столетии Датчманом А. Керкхофсом, заключается в том, что безопасность полностью определяется ключом. В реальном мире криптоаналитики не всегда имеют доклад-ну информацию, такое предположение является производительной рабочей гипотезой. Существует несколько типов криптоаналитического раскрытия открытого текста (рис. 8.34).

Классификация криптоанализа

Раскрытие с использованием |

Адаптивное раскрытие с |

|

использованием открытого |

||

только шифротекста |

||

текста |

||

|

||

Раскрытие с использованием |

Раскрытие с использованием |

|

открытого текста |

||

выбранного шифротекста |

||

|

||

Раскрытие с использованием |

|

|

выбранного открытого текста |

|

Рис. 8.34. Типы криптоаналитических раскрытий открытого текста

Относительно каждого из них, как правило, предусматривается, что криптоаналитик имеет всю полноту знания об используемом алгоритме шифрования:

1. Раскрытие с использованием только шифротекста. У криптоана-

литика есть шифротексты нескольких сообщений, зашифрованных тем самым алгоритмом шифрования. Задание криптоаналитика заключается в раскрытии открытого текста как можно большего количества сообщений или, что лучше, в получении ключа (ключей), использованного для шифрования сообщений, для дешифрации других сообщений, зашифрованных тем самым ключом.

638

Глава 8. Шифрование и дешифрование информации

Дано: C E (P ), |

C |

E (P ), ..., C |

E (P ). |

|

|

|

1 k 1 |

2 |

k 2 |

i |

k i |

|

|

Получить: или P , P , |

, P; k; |

или алгоритм получения P |

1 |

, если из- |

||

1 |

2 |

i |

|

i |

|

|

вестно Ci 1 Ek (Pi 1 ) .

2. Раскрытие с использованием открытого текста. У криптоаналитика есть доступ не только к шифротекстов нескольких сообщений, но и к открытому тексту этих сообщений. Его задание заключается в получении ключа (или ключей), использованного для шифрования сообщений, для дешифрации других сообщений, зашифрованных тем самым ключом (ключами).

Дано: P , |

C E (P ), P , C |

E (P ), ..., P, C |

E (P). |

|||||

1 |

1 |

k 1 |

2 |

2 |

k 2 |

i i |

k |

i |

Получить: |

или |

k; |

или |

алгоритм |

получения |

Pi 1 , |

если известно |

|

Ci 1 Ek (Pi 1 ) .

3. Раскрытие с использованием выбранного открытого текста. У

криптоаналитика не только есть доступ к шифротекстов и открытых текстов нескольких сообщений, но и возможность выбирать открытый текст для шифрования. Это предоставляет больше вариантов, чем раскрытие с использованием открытого текста, поскольку криптоаналитик может выбирать шифрованные блоки открытого текста, который может дать больше информации о ключе. Его задание заключается в получении ключа (или ключей), использованного для шифрования сообщений, или алгоритма, который дает возможность дешифровать новые сообщения, зашифрованные тем самым

ключом (или ключами). |

|

|

|

|

||

Дано: P , C E (P ), P , C E (P ), |

, P, C E (P ), где криптоанали- |

|||||

1 |

1 k |

1 |

2 2 |

k 2 |

i i k |

i |

тик может выбирать P , P , P . |

|

|

|

|||

|

1 |

2 |

i |

|

|

|

Получить: |

или |

k; |

или |

алгоритм |

получения |

Pi 1 , если известно |

Ci 1 Ek (Pi 1 ).

4.Адаптивное раскрытие с использованием открытого текста. Это частный случай раскрытия с использованием выбранного открытого текста. Криптоаналитик не только может выбирать шифрованный текст, но также может строить свой следующий выбор на базе полученных результатов шифрования. При раскрытии с использованием Выбранного открытого текста криптоаналитик мог выбрать для шифрования только один большой блок открытого текста, при адаптивном раскрытии с использованием выбранного открытого текста он может выбрать меньший блок открытого текста, потом выбрать следующий блок, используя результаты первого выбора, и так далее

Существует по крайней мере еще три типа криптоаналитического раскрытия.

5.Раскрытие с использованием выбранного шифротекста. Криптоана-

литик может выбрать разные шифротексти для дешифрации и имеет доступ к дешифрованным открытым текстам. Например, у криптоаналитика есть до-

639