125 Кібербезпека / 4 Курс / 4.2_Управління інформаційною безпекою / Лiтература / Навчальний посібник. Інформаційна безпека. Кавун С.В

..pdf

|

Token-ring |

Робоча станція |

|

Пользователь |

Маршрутизатор |

Ethernet |

Маршрутизатор |

Користувач |

Сервер |

модем |

Домашнє робоче місце |

Мережа

віддаленого

користувача

FDDI Ring

Відео

Користувач

Мобільний термінал

Маршрутизатор

Користувач

е) Мережа віддаленого користувача Рис. 1.10. Приклади типів мереж

Штучними випадковими загрозами (діями, вчинюваними персоналом або користувачами з неуважності, недбалості, внаслідок незнання тощо, але без зловмисного наміру) можуть бути [86]:

дії, що призводять до відмови КС (окремих компонентів), руйнування апаратних, програмних, інформаційних ресурсів (обладнання, каналів зв’язку, видалення даних, програм та ін.);

не умисне пошкодження носіїв інформації; неправочинна зміна режимів роботи КС (окремих компонентів,

обладнання, ПЗ тощо), ініціювання тестових або технологічних процесів, які здатні призвести до незворотних змін у системі (наприклад, форматування носіїв інформації);

не умисне зараження ПЗ комп’ютерними вірусами; невиконання вимог до організаційних заходів захисту чинних у КС

розпорядчих документів; помилки під час введення даних у систему, виведення даних за

неправильними адресами пристроїв, внутрішніх і зовнішніх абонентів тощо;

будь-які дії, що можуть призвести до розголошення конфіденційних відомостей, атрибутів розмежування доступу, втрати атрибутів тощо;

неправочинне впровадження та використання забороненого політикою безпеки ПЗ (наприклад, навчальні та ігрові програми, системне і прикладне забезпечення та ін.);

наслідки некомпетентного застосування засобів захисту; інші подібні не умисні дії.

Умисними загрозами, направленими на дезорганізацію роботи КС (її окремих компонентів) або виведення її з ладу, проникнення в систему і отримання можливості несанкціонованого доступу до його ресурсів, можуть бути:

порушення фізичної цілісності КС (окремих компонентів, пристроїв, устаткування, носіїв інформації);

порушення режимів функціонування (виведення з ладу) систем життєзабезпечення КС (електроживлення, заземлення, охоронної сигналізації, вентиляції та ін.);

порушення режимів функціонування КС (устаткування і ПЗ); впровадження і використання комп'ютерних вірусів, закладних

пристроїв (апаратних і програмних), пристроїв підслуховування, інших засобів технічної розвідки;

використання засобів перехоплення побічних електромагнітних випромінювань і наведень, акустоелектричних перетворень інформаційних сигналів;

використання (шантаж, підкуп і т. п.) з корисливою метою персоналу КС;

крадіжка носіїв інформації, виробничих відходів (роздруківок, записів і т. п.);

несанкціоноване копіювання носіїв інформації; читання залишкової інформації з оперативної пам'яті ЕОМ,

зовнішніх накопичувачів; отримання атрибутів доступу з подальшим їх використанням для

маскування під зареєстрованого користувача ("маскарад"); неправочинне підключення до каналів зв'язку, перехоплення даних,

які передаються, аналіз трафіка і т. п.; впровадження і використання забороненого політикою безпеки ПЗ,

або несанкціоноване використання ПЗ, за допомогою якого можна отримати доступ до критичної інформації (наприклад, аналізаторів протоколів);

інші умисні дії.

Вище були перераховані загальні види загроз НСД для КС, детальніший їх опис буде можливим тільки для конкретної КС, яка може відноситися до одного із класів.

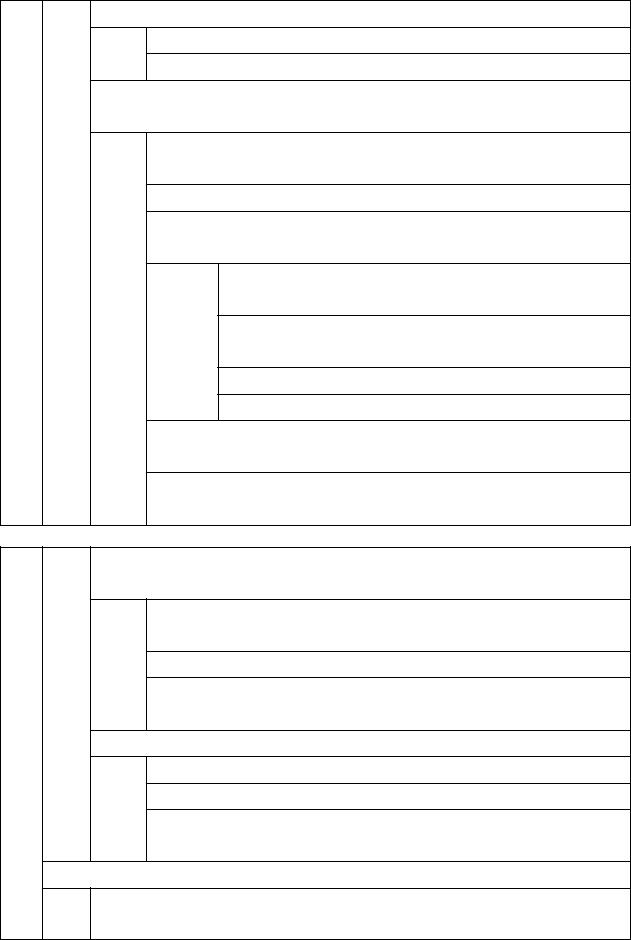

За сукупністю характеристик КС (конфігурація апаратних засобів і їх фізичне розміщення, кількість різноманітних категорій оброблюваної

інформації, кількість користувачів і категорій користувачів) виділено три ієрархічні класи КС, вимоги до функціонального складу КС яких істотним чином відрізняються (рис. 1.11) [29].

Класи (типи) КС

Локальна робоча |

Локальна |

Розподілена |

інформаційно- |

інформаційно- |

|

станція |

обчислювальна |

обчислювальна |

|

система |

система |

Рис. 1.11. Ієрархічні класи (типи) КС

Клас "1" – одномашинний однокористувальницкий комплекс, який обробляє інформацію однієї або кількох категорій конфіденційності.

Істотні особливості:

у кожний момент часу з комплексом може працювати тільки один користувач, хоч у загальному випадку осіб, що мають доступ до комплексу, може бути декілька, але усі вони повинні мати однакові повноваження (права) щодо доступу до оброблюваної інформації;

технічні засоби (носії інформації і засоби вводу/виводу) з точки зору захищеності відносяться до однієї категорії і всі можуть використовуватись для збереження і/або вводу/виводу всієї інформації.

Приклад – автономна ПЕВМ або локальна робоча станція, доступ до якої контролюється з використанням організаційних заходів.

Клас "2" – локалізований багатомашинний багатокористувацький комплекс, який обробляє інформацію різних категорій конфіденційності.

Істотна відмінність від попереднього класу — наявність користувачів з різними повноваженнями за доступом і/або технічними засобами, які можуть одночасно здійснювати обробку інформації різних категорій конфіденційності.

Приклад – локальна інформаційно-обчислювальна мережа.

Клас "3" – розподілений багатомашинний багатокористувацький комплекс, який обробляє інформацію різних категорій конфіденційності.

Істотна відмінність від попереднього класу — необхідність передачі інформації через незахищене середовище або наявність вузлів, що реалізують різні політики безпеки.

Приклад – глобальна мережа або територіально розподілена інформаційно-обчислювальна мережа.

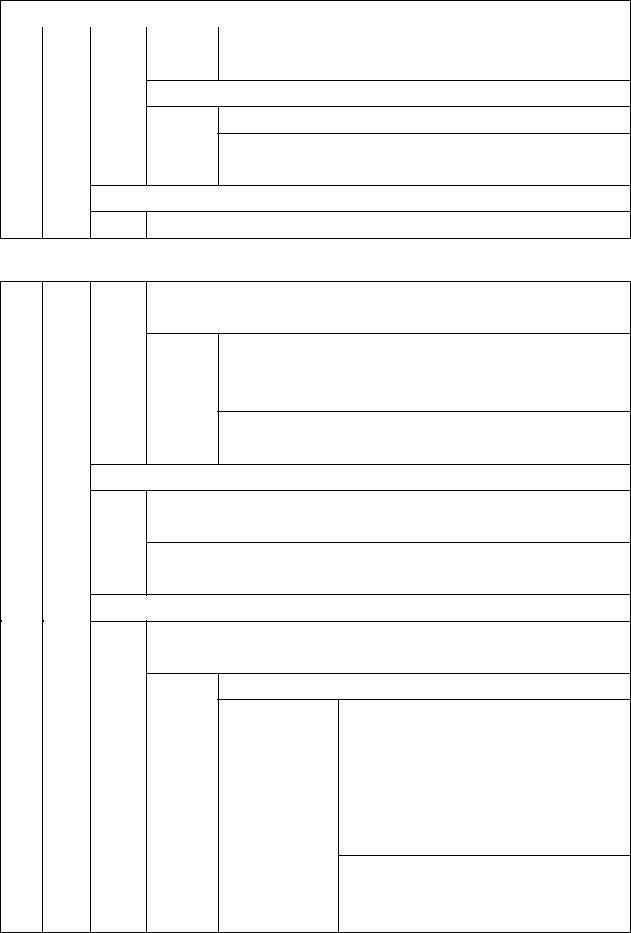

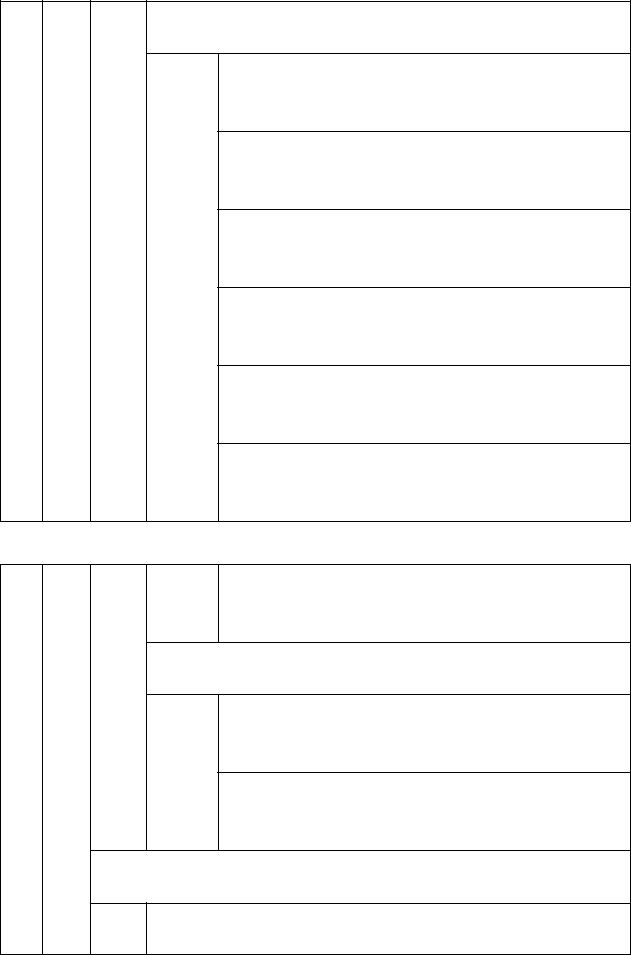

Впорядковану класифікацію всіх основних загроз інформації, як КВІ, так і НСД можна скласти на основі російського ГОСТ Р 51275-99, який розділяє загрози на класи, підкласи, групи, підгрупи, види і підвиди (рис. 1.12, табл. 1.3), де ОІД – об'єкт інформаційної діяльності, ПЕМВ – побічні електромагнітні випромінювання, ТЗс – технічний засіб.

Клас

х

Підклас

х.х

Група

х.х.х

Підгрупа

х.х.х.х

Вид

х.х.х.х.х

Підвид

х.х.х.х.х.х

Рис. 1.12. Ієрархія структури загроз за російським стандартом

Таблиця 1.3

Розподіл загроз на класи, підкласи, групи, підгрупи, види і підвиди

Загрози

х |

х.х |

х.х.х |

х.х.х.х |

х.х.х.х.х |

х.х.х.х.х.х |

|

|

|

|

|

|

|

|

1. |

Об’єктивні |

|

|

|||

|

|

|

|

|||

|

1.1.Внутрішні |

|

|

|||

|

|

|

||||

|

|

1.1.1. Передача сигналів дротовими лініями зв’язку |

||||

|

|

|

|

|||

|

|

1.1.2. Передача сигналів |

оптико-волоконними лініями |

|||

|

|

зв’язку |

|

|

||

|

|

|

|

|

||

|

|

1.1.3. Випромінювання |

сигналів, |

функціонально |

||

|

|

притаманних ОІД |

|

|

||

|

|

|

|

|||

|

|

|

1.1.3.1. Випромінювання акустичних сигналів |

|||

|

|

|

|

|

||

|

|

|

|

1.1.3.1.1. Випромінювання немовних сигналів |

||

|

|

|

|

|

|

|

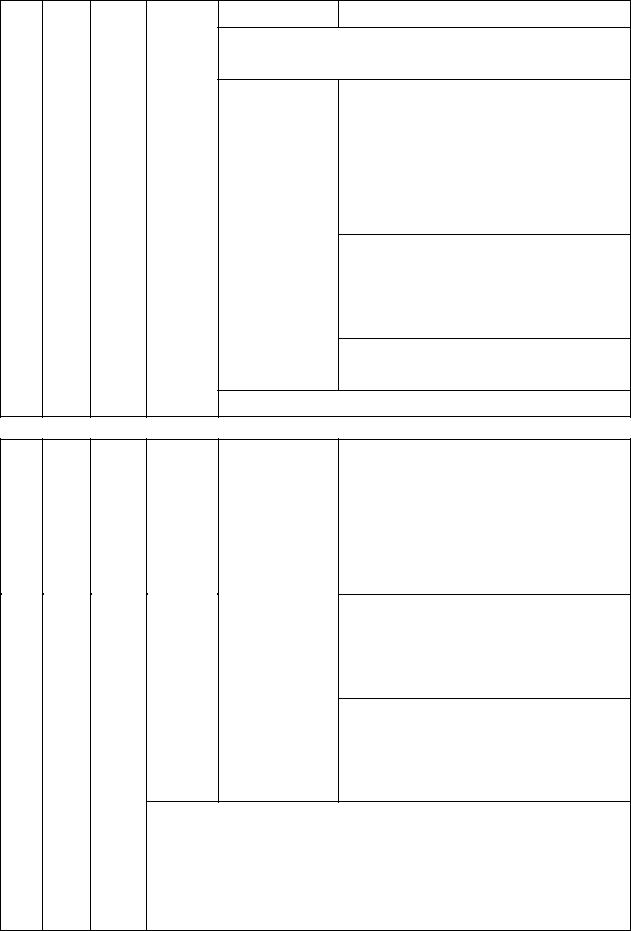

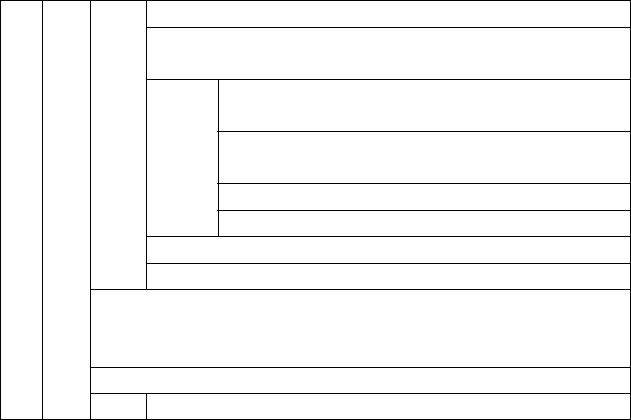

Загрози

х |

х.х х.х.х х.х.х.х х.х.х.х.х |

х.х.х.х.х.х |

|

|

|

1.1.3.1.2.Випромінювання мовних сигналів

1.1.3.2.Електромагнітні випромінювання і поля

1.1.3.2.1.Випромінювання в радіодіапазоні

1.1.3.2.2.Випромінювання в оптичному

діапазоні

1.1.4.ПЕМВ

1.1.4.1.ПЕМВ сигналів від інформаційних ланцюгів

Продовження табл. 1.3

1.1.4.2.ПЕМВ сигналів (радіоімпульсів) від усіх електричних ланцюгів ТС ОІД

1.1.4.2.1.Модуляція ПЕМВ електромагнітними сигналами від інформаційних ланцюгів

1.1.4.2.2.Модуляція ПЕМВ акустичними сигналами

1.1.5.Паразитне електромагнітне випромінювання

1.1.5.1.Модуляція паразитного електромагнітного випромінювання інформаційними сигналами

1.1.5.2.Модуляція паразитного електромагнітного випромінювання акустичними сигналами

1.1.6.Наведення

1.1.6.1.Наведення в електричних ланцюгах ТС, що мають вихід за межі ОІД

1.1.6.1.1.Наведення в лініях зв'язку

1.1.6.1.1.1.Наведення, викликані побічними і (або) паразитними електромагнітними випромінюваннями, що несуть інформацію

1.1.6.1.1.2.Наведення, викликані внутрішніми ємкісними і (або) індуктивними

зв'язками

1.1.6.1.2.Наведення в лініях електроживлення

1.1.6.1.2.1.Наведення, викликані побічними і (або) паразитними електромагнітними випромінюваннями, що несуть інформацію

1.1.6.1.2.2.Наведення, викликані внутрішніми ємкісними і (або) індуктивними зв'язками

1.1.6.1.2.3.Наведення через блоки живлення ТС ОІД

1.1.6.1.3.Наведення в ланцюгах заземлення

Продовження табл. 1.3

1.1.6.1.3.1. Наведення,

викликані побічними і (або) паразитними електромагнітними випромінюваннями, що несуть інформацію

1.1.6.1.3.2.Наведення,

викликані внутрішніми ємкісними і (або) індуктивними зв'язками

1.1.6.1.3.3.Наведення,

обумовлені гальванічним зв'язком схемної (робочої) "землі" вузлів і блоків ТС ОІД

1.1.6.2. Наведення на ТС, дроти, кабелі та інші струмопровідні комунікації й конструкції, гальванічно не пов'язані з ТС ОІД, викликані побічними і (або) паразитними електромагнітними випромінюваннями, що несуть інформацію

1.1.7.Акустоелектричні перетворення в елементах ТС ОІД

1.1.8.Дефекти, збої, відмови, аварії ТС і систем ОІД

1.1.9.Дефекти, збої і відмови ПЗ ОІД

1.2.Зовнішні

1.2.1.Явища техногенного характеру

1.2.1.1.Незумисні електромагнітні опромінювання

ОІД

1.2.1.2.Радіаційні опромінювання ОІД

1.2.1.3.Збої, відмови і аварії систем забезпечення

ОІД

1.2.2.Природні явища, стихійні лиха

1.2.2.1.Термічні чинники (пожежі і т. д.)

1.2.2.2.Кліматичні чинники (повені і т. д.)

1.2.2.3.Механічні чинники (землетруси і т. д.)

1.2.2.4. Електромагнітні чинники (грозові розряди і т. д.)

1.2.2.5.Біологічні чинники (мікроби, гризуни і т. д.)

2.Суб'єктивні

2.1.Внутрішні

Продовження табл. 1.3

2.1.1.Розголошування інформації, що захищається, особами, які мають до неї право доступу

2.1.1.1.Розголошування інформації особам, що не мають права доступу до інформації, яка захищається

2.1.1.2.Передача інформації за відкритими лініями

зв'язку

2.1.1.3.Обробка інформації на незахищених ТС обробки інформації

2.1.1.4.Публікація інформації у відкритому друці та інших засобах масової інформації

2.1.1.5.Копіювання інформації на незареєстрований носій інформації

2.1.1.6.Передача носія інформації особі, що не має права доступу до неї

2.1.1.7.Втрата носія з інформацією

2.1.2.Неправочинні дії з боку осіб, що мають право доступу

до інформації, яка захищається

2.1.2.1.Несанкціонована зміна інформації

2.1.2.2.Несанкціоноване копіювання інформації

2.1.3.Несанкціонований доступ до інформації, що захищається

2.1.3.1.Підключення до технічних засобів і систем

ОІД

2.1.3.2.Використання закладних пристроїв

2.1.3.3.Використання програмного забезпечення технічних засобів ОІД

2.1.3.3.1.Маскування під зареєстрованого користувача

2.1.3.3.2.Використання дефектів програмного забезпечення ОІД

2.1.3.3.3.Використання програмних закладок

2.1.3.3.4.Застосування програмних вірусів

2.1.3.4.Викрадання носія інформації, яка захищається

2.1.3.5.Порушення функціонування ТС обробки інформації

Продовження табл. 1.3

2.1.4.Неправильне організаційне забезпечення захисту інформації

2.1.4.1.Неправильне встановлення вимог до захисту інформації

2.1.4.2.Недотримання вимог до захисту інформації

2.1.4.3.Неправильна організація контролю ефективності захисту інформації

2.1.5.Помилки обслуговуючого персоналу ОІД

2.1.5.1.Помилки при експлуатації ТС

2.1.5.2.Помилки при експлуатації програмних засобів

2.1.5.3.Помилки при експлуатації засобів і систем захисту інформації

2.2.Зовнішні

2.2.1.Доступ до інформації, яка захищається, із застосуванням технічних засобів

2.2.1.1. Доступ до інформації, яка захищається, із застосуванням технічних засобів розвідки

2.2.1.1.1.Доступ до інформації, яка захищається, із застосуванням засобів радіоелектронної розвідки

2.2.1.1.2.Доступ до інформації, яка захищається, із застосуванням засобів оптико-електронної розвідки

2.2.1.1.3.Доступ до інформації, яка захищається, із застосуванням засобів фотографічної розвідки

2.2.1.1.4.Доступ до інформації, яка захищається, із застосуванням засобів візуально-оптичної розвідки

2.2.1.1.5.Доступ до інформації, яка захищається, із застосуванням засобів акустичної розвідки

2.2.1.1.6.Доступ до інформації, яка захищається, із застосуванням засобів гідроакустичної розвідки

Закінчення табл. 1.3

2.2.1.1.7.Доступ до інформації, яка захищається, із застосуванням засобів комп'ютерної розвідки

2.2.1.2.Доступ до інформації з використанням ефекту "високочастотного нав'язування"

2.2.1.2.1.Доступ до інформації, яка захищається, із застосуванням генератора високочастотних коливань

2.2.1.2.2.Доступ до інформації, яка захищається, із застосуванням генератора високочастотного електромагнітного поля

2.2.2.Несанкціонований доступ до інформації, яка захищається

2.2.2.1.Підключення до технічних засобів і систем

ОІД

2.2.2.2.Використання закладних пристроїв

2.2.2.3.Використання програмного забезпечення технічних засобів ОІД

2.2.2.3.1.Маскування під зареєстрованого користувача

2.2.2.3.2.Використання дефектів програмного забезпечення ОІД

2.2.2.3.3.Використання програмних закладок

2.2.2.3.4.Застосування програмних вірусів

2.2.2.4.Несанкціонований фізичний доступ на ОІД

2.2.2.5.Викрадання носія з інформацією

2.2.3.Блокування доступу до інформації, що захищається, шляхом перевантаження технічних засобів обробки інформації помилковими заявками на її обробку

2.2.4.Дії кримінальних груп і окремих злочинних суб'єктів

2.2.4.1.Диверсія відносно ОІД

1.4.3.Окрема модель загроз

Упроцесі складання окремої моделі загроз для об'єктів інформаційної діяльності, тобто впорядкованого опису загроз і шляхів їх здій-снення, необхідно класифікувати загрози та вказати фізичні місця їх ініціації та прояву.

Як приклад можна навести варіант опису штучних умисних загроз та їх класифікацію для АС другого класу (локальна обчислювальна мережа (ЛОМ)) за наступних початкових даних:

технологія мережі – Ethernet, що працює на швидкості 100 Мбіт/с, із середовищем передачі інформації 10BASE-T (вита пара), 10BASE-FL та

Radio Ethernet;

топологія – типу "пасивне дерево"; комутаційні вузли та устаткування, що забезпечує передачу: o кабелі для передачі інформації;

o роз'єми для приєднання кабелів; o мережні адаптери;

o конвертори-трансивери; o концентратори;