125 Кібербезпека / 4 Курс / 4.2_Управління інформаційною безпекою / Лiтература / Навчальний посібник. Інформаційна безпека. Кавун С.В

..pdf

|

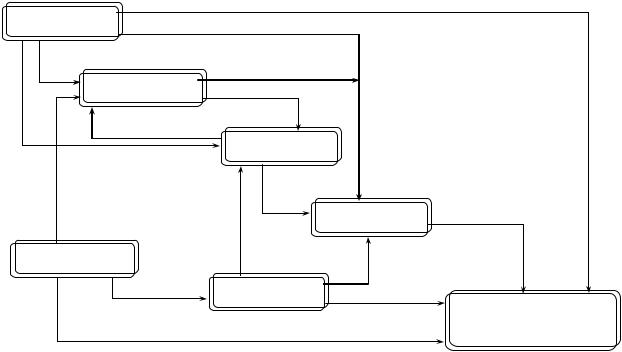

Виявлення повної |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2хх |

множини загроз |

211 |

212 |

213 |

214 |

221 |

222 |

223 |

224 |

231 |

232 |

233 |

234 |

241 |

242 |

243 |

244 |

251 |

252 |

253 |

254 |

|

безпеці ІР, які |

||||||||||||||||||||||

|

||||||||||||||||||||||

|

потребують захисту |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Проведення оцінки |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3хх |

вразливості та |

311 |

312 |

313 |

314 |

321 |

322 |

323 |

324 |

331 |

332 |

333 |

334 |

341 |

342 |

343 |

344 |

351 |

352 |

353 |

354 |

|

ризиків для ІР, які |

||||||||||||||||||||||

|

||||||||||||||||||||||

|

потребують захисту |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Розробка проекту |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(плану) СЗІ, який |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4хх |

зменшує за обраним |

411 |

412 |

413 |

414 |

421 |

422 |

423 |

424 |

431 |

432 |

433 |

434 |

441 |

442 |

443 |

444 |

451 |

452 |

453 |

454 |

|

критерієм ризики для |

||||||||||||||||||||||

|

ІР, що потребують |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

захисту |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Реалізація проекту |

511 |

512 |

513 |

514 |

521 |

522 |

523 |

524 |

531 |

532 |

533 |

534 |

541 |

542 |

543 |

544 |

551 |

552 |

553 |

554 |

|

5хх |

(плану) захисту |

|||||||||||||||||||||

|

інформації |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

6хх |

Визначення якості |

611 |

612 |

613 |

614 |

621 |

622 |

623 |

624 |

631 |

632 |

633 |

634 |

641 |

642 |

643 |

644 |

651 |

652 |

653 |

654 |

|

реалізованої СЗІ |

||||||||||||||||||||||

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Здійснення контролю |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

7хх |

функціонування й |

711 |

712 |

713 |

714 |

721 |

722 |

723 |

724 |

731 |

732 |

733 |

734 |

741 |

742 |

743 |

744 |

751 |

752 |

753 |

754 |

|

керування системою |

||||||||||||||||||||||

|

захисту |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

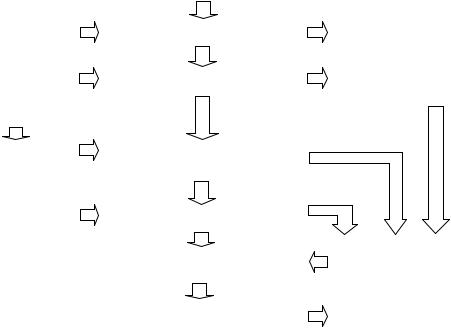

Використовуючи міжнародний стандарт ISO/IEC 15408 "Загальні критерії оцінки безпеки інформаційних технологій", можна показати (рис. 1.6) динаміку побудови СЗІ і процеси, що відбуваються при цьому.

оцінюють

Власники |

прагнуть мінімізувати |

про |

здійснюють |

|

зменшують |

|

|

|

|||

Контрзаходи можуть мати |

|

|||

знають |

|

|||

Можуть бути зменшені |

|

|

||

за рахунок |

Вразливості |

|

||

намагаються нейтралі |

|

|

|

|

- |

|

використовують |

збільшують |

|

Зловмисники |

||||

|

зувати |

|

формують |

|

|

|

|

|

Ризики |

|

створюють |

Загрози |

спрямовані на |

|

|

намагаються порушити конфіденційність, |

|||

|

цілісність, доступність |

|

||

призводять до втрати

властивостей

Інформаційні

ресурси

Рис. 1.6. Динаміка побудови СЗІ та супровідні процеси

Детальніше про сутність понять, поданих на рис. 1.6, буде розглянуто під час розгляду відповідних етапів побудови системи захисту ін-формації.

1.3. Класифікація ресурсів для захисту

Першим етапом під час створення СЗІ конкретної організації є етап визначення ресурсів ІС, що потребують захисту. Необхідність проведення таких дій зумовлена тим, що фізично неможливо й недоцільно захищати усі наявні інформаційні ресурси.

Цей етап складається з наступних кроків.

1.Визначення інформації, яка потребує захисту.

2.Визначення носіїв інформації, що потребують захисту.

3.Дослідження внутрішньої структури, зовнішніх зв'язків, умов функціонування й зовнішнього середовища ІС щодо виявлених об'єктів, які потребують захисту.

Відповідно до Концепції технічного захисту інформації [24, 25], об'єктом обов'язкового захисту інженерно-технічними заходами є:

а) інформація, яка становить державну та іншу таємницю; б) конфіденційна інформація, яка є власністю держави;

в) відкрита інформація, важлива для держави, незалежно від того, де вказана інформація циркулює;

г) відкрита інформація, важлива для особи й суспільства, якщо ця інформація циркулює в державних органах, на підприємствах, в установах і організаціях.

Якщо конфіденційна або відкрита інформація, визначена як важлива, належить фізичній або юридичній особі і не циркулює в державних органах, на підприємствах, в установах і організаціях, то питання обов'язковості захисту такої інформації і методів її захисту визначаються на розсуд власника інформаційних ресурсів.

Основним критерієм віднесення інформації до об'єкта захисту є її цінність для власника. Відповідно для державної й недержавної інформації існують різні підходи у визначенні її як об'єкта захисту.

Державна таємниця та конфіденційна інформація, що є власністю держави

Основні положення про державну таємницю викладені в Законі України "Про державну таємницю" [1]. Віднесення інформації до

державної таємниці здійснюється мотивованим рішенням Державного експерта з питань таємниць.

У рішенні державного експерта з питань таємниць вказуються:

інформація, що становить державну таємницю;

підстави віднесення інформації до державної таємниці та, у разі

їїрозголошування, обґрунтування збитків життєво важливим інтересам держави;

ступінь секретності вказаної інформації;

термін дії рішення про віднесення інформації до державної таємниці та ін.

Інформація вважається державною таємницею з часу її включення до Зводу відомостей, що становлять державну таємницю або в [23].

Звід відомостей, що становлять державну таємницю, формує і публікує в офіційних державних виданнях відповідний державний орган на підставі рішень державних експертів з питань таємниць.

На підставі та в межах Зводу відомостей, що становлять державну таємницю, з метою конкретизації й систематизації даних про інформацію, яка віднесена до державної таємниці, органи державної влади можуть створювати відповідні Розгорнуті переліки відомостей,

що становлять державну таємницю. Наприклад, для МВС України Наказ № 207 від 06.03.2003 р. затвердив "Розгорнутий перелік відомостей, що становлять державну таємницю в системі Міністерства внутрішніх справ України".

Розгорнуті переліки відомостей, що становлять державну таємницю, не можуть суперечити Зводу відомостей, що становлять державну таємницю.

Зниження ступеня секретності інформації та відміна рішення про віднесення її до державної таємниці здійснюються на підставі висновку Державного експерта з питань таємниць або без такого висновку у зв'язку із закінченням термінів дії рішення про віднесення інформації до державної таємниці.

Недержавна конфіденційна і відкрита інформація, яка потребує захисту

Для відкритої інформації, важливої для особи й суспільства, незалежно від її власника, необхідно провести оцінку її цінності з метою віднесення інформації до об'єкта захисту і скласти Перелік відкритих відомостей організації, що потребують захисту їх цілісності та

доступності. Для недержавної конфіденційної інформації також на підставі результатів оцінки цінності інформаційних ресурсів необхідно скласти Перелік конфіденційних відомостей організації.

Відмінність, із точки зору захисту, між відкритою інформацією, важливою для особи і суспільства, і конфіденційною інформацією полягає в тому, що для першої розглядаються тільки загрози цілісності та доступності, а для другої – конфіденційності, цілісності та доступності.

Оскільки інформаційна система складається з різнорідних носіїв інформації, то відповідно для кожного класу інформаційних ресурсів повинна існувати своя методика оцінки цінності його елементів.

Для вимірювання параметрів досліджуваних процесів і явищ, у тому числі й властивостей, необхідно правильно вибрати шкалу. Шкали можуть бути прямими (природними – літри, метри т. д.) або непрямими (похідними). Для вимірювання суб'єктивної властивості "цінність інформаційного ресурсу" не існує прямої шкали. Цінність інформаційного ресурсу може вимірюватися в похідних шкалах, що відображають:

збиток репутації організації; несприятливі події, пов'язані з порушенням чинного законодавства; збиток для здоров'я персоналу;

збиток, пов'язаний з розголошуванням персональних даних окремих осіб;

фінансові втрати від розголошування інформації; фінансові втрати, пов'язані з відновленням ресурсів; час відновлення ресурсів;

втрати, пов'язані з неможливістю виконання зобов'язань; збиток від дезорганізації діяльності.

Таким чином, пропонована методика допоможе оцінити реальні грошові витрати, що виникають внаслідок кількаразових атак на ресурси фірми, а також підкаже, які засоби ІБ необхідно використовувати, виходячи з вартості розрахованих витрат.

Кількісну шкалу з метою використання її для експертної оцінки можна перетворити в якісну шкалу, що має, наприклад, три значення:

малоцінний інформаційний ресурс: від нього не залежать критично важливі завдання й він може бути відновлений з невеликими витратами часу і грошей;

ресурс середньої цінності: від нього залежить ряд важливих завдань, але у разі його втрати він може бути відновлений за час менший, ніж критично допустимий, вартість відновлення висока;

цінний ресурс: від нього залежать критично важливі завдання, у разі втрати час відновлення перевищує критично допустимий, або вартість відновлення надзвичайно висока.

Перелік конфіденційних відомостей організації можна скласти методом експертних оцінок [23]. Цей метод передбачає використання досвіду групи експертів, що є фахівцями у сфері даного питання. Порядок проведення експертизи поданий на рис. 1.7.

|

|

Сфера діяльності підприємства, |

|

|

|

|

|

відомості про яку підлягають |

|

|

|

|

|

експертизі |

|

|

|

|

|

|

|

|

|

Список спеціал істів, |

|

|

|

Наказ по |

|

компетентних у |

|

|

|

підприємству про |

|

Формування експертної комісії |

|

||||

проведенні |

|

|

призначення комісії, |

|

|

|

|

|

|

||

експертизи |

|

|

|

затвердження плану |

|

|

|

||||

|

|

|

|

її роботи |

|

|

|

|

|

|

|

Перелік імовірних |

|

Відбір переліку відомостей, які |

|

Опитувальні аркуші |

|

відомостей про |

|

підлягають експертизі |

|

членів експертної |

|

сферу діяльності, |

|

|

|

комісії |

|

яка розглядається |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Імовірні дії |

|

Прогнозування дій конкурентів у |

|

|

|

конкурентів у разі |

|

разі їх ознайомлення з |

|

|

|

заволодіння |

|

відомостями |

|

|

|

відомостями |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

Економічні та інші |

|

Вибір критеріїв оцінки збитків від |

|

|

|

показники |

|

витоку відомостей |

|

|

|

діяльності |

|

|

|

|

|

|

|

|

|

||

підприємства, до |

|

|

|

Результати оцінки |

|

якої відносяться |

|

Усереднення оцінок можливих |

|

можливих збитків |

|

дані відомості |

|

збитків від витоку відомостей |

|

експертами в |

|

|

|

|

|

опитувальних аркушах |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рішення про віднесення (або |

|

Протокол засідання |

|

|

|

невіднесення) відомостей до |

|

експертної комісії |

|

|

|

конфіденційних |

|

|

|

Рис. 1.7. Порядок проведення експертизи з метою

визначення конфіденційності інформації

У випадках проведення такої експертної оцінки під час обрахування величини збитків від витоку відомостей приймаються наступні допущення:

1.Вартість витрат на захист конкретних відомостей не враховується. Правочинність такого допущення зумовлена тим, що економічний збиток від витоку конфіденційної інформації, як правило, у багато разів перевищує вартість заходів щодо її захисту.

2.Оцінка числового значення збитку проводиться для випадку, коли ймовірність витоку відомостей приймається рівною одиниці.

Правочинність такого допущення зумовлена тим, що важливість відомостей визначається максимальним (потенційним) збитком для підприємства внаслідок витоку цих відомостей.

Оцінка можливості віднесення відомостей до конфіденційної інформації проводиться в наступній послідовності:

1.Стосовно сфери діяльності підприємства, відомості про яку підлягають експертизі, відповідним керівником (відповідальною особою за дану сферу діяльності) розробляються пропозиції з формування екс-

пертної комісії. До складу комісії включаються фахівці, компетентні в даній сфері діяльності. У випадку, якщо сфера діяльності охоплює кооперацію підприємств, то до складу експертної комісії можуть включатися, за узгодженням із відповідними керівниками, представники цих підприємств.

Чисельність експертної комісії залежить від складності даних питань, проте практика свідчить, що до її складу повинні входити не менше, ніж 5-7 експертів.

Формування експертної комісії затверджується відповідним наказом керівника підприємства. У складі комісії призначається її голова, а також секретар, на якого покладаються підготовка початкової документації, опитувальних аркушів для членів комісії, оформлення протоколу засідання комісії.

2.На засіданні експертної комісії експертам видаються опитувальні аркуші. За пропозиціями експертів ухвалюється спільне рішення щодо переліку відомостей про дану сферу діяльності, які потребують проведення експертизи.

Для прискорення прийняття рішення із цього питання голова комісії може доручити окремим експертам попередню підготовку переліку можливих відомостей про дану сферу діяльності з доповіддю на засіданні комісії. Перелік відомостей, що потребують проведення експертизи, прийнятий на засіданні комісії, вноситься в опитувальні аркуші експертів.

Експертні оцінки здійснюються за окремими відомостями. Експерти спільно ухвалюють рішення про можливі дії з боку конкурентів у разі їх обізнаності про дані відомості.

3.Головою комісії повідомляються початкові дані про економічні показники як самого підприємства, так і сфери діяльності підприємства,

які можуть потребувати захисту (вміщені, наприклад, в угодах,

контрактах або інших документах). Вказані показники можуть повідомлятися у відносних значеннях.

4.Кожним експертом на аркуші проставляється його думка про відносне зниження того чи іншого економічного показника підприємства стосовно кожної дії з боку конкурентів, визначається сумарне відносне зниження економічних показників підприємства внаслідок усіх можливих дій з боку конкурентів.

5.Остаточне значення збитку від витоку відомостей за наслідками експертної оцінки комісією визначається шляхом виведення середнього арифметичного рішень усіх експертів, що брали участь в оцінці.

Критерієм віднесення відомостей до конфіденційної інформації підприємства є, наприклад, усі випадки, коли значення збитку більше нуля.

Рівні можливого збитку від витоку конкретних відомостей характеризують відносну важливість цих відомостей.

6.Засідання експертної комісії оформлюється протоколом. Використання методу експертних оцінок передбачає присвоєння

конкретним експертам "вагових коефіцієнтів" за ознакою їх компетенції, проведення повторних турів дослідів у випадках виникнення великої різниці між оцінками окремих експертів та осередненим значенням групової оцінки.

Дослідження структури та умов функціонування ІС організації

Після визначення "Переліку відомостей, що підлягають захисту", необхідно виявити носії цієї інформації і описати всі процеси перетворення носіїв інформації. Такі перетворення носіїв можуть бути як зумисними (санкціонованими), так і незумисними (паразитними).

Як було зазначено в п.1.1, носіями інформації можуть бути поле, речовина або людина.

Нижче наведено перелік найбільш поширених носіїв інформації, що потребують захисту (ІПЗ):

папір; пристрої зберігання даних на магнітних носіях:

o магнітна плівка для запису аудіо- і відеоінформації; o гнучкі магнітні диски (дискети);

o накопичувачі на жорстких магнітних дисках (вінчестери);

o магнітні стрічкові накопичувачі резервного зберігання даних;

пристрої оптичного зберігання даних: o CD-ROM, CD-R, CD-RW;

o DVD, DVD-R, DVD-RW;

флеш-пам'ять (зберігання даних у мікросхемі пам'яті); акустичне поле; електричний струм; електричне поле; магнітне поле;

електромагнітні хвилі (у тому числі й у видимому діапазоні); людина.

ІС забезпечує циркуляцію ІПЗ, яка при цьому може змінювати свої носії. Для того, щоб визначити фізичне місце розташування цих носіїв і розробити заходи їх захисту, необхідно досліджувати внутрішню структуру, зовнішні зв'язки, умови функціонування і зовнішнє середовище ІС щодо виявлених носіїв ІПЗ.

При обстеженні ІС організації (підприємства) розв'язуються наступні завдання:

1)визначається розташування організації на місцевості, контрольована територія і умови функціонування ІС для подальшого визначення можливих джерел загроз;

2)визначається перелік виділених приміщень, автоматизованих систем та інших об'єктів, на яких створюється, обробляється, зберігається, накопичується і передається (далі циркулює) ІПЗ;

3)проводиться категоріювання об'єктів, на яких циркулює ІПЗ;

4)складається план контрольованої зони, для якої здійснюється ТЗІ, що включає:

o ситуаційний план розташування організації на місцевості; o проходження меж контрольованої зони на місцевості;

o місця розташування виділених приміщень і об'єктів, на яких циркулює ІПЗ;

o віддалення виділених приміщень і об'єктів, на яких циркулює ІПЗ, від меж контрольованої зони;

o організаційно-технічні заходи і засоби, які перешкоджають несанкціонованому перебуванню сторонніх осіб на території контрольованої зони;

5)досліджуються засоби забезпечення ІС у виділених об'єктах, що мають вихід за межі контрольованої зони;

6)визначаються і досліджуються інформаційні потоки, технологічні процеси передачі, отримання, використання, поширення і зберігання (обробки) ІПЗ у виділених об'єктах, для чого проводяться необхідні вимірювання;

7)визначається перелік основних технічних засобів (ОТЗ, ТСПІ), на яких безпосередньо обробляється ІПЗ, і перелік допоміжних технічних засобів і систем (ДТСЗ), на яких не обробляється ІПЗ, але вони знаходяться у виділених приміщеннях (об'єктах);

8)описуються компоненти автоматизованих (комп'ютерних) систем (АС, КС), які віднесені до ОТЗ, і технологій обробки інформації;

9)вивчаються схеми засобів і систем життєзабезпечення виділених об'єктів (електроживлення, заземлення, автоматизації, пожежної та охоронної сигналізації), а також інженерних комунікацій і металоконструкцій;

10)визначаються технічні засоби у виділених об'єктах, які створюють потенційну можливість витоку ІПЗ і які відповідно вимагають пере-обладнання (перемонтажу) і установки засобів ТЗІ;

11)виявляється наявність у виділених об'єктах транзитних, незадіяних кабелів (повітряних, настінних, зовнішніх і закладених у каналізацію), ланцюгів і дротів;

12)визначаються у виділених об'єктах технічні засоби і системи, застосування яких не обумовлене службовою або виробничою необхідністю і які підлягають демонтажу;

13)визначається у виділених об'єктах наявність і технічний стан засобів забезпечення ТЗІ;

14)перевіряється:

наявність в організації нормативних документів, що забезпечують функціонування СЗІ;

наявність в організації нормативних документів, що забезпечують функціонування СЗІ;

організація проектування будівельних робіт з урахуванням вимог із ТЗІ;

організація проектування будівельних робіт з урахуванням вимог із ТЗІ;

нормативна та експлуатаційна документація, що забезпечує ІС; 15) складаються акти обстеження виділених об'єктів.

нормативна та експлуатаційна документація, що забезпечує ІС; 15) складаються акти обстеження виділених об'єктів.

Наведені вище терміни мають наступне значення.

Виділені об'єкти (приміщення) – об'єкти (приміщення), в яких циркулює інформація, що потребує захисту (відповідно до нормативних документів, це тільки інформація з обмеженим доступом, що не відповідає усім можливим цілям захисту).

Категоріювання об'єкта – визначення вищого грифа секретності циркулюючої на об'єкті інформації з метою вживання обґрунтованих заходів з технічного захисту. Категоріювання проводиться спеціально створеною комісією. Встановлюються категорії об'єктів від першої до четвертої залежно від правового режиму доступу до циркулюючої інформації [6]:

до першої категорії відносять об'єкти, на яких циркулює інформація, що містить відомості, які становлять державну таємницю, і для якої встановлений гриф секретності "особливої важливості";

до другої категорії відносять об'єкти, на яких циркулює інформація, що містить відомості, які становлять державну таємницю, і для якої встановлений гриф секретності "цілком таємно";

до третьої категорії відносять об'єкти, на яких циркулює інформація, що містить відомості, які становлять:

o державну таємницю, для якої встановлений гриф секретності "таємно";

o іншу передбачену законом таємницю, розголошування якої завдає збитків особі, суспільству та державі;

до четвертої категорії відносять об'єкти, у яких циркулює конфіденційна інформація.

Контрольована зона – територія, на якій виключено несанкціоноване перебування сторонніх осіб і виключено можливість застосування технічних засобів розвідки.

До ОТЗ (ТСПІ) можуть відноситися [1, 6]:

засоби і системи телефонного, телеграфного (телетайпного), директорського, гучномовного, диспетчерського, внутрішнього, службового і технологічного зв'язку;

засоби й системи звукопідсилення, звукозапису й звуковідтворення; пристрої, які утворюють дискретні канали зв'язку (абонентська апаратура із засобами відображення і сигналізації, апаратура

підвищення достовірності пересилки, каналоутворювання і т.п.); апаратура перетворення, обробки, передачі та прийому

відеоканалів, які містять факсимільну інформацію. ТСПІ можуть бути захищеними і незахищеними. До ДТСЗ можуть відноситися: