125 Кібербезпека / 4 Курс / 4.2_Управління інформаційною безпекою / Лiтература / Навчальний посібник. Інформаційна безпека. Кавун С.В

..pdfМІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

ХАРКІВСЬКИЙ НАЦІОНАЛЬНИЙ ЕКОНОМІЧНИЙ УНІВЕРСИТЕТ

Кавун С. В. Носов В. В. Манжай О. В.

ІНФОРМАЦІЙНА БЕЗПЕКА

Навчальний посібник

Харків. Вид. ХНЕУ, 2008

УДК 004.056(075.8) ББК 32.973я73

К12

Рецензенти: докт. техн. наук, професор кафедри спеціалізованих комп’ютерних систем Української державної академії залізничного транспорту Лістровий С. В.; докт. техн. наук, професор кафедри електронно-обчислювальних машин Харківського національного університету радіоелектроніки Удовенко С. Г.; докт. техн. наук, професор кафедри інформаційної безпеки Харківського національного університету внутрішніх справ Захаров І. П.

Затверджено на засіданні вченої ради Харківського національного економічного університету.

Протокол №5 від 21.12.2007 р.

Кавун С. В.

К12 Інформаційна безпека. Навчальний посібник / С. В. Кавун, В. В. Носов, О. В. Манжай. — Харків: Вид. ХНЕУ, 200’. — 352 с. (Укр. мов.)

Подано теоретичний і методичний матеріал із сучасних проблем інформаційної безпеки, який містить методичні та наукові рішення щодо підвищення рівня знань студентів у сфері інформаційної безпеки.

Рекомендовано для аспірантів, науковців і студентів в економічній, технічній і виробничій областях, а також для фахівців із систем інформаційної безпеки, які спеціалізуються в області використання й упровадження інформаційних технологій у різних сферах діяльності.

ISBN |

УДК |

|

004.056(075.8) |

|

ББК 32.973я73 |

|

© Харківський національний |

|

економічний університет, 2008 |

|

© Кавун С. В. |

|

Носов В. В. |

|

Манжай О. В. |

2008

Вступ

Розвиток нових інформаційних технологій і загальна комп'ютеризація привели до того, що інформаційна безпека не тільки стає обов'язковою, вона ще й одна з характеристик ІС. Існує досить великий клас систем обробки інформації, при розробці яких фактор безпеки відіграє першорядну роль (наприклад, банківські інформаційні системи).

Практично за всіма визначеними світовою практикою пороговими значеннями показників економічної та інформаційної безпеки Україна подолала небезпечну межу. Показник зниження валового внутрішнього продукту (ВВП) щодо базового періоду (1990 р.) перевищує максимальне порогове значення у 2001 р. і становить 12,9%. Зниження обсягів виробництва має постійну тенденцію коливання біля критичної межі, низьке його фізичне зростання до базового періоду. Деформація галузевої структури виробництва характеризується зменшенням обсягу продукції галузей, які визначають ступінь науково-технічного та соціально-економічного розвитку країни.

Низький рівень інформаційної безпеки обумовлений неефективністю державного управління, його недостатньою зорієнтованістю на захист національних інтересів в економічній і соціальній сферах, а також непослідовністю та безсистемністю у здійсненні економічних реформ, недосконалістю національного законодавства щодо забезпечення економічної безпеки та ефективного управління економікою; недостатнім рівнем кваліфікації держслужбовців із питань забезпечення національної безпеки; корупцією в управлінських структурах.

Негативні тенденції в економічній та інформаційної сфері національної безпеки та потреби їх подолання визначили актуальність і пріоритетність цього напряму наукових досліджень. Вітчизняні фахівці працюють над розв’язанням цих проблем. Серед них – В. Н. Амітан, О. І. Амоша, О. І. Барановський, І. Ф. Бінько, З. С. Варналій, О. С. Власюк, В. М. Геєць, Б. В. Губський, О. Є. Ємельянов, М. М. Єрмошенко, Я. А. Жаліло, Б. Є. Кваснюк, Т. Т. Ковальчук, Д. Г. Лук’яненко, В. О.

Мандибура, В. І. Мунтіян, І. В. Недін, О. Ф. Новікова, М. А. Павловський, Г. А. Пастернак-Таранушенко, С. І. Пірожков, А. Ю. Сменковський, А. І. Соляник, А. І. Сухоруков, М. Г. Чумаченко, В. Т. Шлемко.

Активізація наукових досліджень із проблем інформаційної та економічної безпеки обумовила формування самостійного наукового напряму, який передбачає сполучення та взаємозв’язок двох підсистем державного управління – національної безпеки та економічної політики. Саме вирішенню цих питань і присвячене проведене наукове дослідження.

Економічну та інформаційну безпеку підприємства можна розглядати як практичне використання таких принципів сучасного менеджменту, як своєчасна реакція на зміни в зовнішньому середовищі, бачення під-приємства, тобто чітке подання про те, що воно повинно собою представляти, а також одного з основних положень сучасної теорії управління – ситуаційного підходу до керування, який означає важливість швидкості й адекватності реакції, що забезпечують адаптацію підприємства до умов його існування. Звідси економічну та інформаційну безпеку підприємства слід розглядати як еволюційний розвиток ситуаційного підходу до керування. Економічна та інформаційна безпека викликають усе більшу зацікавленість підприємств, які стикаються із труднощами при реалізації принципово нових підходів до керування підприємствами, при організації керування підприємством у ринкових умовах.

У централізованій економіці економічна та інформаційна безпека підприємства забезпечувалася вертикально побудованими методами керування, які стали неприйнятними в умовах ринкової економіки, оскільки в ринковому середовищі з урахуванням її специфіки механізми безпеки роззосереджуються по багатьом суб'єктам і напрямам економічної, фінансової, законодавчої, правоохоронної діяльності, коли організаційно починає зростати горизонтальна складова системи захисту. Існуючі в цей час недопрацювання з питання економічної та інформаційної безпеки підприємства як у теорії, так і на практиці необхідно переборювати.

Частина І навчального посібника містить матеріали першого модулю "Основи ІБ", що включає теми 1 "Загальні принципи безпеки інформаційних технологій", теми 2 "Канали витоку інформації", теми 3 "Організація інформаційної безпеки на підприємстві".

Модуль 1. Основи інформаційної безпеки

1. ЗАГАЛЬНІ ПРИНЦИПИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

1.1. Основні поняття

1.2. Структура ІБ

1.3.Класифікація ресурсів для захисту

1.4.Загрози та уразливості

1.4.1.Класифікація загроз інформації

1.4.2.Несанкціонований доступ до комп’ютерних систем

1.4.3.Окрема модель загроз

1.4.4.Джерела загроз та окрема модель порушника

1.4.5.Оцінка уразливостей інформаційних ресурсів

1.4.6.Класифікація загроз DSECCT (Digital Security Classification of Threats)

1.5.Класифікація атак, вірусів

1.5.1.Типові віддалені атаки

1.5.2.Віддалені атаки на хости Internet

1.5.3.Атаки на основі використання стека TCP/IP

1.5.4.Комп’ютерні віруси

Модуль 1. Основи інформаційної безпеки

1. Загальні принципи безпеки інформаційних технологій

1.1. Основні поняття

Захист інформації є важливою складовою частиною підтримання національної безпеки України. Організація захисту інформації здійснюється за допомогою системи правових, організаційних та інженерно-технічних заходів. Реалізація організаційних та інженернотехнічних заходів становить суть процесів технічного захисту інформації. Правові заходи захисту інформації є базисом, на який спираються організаційні та інженерно-технічні заходи захисту інформації.

Що ж є об'єктом захисту? На сьогодні існує декілька сотень варіантів визначення суті терміна "інформація". Одне з визначень наступне: інформація – це зафіксоване на носії уявлення про предмети, процеси, події, явища та ін.

Під фіксацією (від лат. fixus – міцний, закріплений) розуміють закріплення чого-небудь у певному положенні або вигляді. Найпростішим прикладом є письмове закріплення відомостей, думок [30]. Інформація для свого функціонування завжди вимагає наявності носія.

При цьому носієм інформації може виступати поле або речовина. У деяких випадках як носій інформації може розглядатися людина [30]. У процесі інформаційних відносин носії можуть бути або носіямиджерелами, або носіями-одержувачами залежно від напряму переміщення інформації. У Законі України "Про інформацію" під джерелами інформації розуміються передбачені або встановлені Законом носії інформації: документи або інші носії інформації, які є матеріальними об'єктами, що зберігають інформацію [8]. Стосовно одержувачів, то вони сприймають інформацію через той чи інший сенсор (датчик, вимірювальний перетворювач). Процес сприйняття є досить складним, включаючи процеси прийому та перетворення інформації, що забезпечує віддзеркалення об'єктивної реальності й орієнтування в навколишньому світі. Сприйняття може включати [30]:

виявлення об'єкта в полі сприйняття;

розрізнення окремих ознак всередині об'єкта; виділення в ньому інформативного змісту, адекватного меті дії; формування образу сприйняття.

У наведеному вище визначенні терміна "інформація" під уявленням розуміється образ та/або суть предмета, процесу, події, природного явища тощо, сприйняті датчиками приладів або безпосередньо органами чуття, а також створені відтворювальною і/або творчою уявою людини чи елементами штучного інтелекту різних пристроїв. При цьому уява – це психічна діяльність, що полягає у створенні уявлень і уявних ситуацій, яка в цілому не сприймалася людиною в реальній дійсності (творча уява) або відтворюють колишні враження і спогади, що спираються на життєвий досвід (відтворювальна уява). Як видно з вищевикладеного, вчені аналітично розрізняють відтворювальну й творчу уяву [30], але насправді обидва ці компоненти тісно взаємодіють між собою в процесі створення уявлень.

Інформація має деякі істотні з погляду її захисту властивості. Ці властивості для користувача або власника інформації можна розглядати як деякі бажані стани інформації (носіїв інформації). Такими властивостями є:

конфіденційність – властивість інформації бути захищеною від несанкціонованого ознайомлення;

цілісність – властивість інформації бути захищеною від несанкціонованого спотворення, руйнування або знищення;

доступність – властивість інформації бути захищеною від несанкціонованого блокування.

Відповідно до цих властивостей, ТЗІ – це діяльність, спрямована на забезпечення організаційними та інженерно-технічними заходами конфіденційності, цілісності й доступності інформації, яка визначена власником або уповноваженою ним особою як об'єкт захисту.

Події, які потенційно можуть порушити одну з названих властивостей інформації, відповідно, називають загрозами порушення конфіденційності, цілісності та доступності інформації.

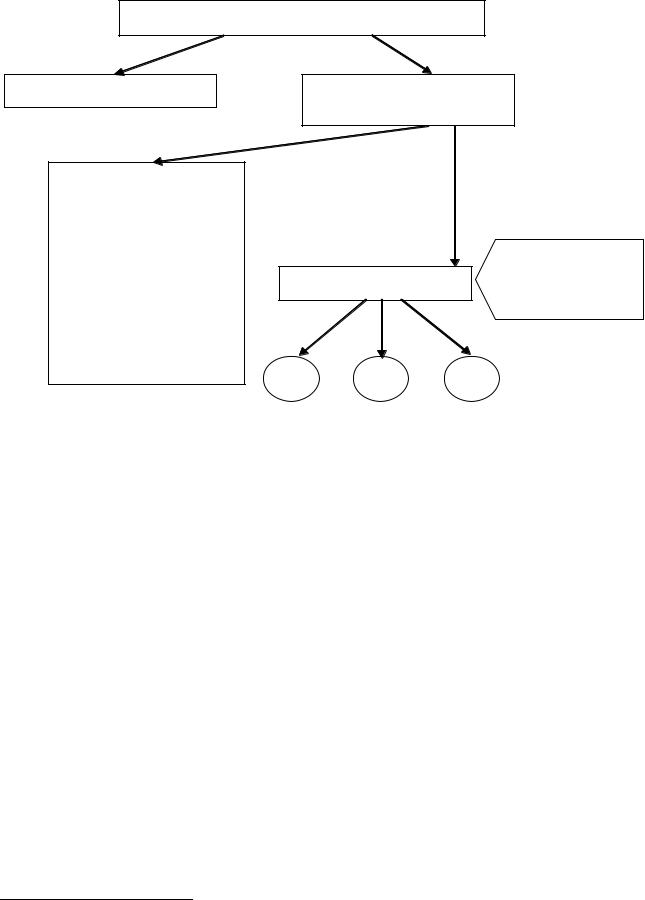

Закон України "Про інформацію" [8] класифікує всю інформацію за режимом доступу, тобто відповідно до передбаченого правовими нормами порядку її отримання, використання, поширення і зберігання

(рис. 1.1).

ІНФОРМАЦІЯ

Відкрита

Конфіденційна

Перс ональні дані. Таємниця слідства та

судочинства. Службова таємниця.

Професійні види таємниць (лікарська, адвокатська, нотаріальна і т. д.).

Комерційна таємниця. Відомості про сутність

винаходів (зразків) і т. д.

З обмеженим доступом (ІзОД)

Секретна |

Державна |

|

таємниця |

||

|

ОВ |

ЦТ |

Т |

Рис. 1. 1. Законодавча класифікація видів інформації в Україні

До секретної (особливої важливості – ОВ, цілком таємної – ЦТ, таємної – Т) відноситься інформація, що містить відомості, які становлять державну або іншу передбачену законом таємницю, розголошення якої завдає шкоди суспільству (державі).

До конфіденційної інформації відносяться відомості, якими володіють, які використовують або якими розпоряджаються окремі фізичні або юридичні особи, котрі поширюють їх відповідно до визначених ними самостійно умов.

Секретна та конфіденційна інформація потребують захисту від загроз порушення конфіденційності, цілісності та доступності, а відкрита інформація важлива для особи, суспільства і держави – захисту від загроз порушення цілісності та доступності.

Спираючись на вищенаведене визначення інформації і суть технічного захисту інформації, можна сформулювати парадигму 1

захисту інформації: ІНФОРМАЦІЯ ВВАЖАЄТЬСЯ ЗАХИЩЕНОЮ, ЯКЩО

1 Парадигма – це початкова концептуальна схема, модель постановки проблем та їх вирішення, методів дослідження, панівних упродовж певного історичного періоду в науковому співтоваристві (Советский энциклопедический словарь

/ Гл. ред. А.М. Прохоров. – 4-е изд. – М.: Сов. энциклопедия, 1989).

ПІД ЧАС ЇЇ ПЕРЕМІЩЕННЯ ДОТРИМУЄТЬСЯ РЕЖИМНА АДЕКВАТНІСТЬ КОМУНІКАБЕЛЬНИХ НОСІЇВ ІНФОРМАЦІЇ.

Розглянемо цю парадигму докладніше. Порушення інформаційної безпеки можливе лише у випадках переміщення інформації. Наприклад, під час несанкціонованого ознайомлення (читання) документа з паперового носія відбувається переміщення (копіювання) інформації в мозок людини, яка стає носієм-одержувачем цієї інформації. У формулюванні парадигми під поняттям переміщення інформації будемо розуміти зміну просторових координат носіїв з інформацією або знищення інформації зі збереженням або руйнуванням носія.

У процесі переміщення інформації може відбуватися зміна її носія. Наприклад, носіями інформації під час її переміщення можуть виступати:

матеріальні середовища (повітря, вода, метал та ін.); сенсори або датчики; перетворювачі та інші об'єкти живої й неживої природи, що

виконують функцію проміжних носіїв інформації.

Поняття "режимна адекватність" складається з термінів "режим" і "адекватність". Режим – це сукупність норм для досягнення якої-небудь мети [7]. Наприклад, для захисту інформації. Тут обов'язково враховується режим доступу до інформації як передбачений правовими нормами порядок отримання, використання, поширення і зберігання інформації [7]. Адекватність (від лат. adaequatus – прирівняний, рівний) це відповідність, правильність, точність.

Термін "комунікабельність" (від пізньолатинського – communicabilis

– той, що з’єднується) означає суміщуваність (здатність до спільної роботи) різнотипних систем передачі інформації (наприклад, в електрозв'язку – аналогових і дискретних, у телебаченні – з різним числом рядків розкладання телевізійного кадру тощо). Тому комунікабельні носії інформації – це носії інформації, здатні до взаємодії.

Приклад некомунікабельності носіїв: через такий сенсор, як органи зору (очі) людина не здатна сприйняти голосову (акустичну) інформацію. Приклад комунікабельності носіїв: через сенсор – органи зору (очі) людина здатна сприйняти інформацію, зафіксовану на паперовому носії зрозумілою для нього мовою.

Смислове значення складових поняття "режимна адекватність носіїв інформації" є таким: це відповідність режимів доступу носіїв інформації (джерела та одержувача) під час їх взаємодії.

Приклад режимної неадекватності: ознайомлення зі змістом секретного документа без права на доступ до секретної інформації. Приклад режимної адекватності: особиста розмова двох людей, охочих передати й відповідно одержати інформацію з обмеженим доступом, що є власністю одного з них.

Проміжні носії інформації, так само, як і носій-джерело, і носійодержувач, повинні відповідати вимогам режимної адекватності та комунікабельності.

Отже, іншими словами, режимна адекватність комунікабельних носіїв інформації – це здатність носіїв інформації брати участь в інформаційному обміні при відповідності режимів доступу.

Сформульована вище парадигма враховує основні інформаційні загрози таким чином.

Загрози конфіденційності спрямовані на заборонене режимом доступу переміщення інформації від носія-джерела до носіяодержувача. Інформація зберігає конфіденційність, якщо додержується, перш за все, режимна адекватність носіїв інформації.

Загрози цілісності інформації направлені на заборонену режимом доступу (порядком отримання, використання, розповсюдження і зберігання інформації) її зміну або спотворення, що призводить до порушення її якості або повного знищення. Цілісність інформації може бути порушена сумісно, а також внаслідок об'єктивного впливу з боку середовища, що оточує носій інформації. Інформація зберігає цілісність, якщо дотримується встановлена режимна адекватність щодо правил її модифікації (видалення).

Будь-якого суб'єкта, що впливає на носій-джерело інформації з метою модифікації інформації, можна розглядати як носія інформації, що несе в собі уявлення про необхідну модифікацію (видалення) інформації носія-джерела інформації. У процесі модифікації також відбувається переміщення інформації, що модифікується.

Вплив об'єктів, процесів зовнішнього середовища та інших чинників, які часто відносять до розряду "випадкових" – це невідповідність носія-джерела інформації встановленому режиму доступу, що часто при-зводить до порушення комунікабельності. Такий вплив є порушенням ре-жимної адекватності, і як наслідок – комунікабельності носіїв інформації.