125 Кібербезпека / 4 Курс / 4.2_Управління інформаційною безпекою / Лiтература / Гончарова Основи захисту iнф. в - мер

...pdf

Практичне створення монітору звернень, як видно з наведеного рисунку, передбачає розробку конкретних правил розмежування доступу у вигляді так званої моделі захисту інформації.

Найбільш розповсюджена модель отримала назву – багаторівнева модель захисту Белла Ла Падула. Основою цієї моделі є поняття рівня конфіденційності (форми допуску) і категорії (прикладної області) суб’єкта і об’єкта доступу. На основі присвоєних кожному суб’єкту і об’єкту доступу конкретних рівнів і категорій в моделі визначаються їх рівні безпеки, а потім встановлюється їх взаємодія. При цьому в моделі приймається, що один рівень безпеки домінує над іншим тоді і тільки тоді, коли відповідний йому рівень конфіденційності більше чи дорівнює конфіденційності іншого, а множина категорій включає множину категорій другого.

Розмежування і контроль доступу до інформації

Розмежування доступу в ІКСМ полягає в розділенні інформації на частини і організації доступу до неї користувачів відповідно до їх функціональних обов’язків і повноважень.

Задача такого розмежування доступу до інформації: скорочення кількості користувачів, що не мають до неї відношення при виконанні своїх функцій, тобто захист інформації від порушника серед законних користувачів. Розмежування доступу користувачів ІКСМ може здійснюватися за такими параметрами:

–виглядом, характером, призначенням, ступенем важливості і секретності інформації;

–способами її обробки: обчислення, запис, внесення змін, виконання команди;

–умовним номером терміналу; часом обробки й ін.

При проектуванні ІКСМ на її базі проводяться розробка і реалізація функціональних задач по розмежуванню і контролю доступу до апаратури і інформації як в рамках інформаційної системи в цілому, так і до відокремлених інформаційних ресурсів;

Рис. 1.30. Структура монітору звернень

– розробка апаратних засобів ідентифікації та аутентифікації користувачів та ресурсів системи;

51

–розробка програмних засобів контролю і управління розмежуванням доступу;

–розробка окремої експлуатаційної документації на засоби ідентифікації, аутентифікації, розмежування і контролю доступу.

Запитання для самоконтролю:

1.Дайте визначення інформаційній безпеці.

2.Назвіть об’єкти інформаційної безпеки.

3.Визначте інтереси держави в інформаційній сфері.

4.Перерахуйте основні загрози інформаційним ресурсам ІКСМ.

5.Назвіть основні локальні фактори загроз інформаційній безпеці.

6.Які існують канали витоку інформації?

7.Основні характеристики побудови моделі порушника.

8.Основні положення методів і засобів забезпечення інформаційної безпеки.

9.Дайте визначення, що таке комп’ютерні віруси.

10.Розкрийте поняття «цілісність».

11.Розкрийте поняття «доступність».

12.Розкрийте поняття конфіденційності інформації.

13.Назвіть основні напрями забезпечення безпеки інформації.

14.Як класифікуються атаки за автоматизацією системи?

15.Як класифікуються атаки за ініціалізаційною умовою? 16.Як реалізується атаки зі зворотним зв’язком?

17.Чи можливо реалізувати мономономні атаки з кількох джерел? 18.На чому ґрунтується пігібекінгові атаки?

19.Що можна віднести до неспецифічних категорій НСД? 20.Як класифікуються атаки за засобами захисту від НСД? 21.Що відноситься до засобів несанкціонованого доступу? 22.Розкрийте поняття «інформаційна боротьба».

23.Назвіть основні характеристики інформаційної системи.

24.Розкрийте зміст моделі системи захисту інформації.

25.Якими показниками може бути оцінено якість розподілу доступу? 26.Назвіть основні принципи та рівні захисту інформаційних систем. 27.Які існують основні принципи захисту інформації?

52

Розділ 2. ІНФОРМАЦІЙНО-КОМУНІКАЦІЙНІ СИСТЕМИ ТА МЕРЕЖІ

Впровадження та інтеграція інформаційно-комунікаційних систем та мереж потребує високого рівня технічних і соціальних вимог до якості інформаційних ресурсів та безпосередньо до систем передачі, обробки і відображення даних. Базовими властивостями інформаційних ресурсів є їх цілісність, конфіденційність і доступність. Випадкові, а також штучні завади, спотворюють інформаційні потоки, які надходять від джерела повідомлення до споживача, що призводить до втрати цілісності даних. Спотворення основних властивостей інформації при її передачі чи обробці, веде до неякісних процедур прийняття рішень або зовсім унеможливлює цей процес у всіх сферах діяльності розвинутого суспільства.

Базовою функцією інформаційних систем передачі даних є здійснення процесів оперативного та надійного обміну інформацією між джерелом повідомлення та його користувачем, а також у забезпеченні ефективності функціонування інформаційної системи мінімізації часу передачі інформації з умов зростання її обсягів при фіксованій вірогідності інформаційного потоку. Інформаційні системи передачі даних є базовою платформою сучасного процесу інформатизації суспільства, що активно впливає на стан національної безпеки держави.

2.1. Визначення інформаційно-комунікаційних систем Інформаційно-комунікаційна система (та мережа, ІКСМ) – це

інтегрований комплекс організаційно-технічних заходів та взаємопов’язаних і взаємоузгоджених комунікаційних, програмноапаратних і програмних компонентів, які забезпечують достовірну передачу інформації від джерела повідомлення до споживача.

Вивчення мережі в цілому потребує знання принципів роботи та характеристик її окремих елементів: комп’ютерів, комунікаційного устаткування, операційних систем, мережних додатків і т. ін.

Багаторівневою моделлю інформаційно-комунікаційної системи називається повний інтегрований комплекс середовища та комунікаційних й програмно-апаратних засобів, що застосовується з метою достовірної передачі інформаційних потоків від джерела повідомлення до споживача.

Перший (апаратний) рівень – основа будь-якої мережі, створена стандартизованими комп’ютерними платформами й використовувана з метою автоматизованої обробки даних.

Другий рівень – комунікаційне устаткування зазначеної інформаційно-комунікаційної мережі.

Не зважаючи на те, що комп’ютери і є центральними елементами обробки даних у мережах, не менш важливу роль в організації мережі відіграють комунікаційні пристрої. Кабельні системи, повторювачі, мости, комутатори, маршрутизатори й модульні концентратори – усі ці складові перетворилися з допоміжних компонентів мережі на основні як за впливом

53

на характеристики мережі, так і за вартістю. Сьогодні комунікаційний пристрій може бути складним спеціалізованим мультипроцесором, який потрібно конфігурувати, оптимізувати й адмініструвати. Для вивчення принципів роботи комунікаційного устаткування необхідно знання великої кількості протоколів, використовуваних як у локальних, так і у глобальних мережах.

Третій рівень – операційні системи (ОС), які створюють та забезпечують програмну платформу мережі.

Від того, які концепції управління локальними та розподіленими ресурсами покладено в основу мережної ОС, залежить ефективність роботи всієї мережі. При проектуванні мережі важливо враховувати:

–оптимальність взаємодії даної операційної системи з іншими ОС мережі;

–можливості забезпечення безпеки інформації і захищеності даних;

–можливість нарощувати кількість користувачів (складність мережі);

–можливість адаптації чи інсталяції на інші типи обчислювальних платформ тощо.

Четвертий рівень – рівень мережних засобів – утворюють мережні додатки, такі як мережні бази даних, поштові системи, засоби архівації даних, системи автоматизації колективної роботи і т. ін.

Важливо уявляти діапазон можливостей, що надаються додатками для різних сфер застосування, а також знати, наскільки вони сумісні з іншими мережними додатками й операційними системами.

При об’єднанні в мережу великої кількості користувачів постає цілий комплекс технічних питань. Проектування мережі передусім передбачає розв’язання задачі про її топологію – спосіб організації фізичних зв’язків між елементами мережі.

Топологією інформаційно-комунікаційної мережі називається конфігурація графа, вершинам якого відповідають користувачі (комп’ютери) мережі (іноді й інше устаткування, наприклад концентратори), а ребрам - фізичні зв’язки між ними.

Комп’ютери, які підключені до мережі, часто називають станціями або вузлами мережі.

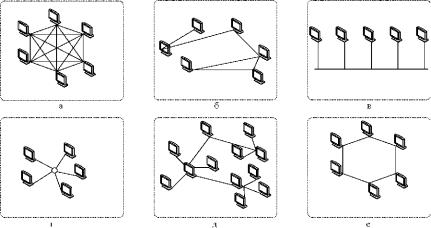

Повнозв’язана топологія відповідає мережі, в якій кожний комп’ютер мережі пов’язаний з усіма іншими (рис. 2.1,а).

Топології мереж (а – повнозв’язана топологія, б – комірчаста топологія, в – загальна шина, г – топологія зірка, д – розширена зірка, е – кільцева топологія).

Комірчаста топологія (рис. 2.1,б) утворюється з повнозв’язаної вилученням деяких можливих зв’язків.

Загальна шина (рис. 2.1,в) – поширена топологія для локальних мереж. У цьому разі комп’ютери підключаються до одного коаксіального кабелю. Передана інформація може поширюватись в обидва боки.

54

Рис. 2.1. Види топологій інформаційно-комунікаційних мереж

Застосування загальної шини знижує вартість проводки, уніфікує підключення різних модулів, забезпечує можливість миттєвого широкомовного звернення до всіх станцій мережі. Недолік загальної шини полягає в її низькій надійності: будь-який дефект кабелю або якого-небудь з численних роз’ємів повністю паралізує всю мережу. Їй притаманна також невисока продуктивність, оскільки за такого способу підключення в кожний момент часу тільки один комп’ютер може передавати дані в мережу. Тому пропускна здатність каналу зв’язку завжди розподіляється тут між усіма вузлами мережі.

Топологія зірка (рис. 2.1,г). – У цьому разі кожний комп’ютер підключається окремим кабелем до загального пристрою, названого концентратором, який міститься в центрі мережі.

Розширена зірка (ієрархічна топологія) (рис. 2.1,д) – топологія мережі з використанням кількох концентраторів, ієрархічно з’єднаних між собою зв’язками типу зірка. Нині розширена зірка є найпоширенішим типом топології зв’язків як у локальних, так і в глобальних мережах.

Кільцева топологія (рис. 2.1,е) – топологія мережі, в якій дані передаються по кільцю від одного комп’ютера до іншого, як правило, в одному напрямі.

Невеликі мережі здебільшого мають типову топологію – зірка, кільце або загальна шина, для великих мереж характерна наявність довільних зв’язків між комп’ютерами. У таких мережах можна виділити окремі довільно зв’язані фрагменти (підмережі), що мають типову топологію,

тому їх називають мережами з мішаною топологією.

Мережева технологія – це узгоджений набір стандартних протоколів та програмно-апаратних засобів, що їх реалізують (наприклад, мережевих адаптерів, драйверів, кабелів і роз’ємів), достатніх для побудови та функціонування інформаційно-комунікаційної мережі.

Однією з найбільш розвинених мережевих технологій є технологія Ethernet. Протоколи, на основі яких будується мережа певної технології (у вузькому сенсі), спеціально розроблялися для спільної роботи користувачів (абонентів), тому від розробника мережі не вимагається

55

додаткових зусиль щодо організації її взаємодії. Іноді мережні технології називають базовими, маючи на увазі те, що на їх основі будується базис будь-якої мережі.

Головний принцип, покладений в основу Ethernet, – випадковий метод доступу до середовища передачі даних та загальних інформаційних ресурсів (CSMA/CD). Як середовище може використовуватися товстий або тонкий коаксіальний кабель, вита пара, оптоволокно або радіохвилі для передачі інформаційних потоків.

Сутність випадкового методу доступу: користувач у мережі Ethernet

може передавати дані по мережі тільки тоді, коли мережа вільна, тобто коли ніякий інший користувач (комп’ютер) у даний момент не обмінюється даними. Тому важливою частиною технології Ethernet є процедура визначення доступності середовища.

Після того як комп’ютер переконався, що мережа вільна, він починає передачу, «захоплюючи» при цьому середовище. Час монопольного використання середовища одним вузлом обмежується часом передачі одного кадру.

Кадр (фрейм) – це одиниця даних, якою обмінюються користувачі (комп’ютери) у мережі Ethernet. Кадр має фіксований формат і разом із полем даних містить різну службову інформацію (наприклад, адресу одержувача і адресу відправника).

Іноді може виникати ситуація, коли одночасно два або більше користувачів вирішують, що мережа вільна, і починають передавати інформацію. Така ситуація називається колізією – перешкоджанням достовірній передачі даних по мережі. У стандарті Ethernet передбачено алгоритм виявлення і коректної обробки колізій. Імовірність виникнення колізії залежить від інтенсивності мережного трафіку. Після виявлення колізії мережні адаптери, які намагалися передати свої кадри, припиняють передачу і після паузи випадкової тривалості намагаються знову отримати доступ до середовища й передати той кадр, який викликав колізію.

У мережах з невеликою кількості користувачів найчастіше використовується одна з базових топологій – загальна шина, кільце, зірка або мішана топологія. Усі перелічені топології мають властивість однорідності, тобто всі комп’ютери в такій мережі мають однакові права щодо доступу до інших комп’ютерів (за винятком центрального комп’ютера при з’єднанні зірка). Така однорідність структури спрощує процедуру нарощування кількості комп’ютерів, полегшує обслуговування та експлуатацію мережі.

Проте при побудові великих мереж однорідна структура зв’язків перетворюється з переваги на недолік. У таких мережах використання типових структур породжує різні обмеження, найважливішими з яких є: обмеження на довжину зв’язку між вузлами; обмеження на кількість вузлів у мережі; обмеження на інтенсивність трафіку, що породжується вузлами мережі. Наприклад, технологія Ethernet на тонкому коаксіальному кабелі дає змогу використовувати кабель завдовжки не більш як 185 м, до якого

56

можна підключити не більш як 30 комп’ютерів. Для зняття цих обмежень використовуються спеціальні методи структуризації мережі та спеціальне устаткування, що створює структуру – повторювачі, концентратори, мости, комутатори, маршрутизатори. Устаткування такого роду також називають комунікаційним, маючи на увазі, що за його допомогою окремі сегменти мережі взаємодіють між собою.

Повторювач (repeater) – комунікаційний пристрій, використовуваний для фізичного з’єднання різних сегментів локальної мережі з метою збільшення загальної довжини мережі. Повторювач передає сигнали, що приходять з одного сегмента мережі в інші її сегменти (рис. 2.2). Повторювач дає змогу подолати обмеження на довжину ліній зв’язку за рахунок підвищення якості переданого сигналу – відновлення його потужності та амплітуди, поліпшення фронтів і т. ін.

Рис. 2.2. Повторювач для розширення мережі Ethernet

Концентратори характерні для всіх базових технологій локальних мереж.

Концентратор інформаційно-комунікаційної мережі – комунікаційне устаткування, функцією якого є безпосереднє спрямування переданої користувачем інформації одному або решті комп’ютерів мережі.

Зауважимо, що в роботі концентраторів будь-яких технологій багато спільного – вони повторюють сигнали, що прийшли з одного з їхніх портів, на інших своїх портах. Різниця полягає в тому, на яких саме портах повторюються вхідні сигнали. Концентратор завжди змінює фізичну топологію мережі, але при цьому може залишати без зміни її логічну топологію. Фізична структуризация мережі за допомогою концентраторів корисна не тільки для збільшення відстані між вузлами мережі, а й для підвищення її надійності [13, 16]. Фізична структуризація мережі корисна в багатьох розуміннях, проте в ряді випадків, коли йдеться про мережі великого і середнього розміру, неможливо обійтися без логічної структуризації мережі. Найважливішою проблемою, що не вирішується шляхом фізичної структуризації, залишається проблема перерозподілу переданого трафіку між різними фізичними сегментами мережі. Вирішення проблеми полягає у відмові від ідеї єдиного однорідного розподіленого середовища.

57

Логічна структуризація мережі – це процес поділу мережі на сегменти з локалізованим трафіком. Для логічної структуризації мережі використовуються такі комунікаційні пристрої, як мости, комутатори, маршрутизатори і шлюзи.

Міст поділяє передавальне середовище мережі на частини (логічні сегменти), передаючи інформацію з одного сегмента в інший тільки в тому разі, якщо така передача справді необхідна, тобто якщо адреса комп’ютера призначення належить іншій підмережі.

Тим самим міст ізолює трафік однієї підмережі від трафіку інших, підвищуючи загальну продуктивність передачі даних у мережі.

На рис. 2.3 зображено мережу, яку було сформовано на базі мережі з центральним концентратором його заміною на міст. Мережі робочих груп 1 і 2 складаються з поодиноких логічних сегментів, а мережа групи 3 – із двох логічних сегментів. Кожний логічний сегмент, побудований на базі концентратора, має просту фізичну структуру, утворену відрізками кабелю, які пов’язують комп’ютери з портами концентратора.

Мости використовують для локалізації трафіку та апаратної адресації комп’ютерів. Це ускладнює розпізнавання належності того чи іншого користувача до певного логічного сегмента – сама адреса не містить жодної інформації з цього приводу.

Комутатор (switch, switching hub) за принципом обробки кадрів не відрізняється від моста.

Рис. 2.3. Логічна структуризація мережі з використанням моста

Але він є свого роду комунікаційним мультипроцесором, оскільки кожний його порт обладнано спеціалізованим процесором, який обробляє кадри згідно з алгоритмом моста незалежно від процесорів інших портів.

За рахунок цього загальна продуктивність комутатора вища за продуктивність традиційного моста, що має один процесорний блок. Можна сказати, що комутатори – це мости нового покоління, які

58

обробляють кадри в паралельному режимі. Обмеження, пов’язані із застосуванням мостів і комутаторів за топологією зв’язків, а також низкою інших параметрів, привели до того, що в ряді комунікаційних пристроїв з’явився ще один тип устаткування – маршрутизатор (router). Маршрутизатори надійніше й ефективніше, ніж мости, ізолюють трафік окремих частин мережі один від одного.

Маршрутизатор – це комунікаційне устаткування, яке збирає інформацію про топологію міжмережевих з’єднань і на її підставі пересилає пакети мережного рівня в мережу призначення.

Маршрутизатори утворюють логічні сегменти за допомогою явної адресації, оскільки використовують не прості апаратні, а складні числові адреси. У цих адресах є поле номера мережі, так що всі комп’ютери, в яких значення цього поля однакове, належать до одного сегмента, який у цьому разі називають підмережею (subnet). Іншою дуже важливою характеристикою маршрутизаторів є їхня здатність зв’язувати в єдину мережу підмережі, побудовані з використанням різних мережних технологій.

Поряд із переліченими пристроями окремі частини мережі може сполучати шлюз (gateway). Зазвичай основною причиною, з якої в мережі використовують шлюз, є необхідність об’єднати мережі з різними типами системного і прикладного програмного забезпечення, а не потреба локалізувати трафік. Проте забезпечення шлюзом локалізації трафіку є, по суті, деяким побічним ефектом. Великі мережі практично ніколи не будуються без логічної структуризації. Для окремих сегментів і підмереж характерні типові однорідні топології базових технологій, і для їх об’єднання завжди використовується устаткування, що забезпечує локалізацію трафіку: мости, комутатори, маршрутизатори та шлюзи.

Для спрощення структури більшість мереж організовуються в набори рівнів, кожний наступний з яких зводиться над попереднім. Кількість рівнів, їх назви, зміст і призначення різняться від мережі до мережі. Проте в усіх мережах метою кожного рівня є надання деякого сервісу для рівнів, розташованих вище.

2.2. Модель взаємодії відкритих системи OSI

На початку 1980-х років такі міжнародні організації зі стандартизації, як ISO, ITU-T та деякі інші, розробили модель, що відіграла значну роль у розвитку інформаційних мереж. Ця модель називається моделлю взаємодії відкритих систем (Open System Interconnection – OSI), або моделлю OSI.

Модель OSI визначає різні рівні взаємодії систем, дає їм стандартні імена і вказує, які функції має виконувати кожний рівень [82-91].

У моделі ISO/OSI (рис. 2.4) засоби взаємодії поділяються на сім рівнів: прикладний, представницький, сеансовий, транспортний, мережний, канальний і фізичний. Кожен рівень має справу з одним визначеним аспектом взаємодії мережних пристроїв.

59

Рис. 2.4. Модель взаємодії відкритих систем ISO/OSI

Модель OSI описує тільки системні засоби взаємодії, що реалізовуються операційною системою, системними утилітами, системними апаратними засобами. Модель не містить засобів взаємодії додатків кінцевих користувачів. Отже, нехай додаток звертається із запитом до прикладного рівня, наприклад до файлової служби.

На підставі цього запиту програмне забезпечення прикладного рівня формує повідомлення стандартного формату. Звичайне повідомлення складається із заголовка і поля даних. Заголовок містить службову інформацію, яку необхідно передати через мережу прикладному рівню машини – адресата, щоб повідомити його, яку роботу потрібно виконати. Після формування повідомлення прикладний рівень спрямовує його вниз по стеку представницького рівня. Протокол представницького рівня на підставі інформації, отриманої із заголовка прикладного рівня, виконує необхідні дії і додає до повідомлення власну службову інформацію.

Отримане в результаті повідомлення передається вниз на сеансовий рівень, який, у свою чергу, додає свій заголовок і т.д. (Деякі реалізації протоколів розміщують службову інформацію не тільки на початку повідомлення у вигляді заголовка, а й у кінці у вигляді так званого кінцевика.) Нарешті, повідомлення досягає нижнього, фізичного рівня,

60