125 Кібербезпека / 4 Курс / 4.2_Управління інформаційною безпекою / Лiтература / Гончарова Основи захисту iнф. в - мер

...pdf

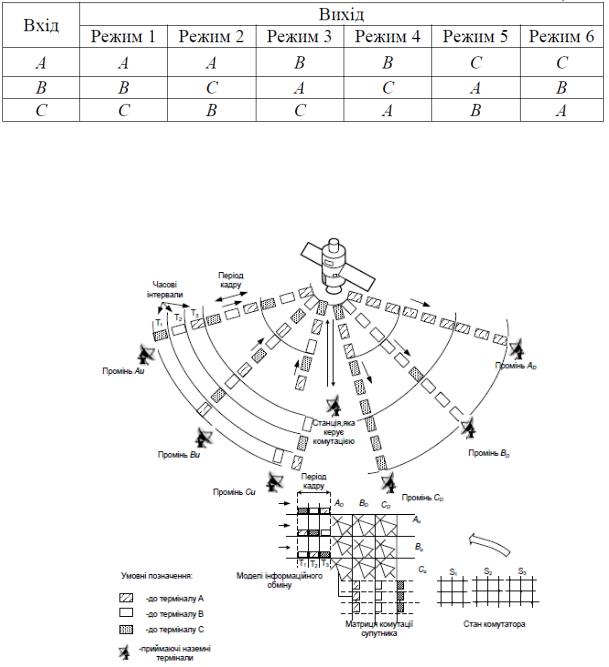

Таблиця 3.1

У режимі 1 приймачі супутника на променях А, В і С з’єднано з передавачами для променів А, В і С. Наземна станція, яка використовує один із цих променів, може зв’язатися з іншою станцією, яка використовує той самий промінь. Такий промінь називають самоорієнтованим.

Рис. 3.33. TDMA із супутниковою комутацією (satellite switched TDMA-SS/TDMA)

Приклад трипроменевої (промені А, В і С) системи SS/TDMA наведено на рис. 3.33. Мікрохвильова матриця комутації для даного супутника є координатною. Таку матрицю можна подати як набір поздовжніх і поперечних ліній. При активізації ліній (однієї поздовжньої та однієї поперечної) виникає контакт на їх перетині. Координатний комутатор дає змогу одночасно встановлювати зв’язок тільки між двома компонентами матриці – одним поздовжнім і одним поперечним. Якщо канал станції Aij пов’язаний із каналом BD станції жодний із цих каналів не може бути одночасно пов’язаний з будь-яким іншим каналом. Три схеми процедури обміну даними протягом інтервалів часу T1, T2, T3 при

151

існуванні трьох станів комутації S1, S2, S3 зображено на рис. 3.33. Протягом інтервалу T1 маємо режим S1 промені самоорієнтовані. Протягом інтервалу T2 режим S2 дає змогу передавати сигнали зі станцій Au, Bu, Cu на станції AD, BD, CD. Протягом інтервалу T3 режим S3, канали передачі так само зв’язуються з каналами прийому, забезпечуючи доставку даних необхідному адресатові.

Схеми процедури обміну даними, а також їхня тривалість вибираються з метою оптимізації пропускної здатності супутника та максимально ефективного обслуговування користувачів. Для обліку змін в інформаційному потоці циклічна схема в разі потреби може змінюватися наземною станцією.

Матриця інформаційного обміну. Матрицю, що характеризує обмін даними між областями, які обслуговуються сфокусованим променем, наведено на рис. 3.34.

Якщо обміном даними системи SS/TDMA керує комутатор, що не блокує (дозволяє передачу всіх повідомлень без видачі будь-якого аналогу сигналу «зайнято»), кожному каналу в кадрі TDMA призначається часовий інтервал тривалістю k секунд. Для ефективного використання ресурсу зв’язку повний інформаційний обмін на рис. 3.34 має відбутися протягом часу кадру який має бути щонайменшим.

Рис. 3.34. Матриця інформаційного обміну

Системи зв’язку множинного доступу та їхня архітектура.

Інформація про використання часу, частоти й кодових функцій, необхідна користувачам для спілкування між собою за допомогою супутника, міститься в протоколі або алгоритмі множинного доступу (multiple access algorithm – МАА).

Система множинного доступу – це система, що об’єднує апаратне та апаратно-програмне забезпечення, яке підтримує алгоритм множинного доступу (протокол доступу) з метою своєчасного впорядкування і ефективної передачі інформаційних потоків та даних між станцією супутникового зв’язку і користувачем [100].

Основні структури супутникових систем зв’язку множинного доступу наведено на рис. 3.35. В умовних позначеннях подано символи, використовувані для наземних станцій, які мають або не мають контролера

152

алгоритму доступу. На цій станції розміщають сервер, що реагує на запити щодо обслуговування, які надходять від усіх інших користувачів. Запит спричиняє передачу даних від контролера до супутника й назад. Реакція контролера приводить до іншої передачі за допомогою супутника. Таким чином, кожна послуга потребує двох сеансів передачі даних із Землі на супутник і назад. Випадок розподілу керування згідно з алгоритмом доступу між усіма наземними станціями (виділеного контролера не існує). Усі наземні станції використовують однаковий алгоритм і мають у своєму розпорядженні ідентичні знання про запит щодо доступу та алгоритму розподілу доступу. Отже, кожна послуга в цьому разі потребує одного циклу зв’язку «станція – супутник – станція». Контролер алгоритму доступу, що перебуває безпосередньо на супутнику. Запит користувача надходить на супутник, що може негайно надіслати відповідний сигнал. Таким чином, у цій системі для надання послуги зв’язку достатньо одного циклу зв’язку.

Система наземних станцій – SCPC-система (рис. 3.35)

Більшість мереж наземних станцій працюють згідно з принципом стандартного варіанта зв’язку, де використовується зв’язок за схемою «point-to-point» («точка–точка») – дві наземні станції, з’єднані супутниковим каналом і розташовані безпосередньо у користувачів. За наявності такого каналу користувачі можуть встановлювати зв’язок один з одним у будь-який момент. Частіше доводиться мати справу з конфігурацією мережі типу «зірка» (принцип «центр із кожним»). У разі використання цієї схеми можлива організація потоків цифрової інформації зі швидкістю від 32 кбіт/с до 8 Мбіт/с і забезпечення телефонного, телефаксного зв’язку між центром і периферією. Така система має одну з основних переваг – передачу більших обсягів інформації з високою швидкістю. Завдяки використанню супутникових цифрових каналів вона є некритичною щодо дальності та достатньо завадозахищена.

Рис. 3.35. Схема роботи SCPC – системи

153

Наземна системи повного доступу (Telecommunications Earth Station

– TES) призначена для обміну телекомунікаційною та цифровою інформацією в інформаційних мережах супутникового зв’язку, побудованих за принципом «кожний із кожним» («mesh») або в мережах із повним доступом (рис. 3.36).

Ця система дає змогу встановлювати телекомунікаційний зв’язок між будь-якими двома абонентами мережі. Окрім того, абонентам забезпечується вихід у міжнародні глобальні інформаційно-комунікаційні мережі загального користування через телепорт (Gateway). У найпростішій конфігурації забезпечується зв’язок по одному телефонному або факсимільному каналу.

Абонентові надається додаткова можливість організації передачі цифрової інформації між двома станціями, що входять до мережі. Мережа працює за принципом, згідно з яким абонент не має жорстко закріпленого за ним супутникового каналу (DAMA), а цей канал надається йому на першу вимогу (запит), причому з високою (понад 99 %) імовірністю комутації.

Цей спосіб дає змогу зменшити кількість задіяних супутникових каналів. Загалом використання саме TES-системи є найбільш оперативним і дієвим способом доступу в міжнародні телекомунікаційні мережі, а також оптимальним засобом зв’язку з тими територіальними областями, які мають нерозвинену інфраструктуру зв’язку або взагалі не мають її.

Рис. 3.36. Схема роботи TES – системи

154

Система персональних наземних станцій (PES)

Наземна система має у своєму складі центральну станцію (HUB station) із багатьма периферійними (PES) або remote. Ефективність випромінювання, велика потужність і висока якість прийому центральної станції уможливлює застосування на периферійних станціях малих антен діаметром 0,5…1,8 м і малопотужних (0,5…2 Вт) передавачів. Це значно знижує вартість абонентської системи зв’язку. На відміну від інших згаданих щойно систем, у цій системі передача інформації завжди відбувається через HUB-станцію. З погляду енергетики системи та її вартості (відповідно й вартості пропонованих послуг) оптимальним є розташування центральної базової стації в центрі зони висвітлення супутника.

Система персональних наземних станцій (Personal Earth StationPES) – супутникова діалогова пакетно-комутована мережа, призначена для обміну телекомунікаційною та цифровою інформацією в рамках системи супутникового зв’язку з топологією типу «зірка» з можливістю повного дуплексу (рис. 3.37).

Рис. 3.37. Структура PES – системи

155

Запитання для самоконтролю:

1.Назвіть основні переваги застосування бездротових локальних мереж та їх особливість.

2.Наведіть теоретичні основи передачі даних в бездротових мережах.

3.У чому полягає технологія частотного розширення спектра?

4.Які ви можете назвати робочі режими систем та мереж бездротового зв’язку?

5.Назвіть основні елементи бездротової мережі.

6.Що називають локальною безпровідною мережею з (Аd-Нос) режимом?

7.Яку функцію виконують бездротові інтерфейсні адаптери?

8.Назвіть види модуляції в системах бездротового зв’язку.

9.Яка різниця між фазовою і частотною модуляцією, принципи використання у БСМ?

10.Охарактеризуйте технологію розширення спектру бездротових

мереж.

11.Розкрийте технологію FHSS.

12.Яке призначення широкосмугового шлюзу?

13.Принципи використання точки доступу, як широкосмугового маршрутизатора.

14.Поясніть поняття «базовий та розширений набор служб».

15.Поясніть режим клієнта в БСМ.

16.Наведіть структурні схеми побудови БСМ з умови її з’єднання з комутативною стандартною мережею.

17.Поясніть функції та задачі роботи БСМ в режимі повторювача.

18.Наведіть структурні схеми побудови БСМ з топологією – кільце, зірка, тощо.

19.Поясніть функції та задачі роботи БСМ в режимі «складний мостовий режим».

20.Поясніть функції та задачі роботи БСМ в режимі Infrastructure

Mode.

21.Дайте визначення поняття «системи супутникового зв’язку».

22.Назвіть основні переваги систем цифрового супутникового

зв’язку.

23.Назвіть складові наземного сегмента систем супутникового

зв’язку.

24.Основні методи кодування в системах супутникового зв’язку.

25.Наведіть особливості множинного доступу у супутникових системах.

26.Порівняйте продуктивність FDMA і TDMA.

27.Назвіть особливості розподілу інформаційного потоку по каналах

зв’язку.

28.Розкрийте зміст методів супутникової комутації інформаційних

потоків.

156

29.Назвіть основні характеристики системи зв’язку множинного доступу та її архітектури.

30.Охарактеризуйте канали із завмираннями.

31.Що таке супутникова комутація? Які існують її методи?

32.Розкрийте поняття «матриця інформаційного обміну».

33.Охарактеризуйте систему множинного доступу.

34.Опишіть схему роботи SCPC-системи.

35.Розкрийте суть поняття системи повного доступу (TES-система).

157

Розділ 4. ОРГАНІЗАЦІЯ КРИПТОГРАФІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ

4.1. Основи криптографічного захисту

«Криптографія» – грецьке слово, що походить від слів kryptos (таємний, схований) та graphy (запис) і містить методи та засоби забезпечення перетворення даних з метою маскування (шифрування) змісту інформації для гарантування конфіденційності та цілісності, а «криптоаналіз» орієнтований на зламування шифротекстів (шифрів). Шифротекст – це дані, які представлені у зашифрованій формі та мають прихований семантичний зміст, який утворюються після шифрування (криптографічного перетворення) відкритого тексту (з неприхованим семантичним змістом).

Зародження криптографії почалося з глибокої давнини, з якої до нас дійшов ряд систем шифрування, які швидше за все з’явилися одночасно з писемністю у 4 тис. до н. е. Методи секретного переписування були винайдені незалежно в багатьох стародавніх суспільствах (Єгипет, Шумер, Китай).

За свідченням Геродота у Стародавньому Єгипті роль шифру зазвичай відігравала спеціально створена жрецями мова. Там паралельно існували три алфавіти: письмовий, священний і таємний, останній з яких застосовувався пророками для приховування змісту повідомлень.

В епоху розквіту Риму шифрований зв’язок для його органів влади став життєво необхідним. У цей час застосовувався відомий шифр заміни, пов’язаний з ім'ям Юлія Цезаря, про якого Гай Светоній повідомляє: «Існують і його листи до Цицерона і листи до близьких про домашні справи: в них, якщо потрібно було повідомити про що-небудь негласно, він користувався тайнописом, тобто змінював букви так, щоб з них не складалося жодного слова. Щоб розібрати і прочитати їх, потрібно кожного разу читати четверту букву замість першої, наприклад, D замість А і так далі». Наприклад, відповідно до цього шифру послання сенату VENI VIDI VICI (ПРИЙШОВ ПОБАЧИВ ПЕРЕМІГ), зроблене Цезарем після одноденної війни з понтийским царем Фарнаком, представлялося б шифротекстом SBKF SFAF SFZF.

Відомий принципово інший шифр, пов’язаний з перестановкою букв повідомлення за певним (відомим відправнику і одержувачу) правилом. Стародавні помітили, що якщо смужку пергаменту намотати спіраллю на паличку і написати на ній вздовж палички текст повідомлення то, після зняття смужки букви будуть розташовані хаотично. Це те ж саме, ніби букви писати не підряд, а через домовлене число по кільцю доти, доки весь текст не буде вичерпаний. Так відкритий текст ДЕРЖВНИЙ при діаметрі палички в 3 букви дасть шифротекст ДАЙЕВРНЖИ, для розшифрування якого слід знати систему засекречування і мати ключ у вигляді палички, прийнятого діаметру (рис. 4.1). Цей шифр іменувався скитала (сцитала) за назвою стержня, на який намотувалися свитки папірусу.

158

Рис. 4.1. Приклад шифрування за допомогою шифра скитала

Варто зазначити, що грецький письменник і історик Полібій винайшов так званий полібіанський квадрат (II ст. до н. е.) розміром 5×5, заповнений алфавітом у випадковому порядку. Для шифрування на квадраті знаходили букву тексту і вставляли в шифротекст нижню від неї у тій самій колонці. Якщо буква була в нижньому рядку, то брали, верхню з тієї самої колонки.

Наведемо спрощений приклад такого квадрату (рис. 4.2), для якого відкритому тексту ДЕРЖАВНИЙ буде відповідати шифротекст РГНКЖИЙГБ.

А З Ї Й Є Ж В П Б Л К И Е Д С М Т Г Р Ц О Х Ф Н І

Рис. 4.2. Приклад зашифрованого тексту полібіанським квадратом

Паралельно з методами шифрування створювалися і засоби їх реалізації. Так, наприклад, винахідливі римляни застосовували два шифруючих диски (IV ст. до н. е.), які були розміщені на спільну вісь. Кожен з них містив на ободі алфавіт у випадковій послідовності. Знайшовши на одному диску букву тексту, з іншого диска зчитували відповідну їй букву шифру. Такі пристрої використовувалися аж до епохи Відродження. Але з моменту падіння Римської імперії багато досягнень криптографії були втрачені і лише в кінці Середньовіччя її застосування починає відроджуватися.

В ручних шифрах того часу часто використовуються таблиці, що дають прості шифрувальні процедури перестановки букв у повідомленні. Тут ключем служать розмір таблиці, фраза, що задає перестановку, або спеціальна особливість таблиць. Проста перестановка без ключа – один з найпростіших методів шифрування, споріднений шифру скитала. Наприклад, повідомлення ДЕРЖАВНИЙ ЕКОНОМІКО ТЕХНОЛОГІЧНИЙ УНІВЕРСИТЕТ записується в таблицю в рядки. Для таблиці з 5 рядків і 11 колонок це виглядає так, як показано на рис. 4.3:

Рис. 4.3. Приклад шифрування за допомогою таблиць

159

Після того, як відкритий текст записали рядками, для утворення шифротексту він зчитується колонками. Якщо його записувати групами по 3 букви, то вийде: ДООІА ЕНЛВН РООЕС ЖМГРП АІІСО ВКЧИР НОНТТ ИТИЕУ ЙЕЙТ ЕХУТ КННР. Для використання цього шифру відправнику й одержувачу необхідно домовитися про загальний ключ як розмір таблиці. Групування букв не входить у ключ шифру і використовується лише для зручності запису беззмістовного тексту.

Середньовічні вчені часто використовували магічний квадрат у вигляді рівносторонньої таблиці з вписаними в їх комірки послідовними натуральними числами від 1, що дають у сумі в кожній колонці, кожному рядку і кожній діагоналі те саме число. В такі квадрати вписувався відкритий текст відповідно до наведеної в них нумерації. Якщо потім виписати вміст таблиці колонками, то виходить шифротекст утворений перестановкою букв. Вважалося, що такі створені шифротексти охороняє не тільки ключ, але і магічна сила. На рис. 4.4 наведено приклад магічного квадрата і його шифротексту.

16 |

3 |

2 |

13 |

|

Ї |

Х |

А |

А |

5 |

10 |

11 |

8 |

|

С |

О |

Р |

Н |

9 |

6 |

7 |

12 |

|

Ф |

Т |

І |

М |

4 |

15 |

14 |

1 |

|

И |

І |

Ц |

З |

Рис. 4.4. Приклад шифрування за допомогою магічного квадрата

Отриманий з відкритого тексту ЗАХИСТ ІНФОРМАЦІЇ, шифротекст ЇСФИХОТІАРІЦАНМЗ має досить вагомий вигляд. На перший погляд здається, начебто магічних квадратів дуже мало, але їх число дуже швидко зростає зі збільшенням розміру квадрату. Так, існує лише один магічний квадрат розміром 3×3 (не враховуючи його повороти), квадратів 4×4 уже 880, а 5×5 близько 250000, тому їх великі розміри стали вагомою основою для надійної системи шифрування того часу, оскільки ручний перебір всіх варіантів ключа для цього шифру був немислимий.

Одна з відомих фігур ренесансної архітектури пов’язана з ім'ям Леона Батисту Альберта, який винайшов шифр поліалфавітної заміни, що є стійким до розкриття і докладно описав пристрої з коліс, що прокручуються, для його реалізації. Цей шифр можна описати спеціальною таблицею шифрування (рис. 4.5), яку іноді називають таблицею (квадратом) Віженера, названу ім’ям дипломата Блеза Віженера, який у XVI ст. розвивав і удосконалював криптографічні системи.

160