- •1. Основные программные и аппаратные компоненты сети. Понятия «клиент», «сервер», «сетевая служба».

- •2. Классификация компьютерных сетей.

- •3.Основные хар-ки современных компьютерных сетей (производительность, безопасность, отказоустойчивость, расширяемость, масштабируемость, прозрачность, совместимость).

- •4. Понятие «топология». Физическая и логическая топология кс. Базовые топологии кс.

- •5. Принципы именования и адресации в компьютерных сетях.

- •6. Многоур-й подход к стандартиз-и в кс. Понятия «протокол», «интерфейс», «стек протоколов». Характеристика стандартных стеков коммуникационных протоколов.

- •7. Эталонная модель взаимодействия открытых систем.

- •8. Коммуникационное оборудование. Физическая и логическая структуризация сети.

- •9.Состав и хар-ки линий связи: ачх, полоса пропускания, затух-е, пропускная спос-ть линии, помехоустойч-ть, достоверность передачи, перекрестные наводки.

- •10.Типы кабелей.

- •11.Методы кодирования информации.

- •12.Обнаружение и коррекция ошибок. Метод «скользящего окна».

- •13.Методы коммутации.

- •14. Технологии мультиплексирования

- •15.Общая характеристика протоколов и стандартов локальных сетей. Модель ieee 802.Х .

- •16 Протокол llc.

- •17. Классификация методов доступа. Метод доступа csma/cd.

- •18. Общая характеристика технологии Ethernet. Форматы кадров Ethernet.

- •19. Спецификации физической среды Ethernet.

- •20.Технология Token Ring. Маркерный метод доступа.

- •21. Технология fddi.

- •Особенности метода доступа

- •22. Развитие технологии Ethernet. Fast, Gigabit Ethernet.

- •23. 100VgAnyLan. Приоритетный метод доступа

- •24.Сетевые адаптеры. Функции, параметры настройки и совместимость.

- •25. Основные и дополнительные функции концентраторов

- •26. Алгоритм работы прозрачного моста

- •27. Мосты с маршрутизацией от источника

- •28. Функции, характеристики и типовые схемы применения коммутаторов в компьютерных сетях.

- •29. Ограничения сетей, построенных на коммутаторах. Технология виртуальных локальных сетей.

- •30. Архитектура стека tcp /ip.

- •31. Протокол ip. Структура ip-пакета.

- •32. Адресная схема стека tcp/ip. Протоколы разрешения адресов.

- •33. Классы ip-адресов.

- •34. Особые ip-адреса

- •35. Отображение ip-адресов на локальные адреса

- •36. Организация доменов и доменных имен.

- •37. Служба dns. Схемы разрешения dns-имен.

- •38. Понятие маршрутизация. Таблицы маршрутизации.

- •39. Использование масок.

- •40. Классификация протоколов марш-ции. Дистанционно-векторный протокол rip.

- •41. Пртокол ospf

- •42. Транспортные протоколы стека tcp/ip.

- •Протокол udp(User Datagram Protocol)

- •43. Протокол iPv6.

- •44. Технология cidr.

- •45. Функции, классификация и технические характеристики маршрутизаторов.

- •46. Диагностические утилиты tcp/ip.

- •47. Управление пользователями в Windows. Профили пользователей.

- •48. Защита сетевых ресурсов с помощью прав общего доступа.

- •49. Защита сетевых ресурсов средствами ntfs.

- •50. Аудит ресурсов и событий.

- •51. Качество обслуживания в компьютерных сетях.

- •52. Глобальные компьютерные сети: архитектура, функции, типы.

- •Структура глобальной сети

- •Типы глобальных сетей

- •53. Типовая система передачи данных. Интерфейсы dte-dce.

- •54. Проколы канального уровня: slip, нdlс, ppp.

- •55. Аналоговые телефонные сети. Подключение к постоянным и коммутируемым каналам.

- •56. Сети isdn.

- •57. Первичные сети.

- •58. Глобальные сети с коммутацией пакетов X.25 и frame relay.

- •59. Основные характеристики технологии atm. Классы трафика.

- •60. Стек протоколов атм.

11.Методы кодирования информации.

В КС применяется 2 осн. метода кодирования:

1. аналоговая модуляция (модулированная передача);

2. цифровое кодирование (немодулир-я передача);

При использовании аналоговой модуляции – кодирование осуществляется за счёт изменения параметров несущего синусоидального сигнала. Исп в глоб сетях для каналов с узкой полосой пропуск-я (телеф линии).

Цифровое кодир-е используется на широкополосных каналах.

Используется 2 типа цифрового кодирования:

1) потенциальное;

2) импульсное;

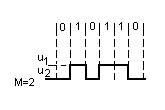

1). Самым простым потенциальным кодом явл потенциальное NRZ (none return to zero).

Достоинства:

- простота реализации;

- мин шир пропуск-я при требуемой скор- ти передачи;

Недостатки: - возм-ть потери синхониз при передаче длин послед-ти 0 и 1;

Код NRZ применяется в последовательном порте PC по стандарту RS 232 – c.

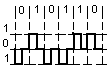

RZ – Return to Zero

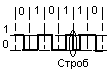

Строб (синхроимпульс)

Код RZ исп 3 ур-ня сигн. В первой полов бита – знач ур-нь, во второй – возврат к 0. Такие коды наз самосинхронизир-ся. Недостатком явл-ся наличие 3 ур-ней, след-но треб-ся вдвое большая полоса пропуск-я при той же скор-ти передачи.

2) Импульсные коды: сам распостран – манчестерский код. Он явл самосинхр-ся и исп 2 ур-ня сигнала. Кодир-е 1 и 0 осущ с пом перепада фронта импульса: 1 – от низк ур-ня к высокому; 0 – от выс ур-ня к низкому.

Применяется в Token Ring, Ethernet.

Для улучш св-в потенциальных кодов применяются методы лог. кодир-я:

основан на введ избыт бит в исх данные (4В5В – исп в FDDI. К исх 4 битам добавл 5 бит; исп-ся для синхронзации и передачи инф-ции);

основан на скремблировании (перем исх данные 0 и 1 перемешиваются таким образом, чтобы их вер-ть появл стала близкой. На входе – скремблер, на вых - дескремблер).

12.Обнаружение и коррекция ошибок. Метод «скользящего окна».

Выбор способа защиты от ошибок зависит от разл пар-в. Для обнар ошибок исп-ся след-е м-ды:

Контроль по паритету (недост – м. отлов только 1 ошибку)

Гориз-й и вертик-й контроль по паритету

В КС чаще всего исп-ся для обнар-я ошибок метод циклич-го избыт-го контроля (CRC). Суть: предварит-е данные рассм-ся в виде большого многоразр-го двоичного ч-ла. Контрольная сумма получ-ся как остаток от дел-я этого ч-ла на спец-но подобр-й делитель. В кач-ве делителя подбир-ся такое ч-ло, чтобы остаток б 16-ти или 32-х разр-й. М-д треб больш вычислит ресурсов, но обнар-т все ошибки и облад невысок избыт-ю.

Протоколы канального ур-ня, работающие с обнар-м ошибок: - Ethernet, Token Ring, FDDI. Обнар-е ошибок обесп-т верхние ур-ни.

Сущ-т протоколы, кот раб с восстановл-м инф-ции и без восстановл-я.

Полож-я квитанция – кадр спец-го вида, извещающий о том, что кадр данных получен и корректен.

В КС сущ-т 2 основн-х алгоритма восстановл-я инф-ции:

1. метод с простоями источников треб-т, чтобы после передачи данных, источн ожидал квитанцию.

2. метод скользящего окна ист-к м перед-ть неск-ко кадров в непрерывн режиме. Кол-во кадров, кот м передать без получ-я квитанций, наз размером окна. Получение квитанций идёт одновременно с передачей данных. М-д исп-ся в след-х протоколах: TCP, Novell NCP, LAP, X.25.

Посылаются только полож-е квитанции, а отр-е не посыл-ся. Если задержек с получением положений квитанций не происходит, то окно будет плавно скользить. М-д скользящего окна им 2 пар-ра, кот м влиять на скор-ть передач: - размер окна; - размер time out’а.