- •Бельфер Рувим Абрамович

- •Технический редактор е. Зорин

- •Глава 3. Физический уровень сети пакетной коммутации 46

- •Глава 4. Информационные процессы на канальном уровне сети х.25 59

- •Глава 5. Структурные схемы программного обеспечения процедуры управления потоками сети X.25 73

- •Глава 6. Информационные процессы на сетевом уровне сети X.25 121

- •Глава 7. Структурные схемы программного обеспечения функций сетевого уровня сети X.25 130

- •Глава 8. Сеть Frame Relay 152

- •Глава 9. Сеть atm. Физический уровень 166

- •Глава 10. Сеть atm. Канальный уровень 178

- •Глава 11. Первичные сети уплотненного волнового мультиплексирования 192

- •Глава 12. Ip-сети. Стек протоколов tcp/ip и их функции 196

- •Глава 13. Ip-сети. Межсетевой уровень. Протоколы безопасности 204

- •Глава 15. Сети mpls 237

- •Глава 16. Виртуальные частные сети 253

- •Глава 18. Ip-телефония 297

- •Глава 19. Управление сетью сигнализации окс№7 321

- •Глава 20. Интеллектуальные сети 332

- •Глава 21. Сети стандарта gsm 346

- •Глава 22. Система окс№7 в gsm. Информационная безопасность окс№7 в ссоп 367

- •Глава 23. Сети сотовой связи стандартов gprs, edge и umts 384

- •Глава 24. Беспроводные локальные сети стандартов 802.11 416

- •Глава 25. Сети WiMax и lte 433

- •Глава 8. Сеть Frame Relay

- •Глава 9. Сеть atm. Физический уровень

- •Глава 10. Сеть atm. Канальный уровень

- •Глава 11. Первичные сети уплотненного волнового мультиплексирования

- •Глава 12. Ip-сети. Стек протоколов tcp/ip и их функции

- •Глава 13. Ip-сети. Межсетевой уровень. Протоколы безопасности

- •Глава 18. Ip-телефония

- •Глава 19. Управление сетью сигнализации окс№7

- •Глава 20. Интеллектуальные сети

- •Глава 21. Сети стандарта gsm

- •Глава 22. Система окс№7 в gsm. Информационная безопасность окс№7 в ссоп России

- •22.2.1. Вызов мобильной станции из ТфОп/isdn и обеспечение защиты приватных данных местоположения абонента-роумера

- •Глава 23. Сети сотовой связи стандартов gprs, edge и umts

- •Глава 24. Беспроводные локальные сети стандартов 802.11

- •Глава 25. Сети WiMax и lte

- •Глава 26. Самоорганизующиеся сети son

- •Глава 1. Единая сеть электросвязи России и актуальность информационной безопасности сетей связи

- •1.1. Роль и место есэ

- •1.2. Классификация сетей связи

- •1.3. Иерархический принцип построения ТфОп и gsm России

- •1.4. Актуальность информационной безопасности сетей связи

- •Глава 2. Стек протоколов сети пакетной коммутации X.25. Шифрование информации в сети

- •2.1. Многоуровневый принцип построения сети

- •2.2. Службы с установлением и без установления соединений, надежные и ненадежные соединения

- •2.3. Пакетная коммутация

- •2.4. Стек протокола сети пакетной коммутации стандарта X.25

- •2.5. Шифрование сообщений в сети пакетной коммутации

- •Глава 3. Физический уровень сети пакетной коммутации

- •3.1. Архитектура физического уровня

- •3.2. Физическая среда передачи информации

- •3.3. Аналоговая и цифровая связь

- •3.4. Модем и цифровая абонентская линия adsl

- •3.5. Аналого-цифровое преобразование

- •3.6. Цифровое кодирование и синхронизация

- •3.7. Частотное и временное мультиплексирование

- •3.7.1. Частотное мультиплексирование

- •3.7.2. Методы построения аппаратуры частотного мультиплексирования

- •3.7.3. Временное мультиплексирование

- •Глава 4. Информационные процессы на канальном уровне сети х.25

- •4.1. Временная диаграмма последовательности обмена кадрами

- •4.2. Формат кадра

- •4.3. Восстановление информационных кадров

- •4.4. Обнаружение ошибок с помощью избыточного циклического кода

- •4.4.1. Пример с использованием арифметики по модулю 2

- •4.4.2. Пример с использованием полинома

- •4.4.3. Пример аппаратной реализации

- •Глава 5. Структурные схемы программного обеспечения процедуры управления потоками сети X.25

- •5.1. Структурная схема организации по процедуры управления потоками сети х.25

- •5.2. Структурные схемы фоновых программ

- •5.2.1. Основные положения составления по. Структурная схема р1пд «Запрос и прием очередного пакета с 3 уровня»

- •5.2.2. Структурная схема программы р2пд - «Подготовка к передаче очередного «I» кадра в канал»

- •5.2.3. Структурные схемы программы р1пм - «Обработка принятых кадров «I»» и программы р2пм – «Обработка принятого кадра rr»

- •5.2.4. Структурная схема программы p2пм - «Обработка принятого кадра rr»

- •5.2.5. Структурные схемы программ p4пд - «Передача кадра rr» и р5пд – «Передача кадра rej»

- •5.2.6. Структурная схема программы р3пм - «Обработка принятого кадра отрицательной квитанции rej»

- •5.2.7. Структурная схема программы р3пд - «Подготовка к передаче «I» кадра по rej»

- •5.2.8. Структурная схема программы р6пд - «Анализ перехода в режим повторения передачи кадра по таймеру»

- •5.2.9. Структурная схема программы р7пд - «Подготовка к передаче «I» кадра по таймеру»

- •5.2.10. Структурная схема программы р4пм - «Установление и снятие запрета на передачу «I» кадров»

- •Программа p1

- •1.2. Программа p2

- •1.3. Программа p3

- •1.4. Программа p4

- •1.5. Программа p5

- •2.1. Программа p6

- •2.2. Программа p7

- •2.3. Программа p8

- •2.4. Программа p9

- •2.5. Программа p10

- •2.6. Программа p11

- •2.7. Некоторые характеристики контрольного примера

- •3.1. Программа p1

- •3.2. Программа p2

- •3.3. Программа p3

- •3.4. Программа p4

- •3.5. Программа p5

- •3.6. Исходные данные для лабораторной работы

- •4.1. Программа p6

- •4.2. Программа p7

- •4.3. Программа p8

- •4.4. Программа p9

- •4.5. Исходные данные для лабораторной работы

- •5.1. Программа p10

- •5.2. Программа p11

- •5.3. Программа p12

- •6.1. Программа p6

- •6.2. Программа p7

- •6.3. Программа p8

- •6.4. Программа p9

- •6.5. Программа p10

- •6.6. Исходные данные для лабораторной работы

- •Глава 6. Информационные процессы на сетевом уровне сети X.25

- •6.1. Принцип установления виртуальных каналов в сети х.25

- •6.2. Диаграмма установления коммутируемого виртуального канала

- •6.3. Особенности протокола сетевого уровня х.25

- •6.4. Услуга информационной безопасности «Замкнутая группа абонентов»

- •Глава 7. Структурные схемы программного обеспечения функций сетевого уровня сети X.25

- •7.1. Структурная схема организации по функций сетевого уровня сети х.25

- •7.1.1. Структурная схема программы Ррасп «Распределение принятых пакетов из канальных процессоров в очереди по типам»

- •7.2. Структурные схемы программ формирования таблицы маршрутизации по логическим канальным номерам lcn

- •7.2.1. Структурная схема программы “Обработка пакетов "Запрос Вызова"”

- •7.2.2. Структурная схема программы “Обработка пакетов "Вызов Принят"”

- •7.3. Структурная схема программы "Коммутация пакетов "данные""

- •7.1. Программа p1

- •7.2. Программа p2

- •7.3. Программа p3

- •7.4. Программа p4

- •7.5. Программа p5

- •7.6. Программа p6

- •7.7. Программа p7

- •Исходные данные для лабораторной работы

- •Алгоритм программы "Коммутация пакетов "данные"

- •Программа lab8 выполняет функции структурной схемы программы Коммутация пакетов "данные" (см. Глава 7).

- •8.1. Программа p1

- •8.2. Программа p2

- •8.3. Программа p3

- •Глава 8. Сеть Frame Relay

- •8.1. Стек протоколов сети Frame Relay

- •8.2. Поддержка качества обслуживания

- •8.3. Типы виртуальных каналов в сети fr

- •8.4. Установление коммутируемого виртуального канала

- •8.5. Виртуальная частная сеть на основе сети Frame Relay

- •8.6. Стандарт itu-t g.1000 (sla)

- •8.7. Соглашение об уровне обслуживания сети Frame Relay

- •8.8. Особенности сети Frame Relay по сравнению с сетью х.25

- •Глава 9. Сеть atm. Физический уровень

- •9.1. Основные положения и стек уровней сети атм

- •9.2. Физический уровень atm

- •9.2.1. Подуровень физического уровня атм «Конвергенция передачи»

- •9.2.2. Подуровень физической передающей среды atm на базе рdн

- •9.2.2.1. Недостатки pdh

- •9.2.3. Подуровень физической передающей среды atm на базе sdh

- •9.2.3.1. Иерархия скоростей

- •9.2.3.2. Типы оборудования sdh

- •9.2.3.3. Стек протоколов sdh

- •9.2.3.4. Структура кадра stm

- •9.2.3.5. Топологии связей в sdh

- •Глава 10. Сеть atm. Канальный уровень

- •10.1. Уровень atм

- •10.1.1. Поле идентификаторов виртуального пути и виртуального канала

- •10.2. Параметры трафика и показатели качества обслуживания

- •10.3. Уровень адаптации атм

- •10.4. Сигнализация и маршрутизация в сети atm

- •10.4.1. Стек протоколов при установлении коммутируемого виртуального канала

- •10.4.2. Протокол pnni по выполнению функции маршрутизации

- •10.4.3. Протокол по выполнению функции сигнализации pnni

- •10.5. Управление atm-трафиком в процессе передачи

- •10.5.1. Контроль трафика

- •10.5.2. Контроль перегрузки

- •10.6. Виртуальная частная сеть на основе сети atm

- •10.7. Особенности сети атм по сравнению с сетью Frame Relay

- •Глава 11. Первичные сети уплотненного волнового мультиплексирования

- •11.1. Основные функции dwdm

- •11.2. Принцип работы dwdm

- •11.3. Типовые топологии

- •Глава 12. Ip-сети. Стек протоколов tcp/ip и их функции

- •12.1. Стек протоколов тср/ip

- •12.1.2. Транспортный уровень стека tcp/ip

- •12.1.3. Межсетевой уровень стека tcp/ip

- •12.2. Пример переноса данных в ip-сети

- •12.3. Протоколы tcp/ip

- •12.3.1. Протокол прикладного уровня snmp

- •12.3.2. Протокол транспортного уровня tcp

- •Глава 13. Ip-сети. Межсетевой уровень. Протоколы безопасности

- •13.1. Протоколы межсетевого уровня

- •13.1.1. Формат ip-пакета

- •13.1.2. Принцип маршрутизации

- •13.1.3. Внутренние и внешний протоколы маршрутизации

- •13.1.3.1. Протокол rip

- •13.1.3.2. Протокол ospf

- •13.1.3.3. Протокол bgp

- •13.2. Протоколы информационной безопасности

- •13.2.1. Протокол прикладного уровня pgp

- •13.2.2. Протокол сетевого уровня ipSeс

- •13.2.2.1. Заголовки ipSec

- •13.2.2.2. Транспортный и туннельный режимы

- •13.2.2.3. Защищенные связи

- •13.2.2.4. Виртуальная частная сеть vpn-ipSec

- •13.2.3. Протокол транспортного уровня tls

- •13.2.3.1. Передача данных при использовании tls

- •13.2.3.2. Установление защищенной связи

- •13.2.4. Протоколы иб при маршрутизации

- •Глава 14. Интегральное и дифференцированное качество обслуживания. Стандарты QoS в ip-сетях

- •14.1. Качество обслуживания

- •14.2. Интегральное обслуживание IntServ

- •14.3. Дифференцированное обслуживание DiffServ

- •14.3.1. Модель DiffServ

- •14.3.2. Структурная схема программного обеспечения обработки очередей в модели DiffServ

- •14.4. Стандарты по качеству обслуживания в ip-сетях

- •14.4.1. Рекомендация itu-t y.1540

- •14.4.2 Рекомендация itu-t y.1541

- •Глава 15. Сети mpls

- •15.1. Принцип работы сети mpls

- •15.1.1. Маршрутизатор коммутации меток (lsr)

- •15.1.2. Граничный маршрутизатор коммутации меток (ler)

- •15.2. Стек меток

- •15.3. Маршрутизация пакетов в узле коммутации lsr

- •15.4 Распределение меток

- •15.4.1 Протокол распределения меток ldp

- •15.5 Инжиниринг трафика

- •15.5.1. Пример выбора путей

- •15.6. Быстрая ремаршрутизация

- •15.7. Преимущества mpls по сравнению с ip-сетью

- •Глава 16. Виртуальные частные сети

- •16.1. Туннелирование mpls

- •16.2. Виртуальная частная сеть mpls третьего уровня (mpls l3vpn)

- •16.2.1. Общая модель mpls l3vpn

- •16.2.2. Таблицы маршрутизации в vpn

- •16.2.3. Формирование таблицы маршрутизации сообщениями mp-bgp

- •16.2.4. Пересылка пакетов в vpn

- •16.2.5. Формирование топологии vpn

- •16.2.6. Сравнение vpn-технологий

- •Обеспечение качества обслуживания

- •Масштабируемость

- •Информационная безопасность

- •Гибкость создания сети

- •Гибкая адресация

- •Объединение различных типов данных

- •Инжиниринг трафика

- •Сложность проектирования

- •Глава 17. Цифровая сеть с интеграцией служб. Общеканальная сигнализация окс№7

- •17.1. Цифровая сеть с интеграцией служб isdn

- •17.1.1. Структура сети isdn

- •17.1.2. Абонентский доступ сети isdn

- •17.1.2.1. Функции физического и канального уровней

- •17.1.2.2. Функции сетевого уровня

- •17.2. Общеканальная сигнализация окс№7

- •17.2.1. Принцип работы окс№7 в сети ТфОп/isdn

- •17.2.2. Стек протоколов окс№7 в сети ТфОп/isdn

- •17.2.3. Диаграмма установления соединения в системе окс№7 isdn

- •17.2.4. Протокол подсистемы передачи сообщений mtp

- •17.2.4.1. Уровни подсистемы передачи сообщений mtp

- •17.2.4.2. Функции звена данных сигнализации (уровень 1, мтр1)

- •17.2.4.3. Функции звена сигнализации (уровень 2, мтр2)

- •17.2.4.4. Функции сети сигнализации (уровень 3, мтр3)

- •17.2.4.5. Функции обработки сигнальных сообщений

- •17.2.4.5.1. Маршрутизация сигнальных сообщений

- •17.2.4.6. Требования к показателям качества обслуживания мтр

- •17.3. Подсистема пользователя isup

- •17.4. Аутентификация пользователя в сети isdn

- •17.4.1. Аутентификация пользователя с помощью pin-кода

- •17.4.2. Аутентификация пользователя с помощью tan

- •17.5. Аутентификация объектов аудиовизуальной службы сети isdn и создание общих секретных ключей взаимодействующих объектов

- •Сравнивая приведенный алгоритм с протоколами ipSec и tls (глава 13), можно заметить тот же самый принцип, что и при установлении защищенной связи. Глава 18. Ip-телефония

- •18.1. Протокол sip

- •18.1.1.Упрощенный пример сети на базе протокола sip

- •18.1.2. Cетевые компоненты протокола sip

- •18.1.3. Сообщения sip

- •18.1.3.1. Поля заголовка сообщения при регистрации sip

- •18.1.3.2. Транзакции и диалоги sip

- •18.1.3.3. Маршрутизация сообщений sip

- •18.1.4. Протокол sip-t

- •18.2. Информационная безопасность sip

- •18.2.1. Угрозы иб

- •18.2.1.2. Подмена сервера

- •18.2.1.4. Прерывание сеанса связи

- •18.2.1.5. Отказ в обслуживании

- •18.2.2. Требования к способам обеспечения иб в сети sip

- •18.2.3. Механизмы обеспечения иб

- •18.2.3.1. Механизм иб sip-сети на базе протокола ipSec

- •18.2.3.2. Механизм иб sip-сети на базе протокола tls

- •18.2.3.3. Механизм иб sip-сети на базе протокола s/mime

- •18.2.3.4. Механизм аутентификации пользователя в sip-сети на базе протокола http Digest

- •18.2.3.5. Аутентификация идентификатора пользователя

- •18.3. Транспортировка данных в сети sip

- •18.3.1. Протоколы транспортировки данных

- •18.3.2. Обеспечение иб при транспортировке данных

- •Глава 19. Управление сетью сигнализации окс№7

- •19.1. Управление сетью сигнализации

- •19.1.1. Управление сигнальным трафиком

- •19.1.1.1. Процедуры перевода трафика на резервное зс и возврата на исходное зс

- •19.1.1.2. Процедура вынужденной ремаршрутизации и управляемой ремаршрутизации

- •19.1.1.3. Процедура перезапуска мтр

- •19.1.1.4. Процедура управляемого переноса

- •19.1.1.5. Недоступность подсистемы isup

- •19.1.2. Управление звеньями сигнализации

- •19.1.3. Управление сигнальными маршрутами

- •19.2. Тестирование звена сигнализации

- •19.3. Пример отказа и восстановления сигнального звена сигнализации между исходящим и транзитным пунктами сигнализации

- •19.3.1. Алгоритм при отказе звена сигнализации

- •19.3.2. Восстановление звена сигнализации

- •19.4. Пример отказа и восстановления транзитного пункта сигнализации

- •19.4.1. Отказ транзитного пункта сигнализации

- •19.4.2. Восстановление транзитного пункта

- •Глава 20. Интеллектуальные сети

- •20.1. Принцип обслуживания вызовов в сети ТфОп/isdn на основе интеллектуальной сети

- •20.2. Подсистема sccp в стеке протоколов окс№7 интеллектуальной сети

- •20.2.1. Службы передачи сообщений

- •20.2.2. Управление маршрутизацией

- •20.2.3. Управление подсистемой sccp

- •20.2.4. Расширение адресации

- •20.3. Взаимодействие уровней окс №7 в сети in. Пример алгоритма представления услуги

- •20.4. Алгоритм аутентификации в протоколе услуги «универсальная персональная связь» интеллектуальной сети

- •20.5. Количественная оценка угроз безопасности интеллектуальной сети

- •Глава 21. Сети стандарта gsm

- •21.1. Классификация беспроводных сетей связи

- •21.2. Система gsm

- •21.2.1. Функциональная архитектура gsm

- •21.2.1.1. Подсистема радиосвязи

- •21.2.1.2. Подсистема сетей и коммутации

- •21.2.1.3. Операционная подсистема

- •21.2.2. Логические каналы и установление связи

- •21.3. Обработка речевых сигналов на радиоучастке

- •21.3.1. Кодер речи

- •21.3.2. Кодер канала

- •21.3.3. Модуляция

- •21.4. Информационная безопасность gsm

- •21.4.1. Конфиденциальность

- •21.4.2. Аутентификация пользователя

- •21.4.3. Защита приватных данных

- •Глава 22. Система окс№7 в gsm. Информационная безопасность окс№7 в ссоп

- •22.1. Архитектура протоколов передачи сигналов в gsm

- •22.2. Пример обработки вызова мобильной станции из ТфОп/isdn и управление мобильностью

- •22.2.1. Вызов мобильной станции из ТфОп/isdn и обеспечение защиты приватных данных местоположения абонента-роумера

- •22.2.2. Управление мобильностью

- •22.3. Принцип иерархии федеральной сети общего пользования gsm

- •22.4. Принцип построения системы окс№7 России

- •22.5. Информационная безопасность окс№7

- •22.5.1. Архитектура сетевой безопасности окс№7

- •22.5.1.1. Уровни безопасности окс№7

- •22.5.1.2. Плоскости безопасности окс№7

- •22.5.2. Атаки «отказ в обслуживании» DoS в окс№7

- •22.5.2.1. Примеры последствий воздействия атак DoS нарушения маршрутизации окс№7

- •Результаты анализа архитектуры сетевой безопасности окс№7 при воздействии атаки DoS процедуры маршрутизации

- •Глава 23. Сети сотовой связи стандартов gprs, edge и umts

- •23.1.1.1. Информационная безопасность gprs

- •23.1.2. Сети сотовой связи стандарта edge и показатели скорости передачи

- •23.1.2.1. Метод перескока частоты

- •23.2. Сети сотовой связи стандарта umts

- •23.2.1. Принцип работы cистемы cdma

- •23.2.2. Сравнение систем tdma/fdma и cdma

- •23.2.3. Сети сотовой связи стандарта umts

- •23.3. Информационная безопасность umts

- •23.3.1. Ограничения в обеспечении иб gsm

- •23.3.2. Классификация угроз иб в umts

- •23.3.3. Обеспечение защиты приватности местоположения мобильной станции

- •23.3.4. Взаимная аутентификация пользователи и сети

- •23.3.5. Установление алгоритмов обеспечения целостности сообщений и шифрования сообщений

- •23.3.6. Шифрование сообщений

- •Глава 24. Беспроводные локальные сети стандартов 802.11

- •24.1. Архитектура сети стандарта 802.11

- •24.2. Подуровень mac стандартов сетей Wi-Fi

- •24.3. Физический уровень стандартов сетей Wi-Fi

- •24.3.1. Базовый стандарт 802.11

- •24.3.2. Стандарт 802.11b

- •24.3.3. Стандарт 802.11a

- •24.3.4. Стандарт 802.11g

- •24.3.5. Стандарт 802.11n

- •24.4. Mesh-сети стандарта 802.11s

- •24.5. Стандарты информационной безопасности сети Wi-Fi

- •23.5.1. Протокол безопасности wep

- •24.5.2. Протокол безопасности wpa

- •24.5.2.1. Аутентификация

- •24.5.2.2. Конфиденциальность и целостность данных

- •24.5.3. Протокол безопасности 802.11i

- •Глава 25. Сети WiMax и lte

- •25.1. Общие положения

- •25.2. Физический уровень WiМах

- •25.2.1. Режим ofdm

- •25.2.2. Режим ofdmа и sofdmа

- •25.2.3. Канальное кодирование

- •25.3.1. Классы качества обслуживания

- •25.3.2. Подуровень безопасности

- •Глава 26. Самоорганизующиеся сети son

- •26.1. Функции самоорганизующихся сетей и область их использования

- •26.1.1. Сенсорные сети (wsn)

- •26.1.2. Ячеистые сети (wmn)

- •26.1.3. Автомобильные беспроводные сети (vanet)

- •26.2. Угрозы безопасности самоорганизующихся сетей

- •26.2.1. Перехват

- •26.2.2. Анализ трафика

- •26.2.3. Физические атаки

- •26.2.4. Фальсификация, повтор и изменение сообщений

- •26.2.5. Атаки DoS (“ отказ в обслуживании”)

- •26.2.5.1. DoS на физическом уровне

- •26.2.5.2. DoS на канальном уровне

- •26.2.5.3. DoS маршрутизации

- •26.3. Протоколы маршрутизации

- •26.3.1. Протоколы маршрутизации сети manet

- •26.3.1.1. Требования к протоколам маршрутизации в manet

- •26.3.1.2. Протоколы маршрутизации aodv и saodv

- •26.3.2. Протоколы маршрутизации беспроводной сенсорной сети

- •26.3.3. Протоколы защиты маршрутизации mesh-сети

- •26.3.4. Безопасность автомобильной беспроводной сети (vanet)

- •А.1. Задачи безопасности сетей связи

- •А.2. Архитектура безопасности сетей связи

- •А.2.1. Способы обеспечения информационной безопасности

- •Управление доступом

- •Аутентификация

- •Неотказуемость

- •А.2.3. Плоскости безопасности

- •А.2.4. Угрозы безопасности и способы обеспечения безопасности

- •А.2.5. Способы обеспечения иб в модулях безопасности

- •А.3. Метод количественной оценки угрозы безопасности сети связи

- •Приложение б. Шифрование с общим ключом

- •Б.1. Классификация методов шифрования

- •Б.2. Блочные шифры

- •Б.2.1. Методы перестановки и подстановки. Схема блочного шифрования

- •Б.2.2. Режимы блочного шифрования

- •Б.2.2.1. Режим электронного шифроблокнота (ecb)

- •Б.2.2.2. Режим группового шифра (ofb)

- •Б.3. Поточные шифры

- •В.2. Алгоритм rsa

- •В.3. Электронная цифровая подпись (эцп)

- •В.3.1. Требования к эцп

- •В.3.2. Эцп на основе шифрования профиля сообщения

- •В.3.2.1. Функция хеширования стандарта sha-1

- •В.3.2.2. Применение sha-1 и rsa для создания эцп

- •В.3.3. Управление открытыми ключами

- •В.3.3.1. Угроза «человек посередине»

- •В.3.3.2. Сертификаты

- •В.3.3.3. Стандарт сертификатов х.509

- •Одношаговая аутентификация

- •Двухшаговая аутентификация

- •Трёхшаговая аутентификация

- •Г.1. Аутентификация по протоколу оклик-отзыв

- •Г.2. Аутентификация с помощью кода аутентичности сообщения

- •Д.1. Дискретный логарифм

- •Д.2. Формирование общего ключа симметричного шифрования

- •Д.3. Уязвимость алгоритма Диффи-Хеллмана к атаке «человек посередине»

- •Контрольные вопросы

- •Принятые сокращения

- •Литература

23.3.6. Шифрование сообщений

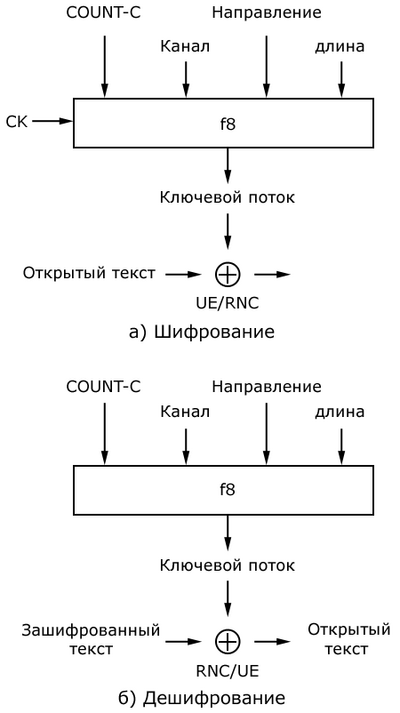

Как было отмечено в разделе 22.3.3, TMSI/P-TMSI передаются пользователю из сети (VLR/SGSN) в зашифрованном виде. Аналогично в GSM TMSI передается на радио-участке MS в зашифрованном виде. Настоящий раздел посвящен процедуре шифрования в UMTS. На рис. 23.11 приведена схема алгоритма шифрования/дешифрования в UMTS.

Шифрованию/дешифрованию подлежат сообщения сигнализации (например, TMSI/P-TMSI, LAI) и информационные данные. Механизм шифрования основан на принципе поточного шифра. Данные открытого текста побитно суммируются по модулю 2 с псевдослучайной комбинацией. Псевдослучайная комбинация (ключевой поток) образуется с помощью одного из алгоритмов, обозначенных общей функцией f8. Выбор конкретного алгоритма производится с помощью процедуры установления режима безопасности (разд. 23.3.З.).

Рис. 23.11. Алгоритм шифрования/дешифрования в UMTS

Входными параметрами функции f8 являются:

ключ шифрования СК;

счетчик Count-C той же длины, что и счетчик Count-I для защиты целостности данных;

канал (идентификатор радиоканала);

бит направления (восходящее или исходящее);

длина. Так как данные, подлежащие шифрованию, представляют собой блоки определенной длины, то значение поля «длина» в 16 бит указывает на длину блока ключевого потока.

Счетчик Count-C выполняет функцию защиты от раскрытия зашифрованного текста. Count-C увеличивается на единицу после каждого блока ключевого потока. Таким образом, достигается шифрование двух блоков данных разными блоками ключевого потока. В противном случае (если два различных блока открытого текста шифруются одной и той же ключевой последовательностью) зашифрованные блоки легко взламываются. Для этого достаточно их сложить по модулю 2 и получить в результате сумму по модулю 2 двух блоков открытого текста. Последняя сумма легко расшифровывается. Такая же проблема может возникнуть, если не использовать идентификатор канала' при формировании ключевой последовательности.

Для защиты от угрозы «повтор» при маскировании нарушителя под UE или RNC используется процедура проверки счетчика. Для того чтобы минимизировать риск от этой угрозы, RNC может в любой момент запросить UE содержание его счетчика Count-C. Если значение Count-С UE не соответствует значению Count-C RNC, то соединение RRC сбрасывается.

Дополнения к разделу 23.3. “Информационная безопасность UMTS”

Дополнение 1. Список угроз ИБ в сети UMTS

В настоящем Дополнении приведен список, включающий большую часть угроз ИБ в сети UMTS, описание которых изложено в документе ETSI [85]. Обозначение угроз принято в соответствии с указанным документом. Все приведенные угрозы ИБ распределены в зависимости от места воздействия соответствующих им атак:

на участке радиодоступа (радио-интерфейса);

на других участках сети;

в терминалах и UICC/USIM.

Под UICC (UMTS integrated Circuit Card) понимается физический прибор, который может вставляться и выниматься из оборудования терминала. Он применяется для различных приложений, одним из которых является модуль идентификации абонента USIM.

Угрозы, связанные с атаками на участке радиодоступа

Радио-участок между терминалом и обслуживающей сетью является одним из наиболее уязвимых мест воздействия атак в UMTS. Угрозы, связанные с этим участком и описанные ниже, разделены на следующие категории:

несанкционированный доступ к данным;

угрозы целостности данных;

«отказ в обслуживании»;

несанкционированный доступ к услугам.

Ниже приведены таблицы с описанием угроз ИБ. Принятые обозначения угрозы TAn соответствуют:

Т – первая буква английского слова «угроза» (threat):

А – цифра соответствует номеру группы угроз (номер таблицы);

n – буква соответствует порядковому номеру угрозы в группе угроз (в соответствии со списком угроз в документе ETSI [70]).

В таблице 23.3 приведено описание некоторых угроз несанкционированного доступа к данным на радиоучастке.

Таблица 23.3.

Обозна-чение угрозы

|

Название угрозы |

Описание угрозы |

Т1а |

Перехват трафика пользователя |

Нарушители могут перехватить трафик пользователя. |

Т1в |

Перехват данных сигнализации и управления |

Нарушители могут перехватить данные сигнализации и данные управления. Перехваченные данные могут быть использованы для доступа к данным управления безопасностью или к другой информации, которыми можно воспользоваться при проведении активных атак на систему UMTS. |

Т1с |

Маскирование под участника |

Нарушители могут маскироваться под элемент сети для того, чтобы перехватить пользовательский трафик, данные сигнализации и данные управления. |

Т1d |

Пассивный анализ трафика |

Нарушители могут наблюдать за характеристиками сообщений (время, скорость, длина, источники и назначение) для того, чтобы получить доступ к информации. |

Т1е |

Активный анализ трафика |

Нарушители могут активно инициировать соединение, а затем получать доступ к информации с помощью полученных наблюдений за характеристиками (время, скорость, длина, источники и назначение) связанных друг с другом сообщений. |

В таблице 23.4 приведено описание некоторых угроз целостности информации.

Таблица 23.4.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т2а |

Манипуляция с трафиком пользователя |

Нарушители могут модифицировать, вставить, повторить или уничтожить трафик пользователя. Эта манипуляция может быть случайной или намеренной. |

Т2в |

Манипуляция с данными сигнализации или управления |

Нарушитель может модифицировать, вставить, повторить или уничтожить данные сигнализации или управления. |

В таблице 23.5 приведено описание некоторых угроз «отказ в обслуживании».

Таблица 23.5.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т3а |

Физическое вмешательство |

Нарушители могут создать физическим способом препятствие передаче трафика пользователя, данных сигнализации и данных управления. Пример физического вмешательства может радиоглушение. |

Т3в |

Вмешательство в протокол |

Нарушители могут ввести специальные отказы в протоколе, которые создают препятствия передаче трафика пользователя, данных сигнализации и данных управления. Эти отказы в протоколе могут быть введены физическими способами. |

Т3с |

Отказ в обслуживании в результате маскирования под участника в связи |

Нарушители могут отказать в обслуживании законному пользователю, создавая препятствия трафика пользователя, данных сигнализации и данных управления. Для осуществления такого отказа нарушитель маскируется под элемент сети. |

В таблице 23.6 приведено описание угрозы несанкционированного доступа к услугам.

Таблица 23.6.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т4а |

Маскирование под другого пользователя |

Нарушитель маскируется под другого пользователя сети. Сначала нарушитель маскируется под базовую станцию в отношении пользователя. После проведения аутентификации нарушитель захватывает соединение. |

Угрозы, связанные с атаками на других участках системы

Хотя атаки на радио-участке представляют наиболее серьезные угрозы, атаки на других участках системы также требуют анализа с точки зрения ИБ. Это относится к радио-участку второго пользователя, участвующего в соединении, а также к проводной части сети. При этом к категориям угроз ИБ на отдельном радио-участке добавляется категория, соответствующая отказу пользователя соединения в том, что он был его участником.

В таблице 23.7 приведено описание некоторых угроз несанкционированного доступа к данным.

Угрозы Т5а, Т5в, Т5с, Т5d не приведены в таблице, так как они аналогичны угрозам Т1а, Т1в, Т1с, Т1d таблицы 23.3. Отличие состоит лишь в том, что угрозы Т5а-Т5d имеют место не только на беспроводных участках системы, но и на проводных участках.

Таблица 23.7.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т5 Т5e |

Несанкционированный доступ к данным на объекте системы. |

Нарушители (с помощью физического воздействия или логического управления) могут получить доступ к локальным или удаленным данным. |

Т5f |

Компрометация информации о местоположении. |

Законный пользователь услуги системы UMTS может получить информацию о местоположении других пользователей системы в результате анализа данных сигнализации или голосовых сообщений, полученных при установлении соединения. |

В таблице 23.8 приведено описание некоторых угроз целостности информации. Угрозы Т6а и Т6в аналогичны угрозам соответственно Т2а и T2в. Отличие состоит в том, что угрозы Т6а и Т6в имеют место на только на беспроводных участках системы, но и на проводных участках.

Таблица 23.8.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т6с |

Манипуляция маскированием под участника связи. |

Нарушители могут маскироваться под элемент сети для того, чтобы модифицировать, вставить, повторить или уничтожить трафик пользователя, данные сигнализации или данные управления в любом системном интерфейсе, как проводном, так и беспроводном |

Т6f |

Манипуляция с данными на объектах системы |

Нарушители могут модифицировать, вставить, уничтожить данные, которые содержатся на объектах системы. Нарушители либо физическим воздействием, либо логическим управлением могут получить доступ к данным локально или удаленно. |

В таблице 23.9 приведено описание угроз ИБ, относящихся к «отказу в обслуживании».

Таблица 23.9.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т7а |

Физическое вмешательство |

Нарушители могут физическими методами препятствовать передаче на любом интерфейсе системы (проводном или беспроводном участке) трафика пользователя или данных сигнализации. Например, физическим способом препятствия на проводном интерфейсе может быть обрыв провода. На проводном или беспроводном участке физическим препятствием может быть прерывание работы системы подачи питания. |

Т7в |

Вмешательство в про-токол |

Нарушители могут препятствовать передаче на любом интерфейсе системы (проводном или беспроводном участке) трафика пользователя или данных сигнализации путем отказа в работе протокола. Эти протокольные отказы могут быть введены физическими методами |

Т7с |

Отказ в обслуживании путем маскирования участников связи |

Нарушители могут отказать в обслуживании пользователям путем препятствия в передаче трафика пользователя и данных сигнализации, управления путём их блокировки в результате маскирования под сетевой элемент |

Т7d |

Неправильное использование услуг по обслуживанию аварийных ситуаций |

Нарушители могут препятствовать доступу к услугам других пользователей и вызывать при этом нарушение работы оборудования по выполнению функций при аварийных ситуациях. Это может быть достигнуто нарушением услуги по обслуживанию аварийных ситуаций созданием вызовов без использования модуля USIM. Если такие вызовы удастся нарушителю позволить установить, то провайдер может не иметь способа препятствовать нарушителю доступ к обслуживанию |

В таблице 23.10 приведено описание некоторых угроз, вызванных отказом одного из участников соединения в том, что он был его участником.

Таблица 23.10.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т8а |

Несогласие с представленным счетом |

Несогласие с представленным счетом. Это может быть выражено в отказе попытки предоставления услуги или в отказе того, что услуга была действительно предоставлена. |

Т8в |

Отказ источника трафика пользователя |

Пользователь может отказаться в том, что он отправлял трафик. |

Т8с |

Отказ доставки трафика пользователя |

Пользователь может отказаться в том, что он получил трафик пользователя. |

В таблице 23.11 приведено описание несанкционированного доступа к услугам.

Таблица 23.11.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т9а |

Маскирование под пользователя |

Нарушители могут представиться пользователем для того, чтобы воспользоваться санкционированными услугами этого пользователя. Нарушитель смог получить такую возможность от других объектов таких, как обслуживающая сеть, домашняя среда и даже сам пользователь. |

Т9в |

Маскирование под обслуживающую сеть |

Нарушители могут представиться обслуживающей сетью или частью инфраструктуры обслуживающей сети для того, чтобы использовать попытки санкционированного доступа и получить самому доступ к услугам. |

Т9с |

Маскирование под домашнюю среду |

Нарушители могут представиться домашней средой для того, чтобы получить информацию, которая дает ему возможность маскироваться под пользователя. |

Т9d |

Неправильное использование приоритетов пользователя |

Пользователи могут неправильно использовать назначенные им приоритеты для того, чтобы получить несанкционированный доступ к услугам или просто бесплатно интенсивно использовать их подписку |

Т9е |

Неправильное использование приоритетов обслуживающей сети |

Обслуживающие сети могут неправильно использовать их приоритеты для получения несанкционированного доступа к услугам. Обслуживающая сеть могла бы, например, не использовать аутентификационные данные пользователя или замаскироваться под этого пользователя, или просто создать фальшивые счета и получить дополнительный доход от домашней среды. |

Угрозы, связанные с атаками на терминал и UICC/USIM

В таблице 23.12 приведено описание некоторых угроз, связанных с атаками на терминал и UICC/USIM. В смарт-карте UICC (UMTS Integrated Circuit Card) находится модуль идентификации абонента USIM (UMTS Service Identity Module).

Таблица 23.12.

Обозна-чение угрозы |

Название угрозы |

Описание угрозы |

Т10h |

Маскирование с целью приема данных на интерфейсе UICC – терминал. |

Нарушители могут маскироваться под USIM или терминал для того, чтобы перехватить данные на интерфейсе UICC – терминал. |

Т10j |

Конфиденциальность определенных данных пользователя в терминале и UICC/USIM |

Нарушители могут пожелать получить доступ к персональным данным пользователя, хранимых в терминале или UICC. |

Т10k |

Конфиденциальность данных аутентификации в UICC/USIM |

Нарушители могут пожелать получить доступ к данным аутентификации, хранимых провайдером услуг, например, ключ аутентификации. |

Дополнение 2. Требования по защите от угроз в сети UMTS с помощью механизмов аутентификации

В настоящем приложении приведена таблица 23.13 некоторых из угроз ИБ в сети UMTS, которые требуют защиту с помощью механизмов аутентификации. Защита мобильного устройства 3G обеспечивается модулем идентификации услуг USIM (UMTS Service Identity Module).

Таблица включает номера угроз (в соответствии с Дополнением 1), описание требований по защите, и указания группы угроз по требованиям по защите.

Таблица 23.13.

Номера угроз |

Описание требований по защите |

Группа требований по защите |

Т4а, Т9а, Т9с |

Должна быть обеспечена возможность не допустить получение маскирующимся под законных пользователей несанкционированный доступ к обслуживанию 3G. |

Требования по безопасности доступа к обслуживанию. |

Т4а, Т8а, Т9d, Т9e |

Обеспечить провайдерам услуг возможность аутентифицировать пользователей при запросе и во время предоставления услуги для того, чтобы препятствовать нарушителю получить незаконный доступ к услугам 3G в результате их маскирования или неправильного использования приоритетов. |

Требования по безопасности предоставления обслуживания |

Т7в, Т7с |

Должна быть обеспечена защита от несанкционированной модификации трафика пользователя. |

Требования на целостность системы |

Т7а, Т7в, Т7с |

Должна быть обеспечена защита от несанкционированной модификации трафика пользователя. |

Требования на целостность системы |

Т1a, Т1b |

Должна быть обеспечена пользователю возможность проверки того, что его трафик и информация о его вызовах конфиденциальны. |

Требование к защите персональных данных

|

Т10h, T10k |

Не должна быть возможность доступа к данным USIM, которые предназначены для использования только внутри USIM, например ключи аутентификации и алгоритмы. |

Требование к безопасности USIM |

Дополнение 3. Количественная оценка угроз информационной безопасности

В основу количественной оценки угрозы безопасности в UMTS положен метод, предложенный в документе ETSI ETR 332, описание которого приведено в Приложении A (раздел А3). Приведенные в документе ETSI [85] угрозы по количественной характеристике относятся к высокому, среднему или незначительному риску [86]. Угрозы Т1a, Т1b, Т1c, Т9a, Т9d относятся к группе с высоким риском. Угрозы Т4a, Т9b относятся к группе со средним риском.