- •Организация и проведение аудита безопасности информации в организции

- •Введение

- •Вопрос 1. Цели и задачи аудита информационной безопасности организации

- •Вопрос 1.1. Задачи, решаемые при проведении аудита информационной безопасности

- •Вопрос 1.2. Цели аудита информационной безопасности

- •Вопрос 1.3. Понятие контролируемых параметров

- •Вопрос 2. Классификация видов аудита информационной безопасности организации

- •Вопрос 2.1. Пассивный аудит

- •Вопрос 2.2. Активный аудит

- •Вопрос 2.3. Экспертный аудит

- •Вопрос 2.4. Аудит на соответствие стандартам

- •Вопрос 3. Мероприятия по проведению аудита информационной безопасности организации

- •Вопрос 3.1. Инициирование процедуры аудита

- •Вопрос 3.2. Сбор исходных данных

- •Вопрос 3.3. Анализ данных аудита

- •Вопрос 3.4. Использование методов анализа рисков

- •Вопрос 3.5 Оценка соответствия требованиям стандарта

- •Вопрос 3.6. Выработка рекомендаций

- •Вопрос 3.7. Подготовка отчетных документов

Вопрос 1.3. Понятие контролируемых параметров

В ходе проведения аудита информационной безопасности на первом этапе производится сбор исходных данных об организации, бизнес-процессах, эксплуатируемой сети связи, особенностях корпоративной информационной системы.

В зависимости от методики, используемой при аудите, от того, кто проводит аудит (собственное подразделение или внешняя организация), от уровня разрешенного доступа аудиторов к информации, формируется список контролируемых при аудите параметров.

Контролируемый параметр – это количественный или качественный показатель, характеризующий деятельность организации, работу эксплуатируемой сети связи или корпоративной информационной системы с точки зрения информационной безопасности.

К контролируемым параметрам могут, например, относиться следующие показатели:

списки доступа сотрудников на объекты и в служебные помещения;

частота посещения сотрудником тех или иных объектов;

количество сотрудников, принимающих участие в работе с определенным набором документов;

показатели бюджета по информационной безопасности;

версии ПО, установленного на серверах и рабочих станциях КИС;

настроечные таблицы телекоммуникационного оборудования;

уровень защищенности отдельных объектов сети связи или КИС.

Потенциально список контролируемых параметров неисчерпаем и фактически отражает степень детальности проведения аудита. Формирование этого списка – весьма трудная процедура, особенно при проведении аудита внешней организацией, поскольку перечень контролируемых параметров отражает глубину информации, которая будет доступна аудитору.

В организации с настроенной системой управления информационной безопасности контроль этих параметров, отслеживание их изменения и реагирование на их изменения необходимо осуществлять непрерывно. При проведении аудита проводится углубленный анализ контролируемых параметров, а также тех параметров, которые не подвергаются регулярному мониторингу. В ходе аудита могут быть выявлены новые показатели безопасности, которые, может быть, целесообразно включить в список контролируемых или, наоборот, исключить.

Вопрос 2. Классификация видов аудита информационной безопасности организации

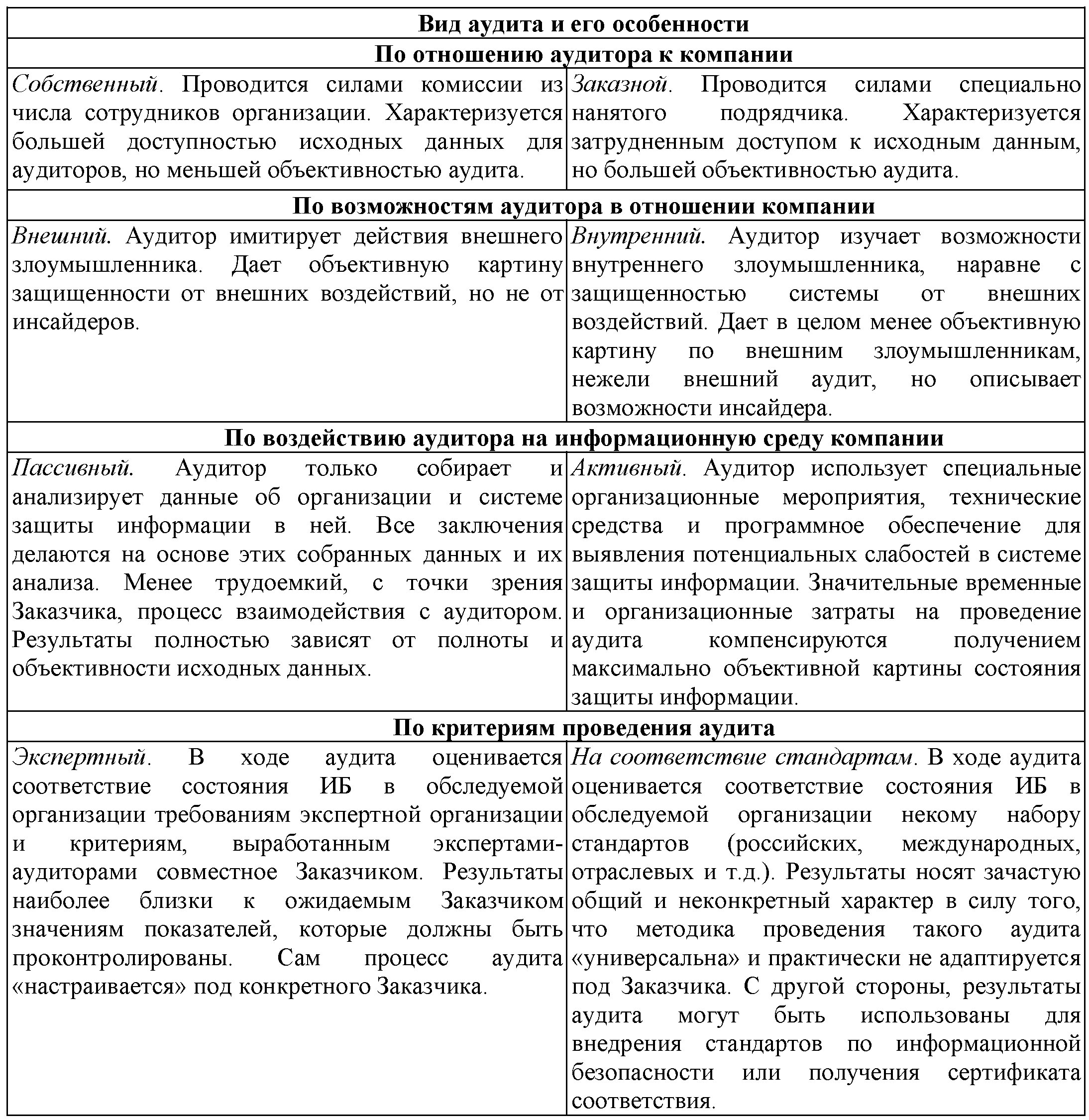

В предыдущем вопросе мы начали проводить классификацию видов аудита БИ, разделив его на две категории – внешний и внутренний (по возможностям аудитора в отношении компании). Также было отмечено, что аудит может быть активный и пассивный. Полная классификация видов аудита информационной безопасности приведена в табл. 2.

Таблица 2. Классификация видов аудита

Вопрос 2.1. Пассивный аудит

Пассивный аудит БИ выделяют в самостоятельный вид аудита по нескольким причинам:

необходимо провести логически законченный этап по сбору исходных данных для всех видов аудита;

недостаток средств у компании, заказывающей аудит

очевидность неудовлетворительных результатов по аудиту по завершении сбора исходных данных;

недостаток времени на проведение аудита в полном объеме.

Фактически пассивный аудит заключается в опросе сотрудников организации по типовым опросным листам, изучении организационно-распорядительных документов и знания их сотрудниками (но не правильности их выполнения), получении данных о функциональных обязанностях подразделений и структуре организации, а также последующем анализе исходных данных. Иногда вместо термина «пассивный аудит» используют термин «комплексное обследование».

Большинство компаний, проводящих аудит БИ, имеют достаточно солидные возможности по сбору исходных данных и методики их сбора, подходящие практически для любой организации. Аудиторское заключение составляется непосредственно после сбора исходных данных на основе их анализа.

Достаточно часто пассивный аудит проводят собственными силами для получения более объективной картины по обеспечению БИ в организации. Кроме того, нередко уже на этапе сбора исходных данных становится понятно, что результаты аудита будут неудовлетворительными и необходимо от аудита переходить к проектированию новой системы информационной безопасности.

Из вышесказанного следует, что при заказе внешнего аудита пассивный аудит логично выделять в одну из стадий проведения работ по проектированию системы информационной безопасности с последующим уточнением задачи для организации подрядчика.

Более развернуто процедура пассивного аудита выглядит следующим образом. Формируется рабочая группа аудиторов. В состав рабочей группы должны входить сотрудники Заказчика, которые обеспечивают представление всей необходимой информации, контролируют процессы проведения обследования, а также участвуют в согласовании его результатов (промежуточных и конечных). Участники рабочей группы от Исполнителя отвечают за квалифицированное проведение работ по аудиту предметных областей в соответствии с определенными целями и задачами проекта, согласуют процессы и результаты проведения обследования.

Задачи, решаемые при проведении пассивного аудита:

сбор и анализ документированной информации;

анализ и изучение существующей организационно-штатной структуры Заказчика, а также структуры и порядка функционирования КИС;

интервьюирование персонала;

анализ конфигурации типовых рабочих мест, ключевых устройств и серверов;

анализ эксплуатируемой сети связи и объектов сети связи.

Собранная информация анализируется на предмет непротиворечивости, полноты и достаточности. По результатам анализа определяются последующие действия, формирование запроса на получение дополнительной информации, проведение дополнительных исследований.

Представители Исполнителя получают всю документированную информацию о функционировании сети связи оператора и его КИС. Эта информация выборочно проверяется посредством интервью и в процессе анализа конфигурации сети связи, сетевого оборудования, технических средств КИС. Недокументированные процессы, существенные с точки зрения информационной безопасности, которые выявляются по результатам интервью и визуального наблюдения, документируются и включаются в отчет об обследовании.

Сбор и анализ информации с последующей ее оценкой, анализом рисков и выдачей рекомендаций осуществляется по таким основным компонентам сети связи и КИС, как:

топология сети связи и КИС;

архитектура сопряжения с внешними информационными ресурсами и пользователями;

типы информационных ресурсов, хранимых и обрабатываемых Заказчиком;

сведения о конфиденциальности и критичности данных;

информационные потоки, циркулирующие в сети связи и КИС, характеристика передаваемой информации;

системное программное обеспечение, организация и управление сетевыми сервисами;

использование штатных средств операционных систем и сетевого оборудования;

специализированные программно-технические средства защиты информации;

существующие методы управления БИ;

концептуальные документы по БИ;

специализированные средства защиты ресурсов;

организационно-штатная структура подразделения, отвечающего за БИ;

функции и зоны ответственности персонала;

принципы и способы взаимодействия подразделения, ответственного за обеспечение информационной безопасности, с IT-подразделениями;

другие организационные и технические меры защиты информации.

Отправной точкой при сборе и анализе документированной информации у Заказчика является существующая на момент обследования документированная информация, которая создавалась при проектировании, эксплуатации и поддержке функционирования сети связи и КИС. В ходе работ по аудиту Исполнителем производится сбор и анализ следующих форм документированной информации:

проектная и эксплуатационная документация;

структурные и функциональные схемы участков;

организационно-распорядительные и нормативно-технические документы по БИ;

организационно-штатная структура подразделения, отвечающего за обеспечение БИ;

перечень сведений конфиденциального характера;

планы восстановления функционирования при возникновении аварийных ситуаций;

должностные инструкции персонала, ответственного за обеспечение БИ;

программы и планы развития и совершенствования организационных и технических мер по обеспечению БИ.

Интервьюирование персонала проводится с целью получения исходной информации о сети связи и КИС, отсутствующей в документированном виде, подтверждения актуальности документированной информации и определения уровня осведомленности сотрудников в части требований по обеспечению БИ.

Помимо проведения интервью, на данном этапе обследования проводится наблюдение за реальными процессами, связанными с обеспечением информационной безопасности. Наблюдения могут касаться:

процедуры регистрации/исключения пользователей, генерации и смены паролей;

процедуры анализа журналов аудита и реагирования на подозрительную активность;

порядка изменения конфигурации и обновления системного программного обеспечения сетевых устройств и серверов;

порядка обработки заявок на предоставление дополнительных прав доступа;

порядка работы со средствами защиты (межсетевые экраны, системы обнаружения вторжений, антивирусы и т.д.);

анализа действий, предпринятых при обработке произошедших инцидентов;

анализа действий, предпринятых при аварийных ситуациях;

порядка доступа в серверные помещения;

других аспектов деятельности по обеспечению БИ.

При проведении анализа конфигурации типовых рабочих мест, сетевых устройств и ключевых серверов их перечень определяется по согласованию с Заказчиком. Целью такого анализа является оценка соответствия реальной конфигурации тому, что декларируется эксплуатационной документацией, требованиями политики безопасности и персоналом Заказчика. Важные аспекты конфигурации, критичные с точки зрения обеспечения информационной безопасности, документируются и включаются в отчет об обследовании.

Анализу подлежат параметры аутентификации и контроля доступа, механизмы авторизации, доступа и управления, параметры аудита, меры защиты маршрутной информации, меры защиты от внешних атак.

После получения исходных данных готовится отчет. Отчет является основой для последующих этапов аудита — анализа рисков и разработки рекомендаций.